Google SecOps のデータの取り込み

Google Security Operations は、お客様のログを取り込み、データを正規化して、セキュリティ アラートを検出します。データ取り込み、脅威検出、アラート、ケース管理のためのセルフサービス機能が提供されます。Google SecOps は、他の SIEM システムからアラートを受信して分析することもできます。

Google SecOps のログ取り込み

Google SecOps 取り込みサービスは、すべてのデータのゲートウェイとして機能します。

Google SecOps は、次のシステムを使用してデータを取り込みます。

Google Cloud: Google SecOps は、 Google Cloud 組織から直接データを取得します。これは、すべての標準 Google Cloud ログ(監査、VPC フロー、DNS、ファイアウォールなど)の主な方法です。これは、 Google Cloud テレメトリーを Google SecOps に取り込む最も費用対効果が高く、パフォーマンスの高い方法です。詳細については、 Google Cloud データを Google SecOps に取り込むをご覧ください。

Bindplane エージェント: オンプレミス環境とサーバー(Windows または Linux)からログを収集するためのマネージド エージェントです。Bindplane は、任意のソースからログを収集、絞り込み、Google SecOps にエクスポートできるテレメトリー パイプラインです。そのため、他の方法では機能しないさまざまな種類のログを柔軟に収集できます。これは、ファイアウォール ログ、Windows ログ、Linux ログなどのオンプレミス データや、Google SecOps に取り込む前に前処理(絞り込みやフィルタなど)するクラウドデータに使用できます。このエージェントは、Bindplane OP 管理コンソールを使用して管理することもできます。詳細については、Bindplane エージェントを使用するをご覧ください。

データフィード: データフィードは、主にクラウドベースのログで使用されます。サードパーティのログが Cloud Storage や Amazon S3 などのオブジェクト ストアにすでに集約されている場合や、サードパーティが webhook などの「プッシュ」ベースの方法をサポートしている場合に使用されます。データフィードは、事前定義された API ベースの統合セットのすぐに使えるサポートも提供します。EDR や SaaS アプリケーションなどのクラウドベースのログ、および Direct API として事前定義された特定の統合には、データフィードを使用します。データフィードは、ログを Google SecOps の取り込みサービスに直接送信します。詳しくは、フィード管理のドキュメントをご覧ください。データフィードでは、最大 4 MB のログ行がサポートされています。

Ingestion API: 他の方法に適合しないカスタム アプリケーション、大容量アプリケーション、自社開発アプリケーションには、Ingestion API を使用します。この方法は、他の取り込み方法よりもやや複雑です。詳細については、Ingestion API をご覧ください。

フォワーダー: フォワーダーはサポート終了となりました。代わりに Bindplane エージェントを使用することをおすすめします。

パーサーは、お客様のシステムからのログを統合データモデル(UDM)に変換します。Google SecOps 内のダウンストリーム システムは、UDM を使用して、ルールや UDM 検索などの追加機能を提供します。

エンドツーエンドのデータフローとレイテンシ、およびこれらの要素がクエリと分析用の最近取り込まれたデータの可用性にどのように影響するかなど、データ取り込みライフサイクルの詳細については、検索のデータの可用性を理解するをご覧ください。

Google SecOps の取り込みの種類

Google SecOps はログとアラートの両方を取り込むことができますが、単一イベントのアラートのみをサポートします。UDM 検索を使用すると、取り込まれた Google SecOps アラートと組み込みの Google SecOps アラートの両方を検索できます。

Google SecOps は、次のタイプのデータ取り込みをサポートしています。

未加工のログ

Google SecOps は、フォワーダー、取り込み API、データフィード、または Google Cloudから直接、未加工ログを取り込みます。

未加工ログの取り込みには、単一行の JSON ペイロードを使用します。例: { "firstName": "Alex", "lastName": "N", "age": 30, "isStudent": false, "address": { "streetAddress": "1800 Amphibious Blvd", "city": "Anytown", "state": "CA", "postalCode": "94045" }, "phoneNumbers": [ { "type": "home", "number": "800-555-0199" }, { "type": "mobile", "number": "800-554-0199" } ], "hobbies": ["reading", "hiking", "cooking"]}

複数行のペイロードを送信すると、各行が個別のログエントリとして解釈されます。

他の SIEM システムからのアラート

Google SecOps は、他の SIEM システム、EDR、チケット発行システムから次のようにアラートを取り込むことができます。

- Google SecOps コネクタまたは Google SecOps Webhook を使用してアラートを受信します。

- 各アラートに関連付けられたイベントを取り込み、対応する検出を作成します。

- 取り込まれたイベントと検出の両方を処理します。

検出エンジンルールを作成して、取り込まれたイベント内のパターンを特定し、追加の検出を生成できます。

データ取り込みフロー

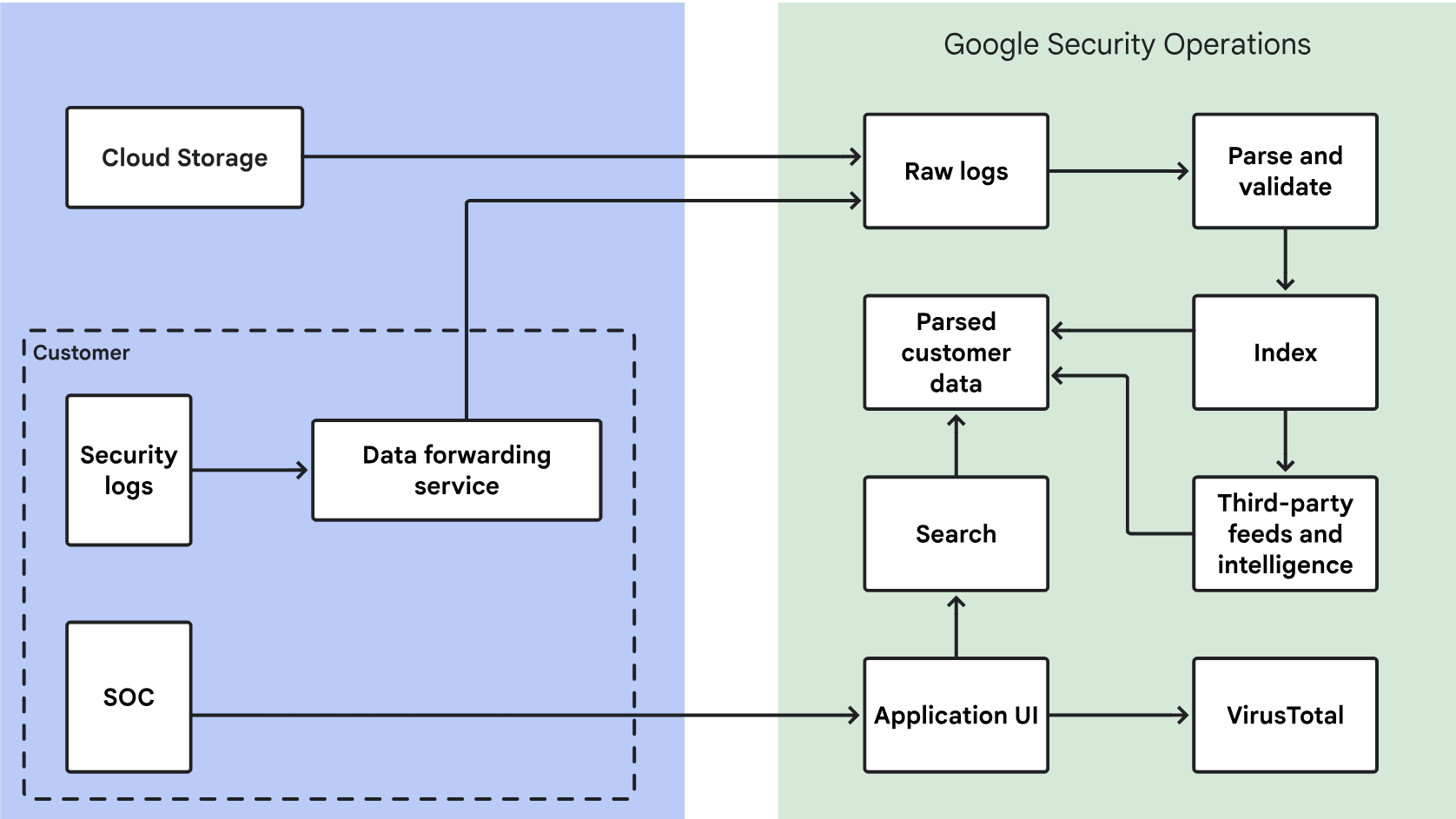

次の図は、セキュリティ データが Google SecOps に流れ込む仕組みと、システムがインターフェースで分析するためにそのデータを処理する方法を示しています。

Google SecOps でカスタマー セキュリティ データを処理する

Google SecOps は、セキュリティ データを次のように処理します。

- Amazon S3 やGoogle Cloudなどのクラウド サービスからセキュリティ データを取得します。Google SecOps は、このデータを転送中に暗号化します。

- 暗号化されたセキュリティ データを分離してアカウントに保存します。アクセスは、お客様と、プロダクトのサポート、開発、メンテナンスを行う少数の Google 担当者に限定されます。

- 未加工のセキュリティ データを解析して検証し、処理と表示を容易にします。

- データをインデックスに登録して、高速検索を実現します。

- 解析とインデックス付けを終えたデータをアカウントに保存します。

- ユーザーがセキュリティ データを検索して確認するための安全なアクセスを提供します。

- セキュリティ データと VirusTotal マルウェア データベースを比較して、一致するものを特定します。アセットビューなどの Google SecOps のイベントビューで、[VT コンテキスト] をクリックして VirusTotal の情報を表示します。Google SecOps がセキュリティ データを VirusTotal と共有することはありません。

ご不明な点がございましたら、コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。