Cette page s'applique à Apigee et à Apigee hybrid.

Consultez la documentation d'Apigee Edge.![]()

La détection des abus avec Advanced API Security vous permet de consulter les incidents de sécurité impliquant vos API. Un incident de sécurité est un groupe d'événements suivant des schémas similaires, qui peuvent représenter une menace de sécurité. Advanced API Security utilise des modèles de machine learning pour détecter des schémas indiquant une activité malveillante, y compris le scraping et les anomalies d'API, et regroupe les événements suivant des schémas similaires.

Lorsque Advanced API Security détecte un incident de sécurité, elle signale les éléments suivants :

- Le niveau de risque et la durée de l'incident

- Proxys affectés par l'incident

- Les adresses IP des événements d'incident

- Les règles de détection déclenchées par l'incident

- Les pays d'origine de l'incident

et d'autres informations connexes sur l'incident.

Vous pouvez accéder à la détection des abus via l'UI Apigee, comme décrit ci-dessous, ou via l'API Incidents ou l'API des statistiques de sécurité.

Pour connaître les rôles et les autorisations nécessaires pour utiliser la détection des abus, consultez Rôles et autorisations requis pour la détection des abus.

Pour utiliser cette fonctionnalité, vous devez activer le module complémentaire. Si vous avez souscrit un abonnement, vous pouvez activer le module complémentaire pour votre organisation. Pour plus d'informations, consultez la page Gérer Advanced API Security pour les organisations avec abonnement. Si vous êtes un client facturé à l'usage, vous pouvez activer le module complémentaire dans vos environnements éligibles. Pour en savoir plus, consultez la page Gérer le module complémentaire Advanced API Security.

Activer les modèles de machine learning pour la détection des abus

Apigee vous aide à améliorer les modèles de machine learning pour la détection des abus dans votre organisation, en nous autorisant à entraîner les modèles sur vos données. L'entraînement des modèles sur vos données permet d'améliorer leur précision pour détecter les incidents de sécurité. La formation ne s'appliquera qu'à votre organisation. Vos données ne seront partagées avec aucun autre client Google Cloud à des fins d'entraînement.

Lorsque vous ouvrez la page Détection des utilisations abusives dans l'UI Apigee, une demande d'activation s'affiche pour autoriser les modèles de machine learning d'Advanced API Security à utiliser vos données de trafic d'API pour l'entraînement des modèles. Vous devez explicitement activer l'utilisation du modèle pour la détection des utilisations abusives. Notez que si vous ne choisissez pas d'activer l'entraînement du modèle, vous ne verrez aucune détection de la règle de détection avancée des anomalies. Cette règle ne fonctionne pas si vous n'activez pas l'entraînement du modèle.

Pour en savoir plus sur les rôles nécessaires pour gérer l'activation du machine learning, consultez Rôles et autorisations requis pour la détection des abus.

Utiliser un modèle de machine learning pour la détection avancée des anomalies et des utilisations abusives

Pour afficher les anomalies détectées dans la détection des abus, vous devez autoriser le modèle de machine learning de détection avancée des anomalies à s'entraîner sur vos données de trafic d'API.

Le modèle n'utilise vos données que pour l'entraînement. Vos données ne sont jamais partagées avec d'autres clients Google Cloud .

Pour autoriser l'utilisation de vos données de trafic d'API pour l'entraînement du modèle de détection d'anomalies, sélectionnez cette option lorsque vous ajoutez la détection d'anomalies à votre configuration de détection des utilisations abusives.

Ouvrir la page Détection des abus.

Pour ouvrir la page Détection des abus, procédez comme suit :

Dans la console Google Cloud , accédez à la page Apigee > Advanced API Security > Détection des abus.

Accéder à la détection des utilisations abusives

La page principale Détection des abus s'affiche :

Modifier les autorisations pour permettre à Apigee d'améliorer vos modèles de machine learning

Vous pouvez modifier vos autorisations pour autoriser Apigee à améliorer vos modèles de machine learning à tout moment en cliquant sur Paramètres en haut à droite de la détection d'utilisation abusive et en sélectionnant l'option permettant d'activer ou de désactiver cette fonctionnalité.

Page principale de détection des abus

En haut de la page, vous pouvez sélectionner l'une des périodes récentes suivantes pour l'affichage des incidents : les 1 jour, 1 semaine ou 2 semaines les plus récents.

Le tableau de la page affiche les environnements de votre organisation affectés par des incidents de sécurité pendant l'intervalle de temps sélectionné.

Chaque ligne du tableau affiche également les éléments suivants :

- Environnement : environnement dans lequel l'utilisation abusive a eu lieu.

- Nombre total d'incidents : nombre total d'incidents dans l'environnement au cours de l'intervalle de temps sélectionné. Pour en savoir plus sur les incidents et les données affichés dans l'interface utilisateur, consultez la section Limites applicables aux incidents et aux données affichées.

Niveau de risque : affiche le nombre d'incidents selon trois niveaux de risque : grave, modéré et faible. Le niveau de risque est basé sur différentes caractéristiques d'un incident, telles que le nombre de règles détectées, leur type et la taille relative de l'incident par rapport au trafic légitime. Le niveau de risque est conçu pour vous aider à hiérarchiser les incidents à examiner. Vous pouvez ainsi vous concentrer sur les plus critiques.

Le niveau de risque peut prendre l'une des valeurs suivantes :

- Grave : les incidents graves présentent un risque élevé. Nous vous recommandons de les analyser en priorité.

- Modéré : les incidents modérés présentent un certain risque, celui-ci reste inférieur aux incidents graves. Nous vous recommandons de les prioriser par rapport aux incidents à faible risque.

- Faible : les incidents à faible risque peuvent être examinés en dernier, après avoir examiné les incidents de risque supérieur.

Le nombre situé à côté de chaque niveau de risque indique le nombre d'incidents associés à ce niveau de risque.

Détails de l'environnement

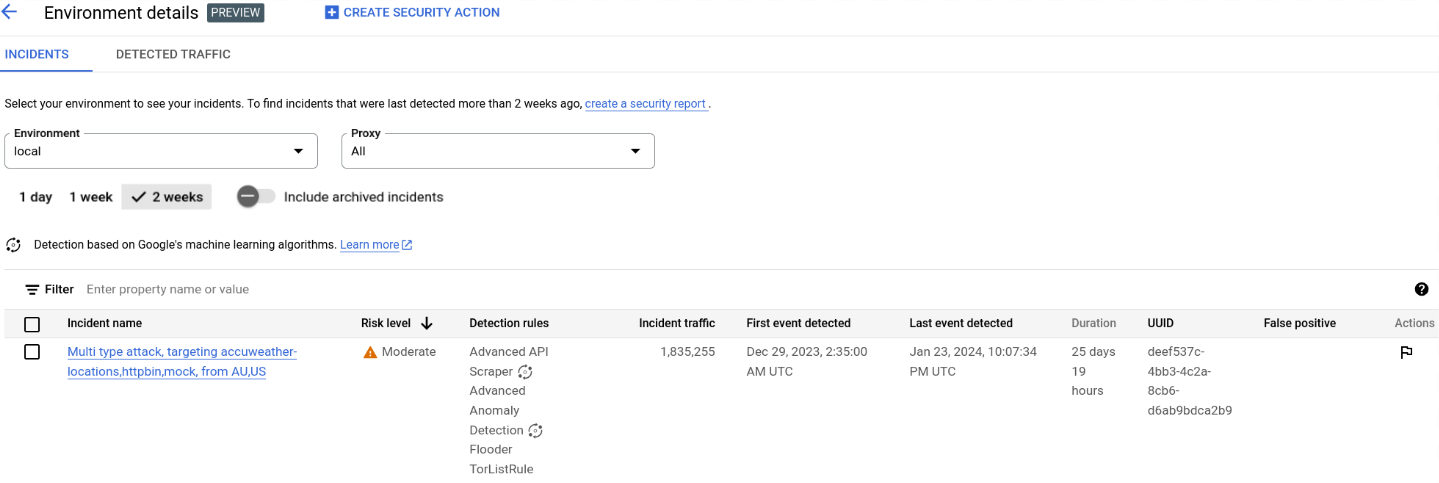

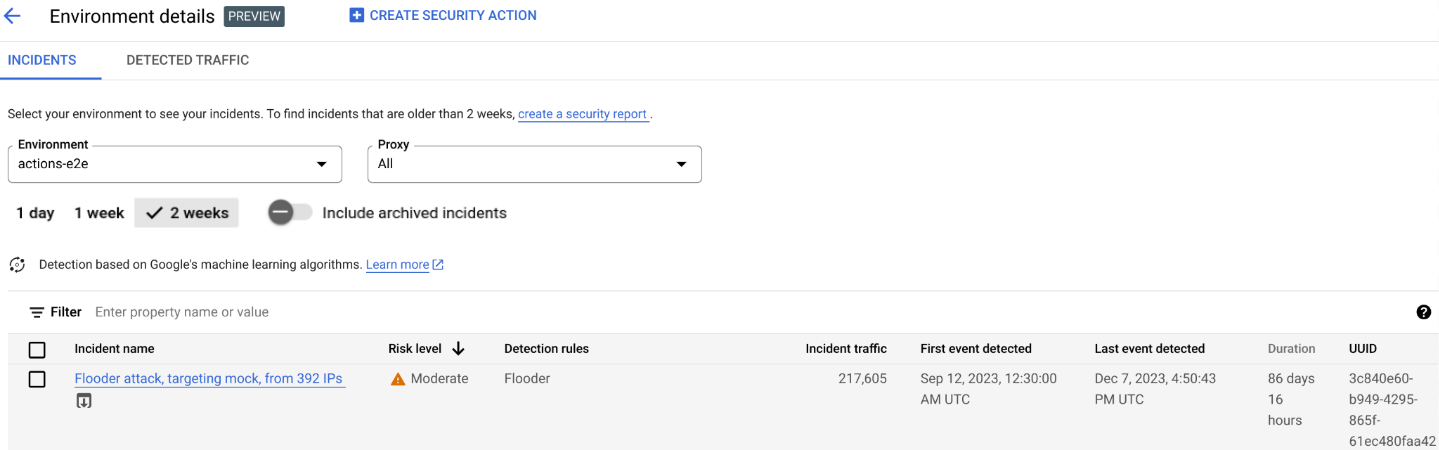

Pour afficher les incidents dans un environnement pour la période sélectionnée, sélectionnez l'environnement dans le tableau ci-dessus. La vue Détails de l'environnement s'affiche :

Si vous constatez un incident ou un trafic détecté et que vous souhaitez créer une action de sécurité pour bloquer ou signaler les requêtes associées à l'incident ou au trafic détecté, cliquez sur Créez une action de sécurité en haut de la page. La page Actions de sécurité s'ouvre.

La vue Détails de l'environnement comporte deux onglets :

- Incidents : affiche la liste des incidents dans l'environnement et des informations les concernant.

- Trafic détecté : affiche les détails du trafic détecté lié aux incidents.

Incidents

L'onglet Incidents de la vue Détails de l'environnement ci-dessus affiche les options suivantes :

- Environnement : modifiez l'environnement pour lequel afficher les incidents.

- Proxy : vous pouvez utiliser l'option Tout sélectionner pour afficher les incidents concernant tous les proxys, ou sélectionner un ou plusieurs proxys individuels pour n'afficher les incidents que pour les proxys sélectionnés.

- Inclure les incidents archivés : lorsque cette option est sélectionnée, la liste des incidents affiche les incidents archivés. Les incidents archivés s'affichent avec une icône :

Pour masquer les incidents archivés dans la liste, désélectionnez Inclure les incidents archivés. Vous pouvez masquer les incidents archivés si de nombreux incidents s'affichent et que vous ne souhaitez pas tous les afficher, ou si vous souhaitez masquer les incidents que vous avez déjà examinés.

La vue Incidents affiche également les éléments suivants :

- Nom de l'incident : nom généré résumant l'incident.

Pour certains incidents à faible risque, le nom peut être "Divers". Cela inclut le trafic qui ne correspondait pas aux regroupements représentant des schémas de menace bien définis à risque élevé. (Cette fonctionnalité n'est pas encore disponible si vous avez activé VPC-SC.) - Niveau de risque : niveau de risque de l'incident. En général, concentrez-vous d'abord sur les incidents à haut risque, qui présentent également une confiance plus élevée que les incidents à faible risque.

Principales règles de détection : liste des principales règles de détection déclenchées par l'incident.

- Trafic lié à l'incident : nombre total d'événements, c'est-à-dire des appels d'API tagués par l'une des règles de détection liées à l'incident.

- Premier événement détecté : date et heure de détection du premier événement de l'incident.

- Dernier événement détecté : date et heure de détection du dernier événement de l'incident.

- Durée : durée de l'incident, du premier événement au dernier.

- UUID : identifiant unique universel de l'incident.

Détails de l'incident

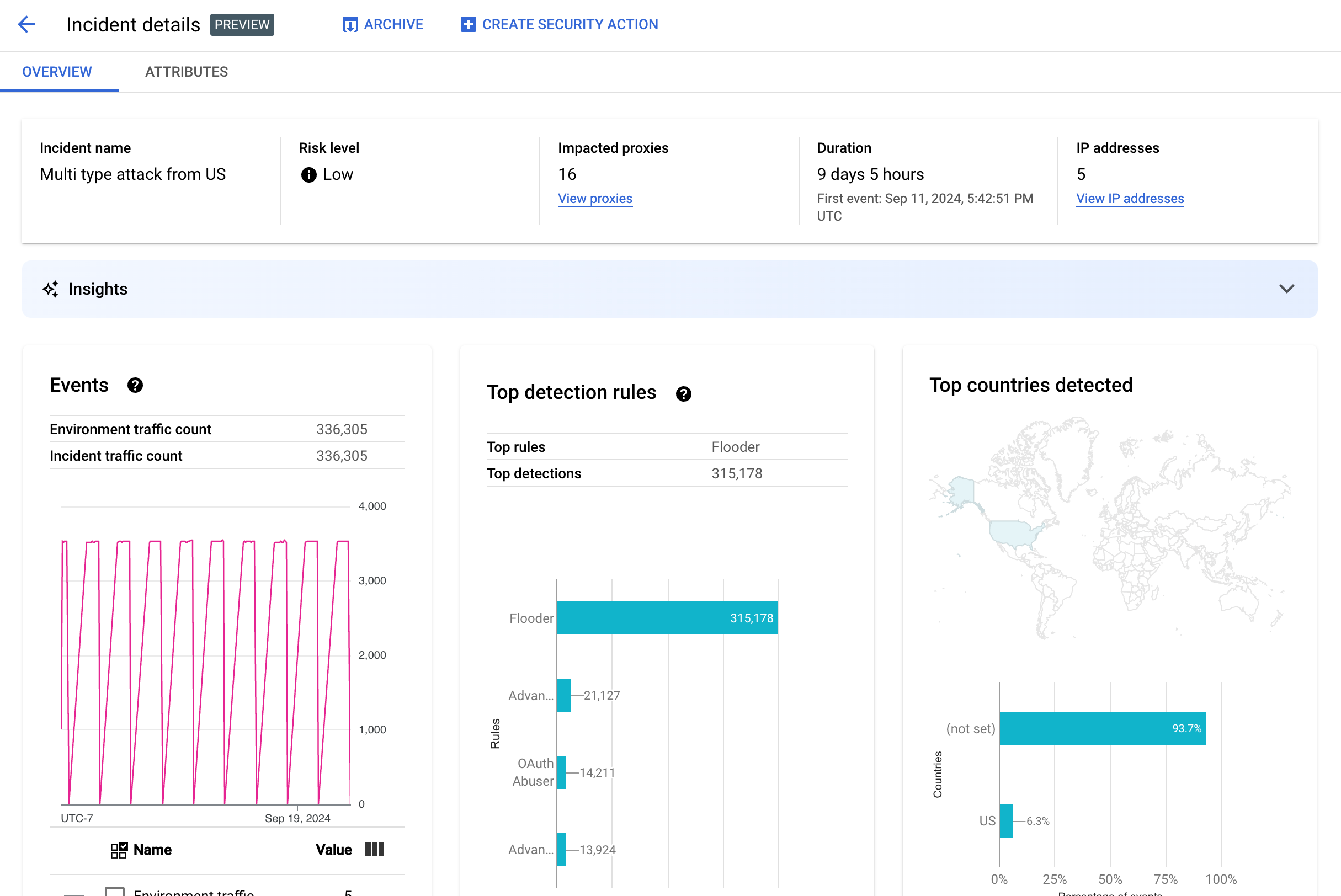

Pour afficher les détails d'un incident, cliquez sur son nom dans le tableau. Ceci affiche le volet Présentation de la vue Détails de l'incident :

Vous pouvez cliquer sur Créer une action de sécurité en haut de la page pour créer une action de sécurité en réponse à l'incident.

La vue Détails de l'incident comporte deux onglets, Présentation et Attributs. Pour en savoir plus sur l'onglet "Vue d'ensemble", consultez Présentation. Pour en savoir plus sur les attributs, consultez Attributs.

Présentation

Le volet Présentation affiche les informations de base sur l'incident, y compris les éléments suivants :

- Nom de l'incident : nom de l'incident.

- Niveau de risque : niveau de risque de l'incident.

- Proxys concernés : nombre de proxys affectés par l'incident. Cliquez sur Afficher les proxys pour afficher les proxys concernés.

- Durée : durée de l'incident, du premier événement au dernier. La date et l'heure de la première détection de l'événement sont également indiquées.

- Adresses IP (nombre) : nombre d'adresses IP uniques détectées pour cet incident. Cliquez sur Afficher les adresses IP pour obtenir plus d'informations sur les adresses IP.

- Insights : les détails d'un incident de détection d'utilisation abusive peuvent inclure des insights d'IA générative créés à l'aide de grands modèles de langage (LLM) d'IA générative Google Cloud.

Le LLM récapitule le trafic détecté par incident pour vous aider à mieux comprendre l'incident de sécurité, fournit du contexte et des informations supplémentaires sur l'incident, fournit des liens vers des documents pertinents et recommande les étapes suivantes. Cliquez sur l'icône "J'aime" ou "Je n'aime pas" pour nous faire part de vos commentaires. Vous pouvez également ajouter une explication.

Les résumés et les recommandations Insights sont basés sur les données des 14 derniers jours, même si l'incident a commencé il y a plus de 14 jours.

Ces insights sur l'IA générative sont inclus automatiquement dans la détection des abus si le projet et votre compte utilisateur sont configurés pour utiliser l'API Cloud AI Companion. Consultez les pages Activer l'API Cloud AI Companion dans un projet Google Cloud et Attribuer des rôles IAM dans un projet Google Cloud. Les comptes utilisateur ont également besoin d'une autorisation supplémentaire pour afficher les insights. Consultez Rôles et autorisations requis pour la détection des abus.

Pour désactiver les insights d'IA générative, désactivez l'API Cloud AI Companion pour ce projet en suivant les instructions de la section Désactiver des services. - Événements : affiche un graphique de séries temporelles des événements de l'incident. Pour chaque point de temps du graphique, la valeur "y" associée correspond au nombre total d'événements sur une courte période autour de ce moment. Si vous passez la souris sur un point du graphique, le nombre d'événements de la période la plus récente est affiché sous Valeur. Vous pouvez voir les valeurs où les périodes changent en déplaçant le curseur vers la gauche ou vers la droite, et en observant les modifications.

Le volet Événements affiche également le nombre total de trafic d'environnement et d'incidents.

- Principales règles détectées : affiche au maximum cinq des principaux groupes de règles détectés, y compris les informations suivantes :

- Règles dominantes : règles de détection les plus significatives déclenchées par l'incident.

- Événements d'API pour les règles dominantes : nombre d'événements d'API tagués par les règles dominantes.

- Nombre total de règles détectées : nombre de règles de détection déclenchées par l'incident.

Pour afficher toutes les règles, cliquez sur Afficher toutes les règles en bas de la fiche.

- Principaux pays détectés : carte indiquant les pays à l'origine des événements de l'incident. Sous la carte se trouve un graphique affichant au maximum cinq de ces pays, ainsi que le pourcentage du trafic total émis par chacun de ces pays.

Remarque : Si le pays d'origine des événements ne peut pas être déterminé, la carte affiche non défini.

Pour afficher tous les pays, cliquez sur Afficher tous les pays en bas de la fiche.

- Adresses IP : affichez les détails de l'incident par adresse IP source pour les événements de l'incident. Sélectionnez Afficher toutes les adresses IP pour afficher toutes les adresses IP de la liste.

Remarque : Le volet Adresses IP affiche des adresses IP uniques, même si plusieurs incidents correspondent à la même adresse IP. L'attribut Adresses IP affiche les colonnes suivantes :

- Adresse IP : adresse IP pour l'incident. Cliquez sur Afficher si l'adresse IP n'est pas visible. Une fois l'adresse IP affichée, cliquez dessus pour afficher la vue Détails.

- Emplacement : emplacement de l'adresse IP.

- Trafic détecté : nombre total de requêtes provenant de l'adresse IP.

- Pourcentage d'appels : pourcentage de requêtes provenant de l'adresse IP parmi tous les appels de l'environnement.

- Premier événement détecté : première fois qu'un événement a été détecté dans l'incident.

- Dernier événement détecté : dernière fois qu'un événement a été détecté dans l'incident.

-

La page Clés API liste les incidents par clé API. Sélectionnez Afficher toutes les clés API pour afficher toutes les clés API de la liste. La liste inclut les colonnes suivantes :

- Clé API : clé API de l'incident. Cliquez sur Afficher si la clé n'est pas visible. Une fois la clé API affichée, cliquez dessus pour afficher la vue Détails.

- Application : application de développement ou application AppGroup associée à la clé API.

- Trafic détecté : nombre total de requêtes provenant de la clé API.

- Pourcentage d'appels : pourcentage de requêtes provenant de la clé API parmi tous les appels de l'environnement.

- Premier événement détecté : première fois qu'un événement avec une requête utilisant cette clé API a été détecté dans l'incident.

- Dernier événement détecté : dernière fois qu'un événement avec une requête utilisant cette clé API a été détecté dans l'incident.

Limiter le nombre élevé de faux positifs

Si vous constatez un grand nombre de faux positifs et d'adresses IP internes signalées comme anomalies par les règles de détection des abus de Advanced API Security, suivez les conseils de cette section pour atténuer le problème.

Par défaut, Apigee utilise la première adresse IP publique listée dans l'en-tête X-Forwarded-For (XFF) des requêtes API. Toutefois, pour les organisations dont le trafic d'API internes est important, l'en-tête XFF peut inclure des adresses IP privées listées avant les adresses IP publiques. (par exemple, lorsque vous utilisez une adresse IP d'équilibreur de charge public). Dans ce cas, le comportement par défaut d'Apigee consiste à ignorer les adresses IP privées dans l'en-tête XFF et à afficher l'adresse IP publique de l'équilibreur de charge comme source de trafic. Apigee pourrait alors attribuer une quantité de trafic artificiellement élevée à cette adresse IP publique, qui pourrait ensuite être signalée comme un schéma de trafic anormal dans la fonctionnalité de détection des utilisations abusives d'Advanced API Security.

Vous pouvez atténuer ce problème en configurant la résolution des adresses IP client pour l'environnement afin d'indiquer l'adresse IP qu'Apigee doit utiliser comme adresse IP source. La résolution de l'adresse IP du client permet à Apigee de signaler la véritable adresse IP source de votre trafic d'API. Par exemple, vous pouvez indiquer à Apigee d'utiliser systématiquement la première adresse IP de votre en-tête XFF, même s'il s'agit d'une adresse IP privée.

Archiver des incidents

Pour vous aider à distinguer les incidents que vous avez déjà examinés des autres, vous pouvez archiver ceux qui ne vous intéressent plus. L'archivage d'un incident le masque de la liste Détails de l'environnement > Incidents (à condition que l'option Inclure les incidents archivés ne soit pas sélectionnée). L'archivage ne supprime pas un incident : vous pouvez toujours le désarchiver si vous changez d'avis.

Pour archiver un incident, sélectionnez Archiver en haut de la vue Détails de l'incident.

Une fois cette opération effectuée, l'étiquette du bouton Archiver devient Désarchiver.

Désarchiver des incidents

Pour désarchiver un incident archivé, procédez comme suit :

- Dans la vue Détails de l'environnement > Incidents, cliquez sur l'icône située à côté de l'incident que vous souhaitez désarchiver :

- En haut de la liste des incidents, cliquez sur Désarchiver.

Vous pouvez aussi cliquer sur Désarchiver si vous êtes dans la vue Détails de l'incident.

Trafic détecté

Le trafic détecté est le trafic qui a déclenché une règle de détection des utilisations abusives. La vue Trafic détecté affiche des informations sur les incidents, qui sont des instances spécifiques de trafic détecté. La page affiche les incidents dont le dernier événement détecté s'est produit au cours des 14 derniers jours. Pour en savoir plus sur la période des données affichées dans l'interface utilisateur, consultez la section Limites applicables aux incidents et aux données affichées.

Pour ouvrir la vue Trafic détecté, sélectionnez Trafic détecté dans la vue Détails de l'environnement :

La vue Trafic détecté affiche les données suivantes :

- Trafic total : nombre total de requêtes.

- Trafic détecté : nombre de requêtes provenant d'adresses IP associées à un abus détecté.

- Pourcentage de trafic détecté : pourcentage de trafic détecté par rapport au trafic total.

- Nombre d'adresses IP détectées : nombre d'adresses IP distinctes correspondant à l'abus détecté. Plusieurs requêtes provenant de la même adresse IP ne sont comptabilisées qu'une seule fois.

La vue Trafic détecté affiche également un tableau listant les détails de chaque adresse IP correspondant à l'abus détecté. Notez que par défaut, pour des raisons de confidentialité, les adresses IP ne sont pas affichées. Pour les afficher, sélectionnez Afficher toutes les adresses IP en haut du tableau.

Chaque ligne du tableau des adresses IP contient :

- Adresse IP : adresse IP de l'abus détecté. Cliquez sur Afficher pour afficher l'adresse. Une fois l'adresse IP affichée, cliquez dessus pour afficher la vue Détails.

- Emplacement : emplacement de l'adresse IP.

- Clé d'application principale : clé d'application utilisée le plus fréquemment dans les requêtes provenant de l'adresse IP. Remarque : La clé d'application est un autre terme qui désigne la clé API.

- Règles de détection : liste de toutes les règles de détection déclenchées par l'utilisation abusive.

- URL principale : URL ayant reçu le plus de requêtes provenant de l'adresse IP.

- Trafic détecté : nombre de requêtes provenant de l'adresse IP.

- Pourcentage de trafic détecté : pourcentage de requêtes provenant de l'adresse IP parmi toutes les requêtes de l'environnement.

- Premier événement détecté : première fois qu'un événement a été détecté dans une requête provenant de l'adresse IP au cours de la période sélectionnée en haut de la page Scores de sécurité.

- Dernier événement détecté : dernière fois qu'un événement a été détecté dans une requête provenant de l'adresse IP au cours de la période sélectionnée en haut de la page Scores de sécurité.

Vue Détails

La vue Détails fournit des informations sur l'incident ou le trafic détecté. Il affiche les règles détectées, les dates de première et dernière détection, ainsi que les attributs du trafic détecté à partir de l'adresse IP de la clé API. (Pour en savoir plus sur les champs de détails, consultez la documentation de référence sur les dimensions Analytics et les dimensions de l'API des statistiques de sécurité.)

Pour les adresses IP, l'onglet Détails inclut également des informations sur les journaux d'accès Ingress associés. Pour en savoir plus, consultez Journaux d'accès Ingress dans la détection des utilisations abusives.

Si les règles détectées pour l'incident ou le trafic impliquent des règles de détection d'anomalies, la section Motifs de détection d'anomalies avancée affiche des informations sur le trafic anormal détecté.

Onglet "Données brutes"

Après avoir cliqué sur l'adresse IP ou la clé API, vous pouvez sélectionner l'onglet de données brutes pour afficher les données brutes du trafic détecté, y compris les codes temporels, les chemins de requête et les codes d'état de réponse. Les données brutes affichées sont limitées à 1 000 lignes et il ne s'agit que d'un échantillon, pas nécessairement des données les plus récentes.

Onglet "Détails de l'utilisation abusive"

Si l'incident ou le trafic détecté incluent des anomalies détectées, l'onglet Détails de l'utilisation abusive affiche des informations sur les événements anormaux détectés, y compris des graphiques de séries temporelles du trafic provenant de l'adresse IP avec les événements anormaux indiqués.

Les graphiques de séries temporelles affichent l'activité au niveau des indicateurs anormaux et à proximité. Par exemple, si le taux d'erreur augmente de manière soudaine, l'axe Y de la série temporelle indique le taux d'erreur avant, pendant et après le pic. Si le volume de trafic augmente de manière spectaculaire, l'axe Y de la série temporelle affiche les données de volume avant, pendant et après cet événement.

Il est possible que le modèle ne signale pas et n'affiche pas toujours toutes les données anormales dans les graphiques de séries temporelles. Le modèle sélectionne l'activité qui, selon lui, a la plus grande influence sur les taux d'erreur au niveau de l'environnement.

Les liens sous les graphiques renvoient directement à la journalisation Google Cloud associée à l'événement. Pour en savoir plus, consultez Journaux d'accès Ingress dans la détection des utilisations abusives.

Attributs

La vue Attributs vous permet d'examiner en détail un incident ou le trafic détecté. Les attributs, également appelés dimensions, sont des regroupements de données qui vous permettent d'afficher l'incident de différentes manières. Par exemple, l'attribut "Produits d'API" vous permet d'afficher les données par produit d'API.

Pour afficher les attributs d'un incident, sélectionnez l'onglet Attributs en haut de la vue Détails de l'incident.

Pour afficher les attributs d'une adresse IP ou d'une clé API spécifiques dans un incident ou un trafic détecté, cliquez sur l'adresse IP ou la clé API dans le tableau des résultats de la page de présentation.

Le volet de gauche affiche tous les attributs et le nombre de valeurs distinctes pour chaque attribut. Vous pouvez sélectionner un attribut pour afficher les détails de l'incident associé.

L'image ci-dessus montre la vue Attributs avec Pays/Régions sélectionné. Le volet Pays/Régions affiche des graphiques du pourcentage d'appels d'API effectués pour chaque région.

Consultez Que signifie l'attribut (not set) ? si vous voyez (not set) pour toutes les valeurs.

Le champ Filtre vous permet de filtrer les données affichées dans le volet d'un attribut suivant diverses propriétés.

En général, le volet d'un attribut affiche un tableau qui présente les données d'incident suivant les valeurs de l'attribut. Les colonnes du tableau sont les suivantes :

- Nombre total d'appels effectués : nombre total d'appels d'API.

- Pourcentage d'appels : pourcentage de tous les appels pour chaque valeur de l'attribut.

- Date et heure de dernière détection : date et heure de la dernière détection d'un événement lié à l'incident.

Pour certains attributs, la table comporte des colonnes supplémentaires.

Pour en savoir plus sur chaque attribut, y compris :

- Produits d'API : affichez les détails par produit d'API.

- Pays/Régions : affichez les détails par pays et région d'origine des événements de l'incident.

- Applications AppGroup : affichez les détails par application AppGroup associée. Si aucune application AppGroup n'est associée à la demande, les colonnes Application AppGroup et Nom de l'AppGroup affichent

(not set). Consultez plutôt les informations sur les applications pour les développeurs. - AppGroups : affichez les détails par AppGroups associés par nom. Si aucun AppGroup n'est associé à la requête, les colonnes Nom de l'AppGroup et Application AppGroup affichent

(not set). Consultez plutôt les informations sur les développeurs. - Développeurs : affichez les détails par développeur, c'est-à-dire les personnes qui développent les applications. Développeurs comprend une colonne intitulée Applications, qui liste les applications pour chaque développeur. Si l'application appartient à un AppGroup, la colonne Développeur affiche

(not set)et la colonne Applications affiche les applications de l'AppGroup. Pour en savoir plus, consultez l'onglet Noms AppGroups. - Applications des développeurs : affichez les détails par application.

La colonne Adresse e-mail du développeur répertorie les adresses e-mail des développeurs de chaque application. Si l'application appartient à un AppGroup, la colonne Développeur affiche

(not set)et la colonne Applications affiche les applications AppGroup. Pour en savoir plus, consultez l'onglet Applications AppGroups. - Proxys : affichez les détails par proxy.

- Codes de réponse : affichez les détails par code de réponse.

- Règles : affichez les détails par règle de détection.

- User-agents : affichez les détails par user-agent, c'est-à-dire l'agent logiciel qui a effectué l'appel d'API.

Que signifie l'attribut (not set) ?

Un attribut peut parfois avoir la valeur (not set). Plusieurs raisons peuvent expliquer cela. En premier lieu, il est possible qu'Apigee ne dispose pas de suffisamment d'informations pour déterminer la valeur de l'attribut, par exemple le pays d'origine d'un appel d'API. Il est également possible que l'attribut ne s'applique pas à un cas particulier. Pour plus d'informations, consultez la section

Signification d'une valeur d'entité d'analyse "(not set)".

Journaux d'accès aux Ingress dans la détection des utilisations abusives

Si vous avez activé Cloud Logging pour les journaux d'accès Apigee, la page d'informations d'une adresse IP ou d'une clé API fournit un lien direct vers Cloud Logging avec un filtre défini pour l'adresse IP actuellement sélectionnée.

Pour en savoir plus sur l'utilisation de l'explorateur de journaux, consultez Afficher les journaux à l'aide de l'explorateur de journaux. Filtres suggérés :

- Pour afficher tous les types d'anomalies, consultez tous les appels.

- Pour n'afficher que les erreurs, limitez les résultats au niveau de gravité Erreur.

Consultez Journaliser les journaux d'accès Apigee pour en savoir plus sur les journaux d'accès aux entrées Cloud Logging pour les instances Apigee et sur les implications tarifaires importantes de leur utilisation.

Exclure le trafic de la détection des utilisations abusives

Dans certains cas, vous pouvez vouloir exclure du trafic de la détection des utilisations abusives. Par exemple, si vous disposez d'un ensemble d'adresses IP que vous savez utilisées pour des tests ou des sondages automatisés, vous ne souhaitez peut-être pas signaler le trafic excessif provenant de ces sources comme abusif.

Excluez le trafic de la détection des utilisations abusives en ajoutant des attributs aux listes d'exclusion, qui spécifient le trafic à exclure et les raisons pour lesquelles il doit l'être. Pour le moment, Apigee accepte les plages CIDR et les adresses IP comme attributs que vous pouvez utiliser pour exclure le trafic.

Listes d'exclusion

Les listes d'exclusion rassemblent les attributs à exclure de la détection. Vous pouvez créer plusieurs listes d'exclusion pour chaque environnement. Chaque liste peut inclure plusieurs plages CIDR et adresses IP.

Lorsque vous gérez des listes d'exclusion, vous pouvez ajouter ou modifier des attributs directement. Par exemple, vous n'avez pas besoin d'attendre qu'une adresse IP apparaisse dans un incident de détection d'utilisation abusive pour l'exclure de la détection.

Il peut s'écouler jusqu'à trois jours avant que le trafic ajouté à une liste d'exclusion ne soit exclu des nouveaux incidents. Une fois le trafic exclu, il n'apparaît plus dans les nouvelles détections ni les nouveaux incidents, mais il continue de figurer dans les rapports précédents, marqué dans la colonne Exclusions pour les incidents et le trafic détecté dans l'UI.

Champs de la liste d'exclusion

Les listes d'exclusion incluent ces champs. Sauf indication contraire, tous les champs sont obligatoires.

| Champ | Description |

|---|---|

| Nom à afficher | Nom à afficher de la liste. Ce nom s'affiche dans l'onglet Exclusions. |

| Adresses IP et plages CIDR | Adresses IP ou plages CIDR à exclure de la détection. Vous devez inclure au moins une plage CIDR ou une adresse IP, et vous pouvez exclure un maximum de 30 plages CIDR et adresses IP au total par liste. Privilégiez les plages CIDR aux adresses IP dans la mesure du possible. |

| Motif | Motif de l'exclusion du trafic. Sélectionnez l'un des motifs fournis. |

| Détails (facultatif) | Commentaire sur la liste, fournissant plus d'informations sur la raison pour laquelle le trafic est exclu. |

Gérer les listes d'exclusion

Pour gérer directement les listes d'exclusion :

- Sélectionnez un environnement pour la détection des utilisations abusives.

- Sélectionnez l'onglet Exclusions.

- Pour créer une liste d'exclusion, cliquez sur Créer. Pour modifier une liste d'exclusion existante, sélectionnez Modifier dans le menu "Autres actions" de la ligne correspondant à cette liste.

- Remplissez les champs comme décrit dans Champs de la liste d'exclusion.

Exclure du trafic à l'aide de la page "Détails de l'incident de détection d'utilisation abusive"

Pour exclure une ou plusieurs adresses IP :

- Affichez les détails d'un incident.

- Dans la liste Adresses IP, cliquez sur Afficher toutes les adresses IP pour afficher les adresses IP de la liste.

- Cochez la case à côté de chaque adresse IP à exclure de la détection.

- Cliquez sur Exclure de la détection en haut de la liste.

- Sélectionnez une liste d'exclusion existante ou créez-en une.

- Remplissez les champs comme décrit dans Champs de la liste d'exclusion.

- Cliquez sur Enregistrer pour enregistrer les modifications.

Exclure le trafic à l'aide de la page "Trafic détecté"

Pour exclure une ou plusieurs adresses IP :

- Sélectionnez un environnement pour la détection des utilisations abusives.

- Sélectionnez l'onglet Trafic détecté.

- Dans la liste Adresses IP du trafic détecté, cliquez sur Afficher toutes les adresses IP pour afficher les adresses IP de la liste.

- Cochez la case à côté de chaque adresse IP à exclure de la détection.

- Cliquez sur Exclure de la détection en haut de la liste.

- Sélectionnez une liste d'exclusion existante ou créez-en une.

- Remplissez les champs comme décrit dans Champs de la liste d'exclusion.

- Cliquez sur Enregistrer pour enregistrer les modifications.

Limites de la détection des abus

La détection des abus présente les limites suivantes.

- Les incidents dont le dernier événement détecté date de plus de 14 jours ne s'affichent pas dans l'interface utilisateur de détection des abus. Pour en savoir plus sur les incidents et les données affichés dans l'interface utilisateur, consultez la section Limites applicables aux incidents et aux données affichées.

- Lorsque vous activez Advanced API Security pour une organisation pour la première fois ou que vous la réactivez, il existe un délai pendant lequel les événements sont regroupés en incidents. Par la suite, il y aura des retards périodiques.

- Le chargement de la page des attributs Détails de l'incident peut prendre un certain temps pour les organisations présentant un trafic important.

- Les listes d'exclusion acceptent un maximum de 15 listes par environnement, avec un maximum de 30 plages CIDR et adresses IP au total par liste.

- Les listes d'exclusion ne sont pas disponibles pour les clients VPC-SC pour le moment.

- Les groupes d'applications ne sont pas compatibles avec Apigee hybrid pour le moment.