Migração do SOAR para MSSPs

Este documento detalha a Etapa 1 da migração da infraestrutura da instância independente do SOAR de um provedor de serviços de segurança gerenciados (MSSP, na sigla em inglês) para o Google Cloud.

Depois de concluir a Etapa 1, o MSSP deve seguir para a Etapa 2 na visão geral da migração do SOAR, porque ela é a mesma para todos os clientes: MSSPs e não MSSPs.

Etapa 1: Google Cloud identificação e configuração do projeto

O parceiro precisa identificar um projeto Google Cloud para migrar a instância do SOAR de acordo com as licenças, da seguinte forma:

Se o parceiro tiver uma licença de ingestão (SIEM / SecOps unificado) para os locatários, ele poderá usar o projeto Google Cloud do SIEM principal para hospedar o SOAR principal. Como alternativa, eles podem criar um Google Cloud projeto separado para manter o SIEM e o SOAR separados.

Se o parceiro tiver licenças baseadas em funcionários para os locatários, ele precisará criar um Google Cloud projeto separado para hospedar o SOAR, mantendo o SIEM e o SOAR separados.

O parceiro também pode usar um projeto Google Cloud que talvez tenha sido configurado para acessar o suporte do Chronicle, mas ainda não tem um locatário do Google SecOps.

Etapa 2: ativar a API Chronicle no projeto Google Cloud do cliente

Etapa 3: configurar a autenticação Google Cloud para acessar o SOAR

O parceiro precisa configurar a autenticação Google Cloud para acessar o SOAR.

Se o parceiro tiver um único IdP, ele poderá configurar o Cloud Identity (contas gerenciadas pelo Google) ou a federação de identidade de colaboradores. Elas são descritas como "Opção 1" e "Opção 2", respectivamente, no documento Visão geral da migração do SOAR.

Se o parceiro tiver vários IdPs, ele precisará concluir as seguintes etapas para configurar a federação de identidade de colaboradores:

- Para cada caminho de front-end no SOAR, o parceiro precisa configurar um IdP externo usando a Federação de identidade de colaboradores.

- O parceiro precisa criar um pool de força de trabalho para cada IdP e configurar os mapeamentos entre o provedor de pool de força de trabalho e o IdP de terceiros. Repita isso para cada caminho de front-end.

- Conceda os papéis necessários no IAM ao SME de integração e a todos os usuários do SOAR seguindo as instruções na etapa 3 da Opção 2: configurar a autenticação da federação de identidade da força de trabalho em Google Cloud.

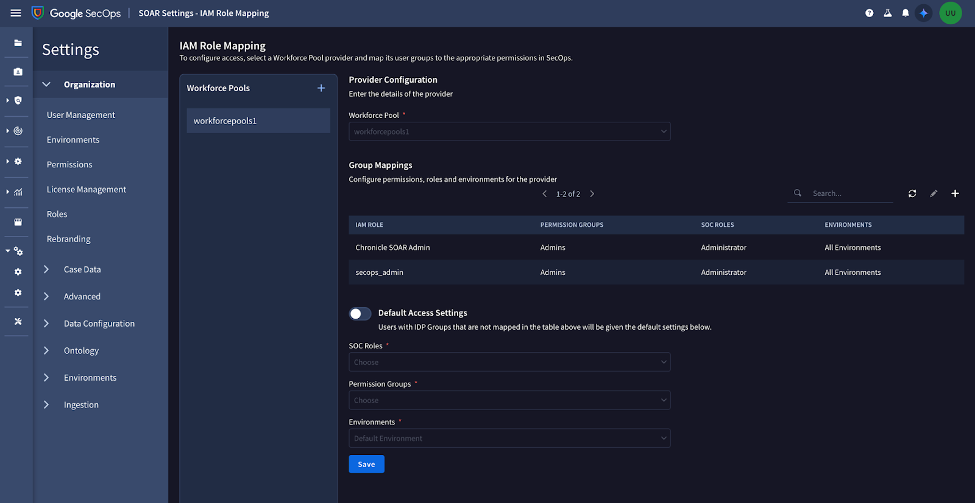

Atualize o mapeamento de grupos do IdP na nova página Mapeamento de grupos no SOAR para cada pool de força de trabalho e IdP.

- Clique em Adicionar à direita de Pools de força de trabalho.

- Adicione o nome do pool de colaboradores que você configurou na federação de identidade de colaboradores.

Faça o seguinte para adicionar seus grupos do IdP à tabela Mapeamento de grupos.

- Clique em Adicionar à direita.

- Adicione o nome do grupo do seu IdP.

- Escolha o acesso necessário aos grupos de permissões, ambientes e funções do SOC do SOAR.

- Clique em Salvar.

- Verifique se você também adicionou o grupo do IdP de administrador com permissões de administrador para grupos de permissões, funções de SOC e "Selecionar todos os ambientes".

Repita as etapas de a a c para outros pools de força de trabalho.

Se você tiver mapeamentos de grupos do IdP na página Autenticação externa, não os modifique. Eles ainda são necessários para autenticar o SOAR até a migração.

Depois de concluir as etapas anteriores, clique em Adicionar. Cada vez que um usuário faz login na plataforma, ele é adicionado automaticamente à página Configurações > Organização > Gerenciamento de usuários.

Etapa 4: validação da configuração

Para validar sua configuração, siga as instruções no guia de pré-validação da migração do SOAR.

Etapa 5: confirmação da data de migração

Informe o ID do projeto Google Cloud no formulário do Google na notificação no produto e confirme a data e o horário da migração antes de enviar o formulário.

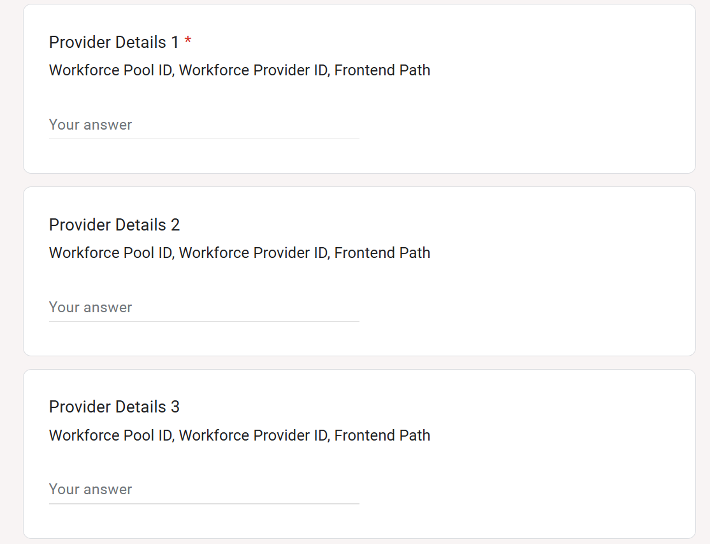

Se o MSSP tiver vários caminhos de front-end, preencha o formulário do Google para adicionar detalhes sobre o ID do pool de força de trabalho, o ID do provedor e o caminho de front-end de cada provedor.

Etapa 6: e-mail de convite

Aceite o convite por e-mail para a página "Conheça o Google Security Operations" e conclua a configuração. Confirme se as informações da sua região estão corretas, conforme compartilhado no e-mail de convite.

Etapa 7: migração

O Google vai fazer a migração. Durante a migração, os serviços de SOAR vão ficar inativos por duas horas.

Depois que a migração for concluída, vamos enviar um e-mail com um novo URL para acessar a plataforma SOAR.

Coordene com o representante do parceiro durante e após a migração para garantir que não haja problemas depois.

A seguir

- Visão geral da migração do SOAR

- Migrar endpoints do SOAR para a API do Chronicle

- Migrar agentes remotos

- Perguntas frequentes

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.