Guia de validação pré-migração

Este documento descreve uma abordagem de diagnóstico sistemática e detalhada para validar a instância do Google Security Operations e a configuração de autenticação antes da migração do SOAR. Este guia se concentra no padrão SAML usado para autenticação e autorização do usuário.

Validação da configuração da API Chronicle

Para verificar se a API Chronicle está configurada corretamente no seu Google Cloud projeto, siga estas etapas:

- Faça login no Google Cloud console e selecione oprojeto correto na lista projeto na barra de navegação superior. Google Cloud

- Abra o menu de navegação (≡) e acesse APIs e serviços > APIs e serviços ativados.

- Acesse a lista de APIs e serviços ativados para encontrar

Chronicle API. Se estiver listada: a API está ativada.

Se NÃO estiver listada: clique em + ATIVAR APIS E SERVIÇOS na parte de cima, pesquise

Chronicle APIe clique em Ativar.

Para verificar se a conta de serviço foi criada, faça o seguinte:

- Acesse a página do IAM no Google Cloud console.

- Revelar contas ocultas (etapa crucial): selecione a caixa no lado direito da barra de filtro que diz Incluir concessões de papel fornecidas pelo Google.

- Pesquisar o agente: na barra de filtro, digite

chronicle. Você está procurando um endereço de e-mail que corresponda a este padrão específico:service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - Verificar permissões: verifique se ele tem o papel de Agente de serviço do Chronicle. Se o papel estiver ausente, clique em editar Editar e adicione-o novamente.

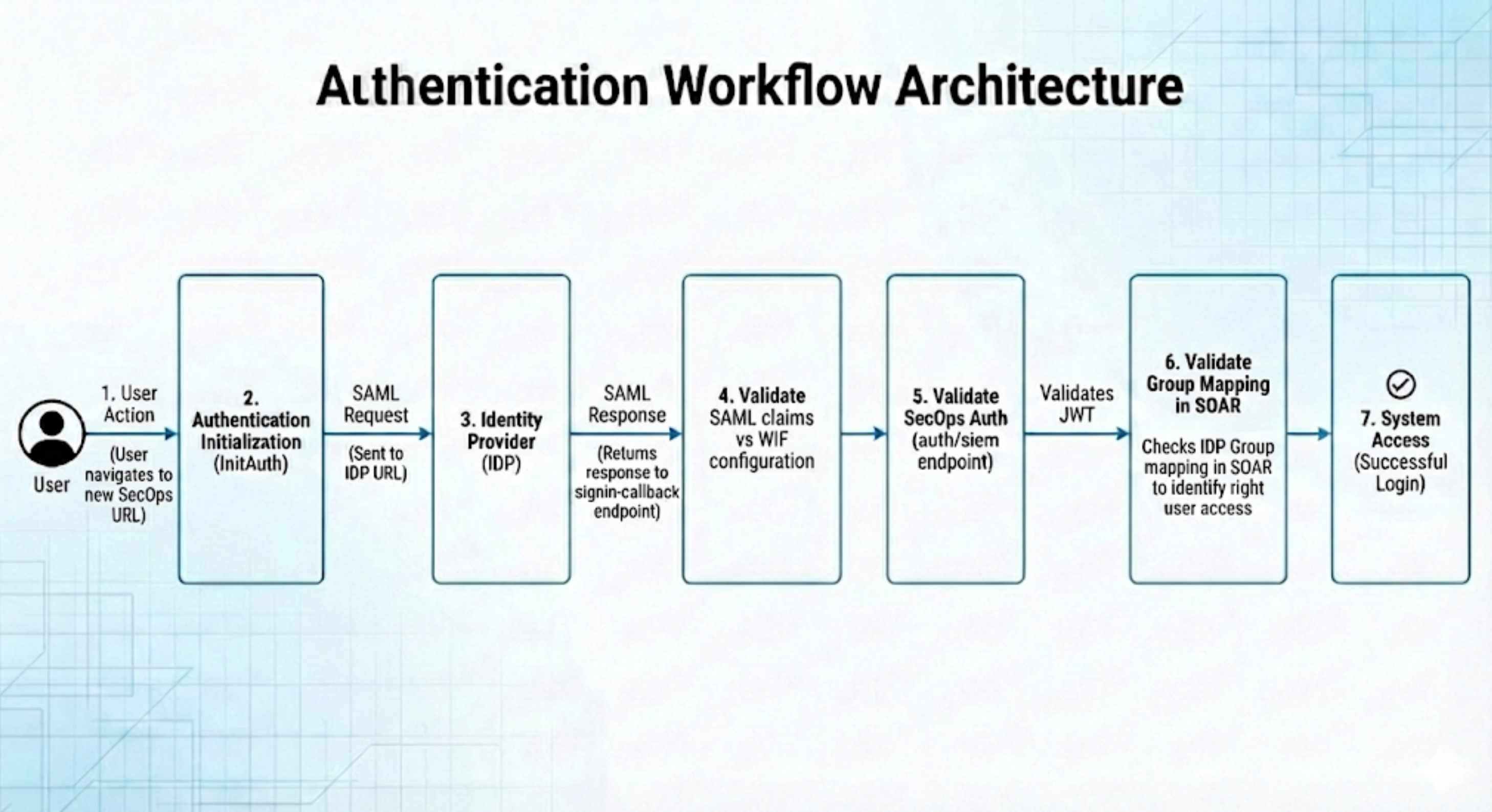

Arquitetura do fluxo de trabalho de autenticação

Entender o fluxo de solicitações é fundamental para isolar pontos de falha. O diagrama a seguir ilustra o caminho sequencial de um login bem-sucedido.

Procedimento detalhado de solução de problemas

Para diagnosticar e rastrear o processo de autenticação SAML de maneira eficaz, use os utilitários baseados na Web listados nas seções a seguir.

Embora o Google não aprove nenhum produto específico, as ferramentas a seguir são conhecidas por ajudar na solução de problemas do processo:

- Validação SAML: https://www.samltool.io/

- Finalidade: usado para decodificar e validar solicitações e respostas SAML brutas.

- Inspeção JWT: https://www.jwt.io/

- Finalidade: usado para inspecionar as declarações e o conteúdo dos JSON Web Tokens (JWTs).

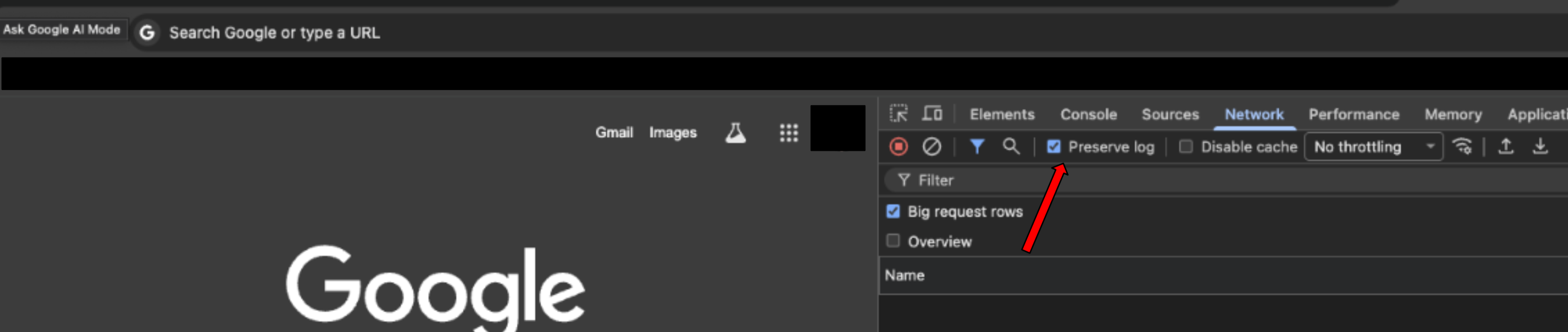

Fase 1: preparação do ambiente

Antes de começar, faça o seguinte para garantir que o ambiente do navegador esteja pronto para capturar o tráfego de rede:

- Abra uma nova guia em branco do navegador.

- Abra as Ferramentas para desenvolvedores (pressione F12 ou Ctrl + Shift + I (Windows /Linux) ou Cmd + Option + I (macOS)) e navegue até a guia Rede.

Selecione a caixa Preservar registro para garantir que nenhum dado seja perdido durante os redirecionamentos.

Navegue até o URL do ambiente do Google SecOps para iniciar o fluxo de login. Você vai receber esse URL por e-mail depois de concluir a configuração do Google SecOps na etapa 5 do estágio 1 da migração para clientes independentes do SOAR. O assunto do e-mail é

YourGoogle SecOps instance is ready.

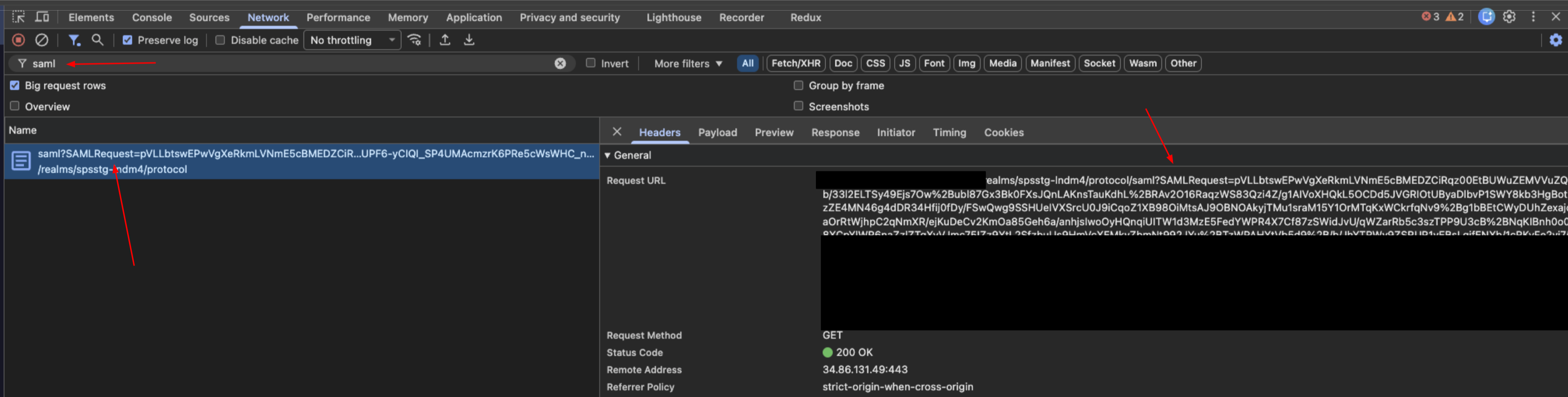

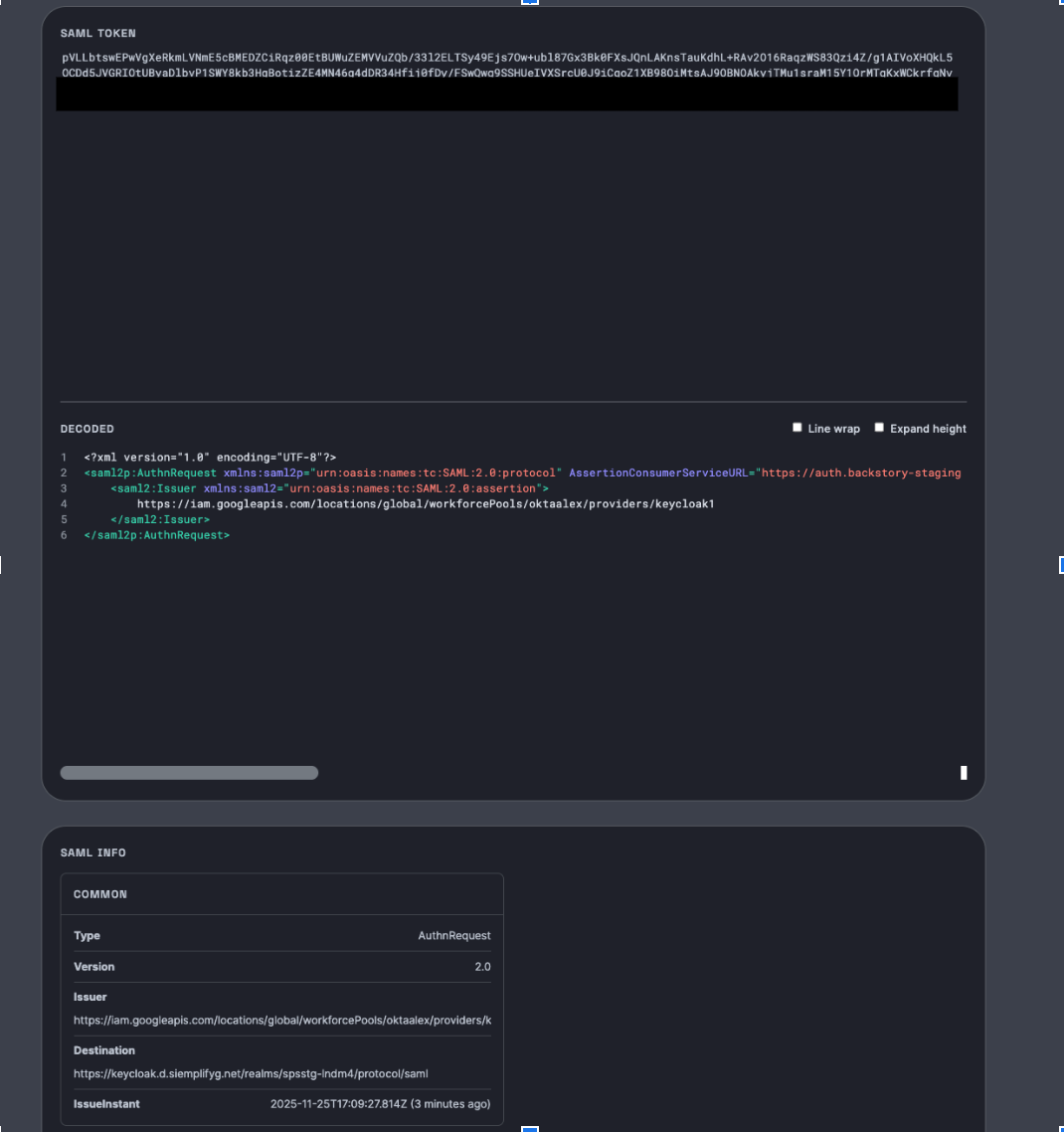

Fase 2: validar a solicitação SAML para o IdP

Esta etapa verifica a mensagem inicial enviada pelo Google Cloud seu provedor de identidade (IdP).

Localizar a solicitação: na barra de filtro da guia Rede, pesquise

saml.

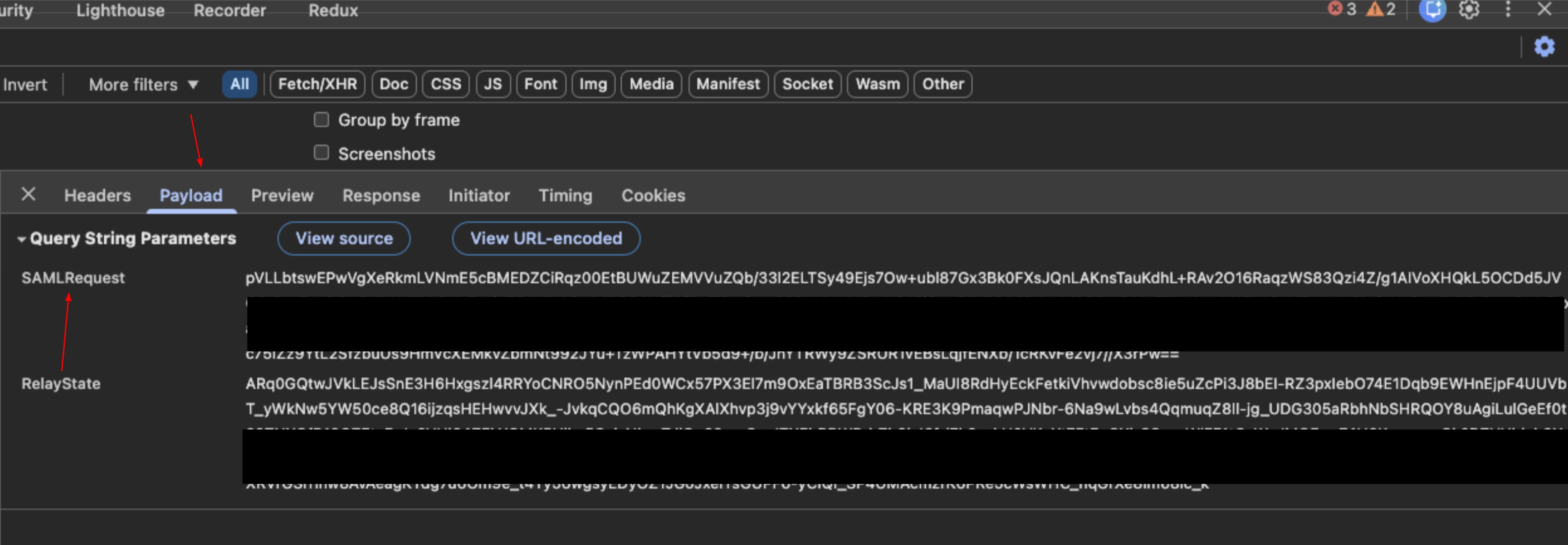

Extrair dados: selecione a solicitação e clique na guia Payload. Localize o parâmetro de string de consulta com o rótulo

SAMLRequest.

Decodificar: copie o valor da solicitação e cole-o na ferramenta Validação SAML (

samltool.io) para decodificá-lo.

Verificação:

- Verifique o destino da solicitação.

- Confirme se esse URL corresponde às configurações no seu IdP.

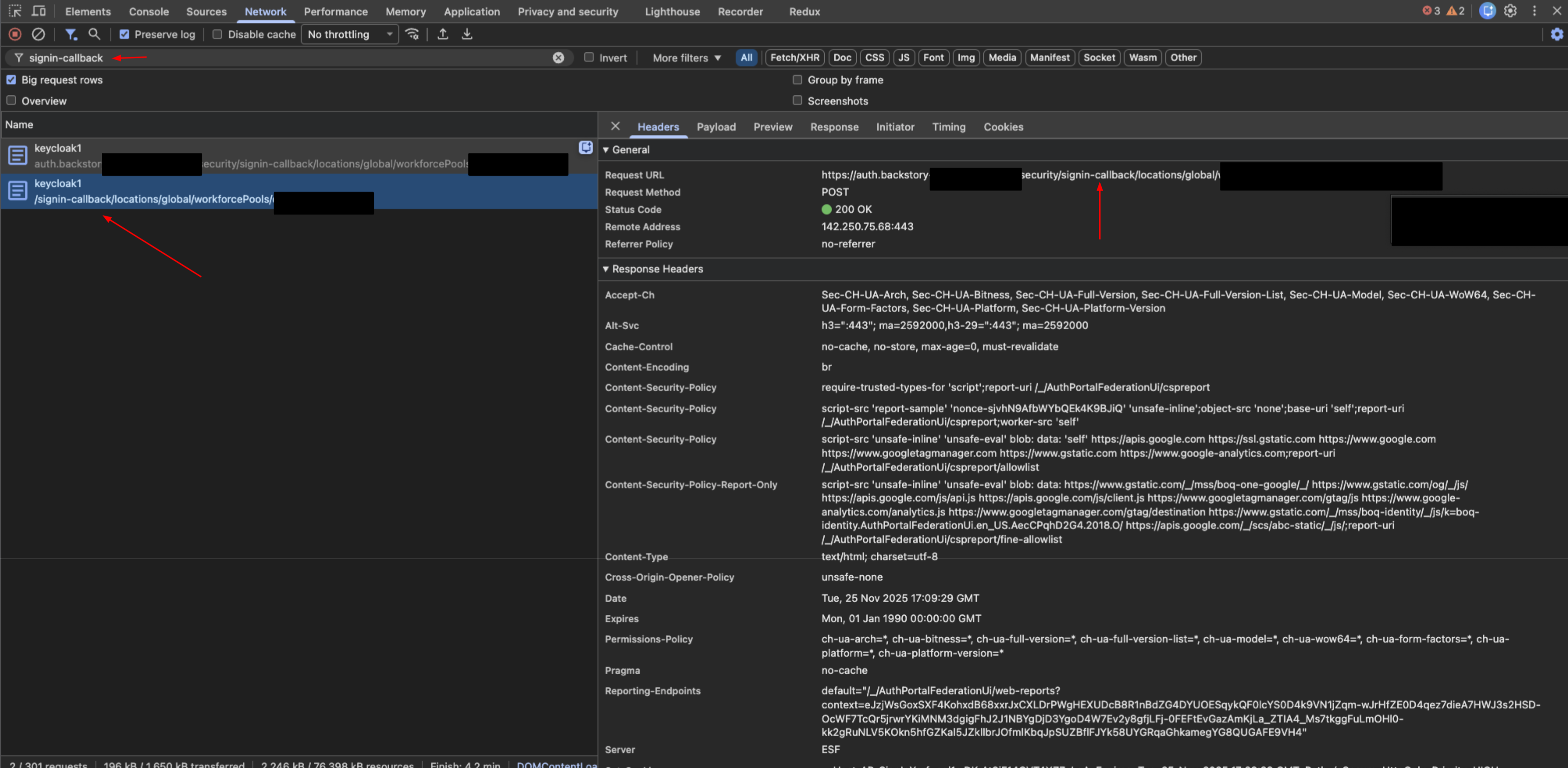

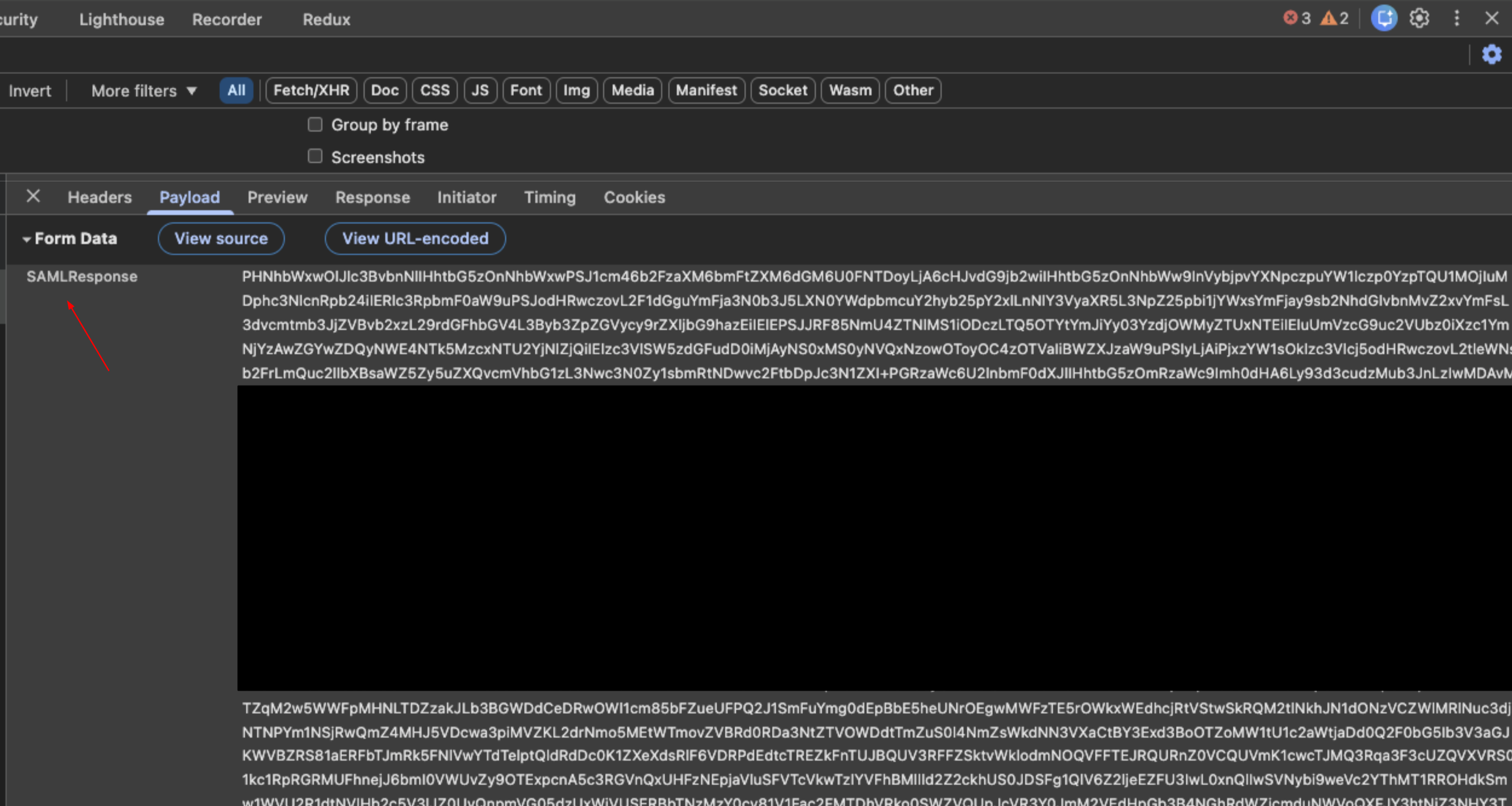

Fase 3: validar a resposta SAML do IdP

Esta etapa verifica os atributos retornados pelo IdP para Google Cloud após a autenticação.

Localizar a resposta: na barra de filtro da guia Rede, pesquise

signin-callback.

Extrair dados: selecione a solicitação e clique na guia Payload. Localize os dados

SAMLResponse.

Decodificar: copie o valor da resposta e cole-o na ferramenta Validação SAML.

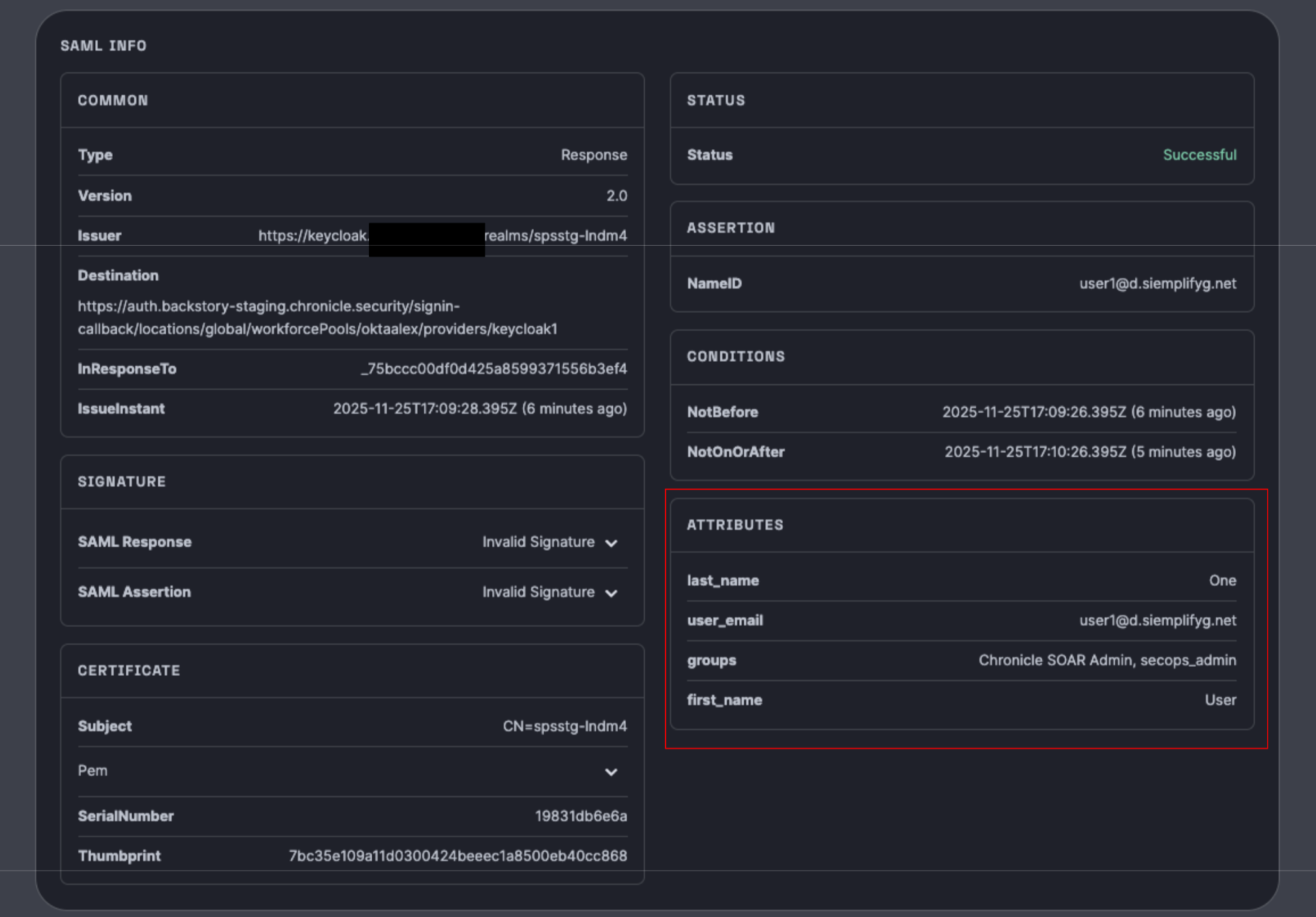

Verificação:

- Analise as declarações retornadas (atributos), como

groups,first name,last name, eemail. - Crítico: verifique se esses atributos correspondem à configuração nas configurações do pool de funcionários em Google Cloud.

Confirme se os valores estão corretos para o usuário específico que está tentando fazer login.

- Analise as declarações retornadas (atributos), como

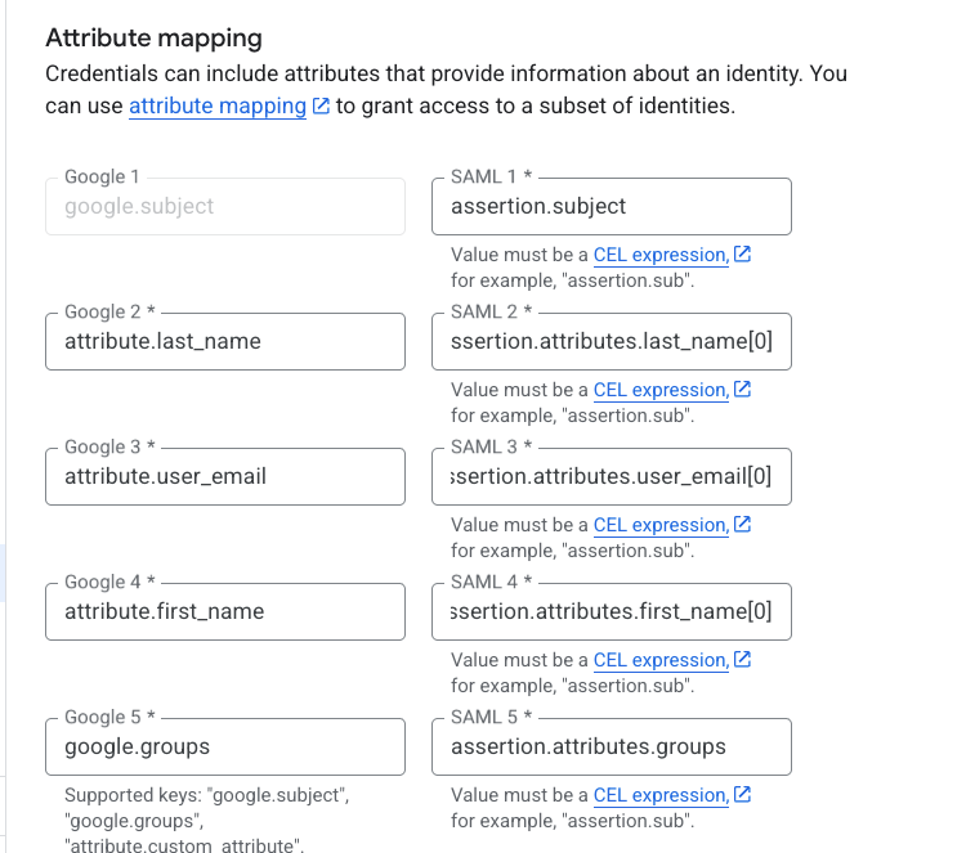

A imagem a seguir mostra um mapeamento de atributos:

O mapeamento na imagem é o seguinte:

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

A parte esquerda é sempre a mesma: é a sintaxe do Google. O lado direito está de acordo com as chaves de atributo de declaração mostradas na resposta SAML.

O [0] é fundamental para os atributos específicos declarados (last_name, user_email , first_name) e não é relevante para subject e groups.

Fase 4: validar a autenticação do Google SecOps

Esta etapa verifica se Google Cloud está autenticando o usuário para fazer login no Google SecOps SOAR.

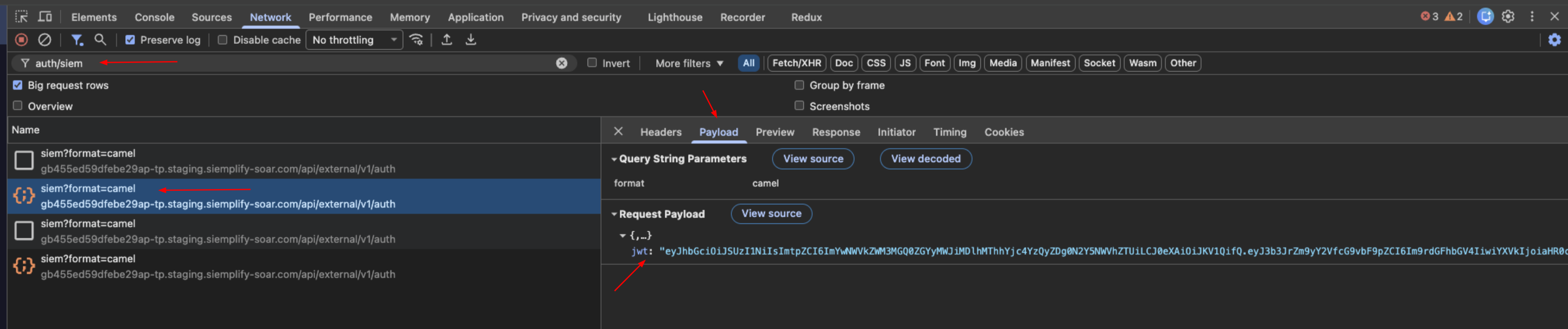

Localizar o token no navegador do usuário: Na barra de filtro da guia Rede, pesquise o endpoint

auth/siem.

Extrair dados: selecione a solicitação e acesse a guia Payload. Localize a

jwtstring.Decodificar: copie a string JWT e cole-a na ferramenta Inspeção JWT (jwt.io).

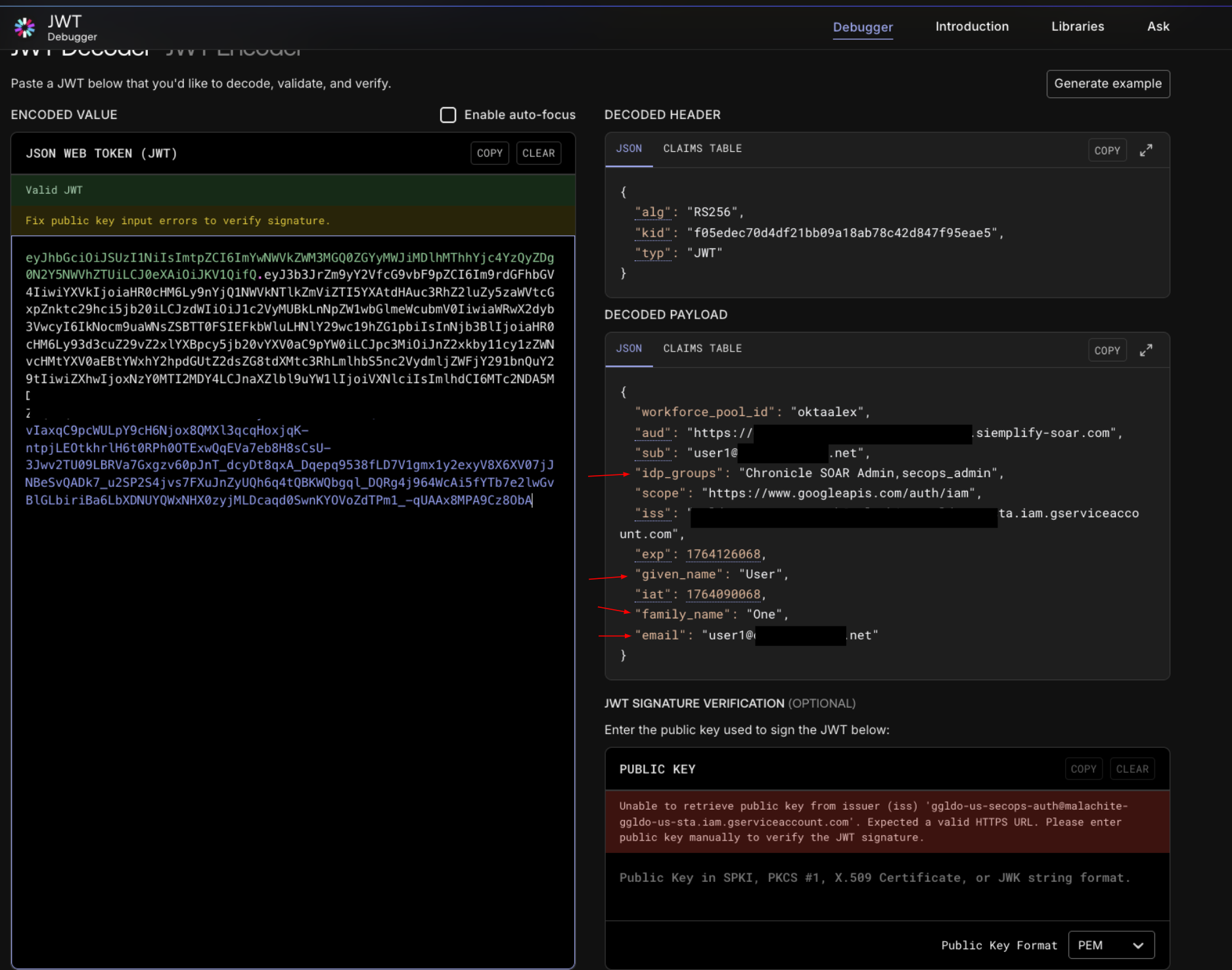

Verificação:

- Compare as declarações decodificadas para

given_name,family_name,email, eidpgroups. - Confirmação de correspondência: esses valores precisam corresponder exatamente aos atributos validados na fase 3 (resposta SAML).

- Se os valores corresponderem e você ainda não tiver acesso, verifique a atribuição de papéis no IAM. Verifique se todos os usuários têm um dos papéis predefinidos do Chronicle atribuídos usando o formato principal correto para a configuração de identidade (federação de identidade de colaboradores ou Cloud Identity para contas gerenciadas pelo Google).

- Compare as declarações decodificadas para

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.