Google SecOps 데이터 수집

Google Security Operations는 고객 로그를 수집하고 데이터를 정규화하며 보안 알림을 감지합니다. 데이터 수집, 위협 감지, 알림, 케이스 관리를 위한 셀프 서비스 기능을 제공합니다. Google SecOps는 다른 SIEM 시스템의 알림을 수신하여 분석할 수도 있습니다.

Google SecOps 로그 수집

Google SecOps 수집 서비스는 모든 데이터의 게이트웨이 역할을 수행합니다.

Google SecOps는 다음 시스템을 사용하여 데이터를 수집합니다.

Google Cloud: Google SecOps는 모든 표준 Google Cloud 로그 (예: 감사, VPC 흐름, DNS, 방화벽)의 기본 방법인 Google Cloud 조직에서 직접 데이터를 가져옵니다. Google SecOps에 Google Cloud 원격 분석을 가져오는 가장 비용 효율적이고 성능이 우수한 방법입니다. 자세한 내용은 Google SecOps에 데이터 수집을 참고하세요. Google Cloud

Bindplane 에이전트: 온프레미스 환경 및 서버 (Windows 또는 Linux)에서 로그를 수집하는 관리형 에이전트입니다. Bindplane은 모든 소스의 로그를 수집, 구체화, Google SecOps로 내보낼 수 있는 원격 분석 파이프라인이므로 다른 방법으로는 작동하지 않는 다양한 유형의 로그를 유연하게 수집할 수 있습니다. 방화벽 로그, Windows 및 Linux 로그와 같은 온프레미스 데이터 또는 Google SecOps에 수집하기 전에 사전 처리 (예: 구체화 또는 필터링)하려는 클라우드 데이터에 사용할 수 있습니다. Bindplane OP 관리 콘솔을 사용하여 이 에이전트를 관리할 수도 있습니다. 자세한 내용은 Bindplane 에이전트 사용을 참고하세요.

데이터 피드: 데이터 피드는 서드 파티 로그가 이미 Cloud Storage 또는 Amazon S3와 같은 객체 스토리지로 집계된 클라우드 기반 로그에 주로 사용되거나 서드 파티가 웹훅과 같은 '푸시' 기반 메서드를 지원하는 경우에 사용됩니다. 데이터 피드는 사전 정의된 API 기반 통합 세트에 대한 기본 지원도 제공합니다. EDR, SaaS 애플리케이션과 같은 클라우드 기반 로그와 직접 API로 사전 정의된 특정 통합에 데이터 피드를 사용합니다. 데이터 피드는 로그를 Google SecOps 수집 서비스로 직접 전송합니다. 자세한 내용은 피드 관리 문서를 참고하세요. 데이터 피드는 최대 4MB 크기의 로그 줄을 지원합니다.

Ingestion API: 다른 방법에 적합하지 않은 맞춤형, 대량 또는 자체 개발 애플리케이션에 Ingestion API를 사용합니다. 이 방법은 다른 수집 방법보다 사용하기가 약간 더 복잡합니다. 자세한 내용은 Ingestion API를 참조하세요.

전달자: 이제 전달자가 지원 종료됩니다. Bindplane 에이전트를 사용하는 것이 좋습니다.

파서는 고객 시스템의 로그를 통합 데이터 모델 (UDM)로 변환합니다. Google SecOps 내의 다운스트림 시스템은 UDM을 사용하여 규칙 및 UDM 검색과 같은 추가 기능을 제공합니다.

엔드 투 엔드 데이터 흐름 및 지연 시간, 이러한 요소가 쿼리 및 분석을 위해 최근에 수집된 데이터의 가용성에 미치는 영향 등 데이터 수집 수명 주기에 관한 자세한 내용은 검색을 위한 데이터 가용성 이해를 참고하세요.

Google SecOps 수집 유형

Google SecOps는 로그와 알림을 모두 수집할 수 있지만 단일 이벤트 알림만 지원합니다. UDM 검색을 사용하여 수집된 알림과 내장된 Google SecOps 알림을 모두 찾을 수 있습니다.

Google SecOps는 다음 유형의 데이터 수집을 지원합니다.

원시 로그

Google SecOps는 전달자, 수집 API, 데이터 피드를 사용하거나 Google Cloud에서 직접 원시 로그를 수집합니다.

원시 로그 수집에는 단일 행 JSON 페이로드를 사용합니다. 예: { "firstName": "Alex", "lastName": "N", "age": 30, "isStudent": false, "address": { "streetAddress": "1800 Amphibious Blvd", "city": "Anytown", "state": "CA", "postalCode": "94045" }, "phoneNumbers": [ { "type": "home", "number": "800-555-0199" }, { "type": "mobile", "number": "800-554-0199" } ], "hobbies": ["reading", "hiking", "cooking"]}

여러 줄 페이로드를 제출하면 시스템에서 각 줄을 별도의 로그 항목으로 해석합니다.

다른 SIEM 시스템의 알림

Google SecOps는 다음과 같이 다른 SIEM 시스템, EDR 또는 티켓팅 시스템에서 알림을 수집할 수 있습니다.

- Google SecOps 커넥터 또는 Google SecOps 웹훅을 사용하여 알림을 수신합니다.

- 각 알림과 연결된 이벤트를 수집하고 해당 감지를 만듭니다.

- 수집된 이벤트와 감지를 모두 처리합니다.

감지 엔진 규칙을 만들어 수집된 이벤트에서 패턴을 파악하고 추가 감지를 생성할 수 있습니다.

데이터 수집 흐름

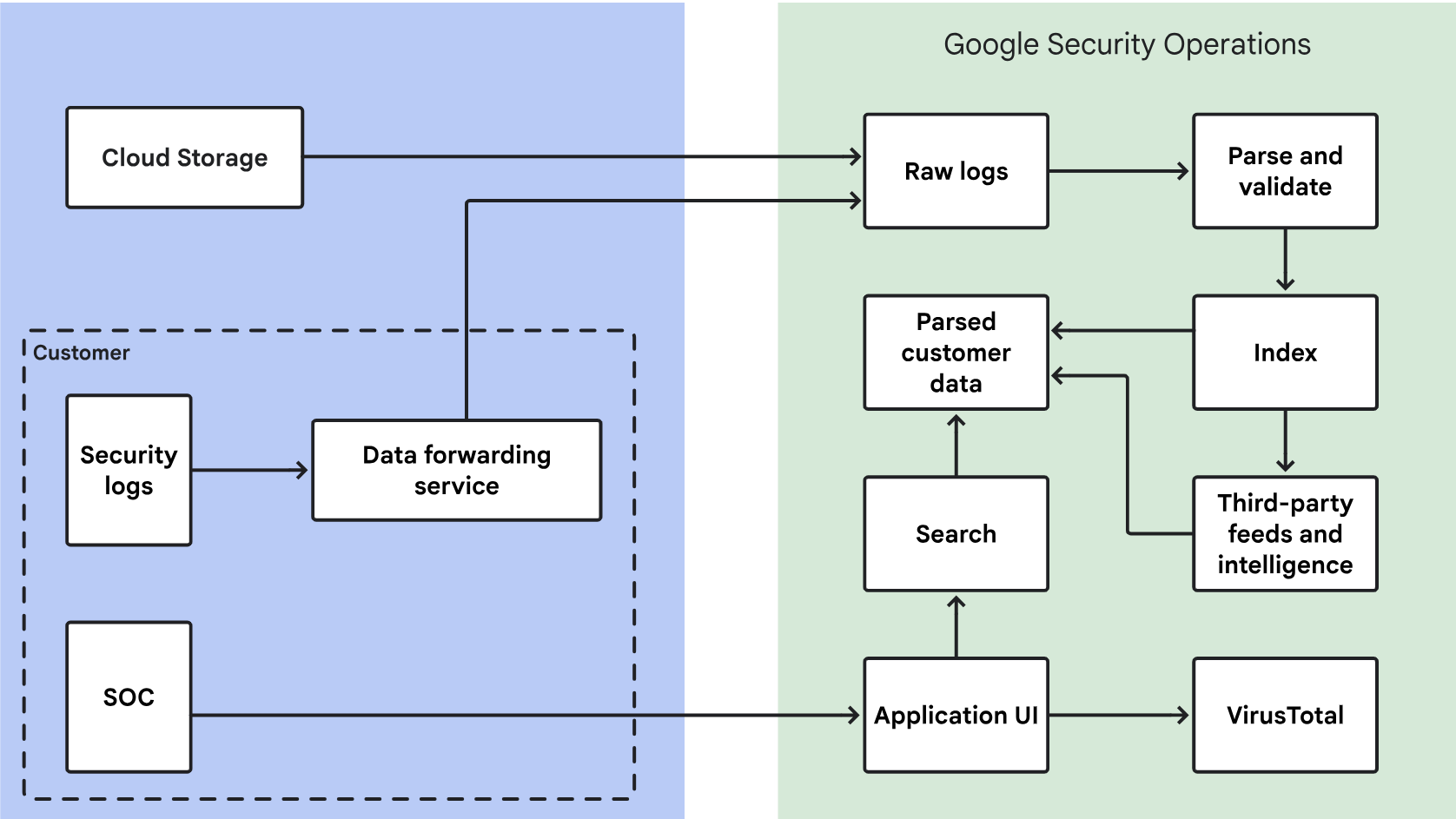

다음 다이어그램은 보안 데이터가 Google SecOps로 흐르는 방식과 시스템이 인터페이스에서 분석을 위해 데이터를 처리하는 방식을 보여줍니다.

Google SecOps에서 고객 보안 데이터 처리

Google SecOps는 보안 데이터를 다음과 같이 처리합니다.

- Amazon S3 또는Google Cloud와 같은 클라우드 서비스에서 보안 데이터를 가져옵니다. Google SecOps는 전송 중인 데이터를 암호화합니다.

- 암호화된 보안 데이터를 계정에 분리하여 저장합니다. 액세스 권한은 고객과 제품 지원, 개발, 유지보수를 위해 소수의 Google 직원에게만 부여됩니다.

- 원시 보안 데이터를 파싱하고 유효성을 검사하여 더 쉽게 처리하고 볼 수 있습니다.

- 빠른 검색을 위해 데이터의 색인을 생성합니다.

- 계정 내에 파싱되고 색인이 생성된 데이터를 저장합니다.

- 사용자가 보안 데이터를 검색하고 검토할 수 있는 안전한 액세스를 제공합니다.

- 보안 데이터를 VirusTotal 멀웨어 데이터베이스와 비교하여 일치 항목을 식별합니다. 애셋 보기와 같은 Google SecOps 이벤트 보기에서 VT 컨텍스트를 클릭하여 VirusTotal 정보를 확인합니다. Google SecOps는 보안 데이터를 VirusTotal과 공유하지 않습니다.

도움이 더 필요한가요? 커뮤니티 회원 및 Google SecOps 전문가에게 문의하여 답변을 받으세요.