Importazione dati di Google SecOps

Google Security Operations acquisisce i log dei clienti, normalizza i dati e rileva gli avvisi di sicurezza. Fornisce funzionalità self-service per l'importazione datii, il rilevamento delle minacce, gli avvisi e la gestione dei casi. Google SecOps può anche ricevere avvisi da altri sistemi SIEM e analizzarli.

Importazione dei log di Google SecOps

Il servizio di importazione di Google SecOps funge da gateway per tutti i dati.

Google SecOps acquisisce i dati utilizzando i seguenti sistemi:

Google Cloud: Google SecOps recupera i dati direttamente dalla tua organizzazione Google Cloud , che è il metodo principale per tutti i log standard Google Cloud (ad esempio, audit, flusso VPC, DNS e firewall). È il modo più conveniente ed efficiente per importare la telemetria Google Cloud in Google SecOps. Per saperne di più, consulta Importare Google Cloud dati in Google SecOps.

Agente BindPlane: si tratta di un agente gestito per la raccolta dei log da ambienti e server on-premise (Windows o Linux). Bindplane è una pipeline di telemetria che può raccogliere, perfezionare ed esportare i log da qualsiasi origine in Google SecOps e offre quindi flessibilità nella raccolta di diversi tipi di log che non funzionano con altri metodi. Puoi utilizzarlo per i dati on-premise, come i log del firewall, i log di Windows e Linux, o per i dati cloud che vuoi preelaborare (ad esempio, perfezionare o filtrare) prima di importarli in Google SecOps. Puoi gestire questo agente anche utilizzando la console di gestione Bindplane OP. Per saperne di più, consulta Utilizzare l'agente Bindplane.

Feed di dati: i feed di dati vengono utilizzati principalmente per i log basati su cloud in cui i log di terze parti sono già aggregati in un archivio di oggetti, come Cloud Storage o Amazon S3, o quando la terza parte supporta metodi basati su push, come i webhook. I feed di dati forniscono anche il supporto predefinito per un insieme predefinito di integrazioni basate su API. Utilizza i feed di dati per i log basati su cloud, come EDR o qualsiasi applicazione SaaS, e per le integrazioni specifiche predefinite come API diretta. I feed di dati inviano i log direttamente al servizio di importazione di Google SecOps. Per saperne di più, consulta la documentazione sulla gestione dei feed. I feed di dati supportano righe di log di dimensioni massime di 4 MB.

API di importazione: utilizza l'API di importazione per applicazioni personalizzate, ad alto volume o sviluppate internamente che non rientrano in altri metodi. Questo metodo è leggermente più complesso da utilizzare rispetto ad altri metodi di importazione. Per saperne di più, consulta l'API Ingestion.

Agenti di inoltro: l'agente di inoltro non è fine del ciclo di vita. Google consiglia di utilizzare l'agente Bindplane.

I parser convertono i log dei sistemi dei clienti in un modello Unified Data Model (UDM). I sistemi downstream all'interno di Google SecOps utilizzano UDM per fornire funzionalità aggiuntive, tra cui regole e ricerca UDM.

Consulta la sezione Informazioni sulla disponibilità dei dati per la ricerca per informazioni dettagliate sul ciclo di vita dell'importazione dei dati, inclusi il flusso di dati end-to-end e la latenza, e su come questi fattori influiscono sulla disponibilità dei dati importati di recente per le query e l'analisi.

Tipi di importazione di Google SecOps

Google SecOps può importare sia log che avvisi, ma supporta solo gli avvisi relativi a un singolo evento. Puoi utilizzare la ricerca UDM per trovare sia gli avvisi di Google SecOps importati sia quelli integrati.

Google SecOps supporta i seguenti tipi di importazione dati:

Log non elaborati

Google SecOps importa i log non elaborati utilizzando i forwarder, l'API di importazione, i feed di dati o direttamente da Google Cloud.

Utilizza un payload JSON a riga singola per l'importazione dei log non elaborati. Ad esempio, { "firstName": "Alex", "lastName": "N", "age": 30, "isStudent": false, "address": { "streetAddress": "1800 Amphibious Blvd", "city": "Anytown", "state": "CA", "postalCode": "94045" }, "phoneNumbers": [ { "type": "home", "number": "800-555-0199" }, { "type": "mobile", "number": "800-554-0199" } ], "hobbies": ["reading", "hiking", "cooking"]}

Se invii un payload multilinea, il sistema interpreta ogni riga come una voce di log separata.

Avvisi di altri sistemi SIEM

Google SecOps può importare avvisi da altri sistemi SIEM, EDR o sistemi di gestione dei ticket, come segue:

- Ricevi avvisi utilizzando i connettori Google SecOps o i webhook Google SecOps.

- Inserisci gli eventi associati a ogni avviso e crea un rilevamento corrispondente.

- Elabora sia gli eventi inseriti sia i rilevamenti.

Puoi creare regole del motore di rilevamento per identificare pattern negli eventi importati e generare rilevamenti aggiuntivi.

Flusso di importazione dati

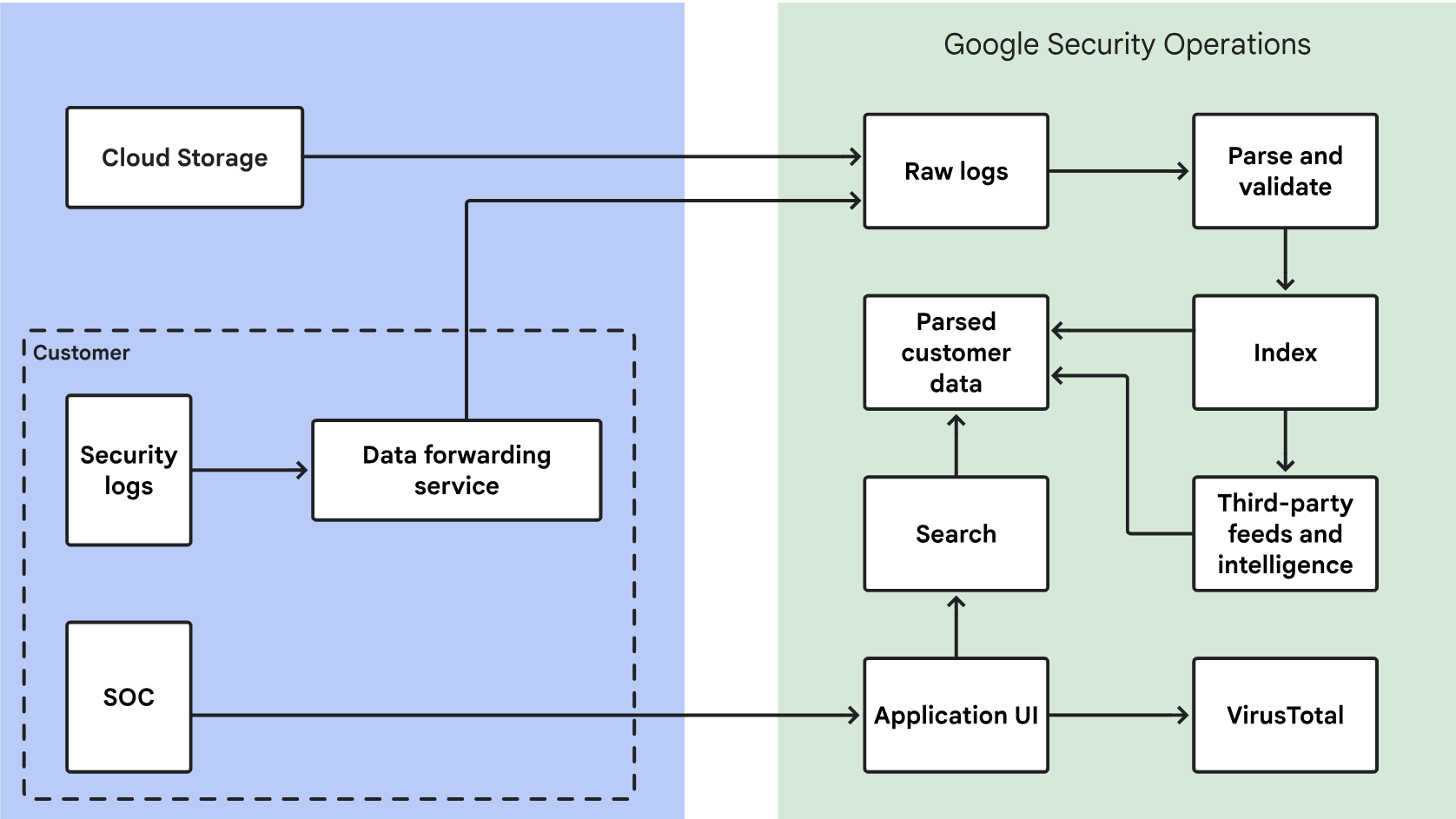

Il seguente diagramma illustra il flusso dei dati di sicurezza in Google SecOps e come il sistema li elabora per l'analisi nell'interfaccia.

Elaborare i dati di sicurezza dei clienti in Google SecOps

Google SecOps elabora i tuoi dati di sicurezza nel seguente modo:

- Recupera i dati di sicurezza da servizi cloud come Amazon S3 oGoogle Cloud. Google SecOps cripta questi dati in transito.

- Separa e archivia i tuoi dati di sicurezza criptati nel tuo account. L'accesso è limitato a te e a un numero ridotto di dipendenti Google per l'assistenza, lo sviluppo e la manutenzione del prodotto.

- Analizza e convalida i dati di sicurezza non elaborati, semplificandone l'elaborazione e la visualizzazione.

- Indicizza i dati per ricerche rapide.

- Memorizza i dati analizzati e indicizzati all'interno del tuo account.

- Offre agli utenti un accesso sicuro per cercare e rivedere i propri dati di sicurezza.

- Confronta i tuoi dati di sicurezza con il database di malware di VirusTotal per identificare corrispondenze. In una visualizzazione degli eventi di Google SecOps, ad esempio la visualizzazione Asset, fai clic su Contesto VT per visualizzare le informazioni di VirusTotal. Google SecOps non condivide i tuoi dati di sicurezza con VirusTotal.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.