Panduan validasi pra-migrasi

Dokumen ini menguraikan pendekatan diagnostik langkah demi langkah yang sistematis untuk memvalidasi penyiapan autentikasi dan instance Google Security Operations sebelum migrasi SOAR. Panduan ini berfokus pada standar SAML yang digunakan untuk autentikasi dan otorisasi pengguna.

Validasi penyiapan Chronicle API

Untuk memeriksa apakah Chronicle API dikonfigurasi dengan benar di project Anda, ikuti langkah-langkah berikut: Google Cloud

- Login ke Google Cloud console dan pilih project Google Cloud yang benar dari daftar project di menu navigasi atas.

- Buka navigation menu (≡) dan buka APIs & Services > Enabled APIs & services.

- Buka daftar Enabled APIs & Services untuk menemukan

Chronicle API. Jika tercantum: API diaktifkan.

Jika TIDAK tercantum: Klik + AKTIFKAN API DAN LAYANAN di bagian atas, telusuri

Chronicle API, lalu klik Aktifkan.

Untuk memverifikasi apakah Akun Layanan dibuat, lakukan hal berikut:

- Buka Halaman IAM di konsol Google Cloud .

- Tampilkan akun tersembunyi (langkah penting): Anda harus mencentang kotak di sisi kanan kolom filter yang bertuliskan Sertakan pemberian peran yang diberikan Google.

- Menelusuri agen: Di panel filter, ketik

chronicle. Anda mencari alamat email yang cocok dengan pola tertentu ini:service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - Verifikasi izin: Pastikan akun layanan memiliki peran Agen Layanan Chronicle. Jika peran tidak ada, klik edit Edit dan tambahkan kembali.

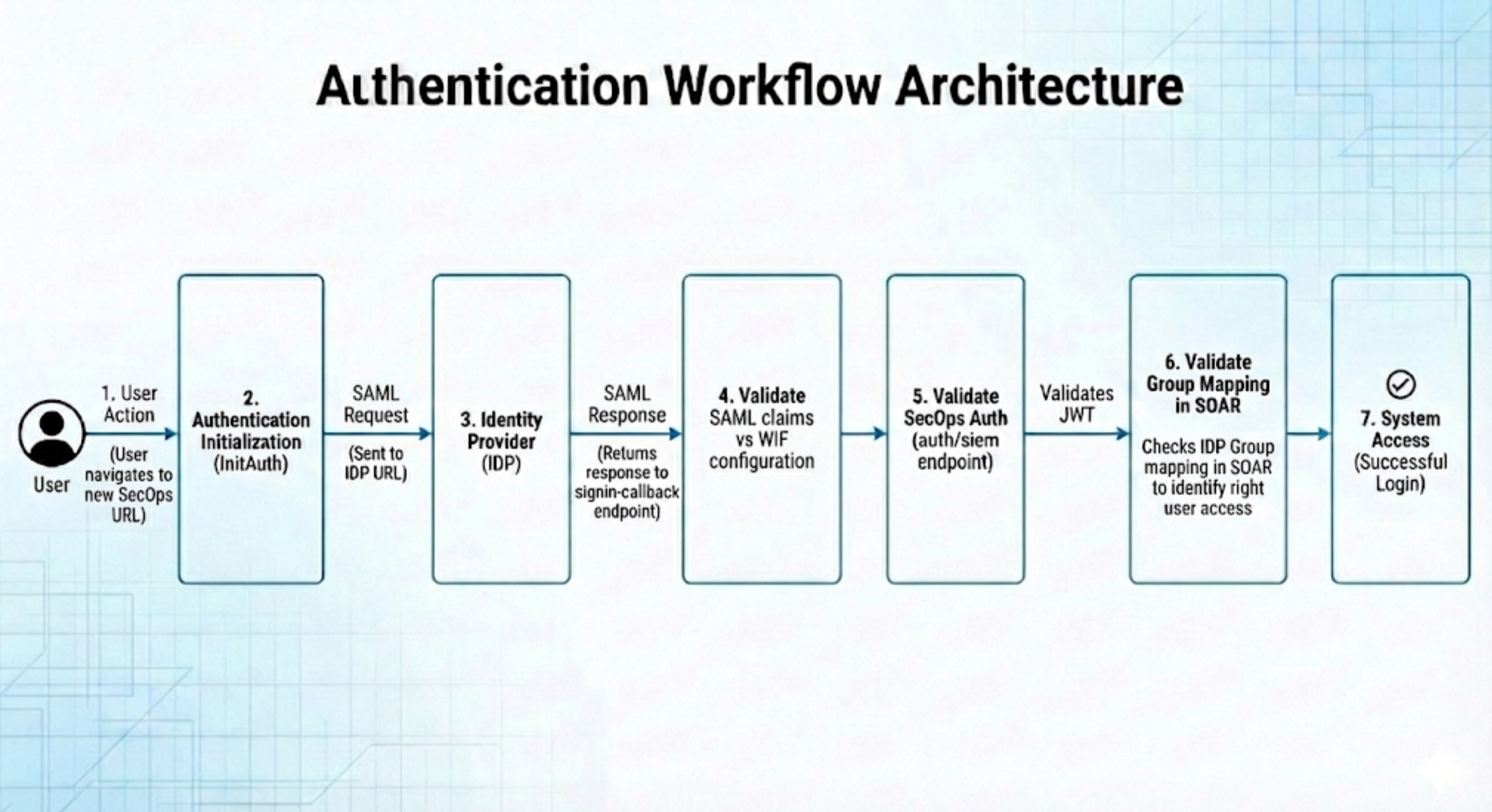

Arsitektur alur kerja autentikasi

Memahami alur permintaan sangat penting untuk mengisolasi titik kegagalan. Diagram berikut menggambarkan jalur berurutan login yang berhasil.

Prosedur pemecahan masalah langkah demi langkah

Untuk mendiagnosis dan melacak proses autentikasi SAML secara efektif, Anda dapat menggunakan utilitas berbasis web yang tercantum di bagian berikut.

Meskipun Google tidak mendukung produk tertentu, alat berikut diketahui dapat membantu memecahkan masalah proses tersebut:

- Validasi SAML: https://www.samltool.io/

- Tujuan: Digunakan untuk mendekode dan memvalidasi permintaan dan respons SAML mentah.

- Pemeriksaan JWT: https://www.jwt.io/

- Tujuan: Digunakan untuk memeriksa klaim dan konten Token Web JSON (JWT).

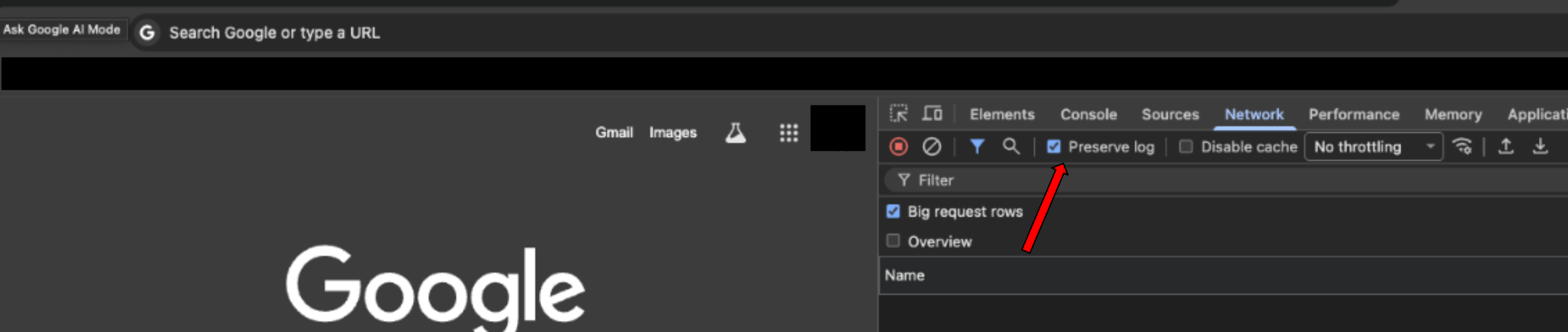

Fase 1: Persiapan lingkungan

Sebelum memulai, lakukan hal berikut untuk memastikan lingkungan browser Anda siap merekam traffic jaringan:

- Buka tab browser baru yang kosong.

- Buka Developer Tools (tekan F12 atau Ctrl + Shift + I (Windows /Linux) atau Cmd + Option + I (macOS)) dan buka tab Network.

Centang kotak Pertahankan log untuk memastikan tidak ada data yang hilang selama pengalihan.

Buka URL lingkungan Google SecOps Anda untuk memulai alur login. Anda akan menerima URL ini melalui email setelah Anda menyelesaikan penyiapan Google SecOps di Langkah 5 Tahap 1 Migrasi untuk pelanggan mandiri SOAR. Subjek email adalah

YourGoogle SecOps instance is ready.

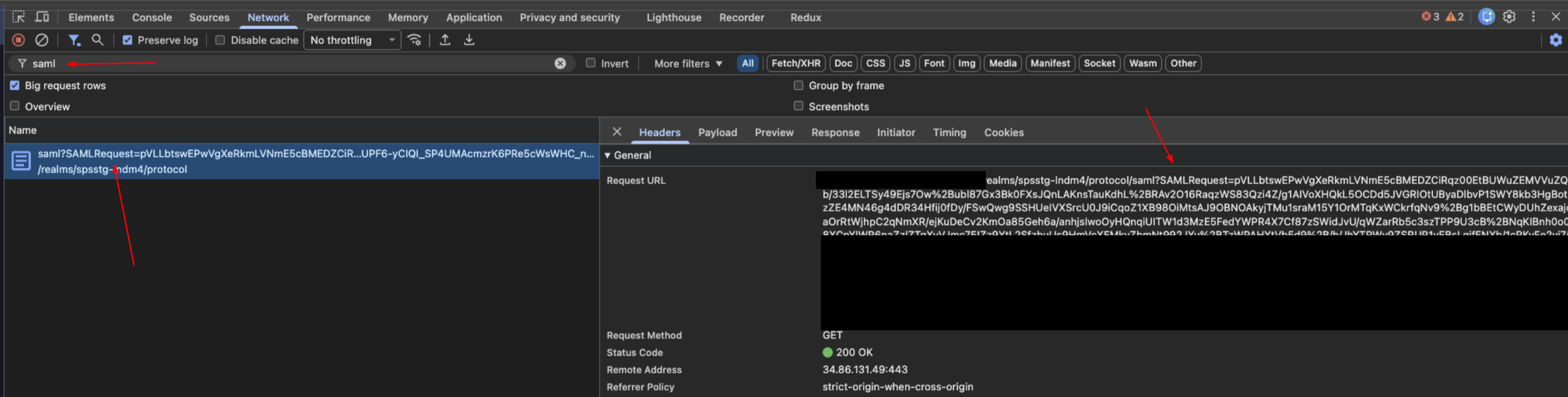

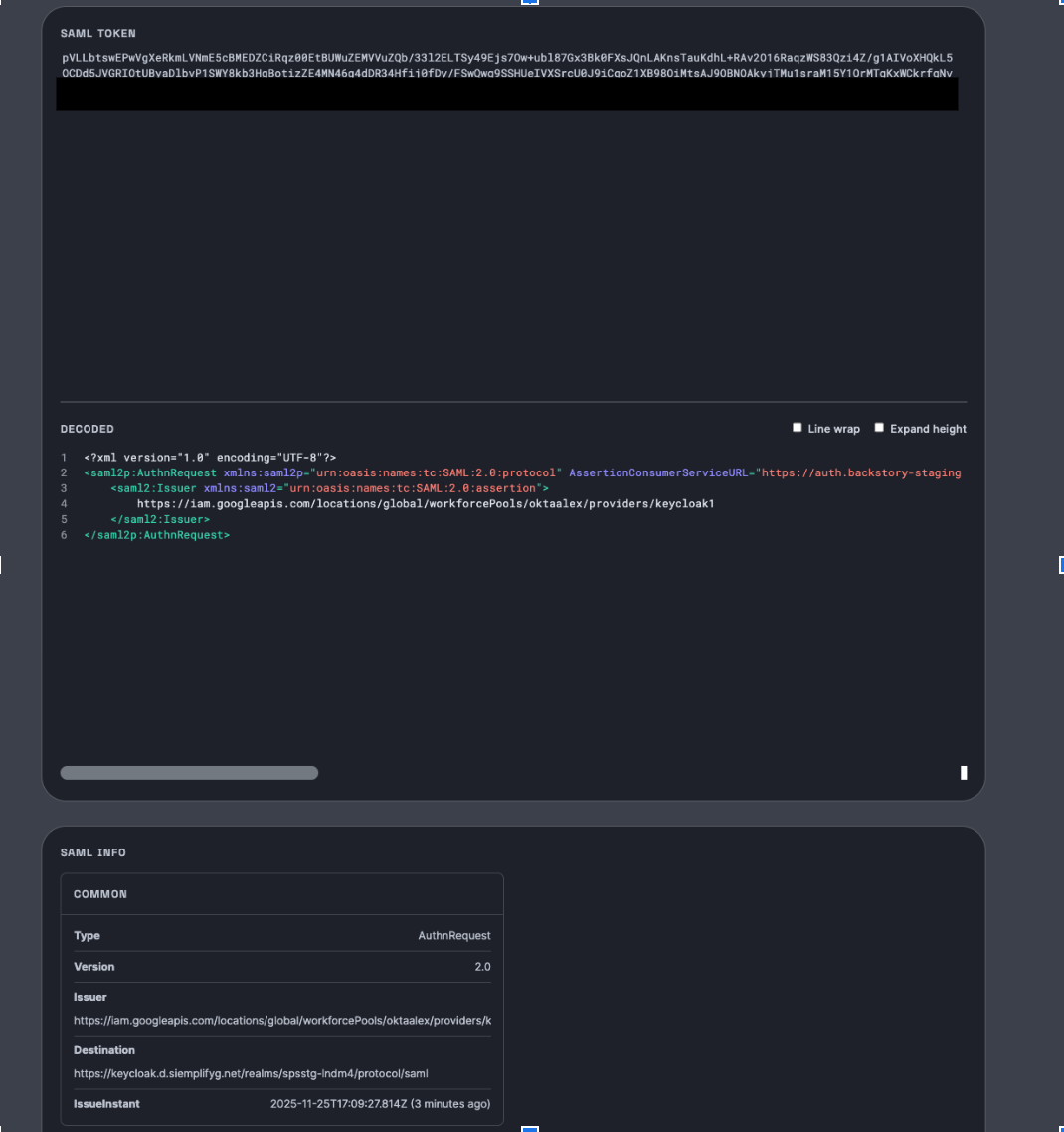

Fase 2: Validasi permintaan SAML ke IDP

Langkah ini memverifikasi pesan awal yang dikirim oleh Google Cloud ke Penyedia Identitas (IDP) Anda.

Temukan permintaan: Di panel filter tab Network, telusuri

saml.

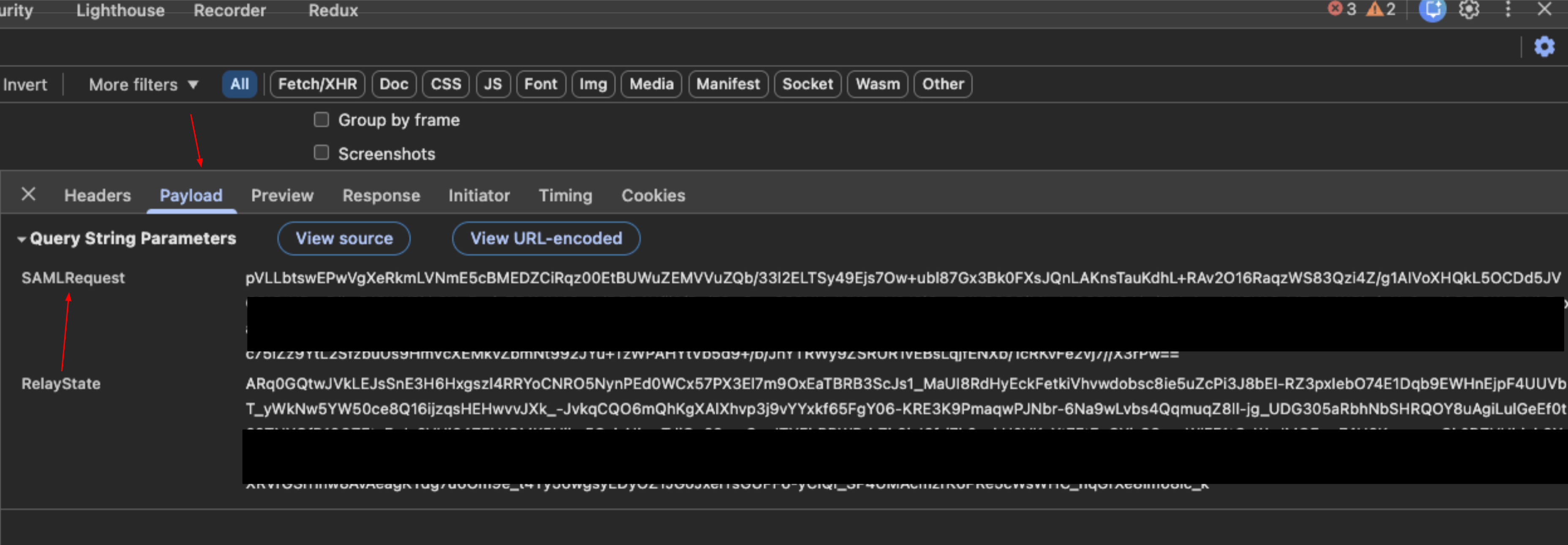

Mengekstrak data: Pilih permintaan, lalu klik tab Payload. Temukan parameter string kueri berlabel

SAMLRequest.

Decode: Salin nilai permintaan dan tempel ke alat SAML Validation (

samltool.io) untuk mendekodenya.

Verifikasi:

- Periksa Tujuan Permintaan.

- Pastikan URL ini cocok dengan setelan konfigurasi dalam IDP Anda.

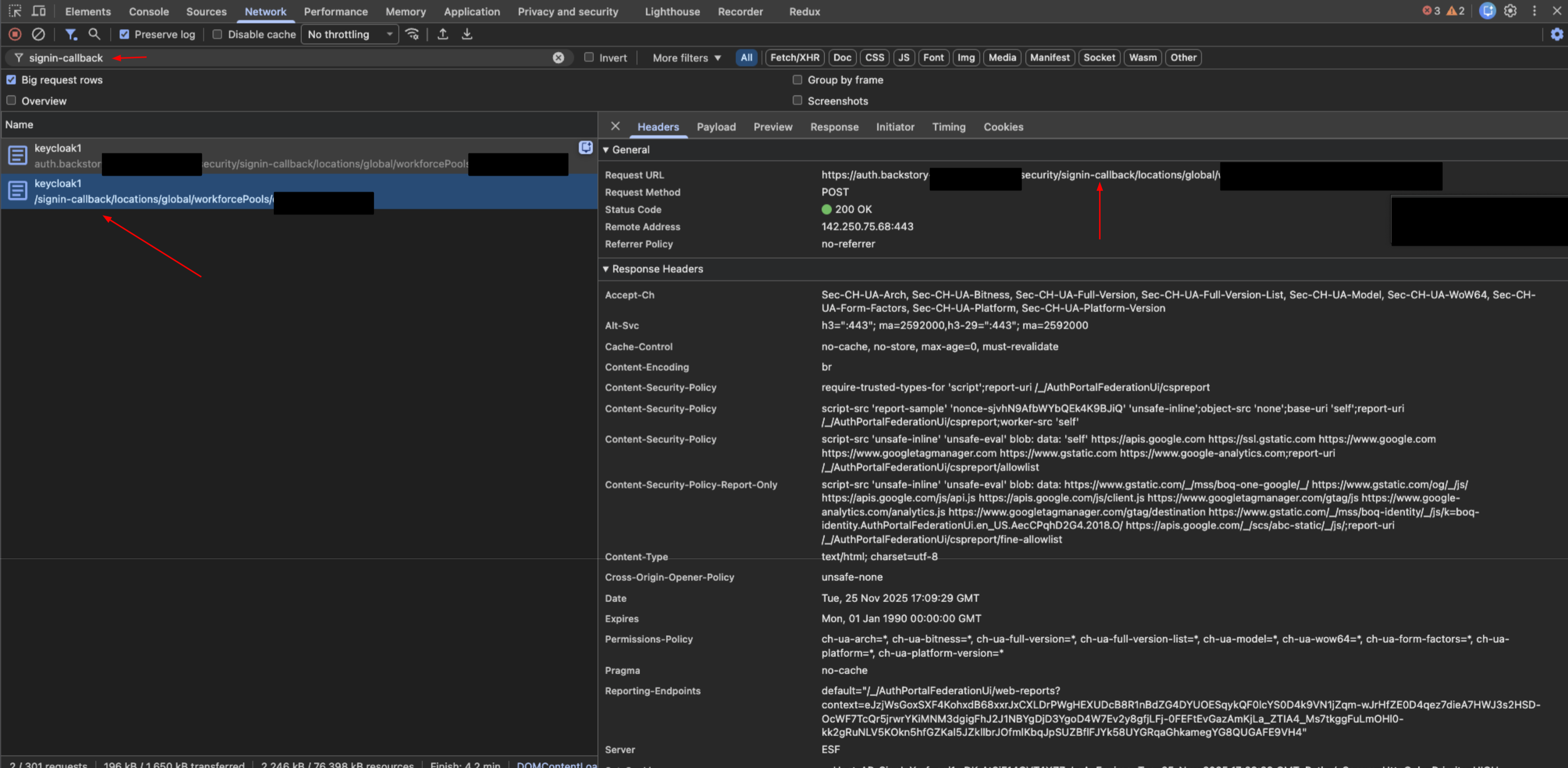

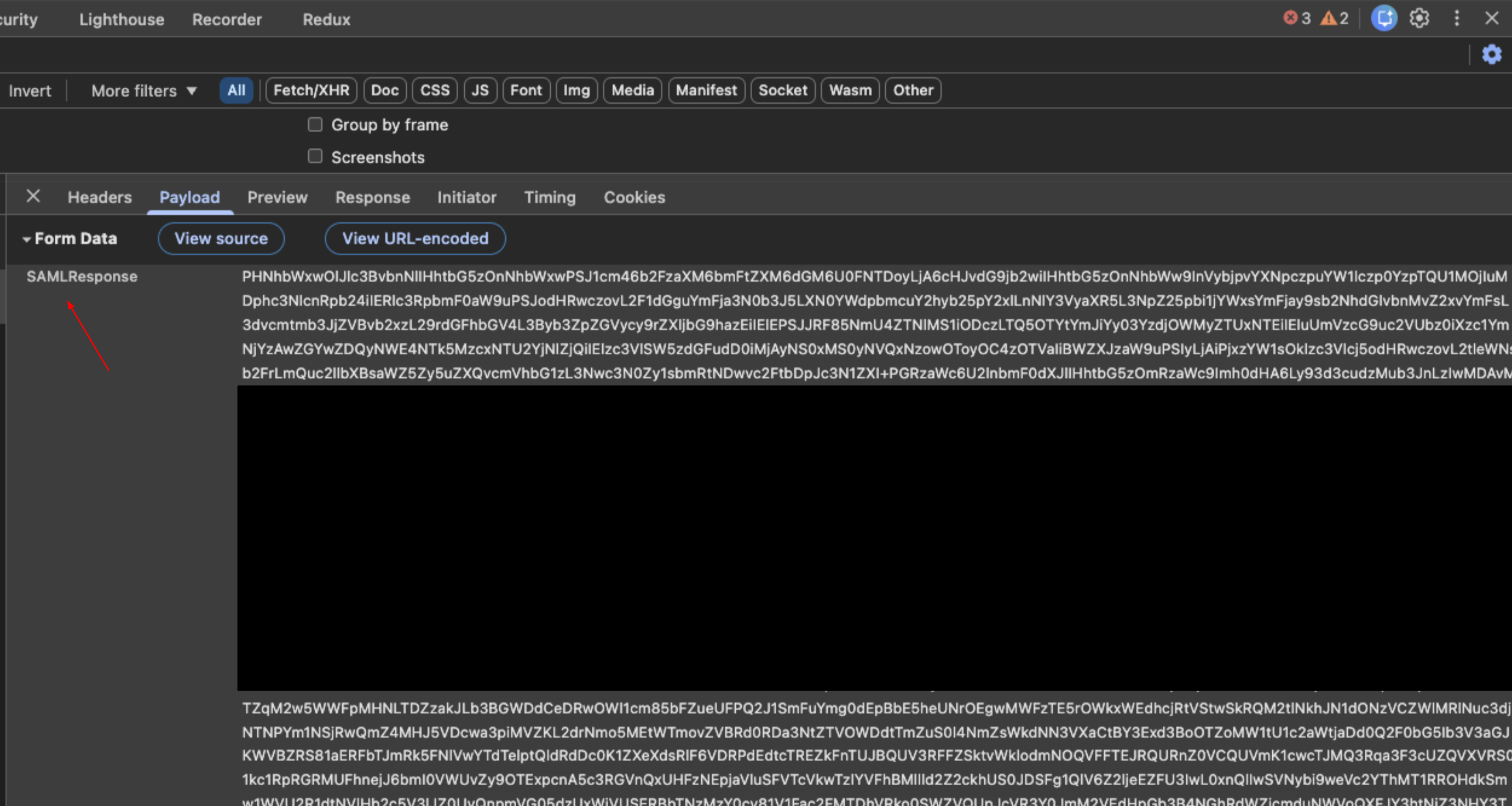

Fase 3: Validasi respons SAML dari IDP

Langkah ini memverifikasi atribut yang ditampilkan oleh IDP ke Google Cloud setelah autentikasi.

Temukan respons: Di kolom filter tab Network, telusuri

signin-callback.

Mengekstrak data: Pilih permintaan, lalu klik tab Payload. Temukan data

SAMLResponse.

Decode: Salin nilai respons dan tempel ke alat SAML Validation.

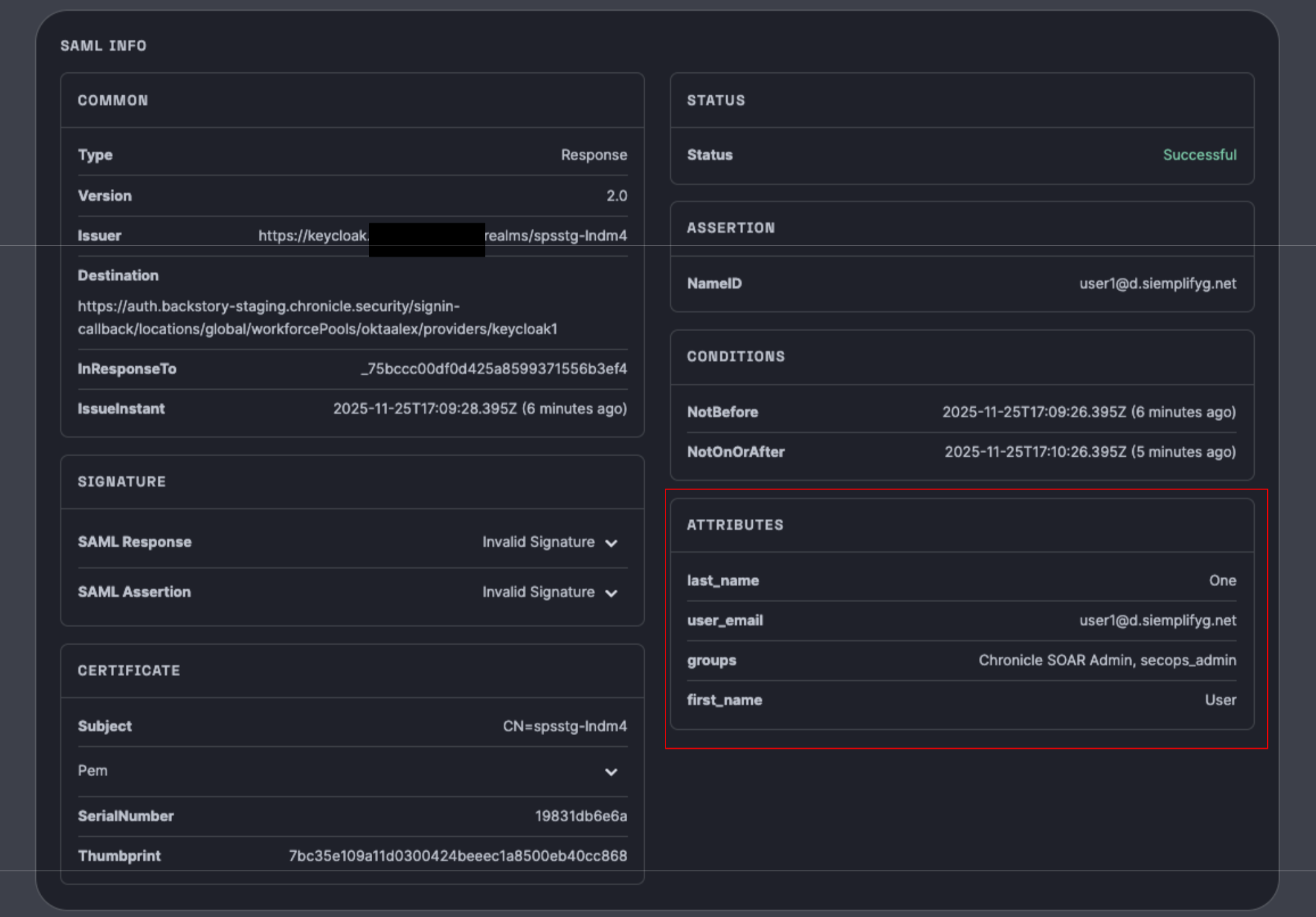

Verifikasi:

- Tinjau klaim (atribut) yang ditampilkan seperti

groups,first name,last name, danemail. - Penting: Pastikan atribut ini cocok dengan konfigurasi di setelan Workforce pool di Google Cloud.

Pastikan nilai sudah benar untuk pengguna tertentu yang mencoba login.

- Tinjau klaim (atribut) yang ditampilkan seperti

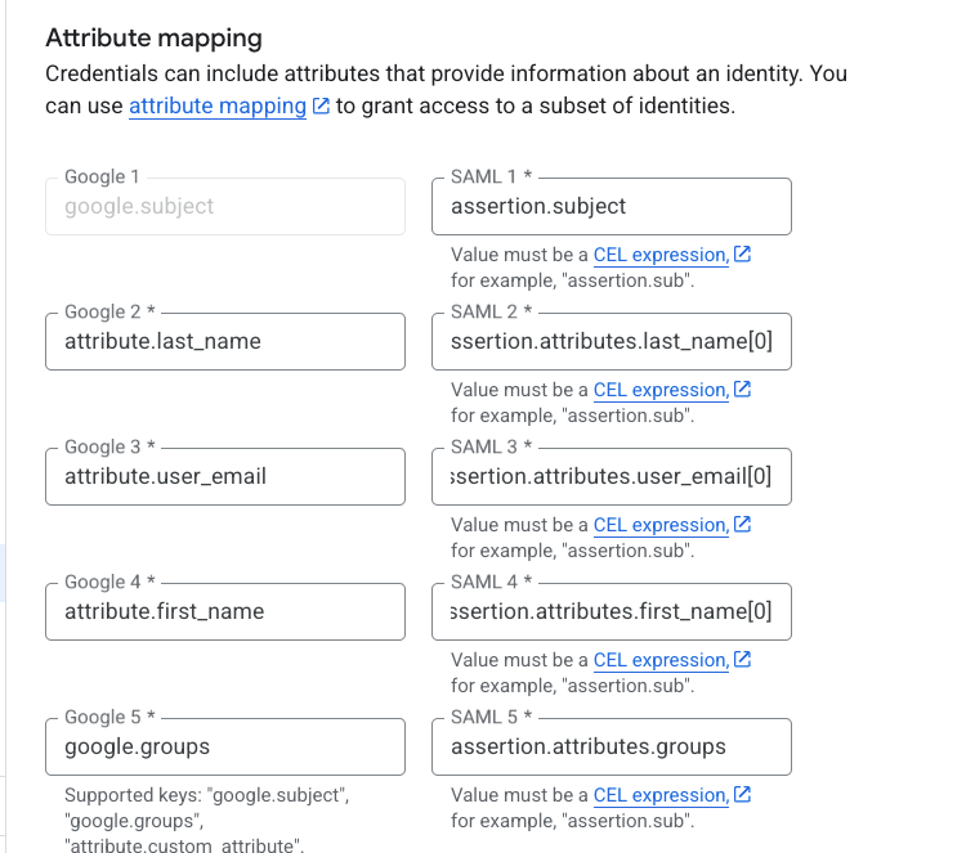

Gambar berikut menunjukkan pemetaan atribut:

Pemetaan dalam gambar adalah sebagai berikut:

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

Bagian kiri selalu sama; yaitu sintaksis Google. Sisi kanan sesuai dengan kunci Atribut klaim yang ditampilkan dalam respons SAML.

[0] sangat penting untuk atribut tertentu yang dinyatakan (last_name, user_email , first_name), dan tidak relevan untuk subject dan groups.

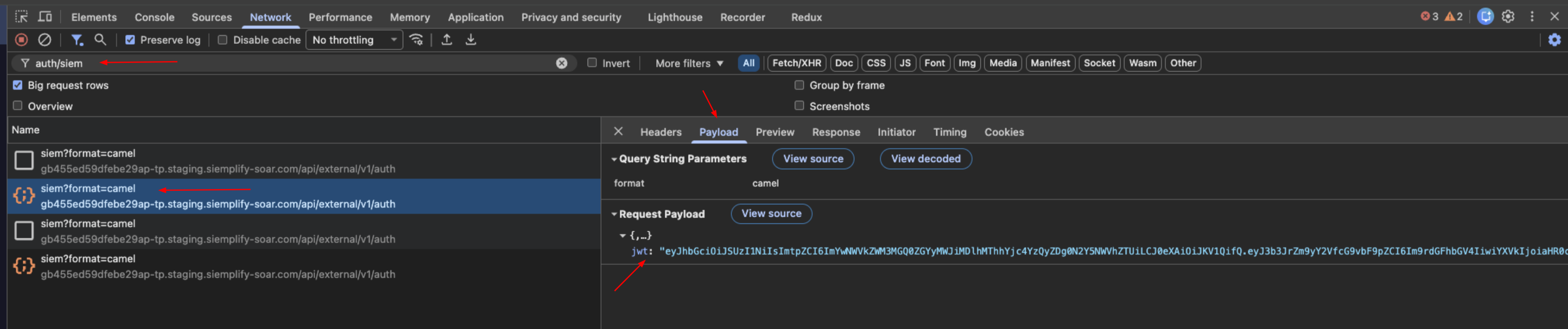

Tahap 4: Validasi autentikasi Google SecOps

Langkah ini memverifikasi apakah Google Cloud mengautentikasi pengguna untuk login ke Google SecOps SOAR.

Temukan token di browser pengguna: Di kotak filter tab Network, telusuri endpoint

auth/siem.

Ekstrak data: Pilih permintaan dan lihat tab Payload. Temukan string

jwt.Dekode: Salin string JWT dan tempelkan ke alat JWT Inspection (jwt.io).

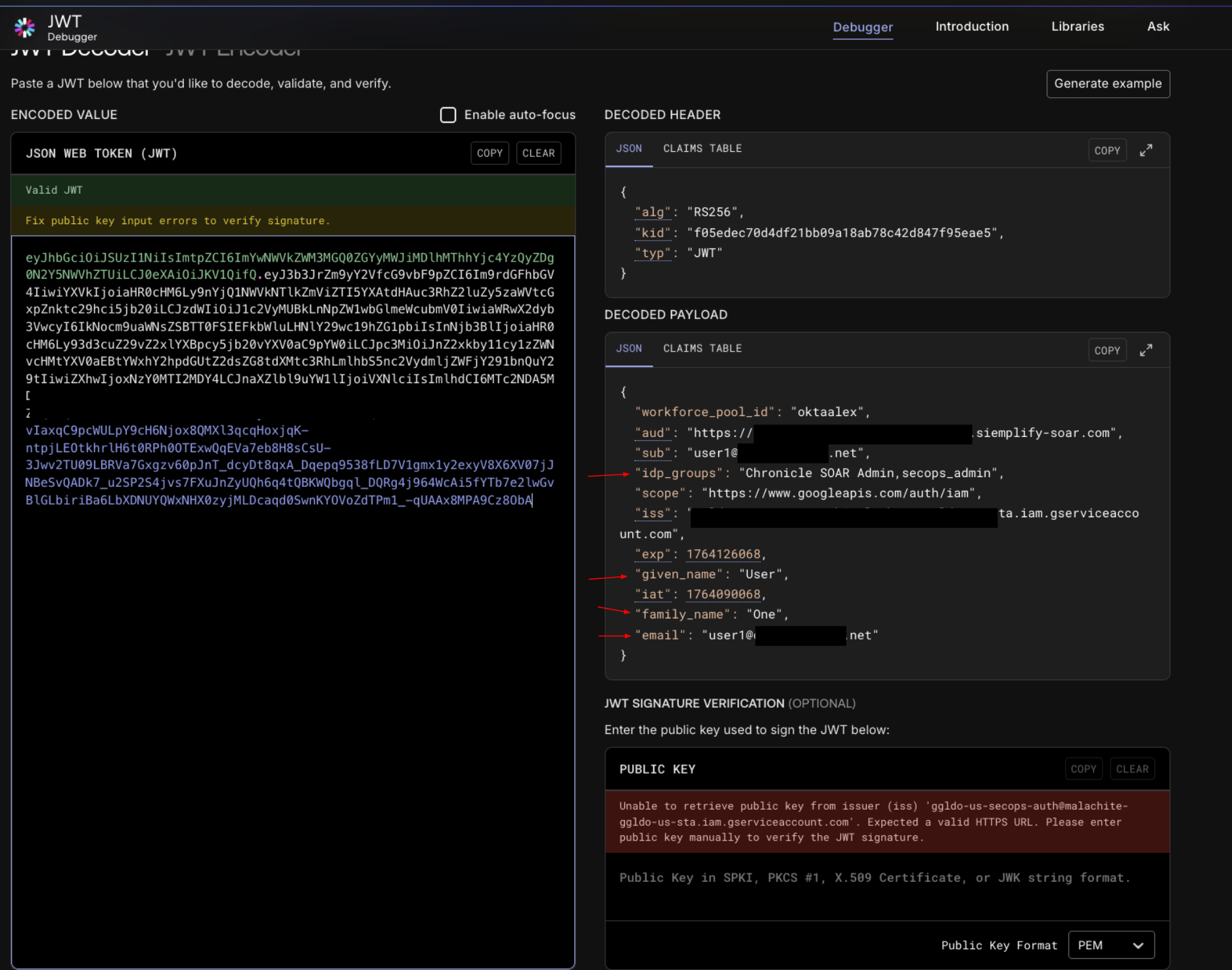

Verifikasi:

- Bandingkan klaim yang didekode untuk

given_name,family_name,email, danidpgroups. - Konfirmasi kecocokan: Nilai ini harus sama persis dengan atribut yang divalidasi pada Fase 3 (Respons SAML).

- Jika nilainya cocok dan Anda masih tidak memiliki akses, periksa penetapan peran di IAM. Pastikan semua pengguna Anda ditetapkan salah satu peran standar Chronicle menggunakan format pokok yang benar untuk penyiapan Identitas Anda (Workforce Identity Federation atau Cloud Identity untuk Akun Terkelola Google).

- Bandingkan klaim yang didekode untuk

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.