Guide de validation préalable à la migration

Ce document décrit une approche de diagnostic systématique et détaillée pour valider l'instance Google Security Operations et la configuration de l'authentification avant la migration SOAR. Ce guide se concentre sur la norme SAML utilisée pour l'authentification et l'autorisation des utilisateurs.

Validation de la configuration de l'API Chronicle

Pour vérifier si l'API Chronicle est correctement configurée dans votre Google Cloud projet, procédez comme suit :

- Connectez-vous à la Google Cloud console et sélectionnez le bon Google Cloud projet dans la liste project (projet) de la barre de navigation supérieure.

- Ouvrez le menu de navigation (≡) et accédez à APIs & Services > Enabled APIs & services (API et services > API et services activés).

- Accédez à la liste des Enabled APIs & Services (API et services activés) pour trouver

Chronicle API. Si elle est listée : l'API est activée.

Si elle n'est PAS listée : cliquez sur + ENABLE APIS AND SERVICES (Activer les API et services) en haut de la page, recherchez

Chronicle API, et cliquez sur Enable (Activer).

Pour vérifier si le compte de service est créé, procédez comme suit :

- Accédez à la page IAM dans la Google Cloud console.

- Affichez les comptes masqués (étape essentielle) : vous devez cocher la case à droite de la barre de filtre, intitulée Include Google-provided role grants (Inclure les attributions de rôles fournies par Google).

- Recherchez l'agent : dans la barre de filtre, saisissez

chronicle. Vous recherchez une adresse e-mail correspondant à ce modèle spécifique :service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - Vérifiez les autorisations : assurez-vous qu'il dispose du rôle Chronicle Service Agent. Si le rôle est manquant, cliquez sur Modifier Edit (Modifier), puis ajoutez-le.

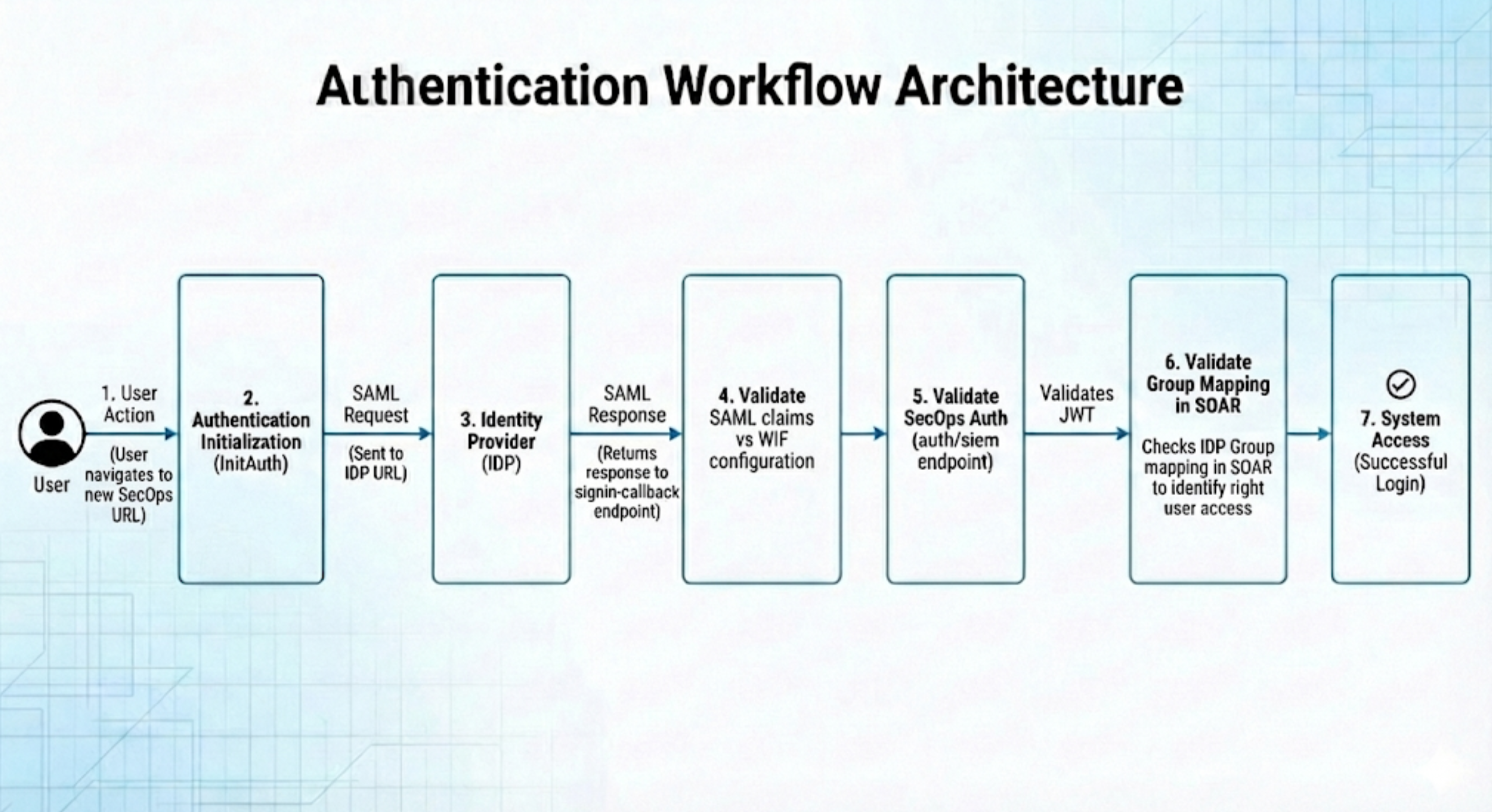

Architecture du workflow d'authentification

Il est essentiel de comprendre le flux de requêtes pour isoler les points de défaillance. Le schéma suivant illustre le chemin séquentiel d'une connexion réussie.

Procédure de dépannage détaillée

Pour diagnostiquer et suivre efficacement le processus d'authentification SAML, vous pouvez utiliser les utilitaires Web listés dans les sections suivantes.

Bien que Google n'approuve aucun produit en particulier, les outils suivants sont connus pour faciliter le dépannage du processus :

- Validation SAML : https://www.samltool.io/

- Objectif : décoder et valider les requêtes et réponses SAML brutes.

- Inspection JWT : https://www.jwt.io/

- Objectif : inspecter les revendications et le contenu des jetons Web JSON (JWT).

Phase 1 : Préparation de l'environnement

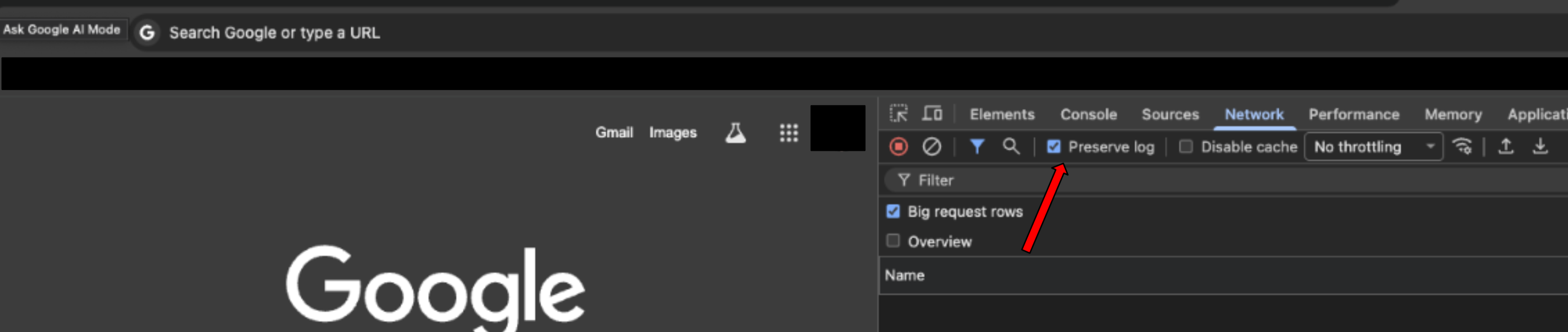

Avant de commencer, procédez comme suit pour vous assurer que votre environnement de navigateur est prêt à capturer le trafic réseau :

- Ouvrez un nouvel onglet de navigateur vide.

- Ouvrez les Outils pour les développeurs (appuyez sur F12 ou Ctrl + Maj + I (Windows /Linux) ou Cmd + Option + I (macOS)), puis accédez à l'onglet Network (Réseau).

Cochez la case Preserve log (Conserver le journal) pour vous assurer qu'aucune donnée n'est perdue lors des redirections.

Accédez à l'URL de votre environnement Google SecOps pour lancer le flux de connexion. Vous recevrez cette URL par e-mail une fois que vous aurez terminé la configuration de Google SecOps à l'étape 5 de la phase 1 de la migration pour les clients autonomes de SOAR. L'objet de l'e-mail est

YourGoogle SecOps instance is ready.

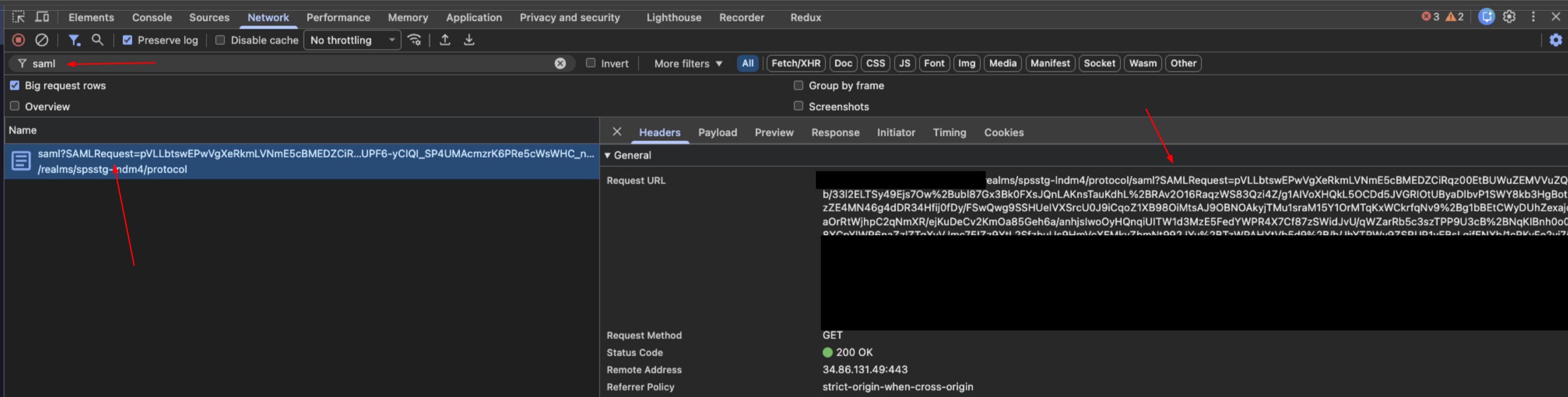

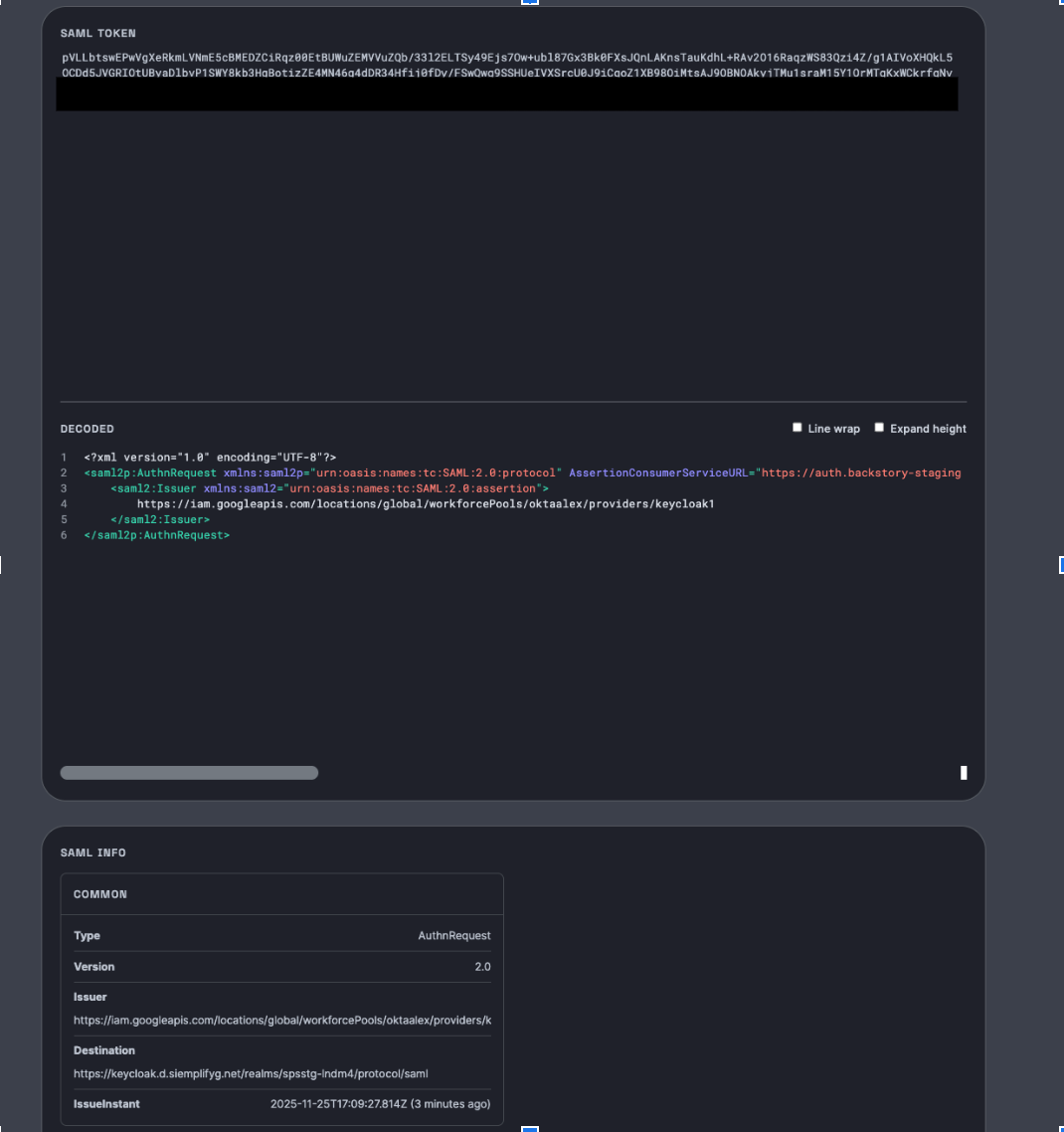

Phase 2 : Valider la requête SAML auprès du fournisseur d'identité

Cette étape vérifie le message initial envoyé par Google Cloud à votre fournisseur d'identité.

Localisez la requête : dans la barre de filtre de l'onglet Network (Réseau), recherchez

saml.

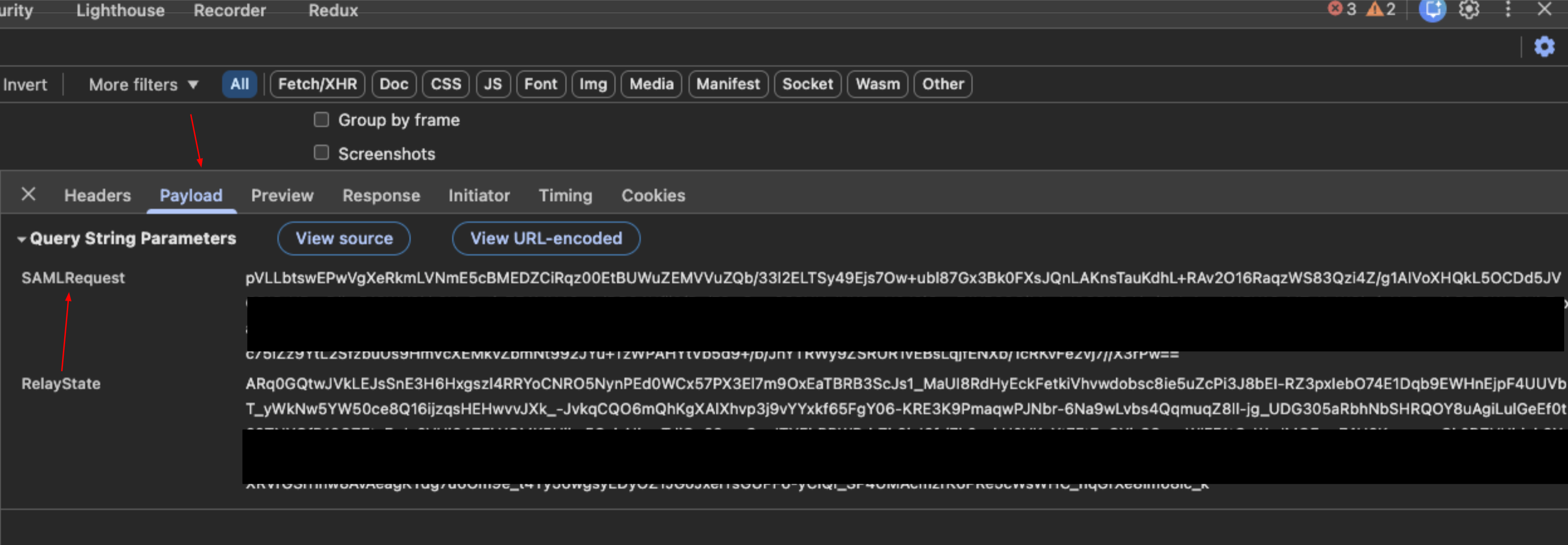

Extrayez les données : sélectionnez la requête, puis cliquez sur l'onglet Payload (Charge utile). Recherchez le paramètre de chaîne de requête libellé

SAMLRequest.

Décodez : copiez la valeur de la requête et collez-la dans l'outil SAML Validation (

samltool.io) pour la décoder.

Vérification :

- Vérifiez la Request Destination (Destination de la requête).

- Vérifiez que cette URL correspond aux paramètres de configuration de votre fournisseur d'identité.

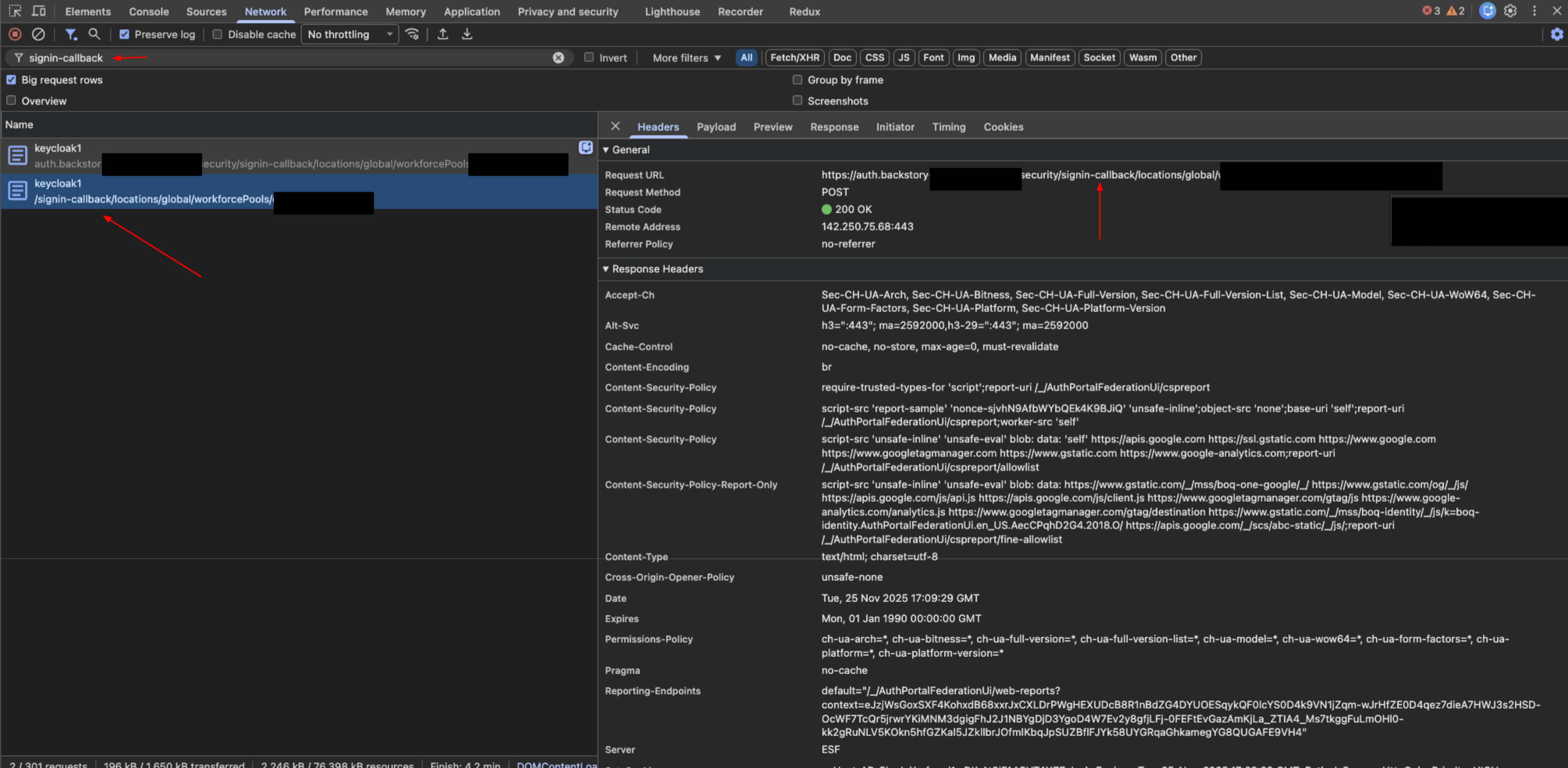

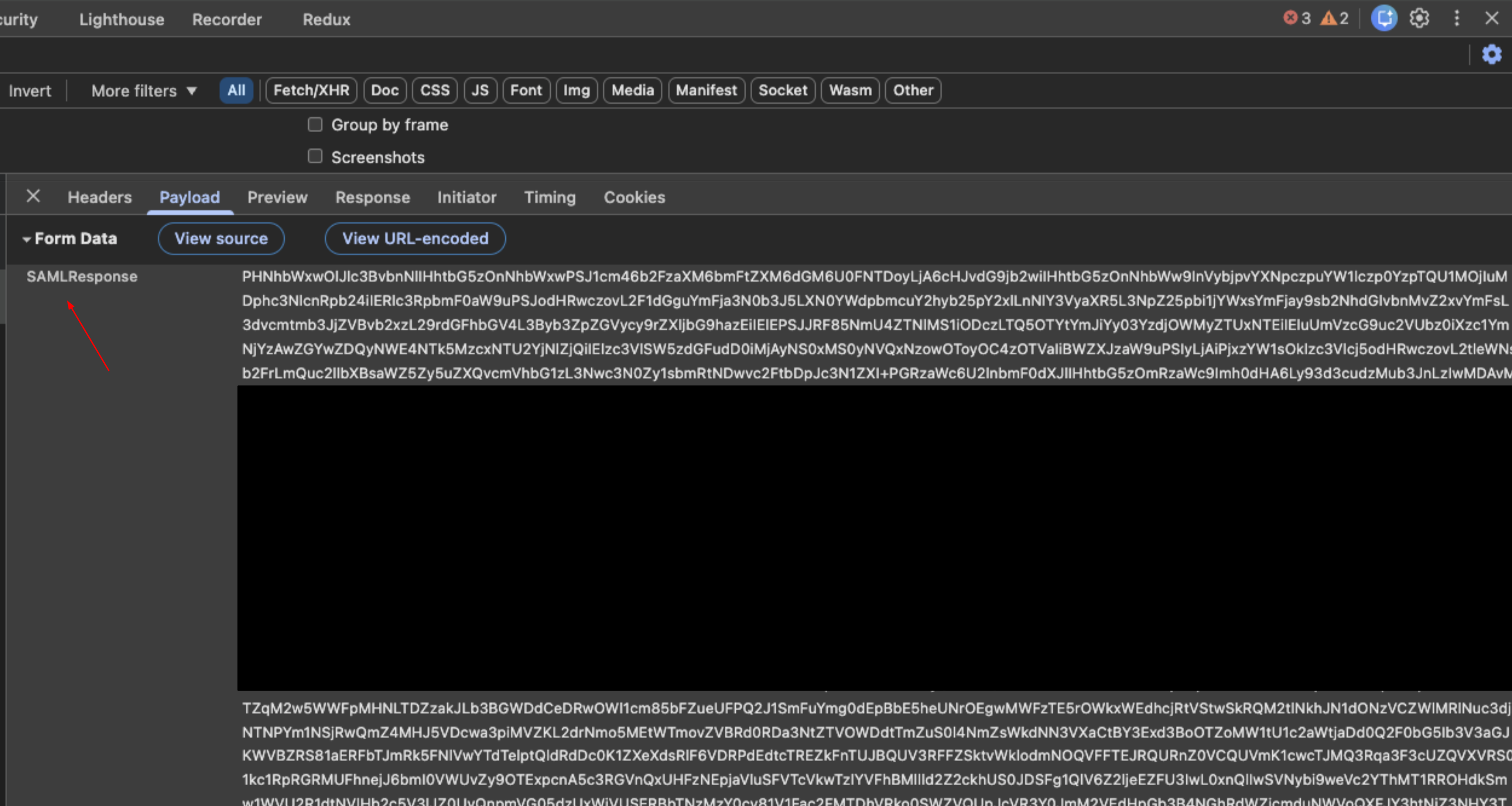

Phase 3 : Valider la réponse SAML du fournisseur d'identité

Cette étape vérifie les attributs renvoyés par le fournisseur d'identité à Google Cloud après l'authentification.

Localisez la réponse : dans la barre de filtre de l'onglet Network (Réseau), recherchez

signin-callback.

Extrayez les données : sélectionnez la requête, puis cliquez sur l'onglet Payload (Charge utile). Recherchez les

SAMLResponsedonnées.

Décodez : copiez la valeur de la réponse et collez-la dans l'outil SAML Validation (Validation SAML).

Vérification :

- Examinez les revendications (attributs) renvoyées, telles que

groups,first name,last nameetemail. - Important : assurez-vous que ces attributs correspondent à la configuration des paramètres du pool de personnel dans Google Cloud.

Vérifiez que les valeurs sont correctes pour l'utilisateur spécifique qui tente de se connecter.

- Examinez les revendications (attributs) renvoyées, telles que

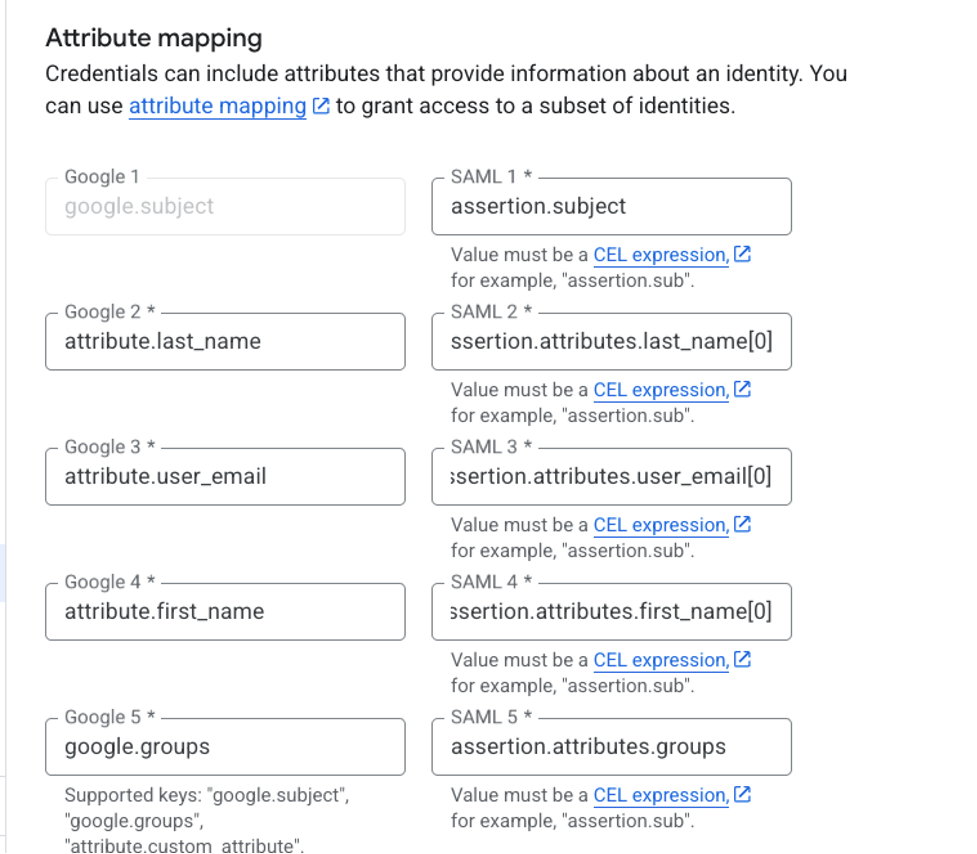

L'image suivante montre un mappage d'attributs :

Le mappage dans l'image est le suivant :

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

La partie gauche est toujours la même. Il s'agit de la syntaxe Google. La partie droite correspond aux clés d'attribut de revendication affichées dans la réponse SAML.

Le [0] est essentiel pour les attributs spécifiques indiqués (last_name, user_email et first_name), mais n'est pas pertinent pour subject et groups.

Phase 4 : Valider l'authentification Google SecOps

Cette étape vérifie si Google Cloud authentifie l'utilisateur pour qu'il se connecte à Google SecOps SOAR.

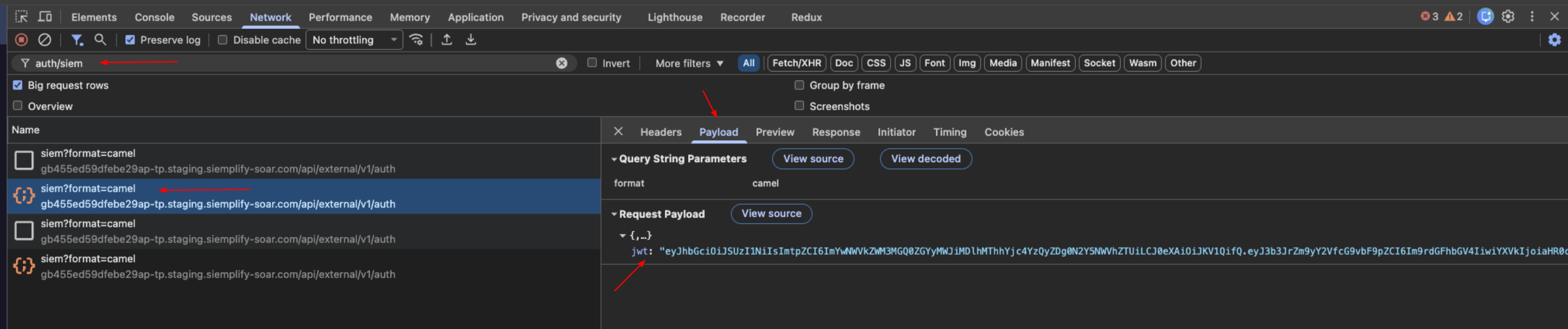

Localisez le jeton dans le navigateur de l'utilisateur : dans la barre de filtre de l'onglet Network (Réseau), recherchez le point de terminaison

auth/siem.

Extrayez les données : sélectionnez la requête et affichez l'onglet Payload (Charge utile). Recherchez la

jwtchaîne.Décodez : copiez la chaîne JWT et collez-la dans l'outil JWT Inspection (jwt.io).

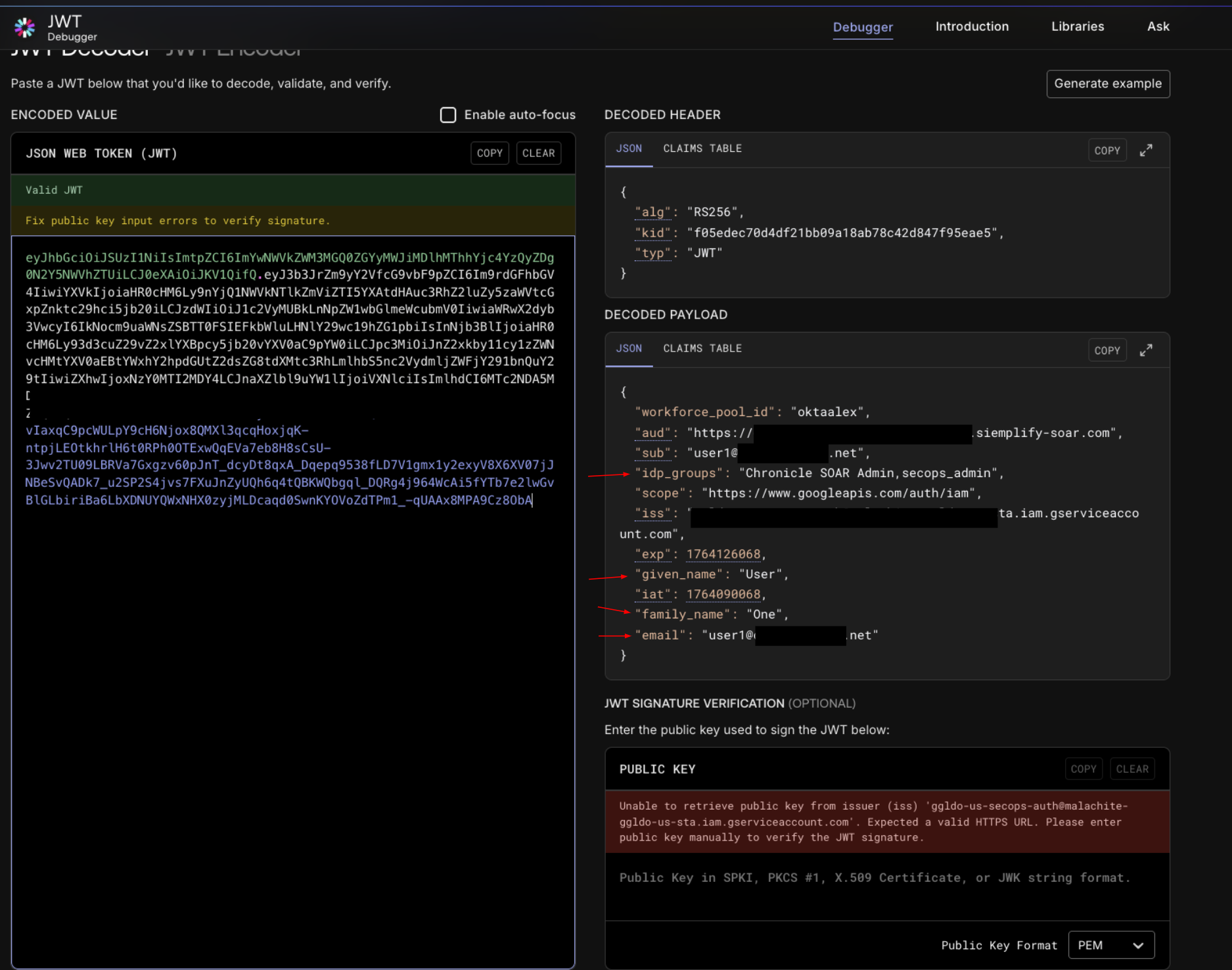

Vérification :

- Comparez les revendications décodées pour

given_name,family_name,email, etidpgroups. - Confirmation de la correspondance : ces valeurs doivent correspondre exactement aux attributs validés à la phase 3 (réponse SAML).

- Si les valeurs correspondent et que vous n'avez toujours pas accès, vérifiez l' attribution des rôles dans IAM. Assurez-vous que tous vos utilisateurs disposent de l'un des rôles prédéfinis de Chronicle en utilisant le format de compte principal approprié pour votre configuration d'identité (fédération des identités des employés ou Cloud Identity pour les comptes gérés par Google).

- Comparez les revendications décodées pour

Vous avez encore besoin d'aide ? Obtenez des réponses auprès des membres de la communauté et des professionnels de Google SecOps.