Leitfaden zur Validierung vor der Migration

In diesem Dokument wird ein systematischer, schrittweiser Diagnoseansatz zur Validierung der Google Security Operations-Instanz und der Authentifizierungseinrichtung vor der SOAR-Migration beschrieben. Dieser Leitfaden konzentriert sich auf den SAML-Standard, der für die Nutzerauthentifizierung und autorisierung verwendet wird.

Einrichtung der Chronicle API validieren

So prüfen Sie, ob die Chronicle API in Ihrem Google Cloud Projekt richtig konfiguriert ist:

- Melden Sie sich in der Google Cloud Console an und wählen Sie in der oberen Navigationsleiste in der Liste Projekt das richtige Google Cloud Projekt aus.

- Öffnen Sie das Navigationsmenü (≡) und rufen Sie APIs & Dienste > Aktivierte APIs und Dienste auf.

- Suchen Sie in der Liste der Aktivierten APIs und Dienste nach

Chronicle API. Wenn sie aufgeführt ist: Die API ist aktiviert.

Wenn sie NICHT aufgeführt ist: Klicken Sie oben auf + APIs UND DIENSTE AKTIVIEREN, suchen Sie nach

Chronicle APIund klicken Sie auf Aktivieren.

So prüfen Sie, ob das Dienstkonto erstellt wurde:

- Rufen Sie in der Google Cloud Console die Seite IAM auf.

- Verborgene Konten einblenden (wichtiger Schritt): Sie müssen das Kästchen rechts neben der Filterleiste auswählen, in dem Von Google bereitgestellte Rollenzuweisungen hinzufügen steht.

- Nach dem Agent suchen:Geben Sie in der Filterleiste

chronicleein. Sie suchen nach einer E‑Mail-Adresse, die diesem Muster entspricht:service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - Berechtigungen prüfen:Prüfen Sie, ob die Rolle Chronicle Service Agent zugewiesen ist. Wenn die Rolle fehlt, klicken Sie auf Bearbeiten Bearbeiten und fügen Sie sie wieder hinzu.

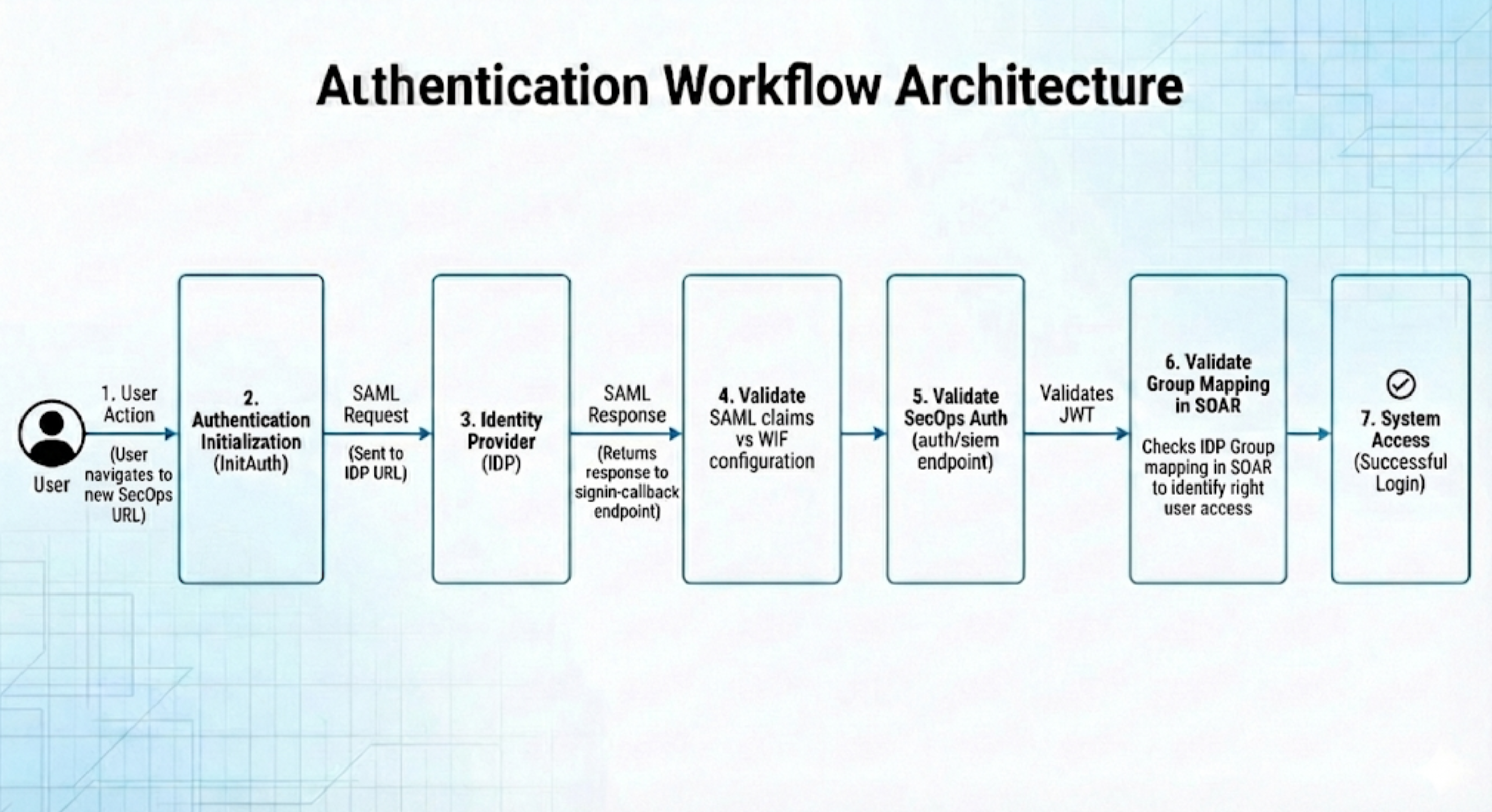

Architektur des Authentifizierungsworkflows

Es ist wichtig, den Anfragenfluss zu verstehen, um Fehlerpunkte zu isolieren. Das folgende Diagramm veranschaulicht den sequenziellen Pfad einer erfolgreichen Anmeldung.

Schrittweise Anleitung zur Fehlerbehebung

Zur Diagnose und Nachverfolgung des SAML-Authentifizierungsprozesses können Sie die webbasierten Dienstprogramme verwenden, die in den folgenden Abschnitten aufgeführt sind.

Google empfiehlt zwar keine bestimmten Produkte, aber die folgenden Tools können bei der Fehlerbehebung des Prozesses hilfreich sein:

- SAML-Validierung: https://www.samltool.io/

- Zweck: Wird zum Decodieren und Validieren von SAML-Rohdatenanfragen und ‑antworten verwendet.

- JWT-Prüfung: https://www.jwt.io/

- Zweck: Wird verwendet, um die Ansprüche und Inhalte von JSON-Web-Tokens (JWTs) zu prüfen.

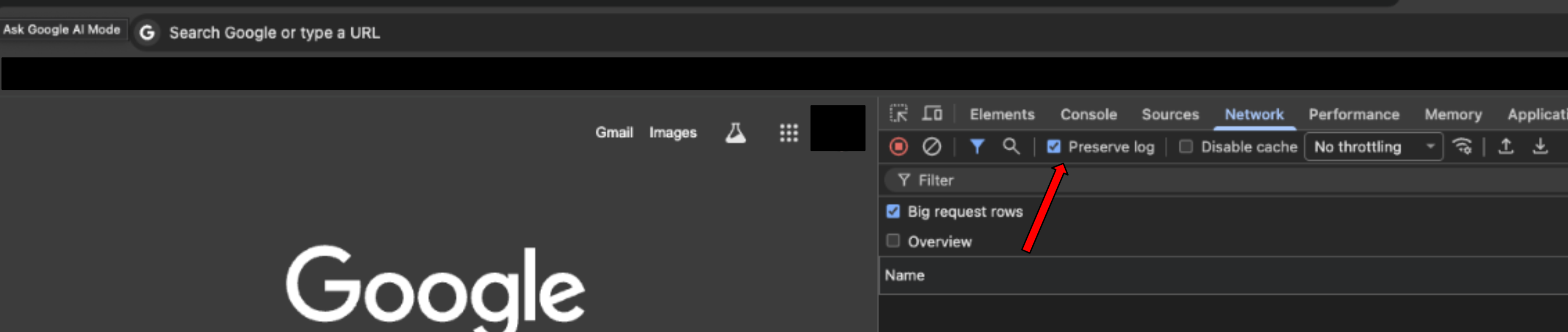

Phase 1: Umgebung vorbereiten

Bevor Sie beginnen, führen Sie die folgenden Schritte aus, um sicherzustellen, dass Ihre Browserumgebung bereit ist, Netzwerkverkehr zu erfassen:

- Öffnen Sie einen neuen leeren Browsertab.

- Öffnen Sie die Entwicklertools (drücken Sie F12 oder Strg + Umschalttaste + I (Windows /Linux) oder Cmd + Option + I (macOS)) und rufen Sie den Tab Netzwerk auf.

Aktivieren Sie das Kästchen Protokoll beibehalten , damit bei Weiterleitungen keine Daten verloren gehen.

Rufen Sie die URL Ihrer Google SecOps-Umgebung auf, um den Anmeldevorgang zu starten. Sie erhalten diese URL per E‑Mail, nachdem Sie die Google SecOps-Einrichtung in Schritt 5 der Migrationsphase 1 für eigenständige SOAR-Kunden abgeschlossen haben. Der Betreff der E‑Mail lautet

YourGoogle SecOps instance is ready.

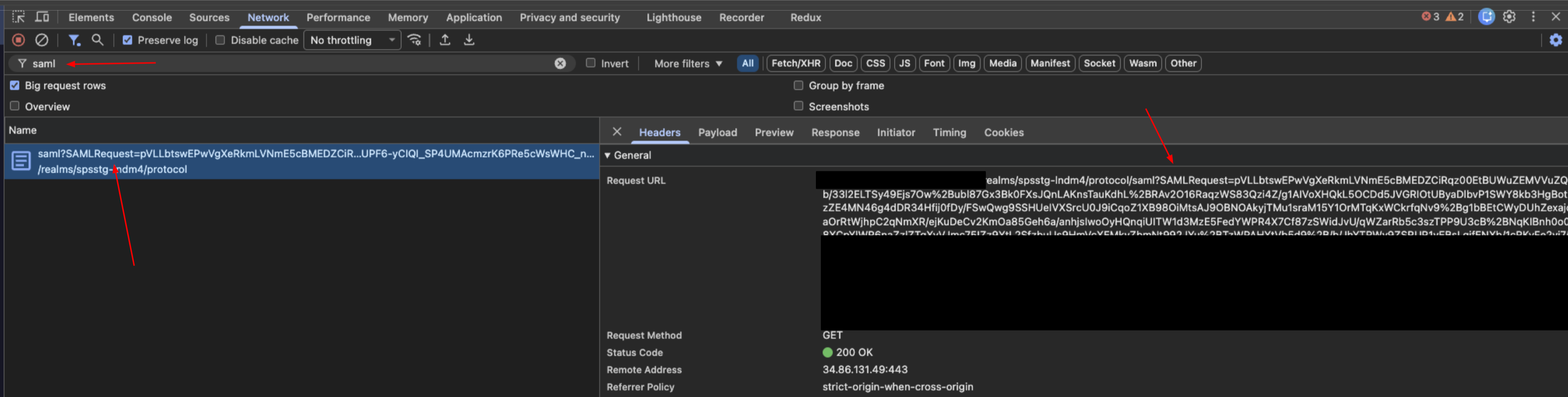

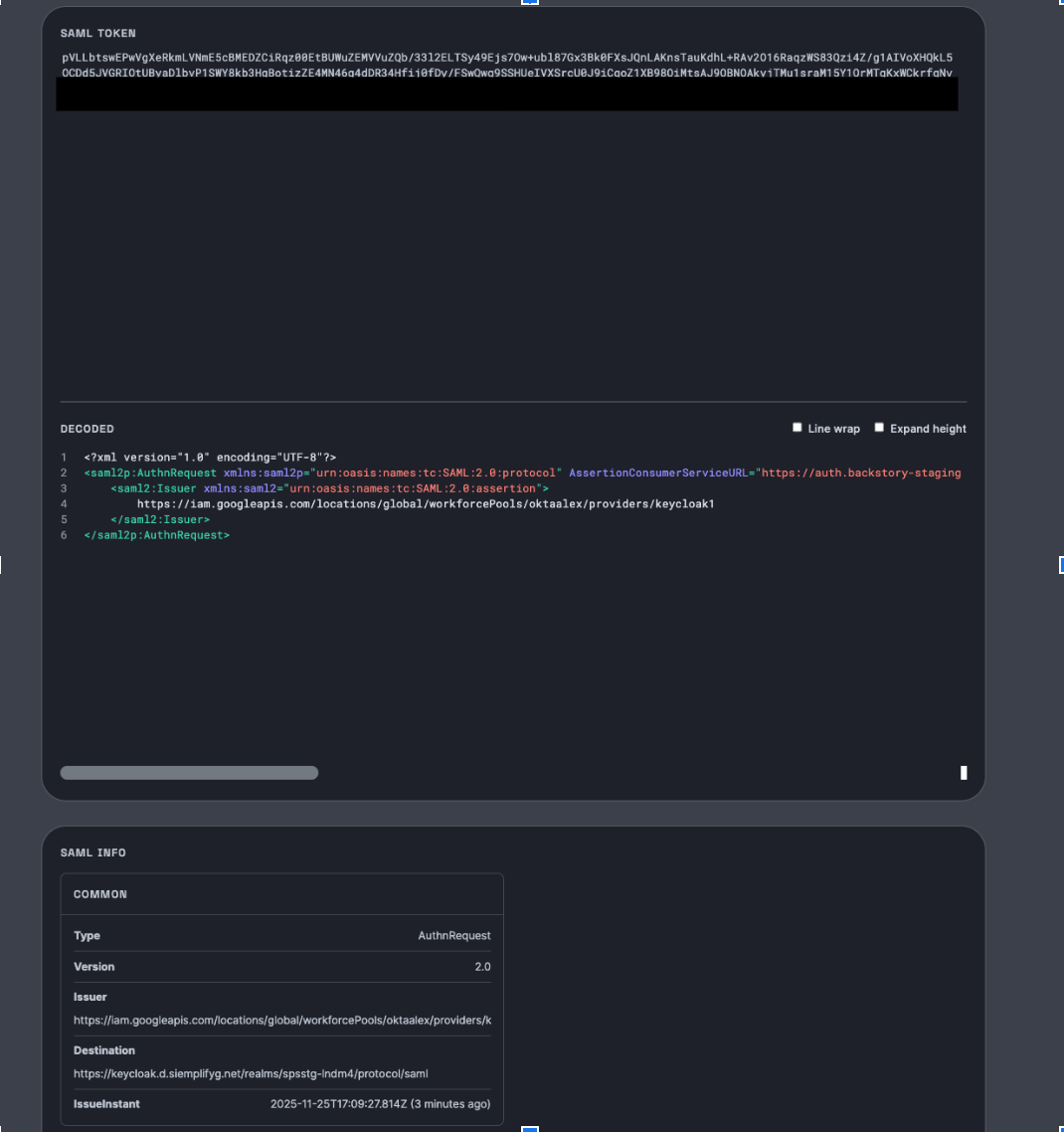

Phase 2: SAML-Anfrage an den Identitätsanbieter validieren

In diesem Schritt wird die erste Nachricht überprüft, die von Google Cloud an Ihren Identitätsanbieter gesendet wird.

Anfrage suchen:Suchen Sie in der Filterleiste des Tabs Netzwerk nach

saml.

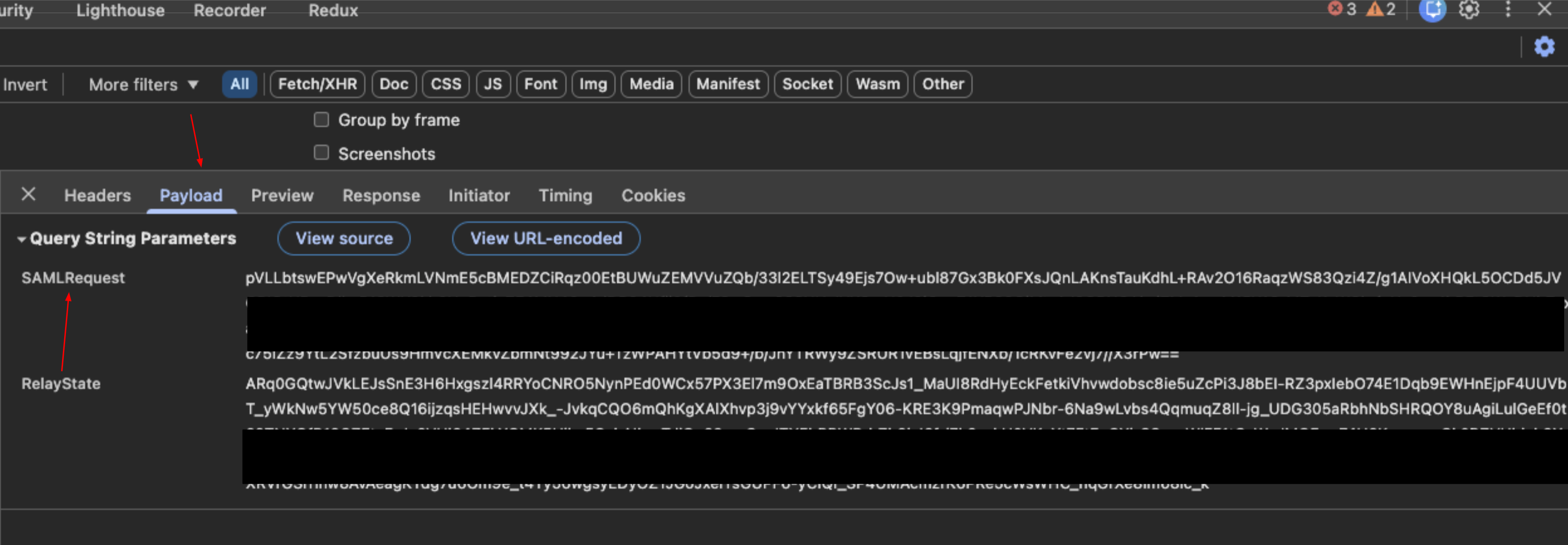

Daten extrahieren: Wählen Sie die Anfrage aus und klicken Sie auf den Tab Nutzlast. Suchen Sie den Abfragestringparameter

SAMLRequest.

Decodieren: Kopieren Sie den Wert der Anfrage und fügen Sie ihn in das Tool SAML-Validierung (

samltool.io) ein, um ihn zu decodieren.

Überprüfung:

- Prüfen Sie das Anfrageziel.

- Bestätigen Sie, dass diese URL mit den Konfigurationseinstellungen in Ihrem Identitätsanbieter übereinstimmt.

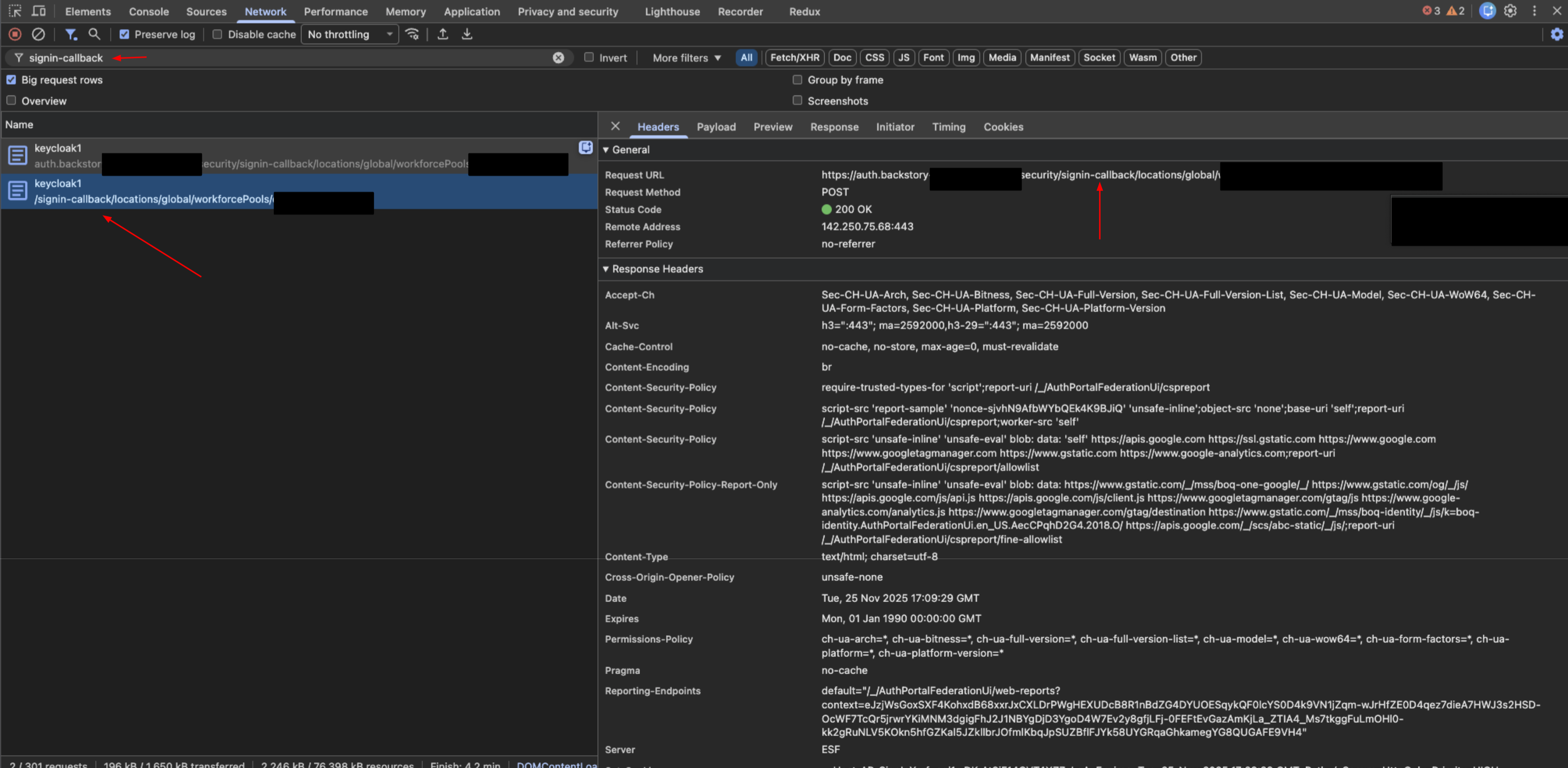

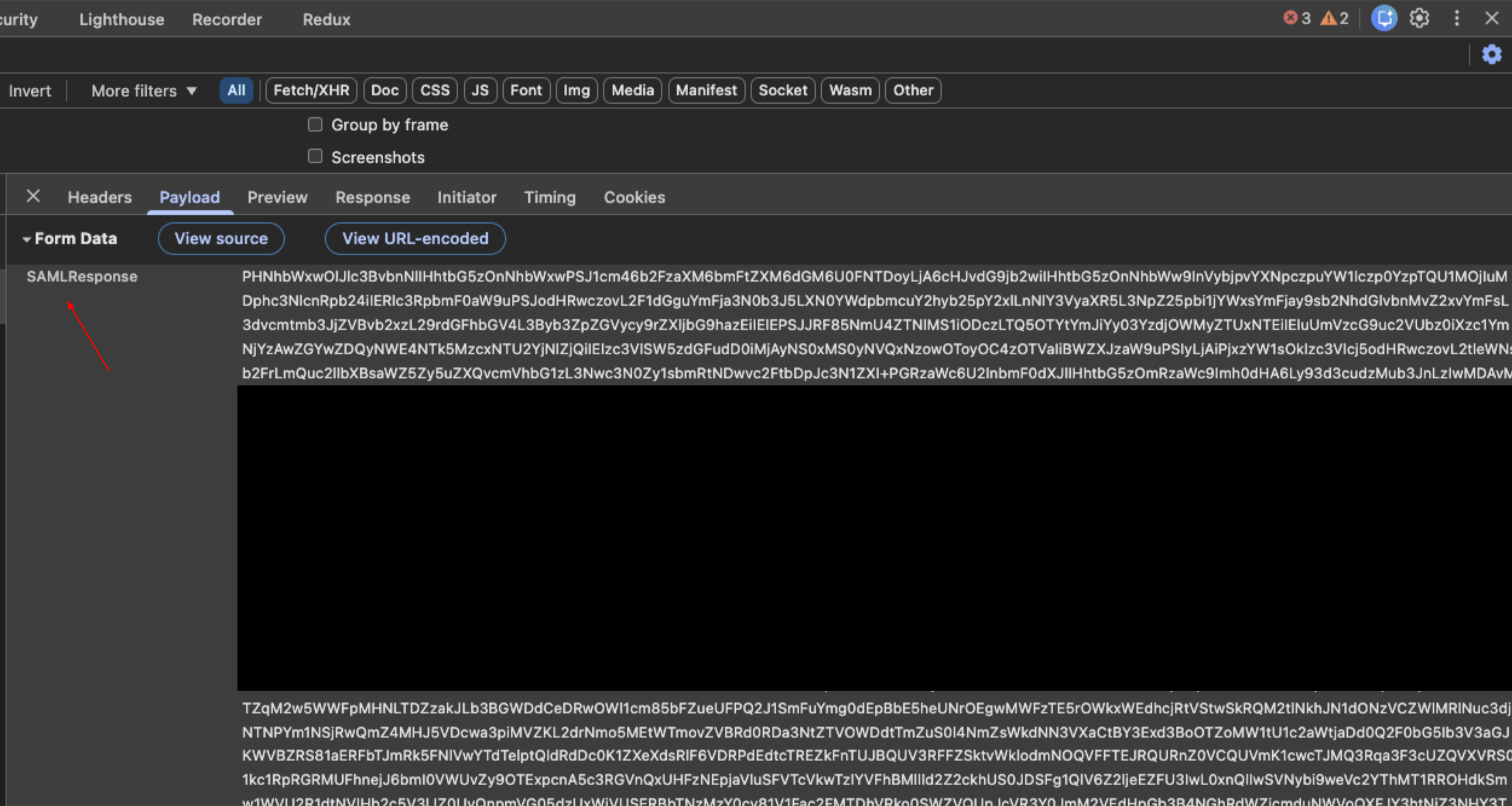

Phase 3: SAML-Antwort vom Identitätsanbieter validieren

In diesem Schritt werden die Attribute überprüft, die nach der Authentifizierung vom Identitätsanbieter an zurückgegeben werden. Google Cloud

Antwort suchen:Suchen Sie in der Filterleiste des Tabs Netzwerk nach

signin-callback.

Daten extrahieren: Wählen Sie die Anfrage aus und klicken Sie auf den Tab Nutzlast. Suchen Sie die

SAMLResponseDaten.

Decodieren: Kopieren Sie den Wert der Antwort und fügen Sie ihn in das SAML-Validierung Tool ein.

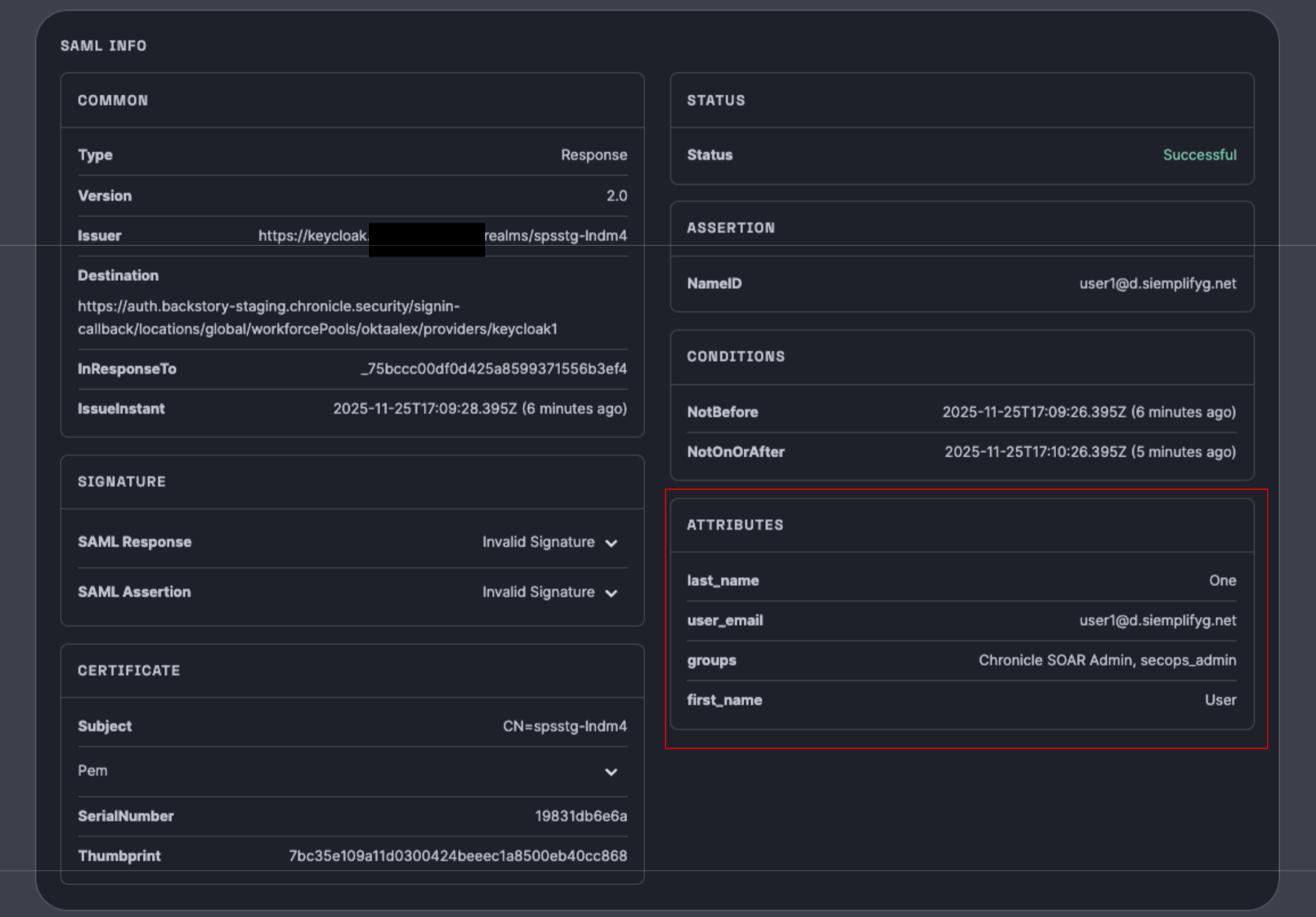

Überprüfung:

- Prüfen Sie die zurückgegebenen Ansprüche (Attribute) wie

groups,first name,last name, undemail. - Wichtig: Diese Attribute müssen mit der Konfiguration in den Personalpool -Einstellungen in übereinstimmen Google Cloud.

Prüfen Sie, ob die Werte für den jeweiligen Nutzer, der sich anmelden möchte, korrekt sind.

- Prüfen Sie die zurückgegebenen Ansprüche (Attribute) wie

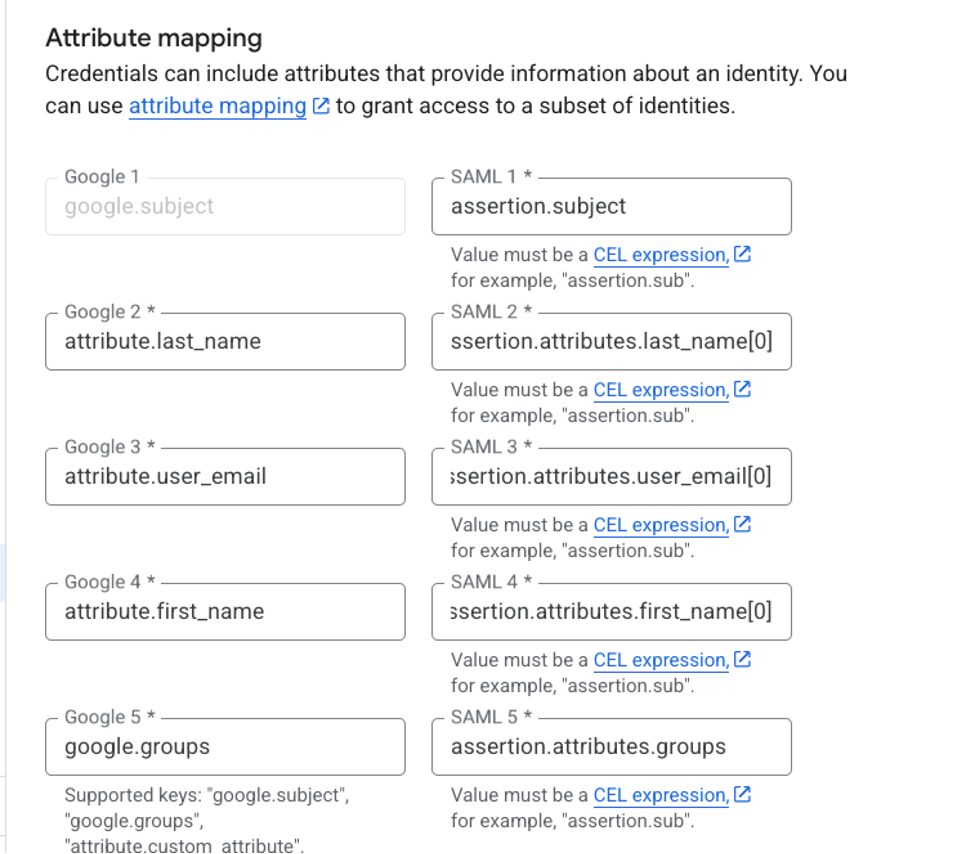

Die folgende Abbildung zeigt eine Attributzuordnung:

Die Zuordnung in der Abbildung ist wie folgt:

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

Der linke Teil ist immer gleich. Es ist die Google-Syntax. Die rechte Seite entspricht den Attributschlüsseln für Ansprüche, die in der SAML-Antwort angezeigt werden.

Das [0] ist für die angegebenen Attribute (last_name, user_email, first_name) wichtig und für subject und groups nicht relevant.

Phase 4: Google SecOps-Authentifizierung validieren

In diesem Schritt wird geprüft, ob Google Cloud den Nutzer authentifiziert, damit er sich in Google SecOps SOAR anmelden kann.

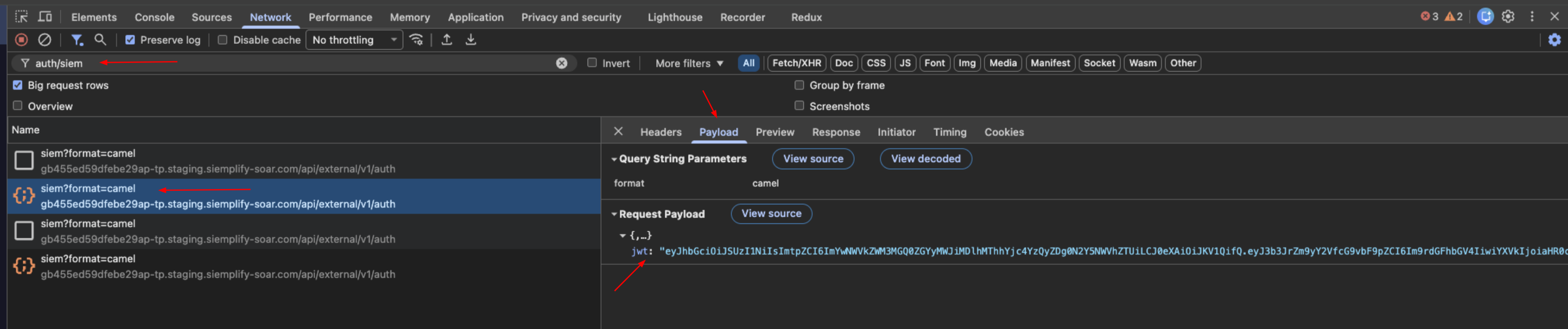

Token im Browser des Nutzers suchen:Suchen Sie in der Filterleiste des Tabs Netzwerk nach dem Endpunkt

auth/siem.

Daten extrahieren: Wählen Sie die Anfrage aus und rufen Sie den Tab Nutzlast auf. Suchen Sie die

jwtString.Decodieren: Kopieren Sie die JWT-String und fügen Sie sie in das Tool JWT-Prüfung (jwt.io) ein.

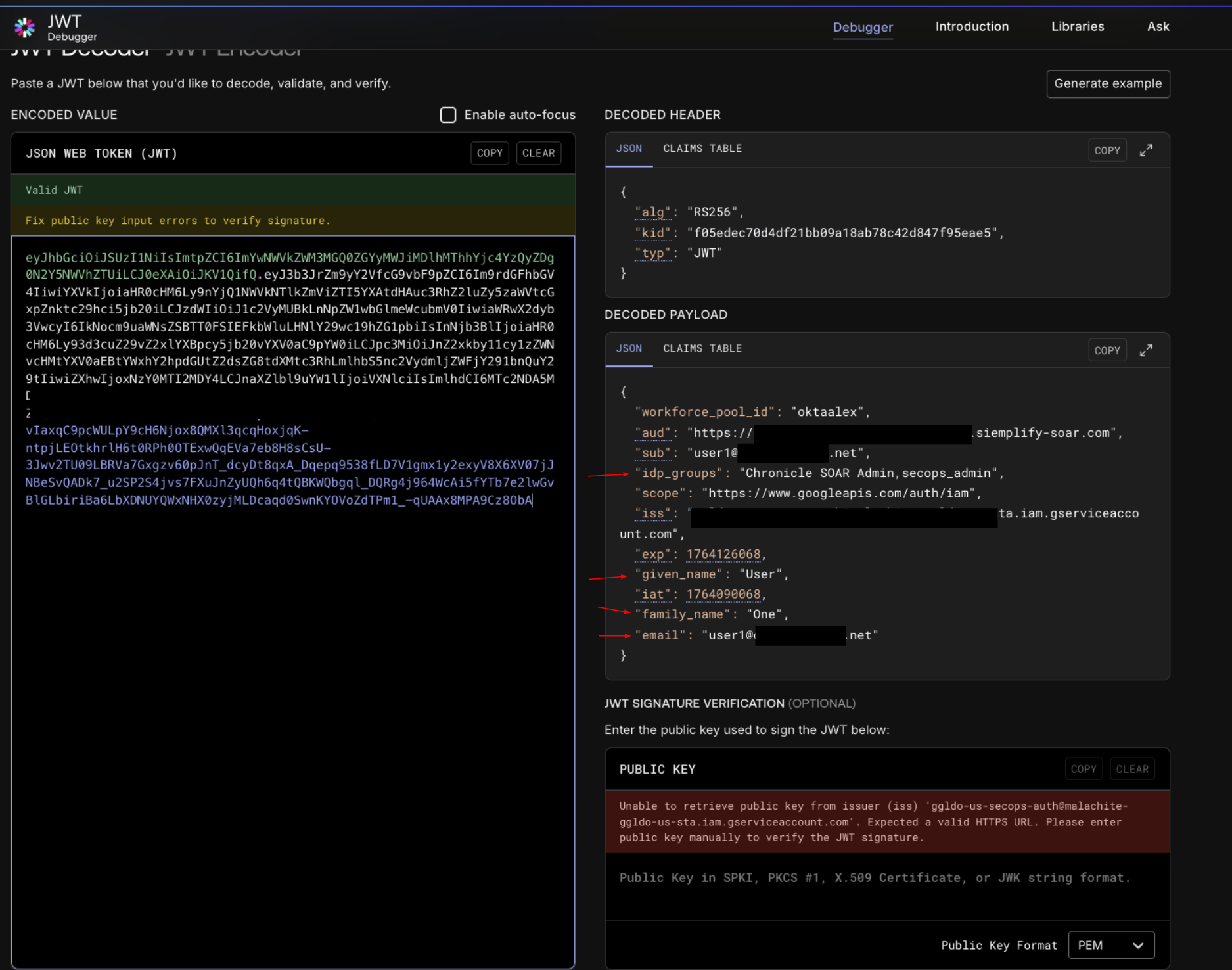

Überprüfung:

- Vergleichen Sie die decodierten Ansprüche für

given_name,family_name,email, undidpgroups. - Übereinstimmung bestätigen: Diese Werte müssen genau mit den Attributen übereinstimmen, die in Phase 3 (SAML-Antwort) validiert wurden.

- Wenn die Werte übereinstimmen und Sie trotzdem keinen Zugriff haben, prüfen Sie die Rollenzuweisung in IAM. Achten Sie darauf, dass allen Nutzern eine der vordefinierten Chronicle-Rollen zugewiesen ist. Verwenden Sie dazu das richtige Hauptkontoformat für Ihre Identitätseinrichtung (Mitarbeiteridentitätsföderation oder Cloud Identity für von Google verwaltete Konten).

- Vergleichen Sie die decodierten Ansprüche für

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten