移行前の検証ガイド

このドキュメントでは、SOAR 移行の前に Google Security Operations インスタンスと認証設定を検証するための体系的な診断アプローチについて説明します。このガイドでは、ユーザーの認証と認可に使用される SAML 標準に焦点を当てます。

Chronicle API の設定の検証

Chronicle API が Google Cloud プロジェクトで正しく構成されているかどうかを確認する手順は次のとおりです。

- Google Cloud コンソールにログインし、上部のナビゲーション バーにあるプロジェクト リストから正しい Google Cloud プロジェクトを選択します。

- ナビゲーション メニュー(≡)を開き、[API とサービス] > [有効な API とサービス] に移動します。

- [有効な API とサービス] のリストに移動して、

Chronicle APIを見つけます。 一覧に表示されている場合: API は有効になっています。

リストに表示されていない場合: 上部にある [+ API とサービスの有効化] をクリックし、

Chronicle APIを検索して [有効にする] をクリックします。

サービス アカウントが作成されたかどうかを確認するには、次の操作を行います。

- Google Cloud コンソールで [IAM ページ] に移動します。

- 非表示のアカウントを表示する(重要な手順): フィルタバーの右側にある [Google 提供のロール付与を含める] というチェックボックスをオンにする必要があります。

- エージェントを検索する: フィルタバーに「

chronicle」と入力します。次の特定のパターンに一致するメールアドレスを検索します。service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - 権限を確認する: Chronicle サービス エージェントのロールが付与されていることを確認します。ロールがない場合は、[編集] [編集] をクリックして追加し直します。

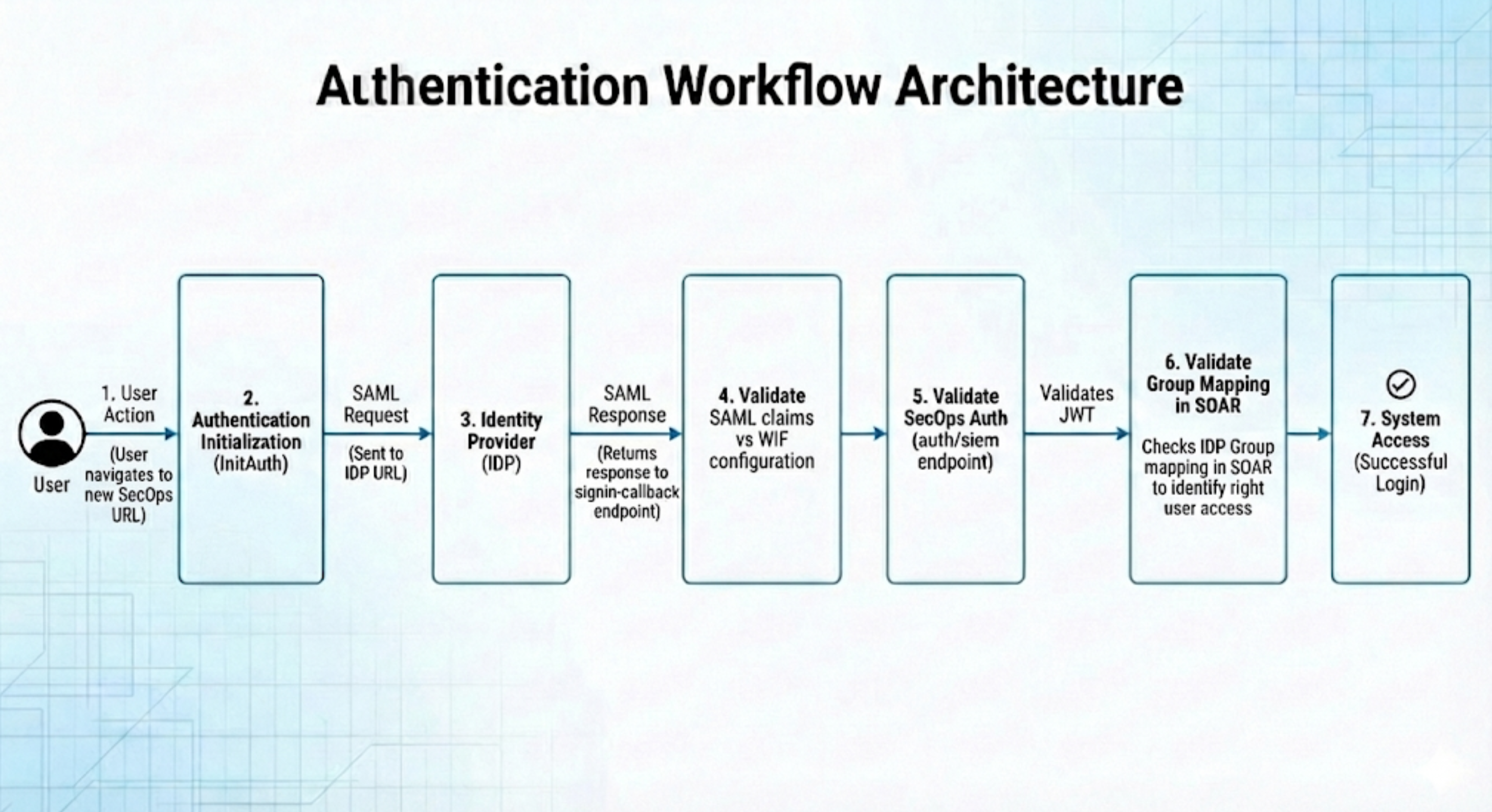

認証ワークフローのアーキテクチャ

リクエスト フローを理解することは、障害点を特定するうえで重要です。次の図は、ログインが成功するまでの順次パスを示しています。

トラブルシューティングの手順

SAML 認証プロセスを効果的に診断してトレースするには、次のセクションに記載されているウェブベースのユーティリティを使用します。

Google は特定のプロダクトを推奨していませんが、以下のツールはプロセスのトラブルシューティングに役立つことが知られています。

- SAML 検証: https://www.samltool.io/

- 目的: 未加工の SAML リクエストとレスポンスのデコードと検証に使用されます。

- JWT の検査: https://www.jwt.io/

- 目的: JSON ウェブトークン(JWT)のクレームとコンテンツを検査するために使用されます。

フェーズ 1: 環境の準備

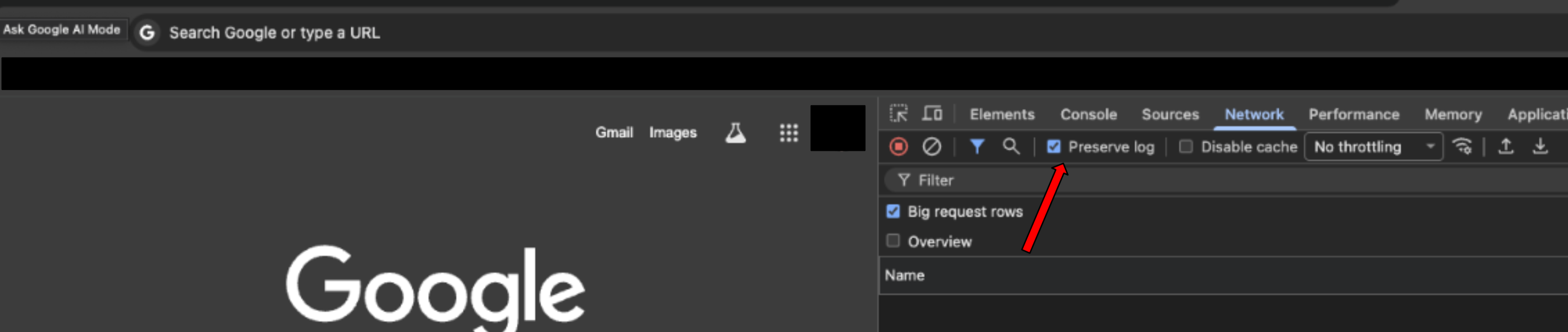

始める前に、ブラウザ環境でネットワーク トラフィックをキャプチャする準備が整っていることを確認するため、次の操作を行います。

- 新しい空白のブラウザタブを開きます。

- デベロッパー ツールを開き(F12 キー、Ctrl+Shift+I キー(Windows /Linux)、または Cmd+Option+I キー(macOS)を押します)、[ネットワーク] タブに移動します。

[ログを保持] ボックスをオンにして、リダイレクト中にデータが失われないようにします。

Google SecOps 環境の URL に移動して、ログインフローを開始します。この URL は、SOAR スタンドアロンのお客様向けの移行ステージ 1 のステップ 5 で Google SecOps の設定を完了すると、メールで届きます。メールの件名は

YourGoogle SecOps instance is readyです。

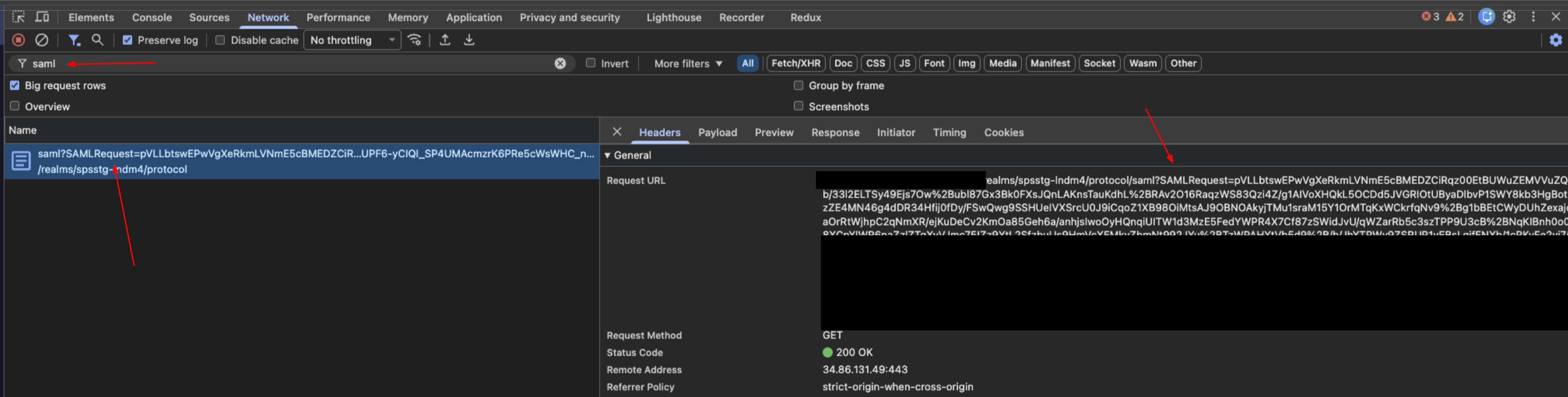

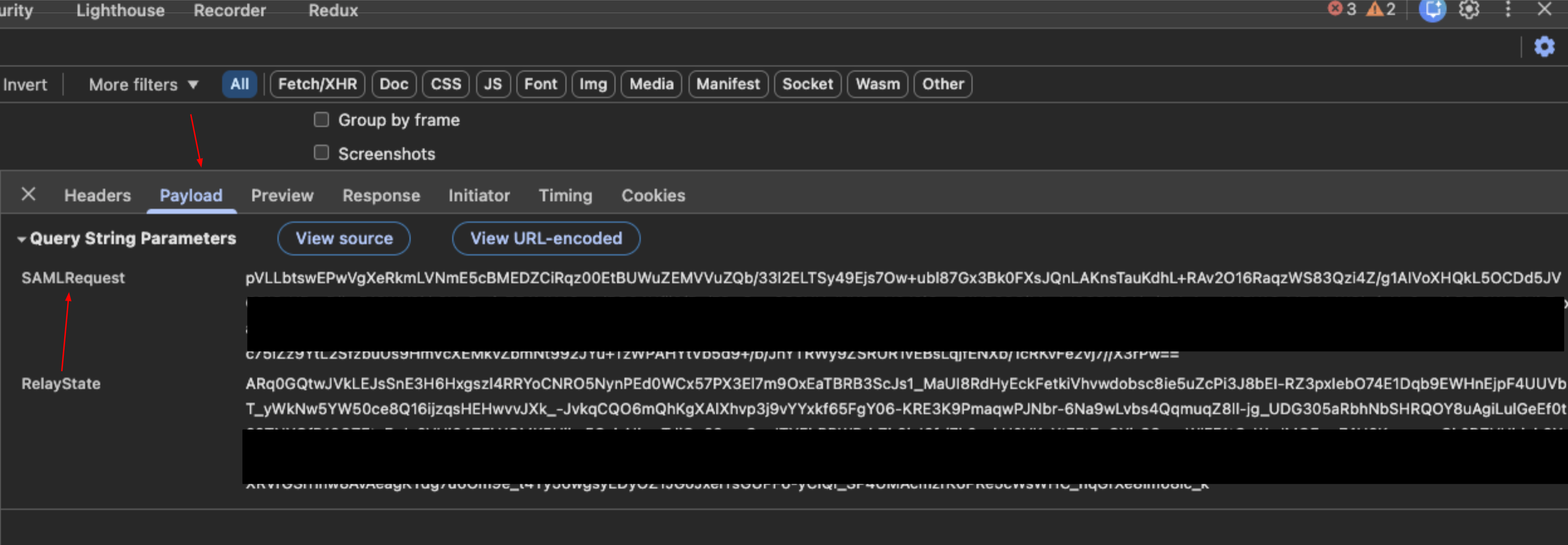

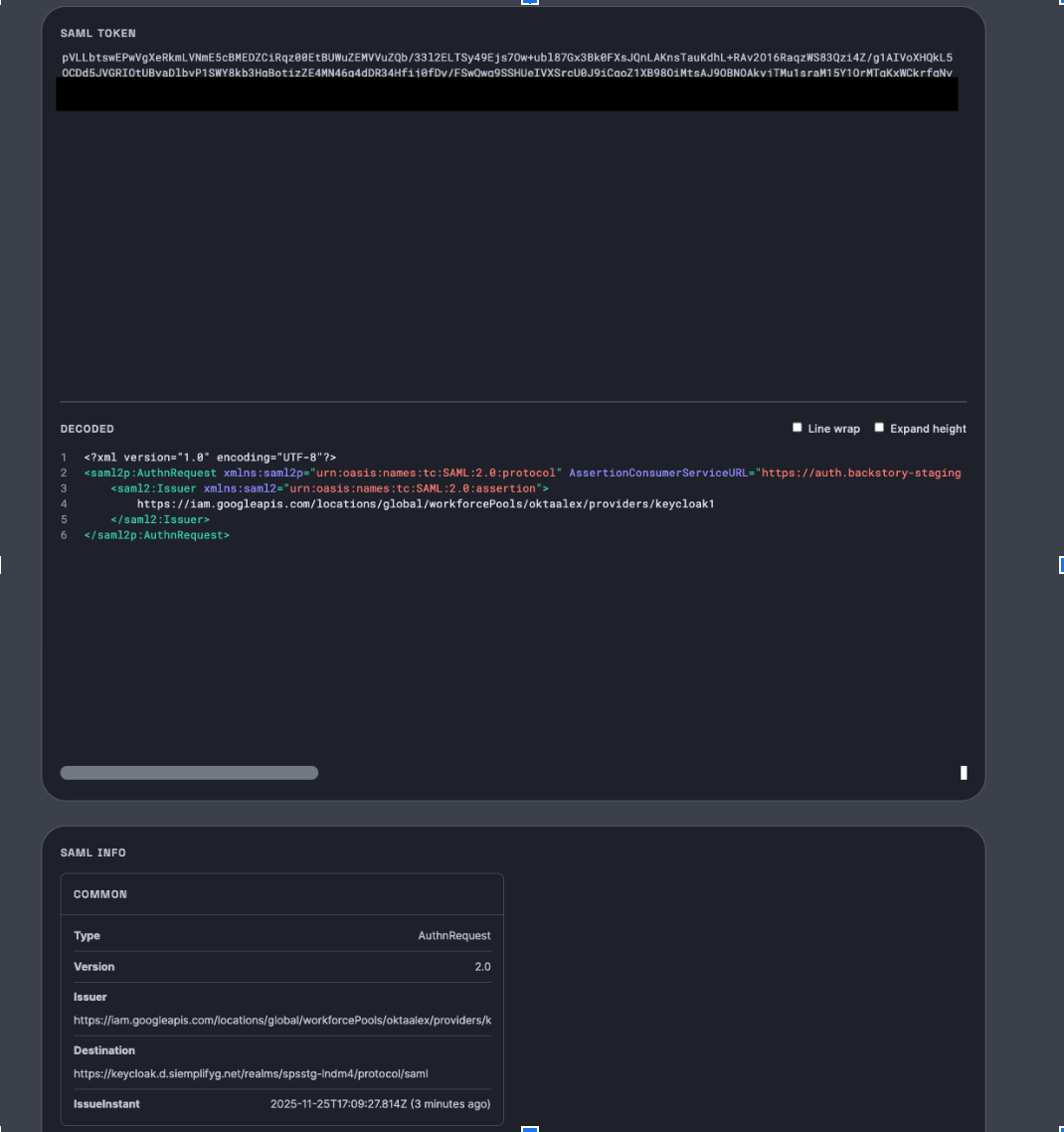

フェーズ 2: IDP への SAML リクエストを検証する

このステップでは、 Google Cloud から ID プロバイダ(IDP)に送信された最初のメッセージを確認します。

リクエストを見つける: [ネットワーク] タブのフィルタバーで、

samlを検索します。

データを抽出する: リクエストを選択し、[ペイロード] タブをクリックします。

SAMLRequestというラベルの付いたクエリ文字列パラメータを見つけます。

デコード: リクエスト値をコピーして、SAML Validation ツール(

samltool.io)に貼り付けてデコードします。

確認:

- [Request Destination](リクエストの送信先)を確認します。

- この URL が IDP 内の構成設定と一致していることを確認します。

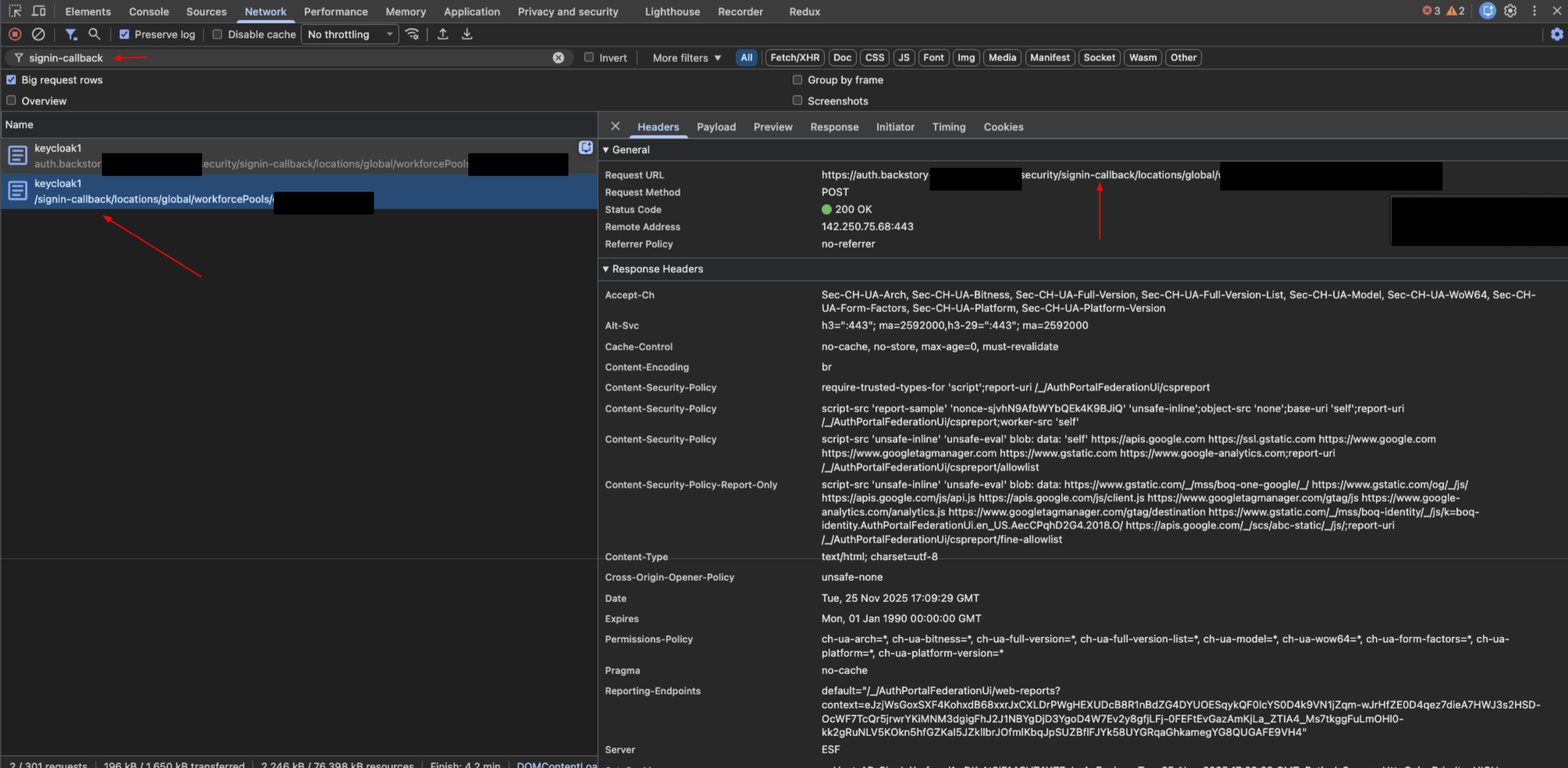

フェーズ 3: IDP からの SAML レスポンスを検証する

このステップでは、認証後に IDP から Google Cloud に返される属性を検証します。

レスポンスを見つける: [ネットワーク] タブのフィルタバーで、

signin-callbackを検索します。

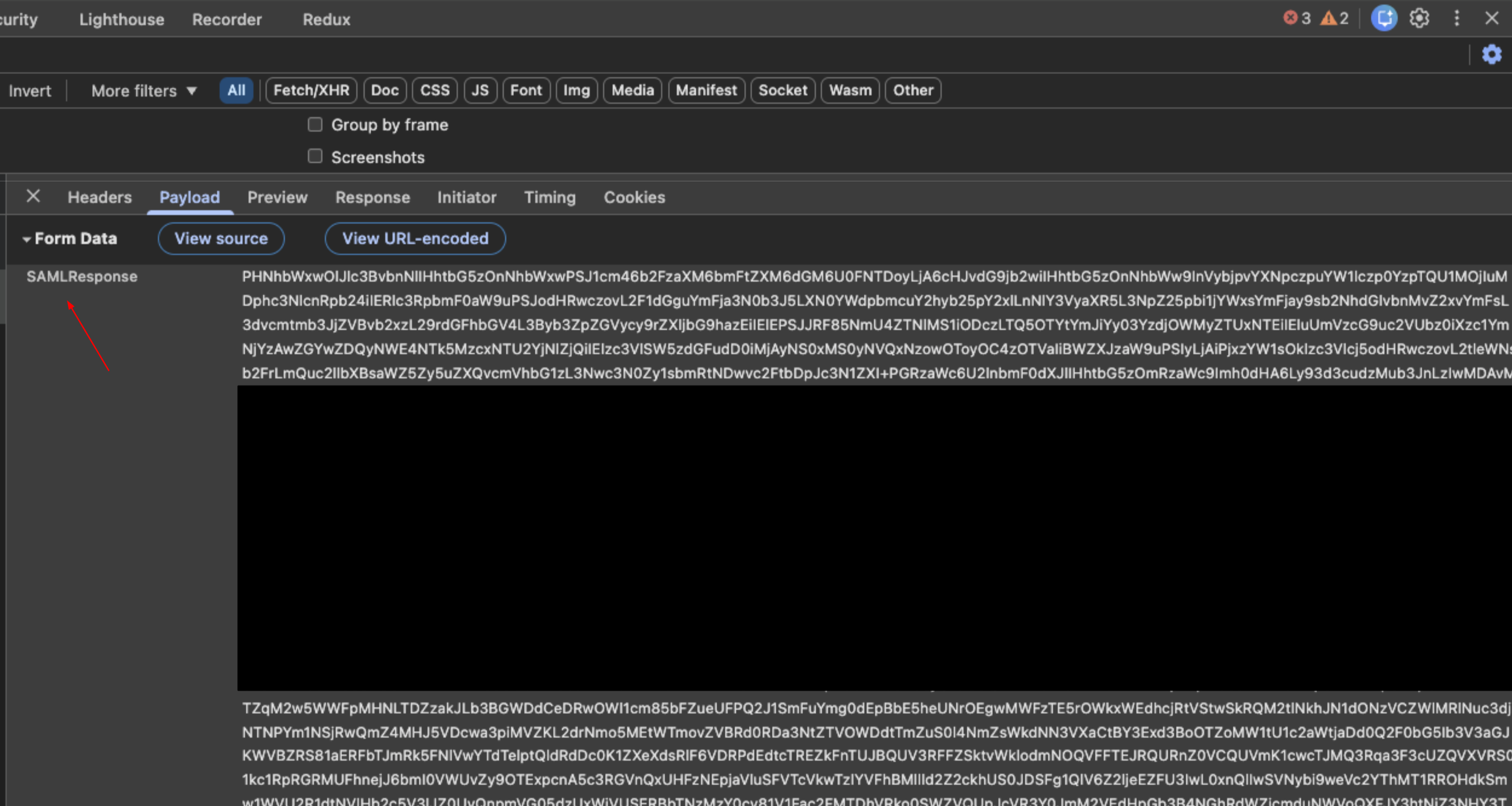

データを抽出する: リクエストを選択し、[ペイロード] タブをクリックします。

SAMLResponseデータを特定します。

デコード: レスポンス値をコピーして、SAML 検証ツールに貼り付けます。

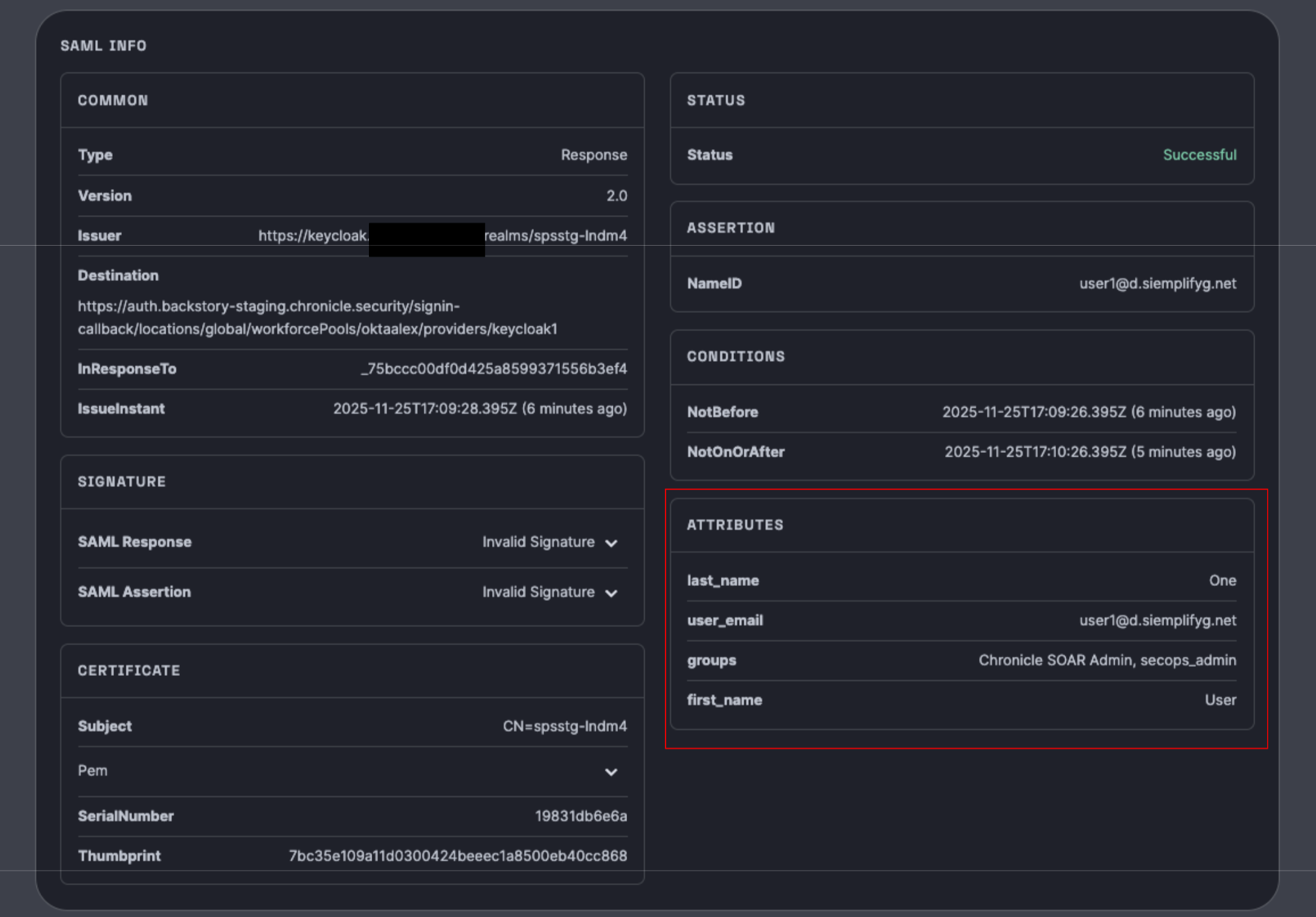

確認:

groups、first name、last name、emailなどの返されたクレーム(属性)を確認します。- 重要: これらの属性が Google CloudのWorkforce プール設定の構成と一致していることを確認します。

ログインしようとしている特定のユーザーに対して値が正しいことを確認します。

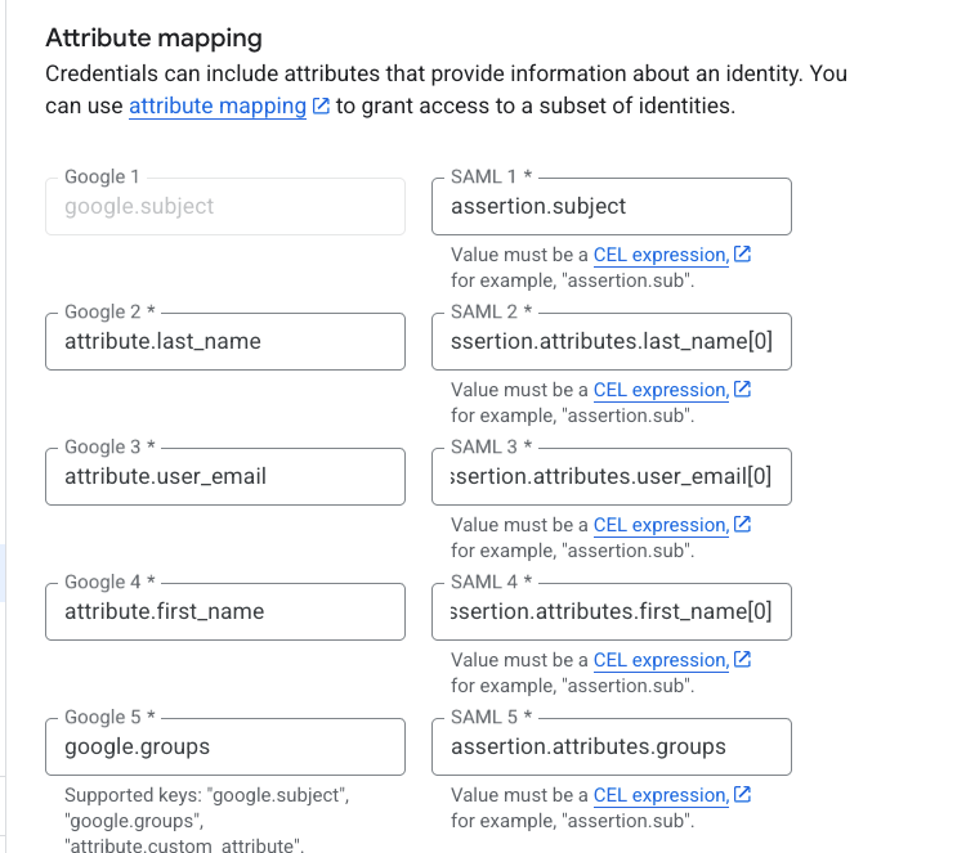

次の図は、属性マッピングを示しています。

画像のマッピングは次のとおりです。

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

左側の部分は常に同じです。これは Google の構文です。右側は、SAML レスポンスに表示されるクレーム属性キーに従っています。

[0] は、指定された特定の属性(last_name、user_email、first_name)では重要ですが、subject と groups では関連性がありません。

フェーズ 4: Google SecOps 認証を検証する

このステップでは、 Google Cloud がユーザーを認証して Google SecOps SOAR にログインしているかどうかを確認します。

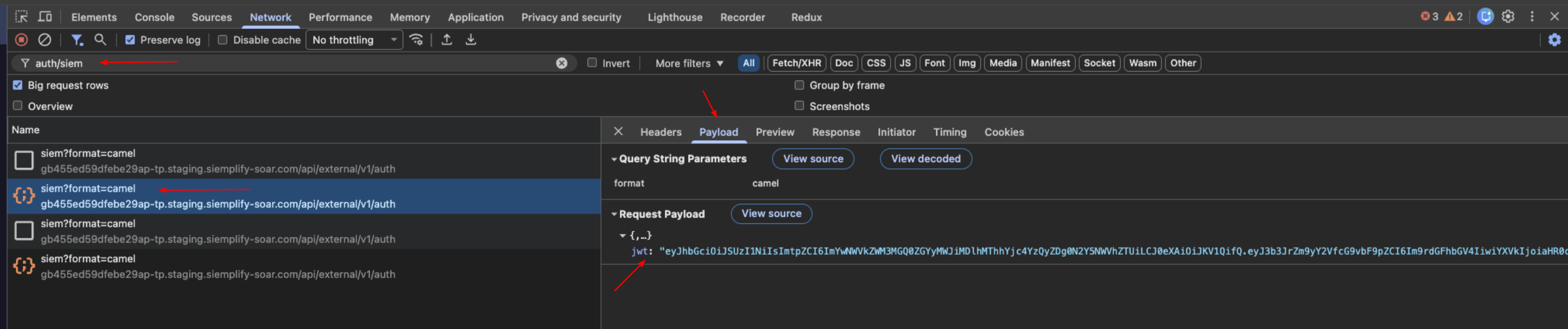

ユーザーのブラウザでトークンを見つける: [ネットワーク] タブのフィルタバーで、エンドポイント

auth/siemを検索します。

データを抽出する: リクエストを選択して、[ペイロード] タブを表示します。

jwt文字列を見つけます。デコード: JWT 文字列をコピーして、JWT 検査ツール(jwt.io)に貼り付けます。

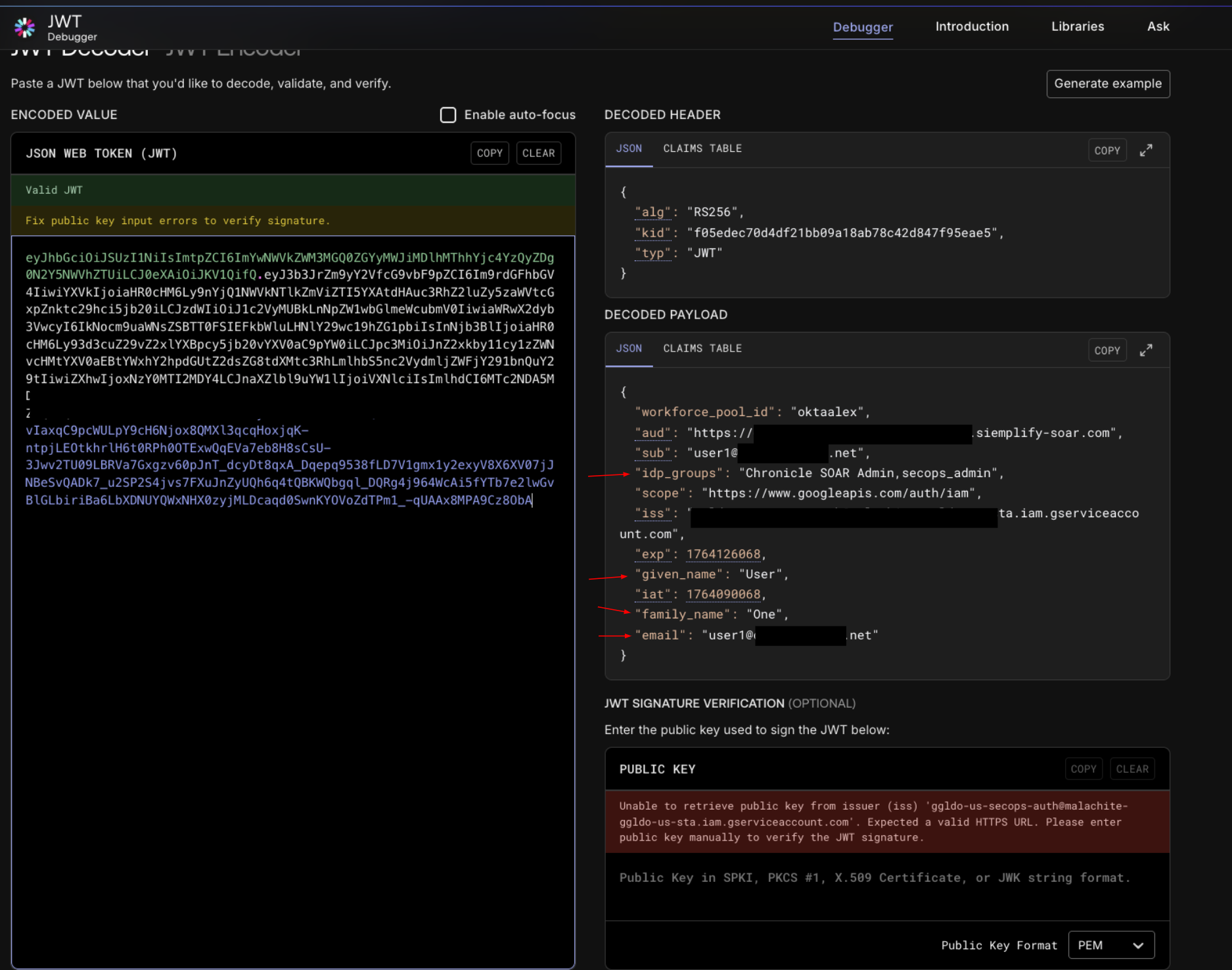

確認:

given_name、family_name、email、idpgroupsのデコードされたクレームを比較します。- 一致の確認: これらの値は、フェーズ 3(SAML レスポンス)で検証された属性と完全に一致している必要があります。

- 値が一致してもアクセスできない場合は、IAM でロールの割り当てを確認します。すべてのユーザーに、ID 設定(Workforce Identity 連携または Google 管理アカウントの Cloud Identity)の正しいプリンシパル形式を使用して、Chronicle の事前定義ロールのいずれかが割り当てられていることを確認します。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。