將 SOAR 權限遷移至 Google Cloud IAM

本文適用於 Google Security Operations 整合式客戶和 SOAR 獨立使用者,引導他們將環境從現有的 SOAR 權限群組遷移至 Google Cloud 身分與存取權管理 (IAM) ,以控管存取權。如要觀看這項程序的逐步操作影片,請參閱「SOAR IAM 遷移影片」

Google Cloud 控制台驗證程序會自動執行下列重要步驟,將 SOAR 權限轉換為Google Cloud IAM:

- 讀取現有的權限設定,包括自訂權限群組和使用者指派。

- 產生自訂 IAM 角色,複製現有的權限群組。

- 將現有使用者和群組對應至新建立的 IAM 角色,確保保留所有存取權。

- 建立 IAM 政策,將使用者和群組繫結至指派的角色。

事前準備

開始遷移作業前,請確認符合下列需求:

IdP 群組對應:確認所有使用者都已對應至 Google SecOps 平台中的身分識別提供者 (IdP) 群組。 如要瞭解 IdP 群組對應,請參閱「對應平台中的使用者」。

權限:確認您具備必要權限:

遷移 SOAR 權限的方法有兩種:

- 使用 Google Cloud CLI

- 使用 Terraform

使用 Google Cloud CLI 遷移 SOAR 權限

如要將 SOAR 權限遷移至 Google Cloud IAM,請按照下列步驟操作:

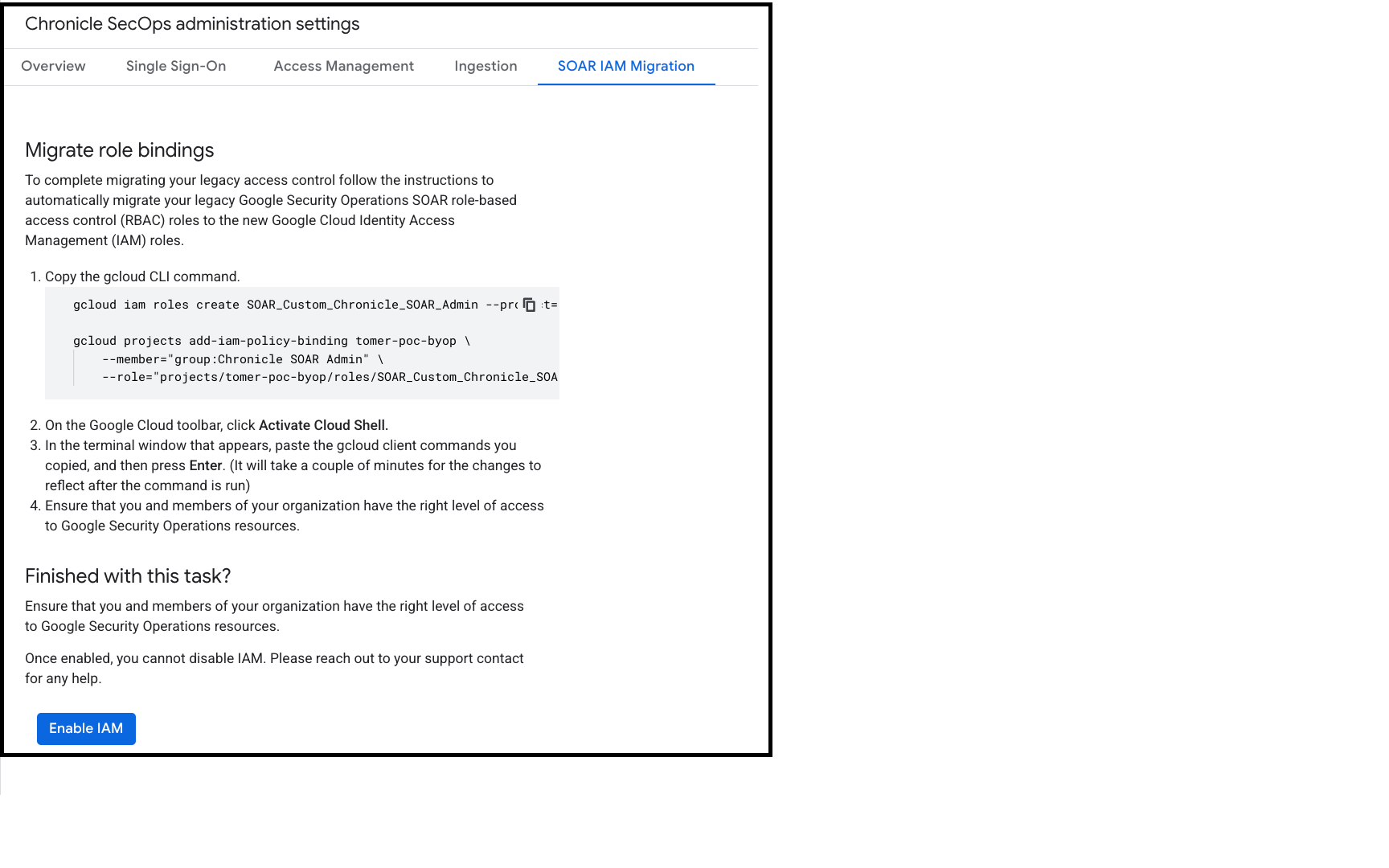

- 前往 Google Cloud 控制台的 Google SecOps 管理設定。

- 按一下「SOAR IAM 遷移」分頁標籤。

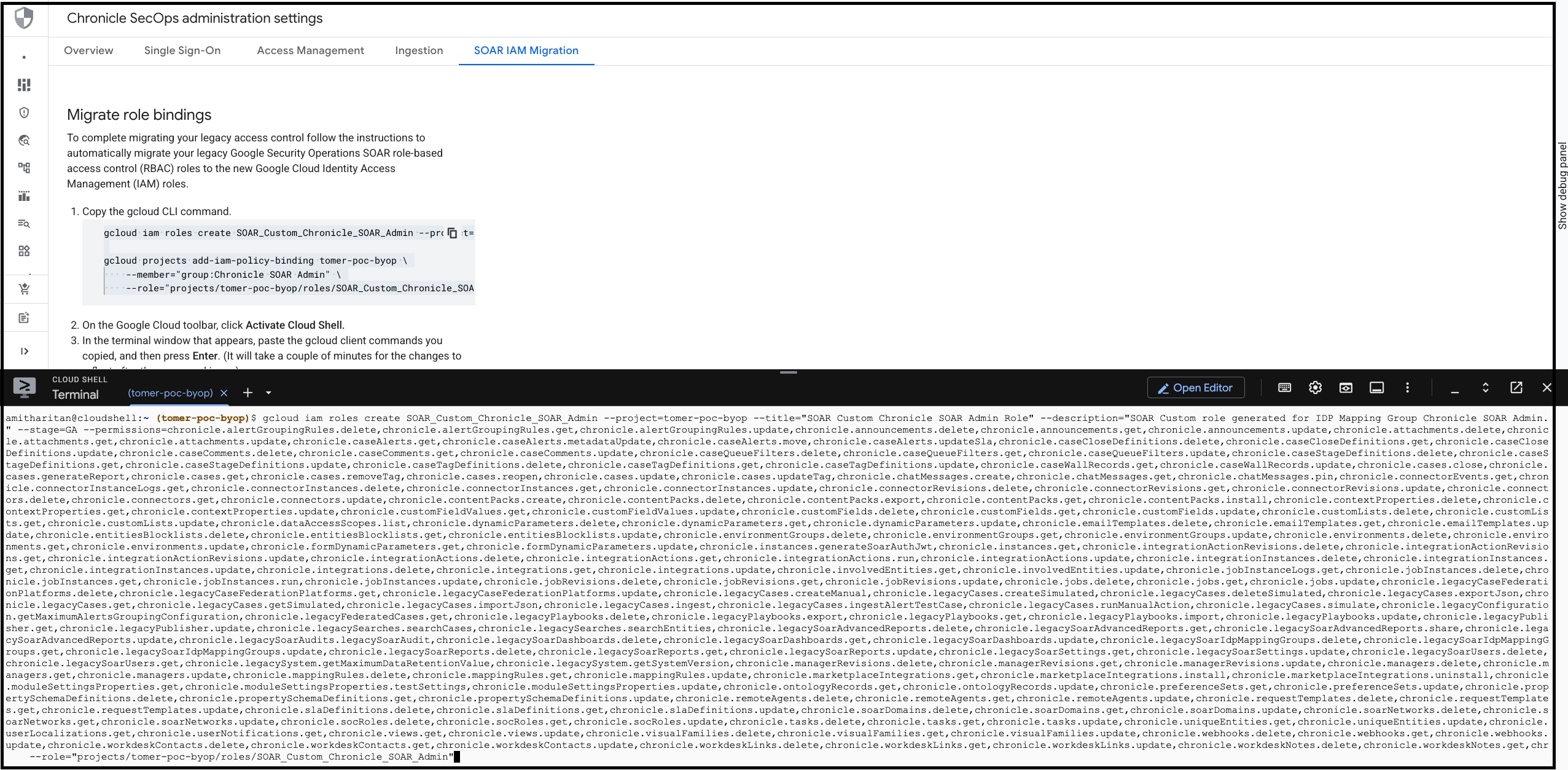

- 在「Migrate role bindings」(遷移角色繫結) 專區中,複製 Google Cloud CLI 指令。

- 在 Google Cloud 工具列中,按一下「啟用 Cloud Shell」。

- 在終端機視窗中貼上 Google Cloud CLI 指令,然後按下 Enter 鍵。

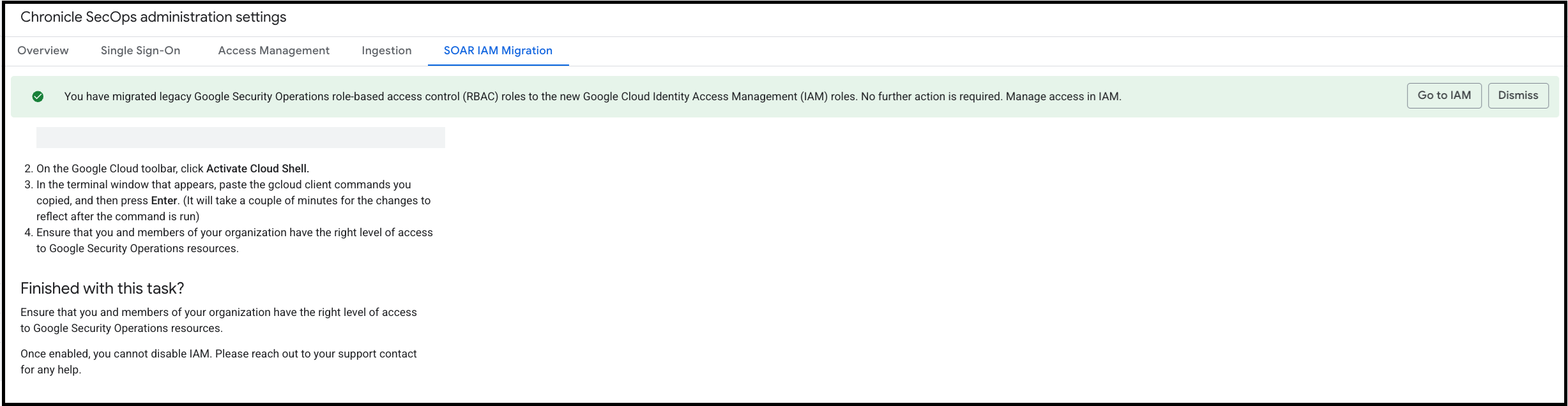

- 確認指令碼已順利執行。

- 返回 Google Cloud 控制台,然後在「完成這項工作」部分中,按一下「啟用 IAM」。

使用 Terraform 遷移 SOAR 權限

如要使用 Terraform 將 SOAR 權限遷移至 Google Cloud IAM,請按照下列步驟操作:

- 前往 Google Cloud 控制台的 Google SecOps 管理設定。

- 按一下「SOAR IAM 遷移」分頁標籤。

- 在「Migrate role bindings」(遷移角色繫結) 專區中,複製 Google Cloud CLI 指令。

- 前往 Terraform 存放區,然後將 Google Cloud CLI 指令對應至相應的 Terraform 指令。下表將 Google Cloud CLI 建立自訂角色指令對應至 Terraform 指令。

| gcloud 旗標 | Terraform 引數 | 附註 |

|---|---|---|

ROLE_ID (位置) |

role_id |

在 Terraform 中,請勿加入 projects/PROJECT_ID/roles/ 前置字元。請只使用 ID 字串 (例如 myCustomRole)。 |

--project |

project |

定義自訂角色的專案 ID。 |

--title |

title |

使用者容易理解的角色名稱。 |

--description |

description |

角色用途和權限摘要。 |

--permissions |

permissions |

gcloud 接受以半形逗號分隔的字串。Terraform 需要字串清單:["perm.a", "perm.b"]。 |

--stage |

stage |

有效值:ALPHA、BETA、GA、DEPRECATED、DISABLED、EAP。 |

Google Cloud CLI 對應至 Terraform 範例

Google Cloud CLI 指令:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Terraform 指令:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

IAM 政策繫結 (指派角色)

使用 Google Cloud CLI 專案 add-iam-policy-binding 時,您可以將特定角色授予特定成員 (使用者、服務帳戶或群組)。下表列出 Google Cloud CLI 指令和 Terraform 指令的對應關係。對應指令,指派 IAM 角色。

| gcloud 旗標 | Terraform 引數 | 附註 |

|---|---|---|

PROJECT_ID (位置) |

project |

目標專案的 ID。 |

--member |

member |

主體身分 (例如 user:email、serviceAccount:email、group:email)。 |

--role |

role |

角色 ID。自訂角色使用完整路徑 (projects/ID/roles/NAME),標準角色使用簡短名稱 (roles/NAME)。 |

指派角色範例

Google Cloud CLI 指令:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Terraform 指令:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}