在 Google SecOps 平台中對應使用者

本文說明如何透過安全識別資訊,將使用者佈建、驗證及對應至 Google Security Operations 平台。本文將以 Google Workspace 做為外部識別資訊提供者 (IdP),說明設定程序,但其他 IdP 的步驟也類似。使用 Cloud Identity Provider 時,您應使用電子郵件群組設定服務,而非 IdP 群組。詳情請參閱「使用 Cloud Identity 在 Google SecOps 平台中對應使用者」。

設定用於佈建的 SAML 屬性

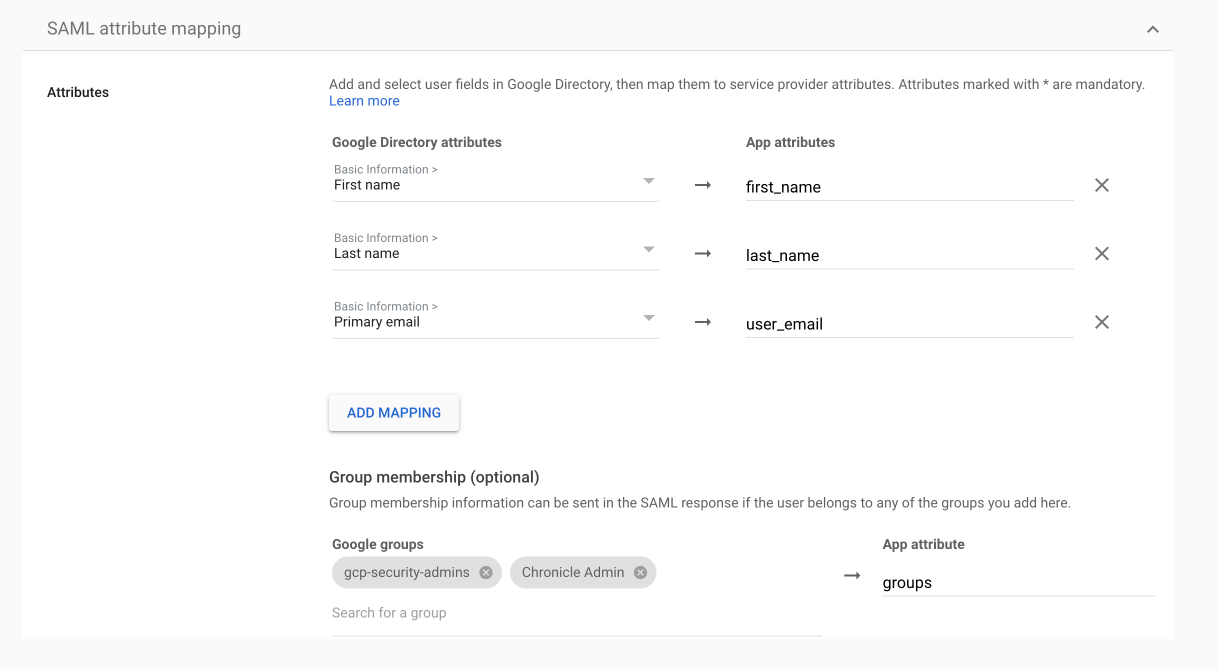

如要在外部 IdP 中設定 SAML 屬性和群組,請按照下列步驟操作:- 在 Google Workspace 中,前往「SAML 屬性」對應部分。

- 新增下列必要屬性:

first_namelast_nameuser_emailgroups- 在 Google 網路論壇中,輸入 IdP 群組名稱。例如,

Google SecOps administrators或Gcp-security-admins。請記下這些群組名稱,稍後在 Google SecOps 平台中對應時會用到。(在 Okta 等其他外部供應商中,這稱為「IdP 群組」)。

設定 IdP 佈建

如要設定 IdP 佈建,請按照「 設定 IdP」和「建立工作團隊集區識別資訊提供者」中的步驟操作。

以下範例是應用程式設定的 workforce pool 建立指令,如「

設定員工身分聯盟」一文所述:

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

控管使用者存取權

您可以透過多種方式管理使用者對平台不同部分的存取權:

- 權限群組:將使用者指派至特定權限群組,即可設定使用者存取層級。這些群組會決定使用者可查看或編輯的模組和子模組。舉例來說,使用者可能可以存取「案件」和「工作台」頁面,但無法存取「劇本」和「設定」。詳情請參閱「使用權限群組」。

- SOC 角色:定義一組使用者的角色。您可以將使用者指派為 SOC 角色,簡化工作管理流程。您可以將案件、動作或應對手冊指派給 SOC 角色,而非個別使用者。使用者可以查看指派給自己、自己角色或額外角色的案件。詳情請參閱「 使用角色」。

- 環境或環境群組:設定環境或環境群組,在不同網路或業務單位之間區隔資料,這類做法通常適用於企業和受管理的安全服務供應商 (MSSP)。使用者只能存取指派給自己的環境或群組中的資料。詳情請參閱「 處理環境」。

對應及驗證使用者

權限群組、SOC 角色和環境的組合,決定了 Google SecOps 平台中每個 IdP 群組的 Google SecOps 使用者歷程。

- 如果客戶使用第三方供應商,請在「IdP 群組對應」頁面中,對應 SAML 設定中定義的每個 IdP 群組。

- 如果客戶使用 Cloud Identity Provider,請在「群組對應」頁面中對應電子郵件群組。 詳情請參閱「使用 Cloud Identity 在 Google SecOps 平台中對應使用者」。

您可以將 IdP 群組對應至多個權限群組、SOC 角色和環境。這樣一來,對應至 SAML 供應商中不同 IdP 群組的不同使用者,就會繼承所有必要權限層級。如要進一步瞭解 Google SecOps 如何管理這項設定,請參閱「IdP 群組對應中的多項權限」。

您也可以選擇將 IdP 群組對應至個別控制存取權參數。這項功能可提供更精細的對應層級,對大型客戶來說相當實用。詳情請參閱「將 IdP 群組對應至存取權控管參數」。

根據預設,Google SecOps 平台會包含預設管理員的 IdP 群組。

如要對應 IdP 群組,請按照下列步驟操作:

- 在 Google SecOps 中,依序前往「設定」>「SOAR 設定」 >「進階」>「IdP 群組對應」。

- 確認您已取得 IdP 群組名稱。

- 按一下「新增」 「新增」,然後開始對應每個 IdP 群組的參數。

- 完成後,按一下「新增」。使用者每次登入平台時,系統都會自動將他們新增至「使用者管理」頁面,該頁面位於「設定」> 機構」下方。

如果使用者嘗試登入 Google SecOps 平台,但他們的 IdP 群組尚未對應,建議您啟用「預設存取權設定」,並在這個頁面設定管理員權限,以免使用者遭到拒絕。完成初始管理員設定後,建議將管理員權限調整為最低層級。

將 IdP 群組對應至存取權控管參數

本節說明如何在「IdP Group Mapping」(IdP 群組對應)頁面中,將不同的 IdP 群組對應至一或多個存取權控管參數。如果客戶想根據特定自訂項目導入及佈建使用者群組,而非遵循 Google SecOps SOAR 平台標準化程序,這種做法就非常實用。雖然將群組對應至參數可能需要您先建立更多群組,但設定對應後,新使用者加入 Google SecOps 時,就不需要建立額外群組。

如要瞭解群組對應中的多項權限,請參閱「對應具有多個控制存取權參數的使用者」。

刪除使用者

如果從這裡刪除群組,請務必從「使用者管理」畫面刪除個別使用者。詳情請參閱「刪除 Google SecOps 使用者」。使用案例:為每個 IdP 群組指派專屬的權限欄位

以下範例說明如何使用這項功能,根據貴公司的需求協助新進員工完成入職程序並佈建資源。

貴公司有三種不同的目標對象:

- 安全分析師 (包含群組成員 Sasha 和 Tal)

- SOC 工程師 (包含 Quinn 和 Noam)

- NOC 工程師 (包含群組成員 Kim 和 Kai)

下表說明這個情境:

| 角色 | 權限群組 | 資安營運中心 (SOC) 角色 | 環境 |

|---|---|---|---|

| 安全性分析師 | 分析人員 | 級別 1 | 倫敦 |

| SOC 工程師 | 分析人員 | 級別 1 | 曼徹斯特 |

| NOC 工程師 | 基本 | 級別 2 | 倫敦 |

在本範例中,假設您已在 Google SecOps 中設定必要的權限群組、SOC 角色和環境。

以下說明如何在 SAML 提供者和 Google SecOps 平台中設定 IdP 群組:

-

在 SAML 供應商中,建立下列使用者群組:

- 安全分析師 (包括 Sasha 和 Tal)

- SOC 工程師 (包括 Quinn 和 Noam)

- NOC 工程師 (包含 Kim 和 Kai)

- 倫敦 (包含 Sasha、Tal、Kim 和 Kai)

- 曼徹斯特 (含 Quinn 和 Noam)

- 依序前往「設定」>「SOAR 設定」>「進階」>「IdP 群組對應」。

- 按一下「新增 IdP 群組」。

- 在對話方塊中輸入下列詳細資料:

- IdP 群組:

Security analysts - 權限群組:

Analyst - 資安營運中心 (SOC) 角色:

Tier 1 - 環境:留空

- 在下一個對話方塊中輸入下列詳細資料:

- IdP 群組:

SOC engineers - 權限群組:

Analyst - 資安營運中心 (SOC) 角色:

Tier 1 - 環境:留空

- 在下一個對話方塊中輸入下列詳細資料:

- IdP 群組:

NOC engineers - 權限群組:

Basic - 資安營運中心 (SOC) 角色:

Tier 2 - 環境:留空

- 在下一個對話方塊中輸入下列詳細資料:

- IdP 群組:

London - 權限群組:保留空白

- 資安營運中心 (SOC) 角色:留空

- 環境:

London - 在下一個對話方塊中輸入下列詳細資料:

- IdP 群組:

Manchester - 權限群組:保留空白

- 資安營運中心 (SOC) 角色:留空

- 環境:

Manchester

如果客戶使用案件聯盟功能,請參閱「 為 Google SecOps 設定聯盟案件存取權」。

還有其他問題嗎?向社群成員和 Google SecOps 專業人員尋求答案。