Migration SOAR pour les MSSP

Ce document décrit l'étape 1 de la migration de l'infrastructure d'une instance SOAR autonome d'un fournisseur de services de sécurité gérés (MSSP) vers Google Cloud.

Après avoir terminé l'étape 1, le MSSP doit passer à l'étape 2 de la présentation de la migration SOAR, car elle est la même pour tous les clients (MSSP et non-MSSP).

Étape 1 : Google Cloud identification et configuration du projet

Le partenaire doit identifier un projet Google Cloud pour migrer l'instance SOAR en fonction des licences, comme suit :

Si le partenaire dispose d'une licence d'ingestion (SIEM / SecOps unifié) pour ses locataires, il peut choisir d'utiliser le projet Google Cloud du SIEM principal pour héberger le SOAR principal. Ils peuvent également créer un projet Google Cloud distinct pour séparer le SIEM et le SOAR.

Si le partenaire dispose de licences basées sur les employés pour ses locataires, il doit créer un projet Google Cloud distinct pour héberger SOAR, en gardant SIEM et SOAR séparés.

Le partenaire peut également utiliser un projet Google Cloud qui a peut-être été configuré pour accéder à l'assistance Chronicle, mais qui ne dispose pas encore d'un locataire Google SecOps.

Étape 2 : Activez l'API Chronicle dans le projet Google Cloud du client.

Étape 3 : Configurez l'authentification Google Cloud pour accéder à SOAR

Le partenaire doit configurer l'authentification Google Cloud pour accéder à SOAR.

Si le partenaire ne dispose que d'un seul IdP, il peut choisir de configurer Cloud Identity (comptes gérés par Google) ou la fédération des identités des employés. Elles sont décrites respectivement comme l'option 1 et l'option 2 dans le document Présentation de la migration SOAR.

Si le partenaire dispose de plusieurs fournisseurs d'identité, il doit suivre les étapes ci-dessous pour configurer la fédération des identités des employés :

- Pour chaque chemin de frontend dans SOAR, le partenaire doit configurer un fournisseur d'identité externe via la fédération d'identité des employés.

- Le partenaire doit créer un pool d'employés pour chaque IdP et configurer les mappages entre le fournisseur de pool d'employés et l'IdP tiers. Répétez cette opération pour chaque chemin d'accès au frontend.

- Attribuez les rôles requis dans IAM au responsable de l'intégration et à tous les utilisateurs SOAR en suivant les instructions de l'étape 3 de l'option 2 : Configurer l'authentification de la fédération d'identité du personnel dans Google Cloud.

Mettez à jour le mappage des groupes IdP sur la nouvelle page Mappage des groupes de SOAR pour chaque pool de personnel et IdP.

- Cliquez sur Ajouter à droite de Pools d'identités de personnel.

- Ajoutez le nom du pool de personnel que vous avez configuré dans la fédération d'identité de personnel.

Pour ajouter vos groupes IdP au tableau Mappage des groupes, procédez comme suit.

- Cliquez sur Ajouter à droite.

- Ajoutez le nom du groupe depuis votre fournisseur d'identité.

- Choisissez l'accès nécessaire aux groupes d'autorisations, aux environnements et aux rôles SOC de SOAR.

- Cliquez sur Enregistrer.

- Assurez-vous d'avoir également ajouté le groupe IdP administrateur avec des autorisations d'administrateur pour les groupes d'autorisations, les rôles SOC et l'option "Sélectionner tous les environnements".

Répétez les étapes a à c pour les autres pools de personnel.

Si des mappages de groupes de fournisseurs d'identité existent déjà sur la page Authentification externe, ne les modifiez pas, car vous en aurez toujours besoin pour vous authentifier auprès de SOAR jusqu'à la migration.

Une fois les étapes précédentes effectuées, cliquez sur Ajouter. Chaque fois qu'un utilisateur se connecte à la plate-forme, il est automatiquement ajouté à la page Paramètres> Organisation> Gestion des utilisateurs.

Étape 4 : Valider la configuration

Pour valider votre configuration, nous vous recommandons de suivre les instructions du guide de prévalidation de la migration SOAR.

Étape 5 : Confirmation de la date de migration

Indiquez l'ID du projet Google Cloud dans le formulaire Google de la notification dans le produit, puis confirmez la date et le créneau horaire de la migration avant d'envoyer le formulaire.

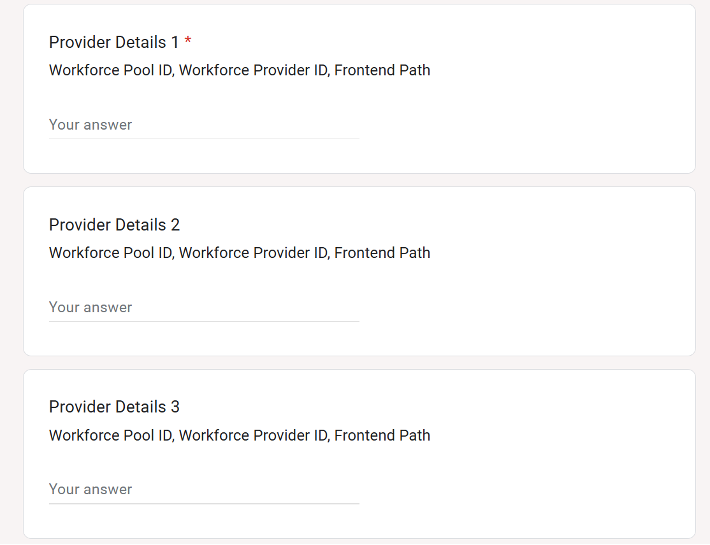

Si le MSSP dispose de plusieurs chemins d'accès à l'interface, remplissez le formulaire Google pour ajouter des informations sur l'ID du pool d'employés, l'ID du fournisseur et le chemin d'accès à l'interface pour chaque fournisseur.

Étape 6 : E-mail d'invitation

Acceptez l'invitation par e-mail à accéder à la page Obtenir Google Security Operations, puis terminez la configuration. Assurez-vous que les informations sur votre région sont exactes, comme indiqué dans l'e-mail d'invitation.

Étape 7 : Migration

Google effectuera la migration. Pendant la migration, les services SOAR seront indisponibles pendant deux heures.

Une fois la migration terminée, nous vous enverrons un e-mail contenant une nouvelle URL pour accéder à la plate-forme SOAR.

Coordonnez-vous avec votre représentant partenaire pendant et après la migration pour vous assurer de ne rencontrer aucun problème.

Étape suivante

- Présentation de la migration SOAR

- Migrer les points de terminaison SOAR vers l'API Chronicle

- Migrer les agents à distance

- Questions fréquentes

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.