Melihat kecocokan IOC dan pemberitahuan

Halaman Peringatan & IOC menampilkan semua peringatan dan Indikator Gangguan (IOC) yang memengaruhi perusahaan Anda.

- Untuk membuka halaman Pemberitahuan & IOC, klik Deteksi > Pemberitahuan & IOC.

Halaman ini berisi tab Pemberitahuan dan tab IOC yang Cocok:

Gunakan tab Peringatan untuk melihat peringatan saat ini di perusahaan Anda.

Notifikasi dapat dibuat oleh infrastruktur keamanan, oleh personel keamanan, atau oleh aturan Operasi Keamanan Google.

Di sistem dengan RBAC data diaktifkan, Anda hanya dapat melihat pemberitahuan dan deteksi yang berasal dari aturan yang terkait dengan cakupan yang ditetapkan untuk Anda. Untuk mengetahui informasi selengkapnya tentang dampak RBAC data pada deteksi, lihat Deteksi.

Gunakan tab Kecocokan IOC untuk melihat IOC yang telah ditandai sebagai mencurigakan dan telah terlihat di perusahaan Anda.

Google Security Operations terus menyerap data dari infrastruktur Anda dan sumber data keamanan lainnya, serta secara otomatis mengorelasikan indikator keamanan yang mencurigakan dengan data keamanan Anda. Jika kecocokan ditemukan (misalnya, domain mencurigakan terlihat di perusahaan Anda), Google SecOps akan memberi label peristiwa sebagai IOC dan menampilkannya di tab IOC Matches. Untuk mengetahui informasi selengkapnya, lihat Cara Google SecOps mencocokkan IOC secara otomatis.

Dalam sistem dengan RBAC data yang diaktifkan, Anda hanya dapat melihat kecocokan IOC untuk aset yang izin aksesnya Anda miliki. Untuk mengetahui informasi selengkapnya, lihat Dampak RBAC data pada fitur Google SecOps.

Di dasbor kecocokan IoC, Anda dapat melihat detail IOC, seperti skor keyakinan, tingkat keparahan, nama feed, dan kategori.

Mengonfigurasi opsi tampilan umum di halaman Pemberitahuan & IOC

Bagian ini menjelaskan opsi tampilan umum yang dapat Anda konfigurasi di tab Pemberitahuan dan Kecocokan IOC di halaman Pemberitahuan & IOC.

Menentukan kolom yang akan ditampilkan

Gunakan Pengelola kolom untuk menentukan kolom yang ingin ditampilkan tab.

Mengonfigurasi rentang tanggal dan waktu

Untuk menentukan rentang tanggal dan waktu untuk pemberitahuan dan kecocokan IOC yang ingin Anda tampilkan di tab Pemberitahuan dan Kecocokan IOC, lakukan hal berikut:

- Klik ikon Kalender. Dialog Tetapkan Rentang Tanggal dan Waktu akan terbuka. Anda dapat menentukan rentang tanggal dan waktu menggunakan rentang waktu preset di tab Rentang atau memilih waktu tertentu terjadinya acara di tab Waktu Acara.

Untuk menentukan rentang tanggal dan waktu menggunakan opsi preset, klik tab Rentang, lalu pilih salah satu opsi berikut:

- Hari ini

- Satu Jam Terakhir

- 12 Jam Terakhir

- Hari Terakhir

- Minggu Lalu

- 2 Minggu Terakhir

- Bulan Lalu

- 2 Bulan Terakhir

- Kustom: pilih tanggal mulai dan akhir di kalender, lalu klik kolom Waktu mulai dan Waktu akhir untuk memilih waktu.

Untuk menentukan rentang tanggal dan waktu berdasarkan peristiwa, klik tab Waktu Peristiwa, pilih tanggal di kalender, lalu pilih salah satu opsi berikut:

- Waktu Persis: klik kolom Waktu Peristiwa, lalu pilih waktu spesifik saat peristiwa terjadi.

- +/- 1 Menit

- +/- 3 Menit

- +/- 5 Menit

- +/- 10 Menit

- +/- 15 Menit

- +/- 1 Jam

- +/- 2 Jam

- +/- 6 Jam

- +/- 12 Jam

- +/- 1 Hari

- +/- 3 Hari

- +/- 1 Minggu

Mengurutkan kecocokan IOC dan pemberitahuan

Anda dapat mengurutkan pemberitahuan dan kecocokan IOC yang ditampilkan dalam urutan menaik atau menurun. Klik judul kolom untuk mengurutkan daftar.

Lihat pemberitahuan

Tab Pemberitahuan menampilkan daftar pemberitahuan yang telah terdeteksi di perusahaan Anda dalam rentang tanggal dan waktu yang ditentukan. Anda dapat menggunakan tab ini untuk melihat informasi tentang pemberitahuan secara sekilas, seperti tingkat keparahan, prioritas, skor risiko, dan hasil. Ikon dan simbol berkode warna membantu Anda mengidentifikasi dengan cepat pemberitahuan yang perlu segera ditangani.

Lihat informasi tambahan

Untuk melihat informasi tambahan tentang pemberitahuan:

- Luaskan baris pemberitahuan untuk melihat stempel waktu, jenis, dan ringkasan peristiwa.

- Klik Nama pemberitahuan dalam daftar untuk beralih ke Tampilan pemberitahuan dan melihat informasi tambahan tentang pemberitahuan dan statusnya.

Memuat ulang tabel Pemberitahuan

Gunakan menu waktu muat ulang di header tabel Pemberitahuan untuk memilih seberapa sering tabel Pemberitahuan harus dimuat ulang. Tersedia opsi-opsi berikut:

- Muat ulang sekarang

- Tidak ada muat ulang otomatis (default)

- Muat ulang setiap 5 menit

- Muat ulang setiap 15 menit

- Muat ulang setiap jam

Pemberitahuan yang dihasilkan oleh deteksi gabungan

Peringatan dapat dibuat oleh deteksi gabungan, yang menggunakan aturan gabungan yang menggunakan output (deteksi) dari aturan lain yang digabungkan dengan peristiwa, metrik, atau sinyal risiko entitas. Aturan ini mendeteksi ancaman kompleks dan multi-tahap yang mungkin terlewat oleh aturan individual.

Deteksi komposit dapat membantu menganalisis peristiwa melalui interaksi dan pemicu aturan yang ditentukan. Hal ini meningkatkan akurasi, mengurangi positif palsu, dan memberikan tampilan komprehensif tentang ancaman keamanan dengan menghubungkan data dari berbagai sumber dan tahap serangan.

Tab Peringatan menampilkan sumber peringatan di kolom Input. Jika notifikasi berasal dari deteksi gabungan, kolom akan menampilkan Detection.

Untuk melihat deteksi gabungan yang memicu pemberitahuan, lakukan salah satu tindakan berikut di tab Pemberitahuan:

- Luaskan baris pemberitahuan dan lihat deteksi gabungan di tabel Deteksi.

- Klik Nama aturan untuk membuka halaman Deteksi.

- Klik Nama notifikasi untuk membuka tab Detail notifikasi.

Memfilter pemberitahuan

Anda dapat mempersempit daftar notifikasi yang ditampilkan menggunakan filter.

Lakukan langkah-langkah berikut untuk menambahkan filter bagi daftar notifikasi:

- Klik ikon Filter atau Tambahkan filter di sudut kiri atas tab untuk membuka dialog Tambahkan filter.

Tentukan informasi berikut:

- Kolom: masukkan objek yang ingin Anda filter atau mulai ketik di kolom, lalu pilih dari daftar.

- Operator: masukkan = (Tampilkan saja) atau != (Kecualikan) untuk menunjukkan cara nilai harus diperlakukan.

- Nilai: centang kotak untuk kolom yang ingin Anda cocokkan atau kecualikan. Daftar yang ditampilkan didasarkan pada nilai Kolom.

Klik Terapkan. Filter ditampilkan sebagai chip di panel filter di atas tabel Peringatan. Anda dapat menambahkan beberapa filter sesuai kebutuhan.

Untuk menghapus filter, klik x pada chip filter untuk menghapusnya.

Melihat kecocokan IOC

Tab Kecocokan IOC menampilkan IOC yang telah terdeteksi di jaringan Anda dan dicocokkan dengan daftar IOC mencurigakan yang diketahui di feed ancaman cerdas. Anda dapat melihat informasi tentang IOC, seperti jenis, prioritas, status, kategori, aset, kampanye, sumber, waktu penyerapan IOC, pertama kali terlihat, dan terakhir kali terlihat. Ikon dan simbol berkode warna membantu Anda mengidentifikasi dengan cepat IOC mana yang perlu diperhatikan.

Cara Google SecOps mencocokkan IOC secara otomatis

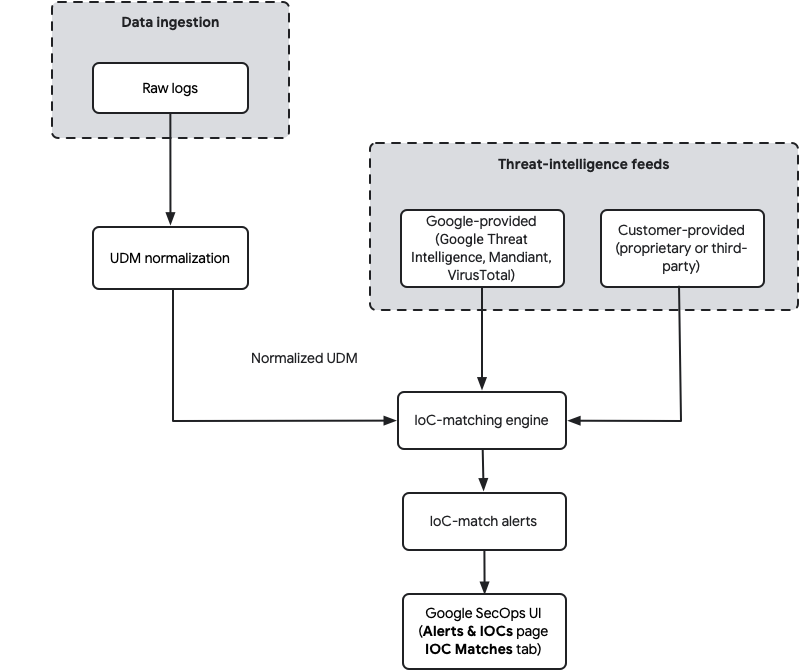

Google SecOps secara otomatis mengorelasikan data keamanan yang diserap dengan indikator ancaman yang diketahui dari berbagai feed kecerdasan ancaman. Saat data keamanan di-ingest, data tersebut akan dinormalisasi terlebih dahulu ke dalam Model Data Terpadu (UDM). Mesin pencocokan IOC terus membandingkan peristiwa UDM yang dinormalisasi ini dengan indikator ancaman dari semua feed yang dikonfigurasi. Jika kecocokan ditemukan, Google SecOps akan membuat pemberitahuan kecocokan IOC. Proses pencocokan otomatis ini sangat efektif untuk domain dan alamat IPv4.

Diagram berikut menggambarkan proses end-to-end:

Untuk mengetahui informasi selengkapnya tentang penyerapan data, lihat Penyerapan data Google SecOps.

Versi IOC

Google SecOps menyimpan semua versi IOC yang di-ingest dan menggunakan versi yang di-ingest paling baru yang aktif hingga tanggal berakhir tertentu. Jika Anda menyerap IOC tanpa tanggal akhir, IOC tersebut akan tetap aktif tanpa batas. Jika Anda kemudian memproses IOC yang sama dengan rentang waktu tertentu (tanggal mulai dan akhir), IOC tersebut akan menggantikan versi tidak terbatas selama periode aktifnya, yang mencakup periode lihat kembali lima hari sebelum tanggal mulainya.

Setelah IOC yang dibatasi waktu ini berakhir, Google SecOps akan otomatis kembali menggunakan versi IOC sebelumnya jika masih aktif (misalnya, versi aktif tanpa batas waktu). Memasukkan IOC yang terbatas waktu tidak akan menghapus atau membuat IOC yang sebelumnya dimasukkan dan tidak terbatas waktu berakhir secara permanen.

Setelah data di-ingest, data peristiwa UDM terus dianalisis untuk menemukan IOC yang cocok dengan domain, alamat IP, hash file, dan URL berbahaya yang diketahui. Jika kecocokan ditemukan, IOC akan ditampilkan di tab Kecocokan IOC.

Sumber informasi ancaman

Google SecOps menggunakan beberapa sumber untuk pencocokan IOC:

- Kecerdasan yang disediakan Google: Google SecOps menyertakan kecerdasan ancaman terintegrasi dari Mandiant, VirusTotal, dan Google Threat Intelligence. Feed ini tersedia secara otomatis dan memberikan berbagai indikator dari analisis ancaman global. Pelanggan dengan paket Enterprise Plus juga mendapatkan akses ke feed yang lebih canggih seperti Mandiant Breach Analytics.

- Feed yang disediakan pelanggan: Anda dapat menyerap feed kecerdasan ancaman pihak ketiga atau eksklusif Anda sendiri ke Google SecOps. Feed ini, seperti

MISP_IOC, dinormalisasi dan disertakan dalam proses pencocokan IOC yang sama, sehingga Anda dapat mengorelasikan data keamanan dengan indikator yang relevan dengan organisasi Anda.

Sumber informasi ancaman berikut tersedia langsung di Google SecOps:

| Paket Google SecOps Enterprise | Paket Google SecOps Enterprise Plus |

|---|---|

| Kecerdasan open source (OSINT) yang diperkaya | Kecerdasan open source (OSINT) yang diperkaya |

| Mandiant Fusion | |

| VirusTotal |

Pencocokan real-time dan retroaktif

Google SecOps melakukan pencocokan IOC dengan dua cara:

- Pencocokan real-time: saat telemetri keamanan baru diserap dan dinormalisasi, telemetri tersebut akan langsung diperiksa terhadap semua feed IOC yang tersedia. Setiap kecocokan akan memicu pemberitahuan hampir secara real time.

- Pencocokan retroaktif: saat IOC baru ditambahkan ke feed informasi ancaman terintegrasi (baik yang disediakan Google maupun pelanggan), Google SecOps akan otomatis memindai data historis Anda (hingga periode retensi data lengkap Anda, biasanya satu tahun) untuk menemukan kemunculan indikator baru ini di masa lalu. Hal ini memastikan bahwa aktivitas historis dianalisis untuk mendeteksi potensi kompromi, meskipun indikatornya tidak diketahui pada saat penyerapan.

Kolom UDM yang digunakan untuk pencocokan

Mesin pencocokan IOC otomatis terutama berfokus pada pencocokan dengan nama domain dan alamat IP yang ditemukan dalam peristiwa UDM. Tabel berikut menjelaskan kolom UDM spesifik yang digunakan untuk pencocokan IOC otomatis berdasarkan paket Anda:

| Paket Enterprise | Paket Enterprise Plus |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

Memahami kolom UDM yang digunakan akan membantu memastikan parser data Anda memetakan kolom log mentah dengan benar ke kolom UDM yang sesuai untuk pencocokan IOC yang efektif.

Jika Anda memiliki paket Google SecOps Enterprise Plus dan fitur Applied Threat Intelligence (ATI) diaktifkan, IOC akan dianalisis dan diprioritaskan berdasarkan Skor GTI. Untuk mengetahui informasi selengkapnya, lihat Ringkasan prioritas Applied Threat Intelligence.

Teknik pencocokan IOC lanjutan

Selain pencocokan IOC otomatis yang terlihat di tab IOC Matches, Google SecOps menawarkan beberapa metode canggih untuk korelasi IOC kustom atau yang lebih terperinci.

Menggunakan grafik entitas dan aturan YARA-L

Grafik entitas memungkinkan Anda menyerap berbagai jenis entitas kontekstual—termasuk yang merepresentasikan IOC—dan menggabungkannya dengan data peristiwa menggunakan aturan deteksi YARA-L. Hal ini memungkinkan pencocokan IOC multidimensi.

Jenis entity umum yang digunakan untuk pencocokan IOC dalam grafik entity meliputi: IP_ADDRESS, DOMAIN_NAME, FILE (untuk hash), dan URL.

Grafik entity dapat menggunakan dua konteks:

- Konteks yang disediakan Google (

GLOBAL_CONTEXT): Google SecOps mengisi grafik entitas dengan feed seperti GCTI, Safe Browsing, dan VirusTotal, yang diberi labelsource_type = "GLOBAL_CONTEXT". - Konteks yang disediakan pelanggan (

ENTITY_CONTEXT): Anda dapat menyerap feed IOC Anda sendiri (misalnya, dari Anomali, Recorded Future, STIX) atau menggunakan Ingestion API untuk menambahkan IOC kustom. Ini umumnya diberi labelsource_type = "ENTITY_CONTEXT".

Pertimbangan penting untuk validitas Grafik Entitas: secara default, entri grafik entitas hanya valid selama sekitar +/- 5 hari sejak stempel waktu penyerapan. Artinya, untuk pencocokan berkelanjutan, data konteks harus dimasukkan ulang setidaknya setiap lima hari. Namun, jika entitas menyertakan kolom metadata.threat, masa berlaku +/- 5 hari ini tidak lagi berlaku, sehingga cocok untuk pencocokan IOC historis.

Contoh aturan YARA-L menggunakan GLOBAL_CONTEXT:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

Pencocokan IOC dengan daftar referensi dan aturan YARA-L

Anda dapat menggunakan daftar referensi dalam aturan YARA-L untuk mencocokkan daftar IOC. Jenis daftar yang didukung mencakup String, ekspresi reguler, dan CIDR. Daftar string sangat serbaguna untuk IOC.

Poin utama tentang daftar referensi:

- Ukuran daftar maksimum adalah 6 MB.

- Panjang baris maksimum adalah 512 karakter.

- Aturan dapat menggunakan hingga tujuh (7) pernyataan

in, dengan paling banyak dua (2) menggunakanregexataucidr. - Operator

nocasetidak berfungsi dengan daftar referensi.

Daftar referensi berguna untuk perburuan retro historis. Meskipun daftar referensi tidak dapat dihapus, kontennya dapat diperbarui atau dihapus.

Contoh aturan YARA-L yang mencocokkan IP dari daftar referensi String:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

Untuk pencocokan multi-dimensi (misalnya, alamat IP + port), Anda dapat memformat daftar referensi String sebagai CSV dan menggunakan strings.concat di YARA-L, misalnya:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery untuk analisis IOC historis

Tabel datalake.ioc_matches di data lake (BigQuery) Google SecOps memberikan cara yang efektif untuk membuat kueri data kecocokan IOC historis. Meskipun tab Kecocokan IOC Google SecOps berfokus pada domain, Anda dapat menggunakan BigQuery untuk menganalisis kecocokan alamat IP dan lainnya.

Contoh SQL untuk membuat kueri kecocokan IOC alamat IP tertentu:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

Berikut hasil yang dipangkas:

| Baris | first_observed | last_observed | klik | ioc_value | feed_log_type | is_global | asset | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | false | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | false | untagged:192.168.12.129 | |

Anda juga dapat membuat kueri tabel datalake.events untuk pencocokan IOC multidimensi dengan membuat string gabungan, misalnya:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

Penelusuran UDM dan Search API

- Penelusuran UDM: mendukung penggunaan daftar referensi untuk penelusuran dimensi tunggal (misalnya, daftar hash). Namun, API ini tidak mendukung logika OR yang kompleks di beberapa grup yang berbeda (misalnya,

(IP1 AND Port1) OR (IP2 AND Port2)). UDM Search API juga memiliki kuota default 1 QPS, sehingga membatasi penggunaannya untuk pencocokan IOC skala besar. - Search API: Search API yang lebih lama dapat efektif untuk pencocokan IOC pada hash, alamat IP, dan nama domain, yang menampilkan aset yang cocok.

Memfilter kecocokan IOC

Anda dapat menggunakan filter untuk mempersempit daftar IOC yang ditampilkan dalam tabel IOC.

Lakukan langkah-langkah berikut untuk menambahkan filter bagi daftar IOC:

- Klik ikon Filter di sudut kiri atas tabel IOC untuk membuka dialog Filter.

Konfigurasi hal berikut ini:

- Operator Logis: pilih OR untuk mencocokkan salah satu kondisi gabungan (disjungsi) atau AND untuk mencocokkan semua kondisi gabungan (konjungsi).

- Kolom: pilih kolom yang akan difilter.

- Tampilkan Saja atau Kecualikan: di kolom tengah, pilih Tampilkan Saja atau Kecualikan untuk menentukan cara nilai harus diperlakukan.

- Nilai: centang kotak untuk nilai yang akan ditampilkan atau dikecualikan berdasarkan nilai Kolom.

Klik Terapkan. Filter ditampilkan sebagai chip di panel filter di atas tabel IOC. Anda dapat menambahkan beberapa filter sesuai kebutuhan.

Untuk menghapus filter, klik x pada chip filter untuk menghapusnya atau Hapus Semua.

Contoh pemfilteran untuk IOC penting

Jika Anda mencari IOC yang telah diidentifikasi sebagai sangat parah, pilih Severity di kolom kiri, Show only di kolom tengah, dan Critical di kolom kanan.

Contoh pemfilteran IOC Applied Threat Intelligence

Jika Anda hanya ingin melihat IOC Intelijen Ancaman yang Diterapkan, pilih Sumber di kolom kiri, Tampilkan hanya di kolom tengah, dan Mandiant di kolom kanan.

Anda juga dapat memfilter IOC menggunakan panel flyout Filter di sisi kiri tab. Perluas nama kolom, temukan nilai, lalu klik ikon Lainnya untuk memilih Tampilkan saja atau Kecualikan.

Melihat dan mengelola detail kecocokan IOC

Untuk melihat detail tentang insiden, seperti prioritas, jenis, sumber, Skor IC, dan kategori, klik IOC untuk membuka halaman detail IOC. Di halaman ini, Anda dapat melakukan hal berikut:

- Melihat prioritas acara

- Melihat atribusi

Melihat prioritas acara

Gunakan tab Peristiwa untuk melihat prioritas peristiwa saat IOC terlihat.

Klik peristiwa untuk membuka Event viewer, yang menampilkan prioritas dan alasan serta detail peristiwa.

Melihat atribusi

Gunakan tab Atribusi untuk melihat atribusi untuk aktor atau malware mana pun guna membantu menyelidiki pelanggaran dan memprioritaskan pemberitahuan.

Pemberitahuan SOAR

Untuk pelanggan terpadu Google SecOps, pemberitahuan SOAR ditampilkan di halaman ini, dan menyertakan ID kasus. Klik ID kasus untuk membuka halaman Kasus. Di halaman Kasus, Anda bisa mendapatkan informasi tentang notifikasi dan kasus terkait serta mengambil tindakan respons. Untuk mengetahui informasi selengkapnya, lihat Ringkasan Kasus.

Untuk mengelola status pemberitahuan atau menutup pemberitahuan, lakukan hal berikut:

- Buka halaman Kasus.

- Di bagian Case details > ringkasan pemberitahuan, klik Go to case untuk mengakses kasus.

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.