Benachrichtigungen und IOC-Übereinstimmungen ansehen

Auf der Seite Warnungen und IOCs werden alle Warnungen und Kompromittierungsindikatoren (Indicators of Compromise, IOC) angezeigt, die sich auf Ihr Unternehmen auswirken.

- Klicken Sie auf Erkennung > Benachrichtigungen und IOCs, um die Seite Benachrichtigungen und IOCs zu öffnen.

Die Seite enthält den Tab Benachrichtigungen und den Tab IOC-Übereinstimmungen:

Auf dem Tab Benachrichtigungen können Sie die aktuellen Benachrichtigungen in Ihrem Unternehmen ansehen.

Benachrichtigungen können von der Sicherheitsinfrastruktur, vom Sicherheitspersonal oder von Google Security Operations-Regeln generiert werden.

In Systemen, in denen die datenbezogene rollenbasierte Zugriffssteuerung aktiviert ist, können Sie nur Benachrichtigungen und Erkennungen sehen, die aus Regeln stammen, die mit Ihren zugewiesenen Bereichen verknüpft sind. Weitere Informationen zu den Auswirkungen von RBAC auf Erkennungen finden Sie unter Erkennungen.

Auf dem Tab IOC-Übereinstimmungen sehen Sie die IOCs, die als verdächtig gekennzeichnet wurden und in Ihrem Unternehmen aufgetreten sind.

Google Security Operations erfasst kontinuierlich Daten aus Ihrer Infrastruktur und anderen Sicherheitsdatenquellen und korreliert verdächtige Sicherheitsindikatoren automatisch mit Ihren Sicherheitsdaten. Wenn eine Übereinstimmung gefunden wird, z. B. eine verdächtige Domain in Ihrem Unternehmen, kennzeichnet Google SecOps das Ereignis als IOC und zeigt es auf dem Tab IOC Matches (IOC-Übereinstimmungen) an. Weitere Informationen finden Sie unter So gleicht Google SecOps IOCs automatisch ab.

In Systemen mit aktiviertem datenbasierten RBAC können Sie nur IOC-Übereinstimmungen für Assets sehen, auf die Sie Zugriff haben. Weitere Informationen finden Sie unter Auswirkungen von RBAC für Daten auf Google SecOps-Funktionen.

Im Dashboard für IoC-Übereinstimmungen können Sie IoC-Details wie den Konfidenzwert, den Schweregrad, den Feednamen und die Kategorie ansehen.

Allgemeine Ansichtsoptionen auf der Seite „Benachrichtigungen und IOCs“ konfigurieren

In diesem Abschnitt werden die allgemeinen Ansichtsoptionen beschrieben, die Sie auf den Tabs Benachrichtigungen und IOC-Übereinstimmungen der Seite Benachrichtigungen & IOCs konfigurieren können.

Anzuzeigende Spalten angeben

Mit dem Spaltenmanager können Sie die Spalten festlegen, die auf dem Tab angezeigt werden sollen.

Datums- und Uhrzeitbereich konfigurieren

So geben Sie den Datums- und Zeitbereich für die Warnungen und IOC-Übereinstimmungen an, die auf den Tabs Warnungen und IOC-Übereinstimmungen angezeigt werden sollen:

- Klicken Sie auf das Symbol Kalender. Das Dialogfeld Datums- und Uhrzeitbereich festlegen wird geöffnet. Sie können den Datums- und Zeitbereich auf dem Tab Zeitraum mit den voreingestellten Zeiträumen angeben oder auf dem Tab Ereigniszeit eine bestimmte Uhrzeit für das Eintreten des Ereignisses auswählen.

Wenn Sie den Datums- und Zeitbereich mit voreingestellten Optionen festlegen möchten, klicken Sie auf den Tab Bereich und wählen Sie eine der folgenden Optionen aus:

- Heute

- Letzte Stunde

- Letzte 12 Stunden

- Letzter Tag

- Letzte Woche

- Letzte 2 Wochen

- Letzter Monat

- Letzte 2 Monate

- Benutzerdefiniert: Wählen Sie das Start- und Enddatum im Kalender aus und klicken Sie dann auf die Felder Startzeit und Endzeit, um die Uhrzeit auszuwählen.

Wenn Sie den Datums- und Zeitbereich anhand von Ereignissen festlegen möchten, klicken Sie auf den Tab Ereigniszeit, wählen Sie das Datum im Kalender aus und dann eine der folgenden Optionen:

- Genaue Uhrzeit: Klicken Sie auf das Feld Ereigniszeit und wählen Sie die genaue Uhrzeit aus, zu der die Ereignisse aufgetreten sind.

- +/- 1 Minute

- +/- 3 Minuten

- +/- 5 Minuten

- +/- 10 Minuten

- +/- 15 Minuten

- +/- 1 Stunde

- +/- 2 Stunden

- +/- 6 Stunden

- +/- 12 Stunden

- +/- 1 Tag

- +/- 3 Tage

- +/- 1 Woche

Benachrichtigungen und IOC-Übereinstimmungen sortieren

Sie können die angezeigten Benachrichtigungen und IOC-Übereinstimmungen in aufsteigender oder absteigender Reihenfolge sortieren. Klicken Sie auf die Spaltenüberschriften, um die Liste zu sortieren.

Benachrichtigungen ansehen

Auf dem Tab Benachrichtigungen wird eine Liste der Benachrichtigungen angezeigt, die in Ihrem Unternehmen im angegebenen Datums- und Zeitbereich erkannt wurden. Auf diesem Tab können Sie auf einen Blick Informationen zu den Benachrichtigungen sehen, z. B. Schweregrad, Priorität, Risikobewertung und Ergebnis. Anhand von farbcodierten Symbolen können Sie schnell erkennen, welche Benachrichtigungen sofortige Aufmerksamkeit erfordern.

Weitere Informationen ansehen

So rufen Sie zusätzliche Informationen zu einer Benachrichtigung auf:

- Maximieren Sie die Benachrichtigungszeile, um den Zeitstempel, den Typ und die Zusammenfassung des Ereignisses aufzurufen.

- Klicken Sie in der Liste auf den Namen der Benachrichtigung, um zur Benachrichtigungsansicht zu wechseln und zusätzliche Informationen zur Benachrichtigung und ihrem Status aufzurufen.

Benachrichtigungstabelle aktualisieren

Wählen Sie im Menü Aktualisierungszeit in der Kopfzeile der Tabelle Benachrichtigungen aus, wie oft die Tabelle Benachrichtigungen aktualisiert werden soll. Folgende Optionen sind verfügbar:

- Jetzt aktualisieren

- Keine automatische Aktualisierung (Standard)

- Alle 5 Minuten aktualisieren

- Alle 15 Minuten aktualisieren

- Stündlich aktualisieren

Von zusammengesetzten Erkennungen generierte Benachrichtigungen

Benachrichtigungen können durch zusammengesetzte Erkennungen generiert werden. Dabei werden zusammengesetzte Regeln verwendet, die Ausgaben (Erkennungen) aus anderen Regeln in Kombination mit Ereignissen, Messwerten oder Risikosignalen für Entitäten nutzen. Mit diesen Regeln werden komplexe, mehrstufige Bedrohungen erkannt, die mit einzelnen Regeln möglicherweise nicht erkannt werden.

Mit zusammengesetzten Erkennungen lassen sich Ereignisse anhand definierter Regelinteraktionen und ‑auslöser analysieren. Dies verbessert die Genauigkeit, reduziert Falschmeldungen und bietet eine umfassende Ansicht von Sicherheitsbedrohungen, indem Daten aus verschiedenen Quellen und Angriffsphasen korreliert werden.

Auf dem Tab Benachrichtigungen wird die Quelle der Benachrichtigung in der Spalte Eingaben angezeigt. Wenn die Benachrichtigung auf kombinierten Erkennungen basiert, wird in der Spalte Detection angezeigt.

So rufen Sie die zusammengesetzten Erkennungen auf, die die Benachrichtigung ausgelöst haben:

- Maximieren Sie die Benachrichtigungszeile und sehen Sie sich die zusammengesetzten Erkennungen in der Tabelle Erkennungen an.

- Klicken Sie auf den Regelnamen, um die Seite Erkennungen zu öffnen.

- Klicken Sie auf den Namen der Benachrichtigung, um den Tab Benachrichtigungsdetails zu öffnen.

Benachrichtigungen filtern

Sie können die Liste der angezeigten Benachrichtigungen mithilfe von Filtern eingrenzen.

So fügen Sie der Liste der Benachrichtigungen Filter hinzu:

- Klicken Sie links oben auf dem Tab auf das Symbol Filter oder auf Filter hinzufügen, um das Dialogfeld Filter hinzufügen zu öffnen.

Geben Sie die folgenden Informationen an:

- Feld: Geben Sie das Objekt ein, das Sie filtern möchten, oder beginnen Sie mit der Eingabe und wählen Sie es aus der Liste aus.

- Operator: Geben Sie = (Nur anzeigen) oder != (Herausfiltern) ein, um anzugeben, wie der Wert behandelt werden soll.

- Wert: Wählen Sie die Kästchen für die Felder aus, die Sie abgleichen oder herausfiltern möchten. Die angezeigte Liste basiert auf dem Wert von Feld.

Klicken Sie auf Übernehmen. Der Filter wird als Chip in der Filterleiste über der Tabelle Benachrichtigungen angezeigt. Bei Bedarf können Sie mehrere Filter hinzufügen.

Wenn Sie einen Filter entfernen möchten, klicken Sie auf das x auf dem Filterchip.

IOC-Übereinstimmungen ansehen

Auf dem Tab IOC-Übereinstimmungen werden die IOCs angezeigt, die in Ihrem Netzwerk erkannt und mit einer Liste bekannter verdächtiger IOCs in intelligenten Threat-Feeds abgeglichen wurden. Sie können Informationen zu den IOCs aufrufen, z. B. Typ, Priorität, Status, Kategorien, Assets, Kampagnen, Quellen, IOC-Aufnahmezeit, erstes und letztes Auftreten. Anhand der farbcodierten Symbole können Sie schnell erkennen, welche IOCs Ihre Aufmerksamkeit erfordern.

Wie Google SecOps IOCs automatisch abgleicht

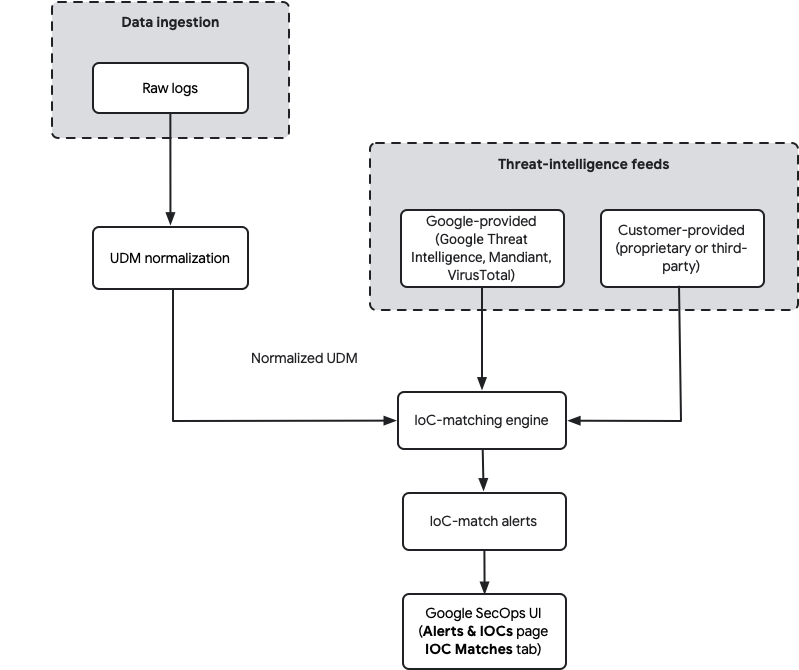

Google SecOps korreliert Ihre aufgenommenen Sicherheitsdaten automatisch mit bekannten Bedrohungsindikatoren aus verschiedenen Threat Intelligence-Feeds. Wenn Sicherheitsdaten aufgenommen werden, werden sie zuerst in das Unified Data Model (UDM) normalisiert. Die IOC-Abgleichs-Engine vergleicht diese normalisierten UDM-Ereignisse kontinuierlich mit Bedrohungsindikatoren aus allen konfigurierten Feeds. Wenn eine Übereinstimmung gefunden wird, generiert Google SecOps eine Benachrichtigung über die IOC-Übereinstimmung. Dieser automatisierte Abgleichprozess ist besonders effektiv für Domains und IPv4-Adressen.

Das folgende Diagramm veranschaulicht den gesamten Prozess:

Weitere Informationen zum Erfassen von Daten finden Sie unter Google SecOps-Datenerfassung.

IOC-Versionen

Google SecOps behält alle aufgenommenen IOC-Versionen bei und verwendet die zuletzt aufgenommene Version, die bis zu einem bestimmten Enddatum aktiv ist. Wenn Sie ein IOC ohne Enddatum aufnehmen, bleibt es auf unbestimmte Zeit aktiv. Wenn Sie später denselben IOC mit einem bestimmten Zeitraum (Start- und Enddatum) erfassen, wird die unbefristete Version während des aktiven Zeitraums überschrieben. Dieser Zeitraum umfasst einen Rückblick von fünf Tagen vor dem Startdatum.

Nach Ablauf dieses zeitlich begrenzten IOC wird automatisch wieder die vorherige IOC-Version verwendet, sofern sie noch aktiv ist (z. B. die Version mit unbegrenzter Gültigkeit). Wenn Sie ein zeitlich begrenztes IOC aufnehmen, wird ein zuvor aufgenommenes unbefristetes IOC nicht gelöscht oder läuft nicht dauerhaft ab.

Nachdem die Daten aufgenommen wurden, werden die UDM-Ereignisdaten kontinuierlich analysiert, um IOCs zu finden, die mit bekannten schädlichen Domains, IP-Adressen, Datei-Hashes und URLs übereinstimmen. Wenn eine Übereinstimmung gefunden wird, wird der IOC auf dem Tab IOC Matches (IOC-Übereinstimmungen) angezeigt.

Threat Intelligence-Quellen

Google SecOps verwendet mehrere Quellen für den IOC-Abgleich:

- Von Google bereitgestellte Informationen: Google SecOps umfasst integrierte Threat Intelligence von Mandiant, VirusTotal und Google Threat Intelligence. Diese Feeds sind automatisch verfügbar und enthalten eine Vielzahl von Indikatoren aus der globalen Bedrohungsanalyse. Kunden mit dem Enterprise Plus-Paket erhalten außerdem Zugriff auf erweiterte Feeds wie Mandiant Breach Analytics.

- Vom Kunden bereitgestellte Feeds: Sie können Ihre eigenen proprietären oder Drittanbieter-Feeds mit Bedrohungsinformationen in Google SecOps aufnehmen. Diese Feeds, z. B.

MISP_IOC, werden normalisiert und in denselben IOC-Abgleichsprozess einbezogen. So können Sie Ihre Sicherheitsdaten mit Indikatoren in Beziehung setzen, die für Ihre Organisation relevant sind.

Die folgenden Quellen für Bedrohungsinformationen sind in Google SecOps sofort verfügbar:

| Google SecOps Enterprise-Paket | Google SecOps Enterprise Plus-Paket |

|---|---|

| Erweiterte Open-Source Intelligence (OSINT) | Erweiterte Open-Source Intelligence (OSINT) |

| Mandiant Fusion | |

| VirusTotal |

Abgleich in Echtzeit und rückwirkender Abgleich

In Google SecOps werden IOCs auf zwei Arten abgeglichen:

- Abgleich in Echtzeit: Wenn neue Sicherheitstelemetriedaten aufgenommen und normalisiert werden, werden sie sofort mit allen verfügbaren IOC-Feeds abgeglichen. Bei Übereinstimmungen werden nahezu in Echtzeit Benachrichtigungen ausgelöst.

- Rückwirkender Abgleich: Wenn einem integrierten Threat Intelligence-Feed (entweder von Google oder vom Kunden bereitgestellt) neue IOCs hinzugefügt werden, scannt Google SecOps automatisch Ihre Verlaufsdaten (bis zum Ende Ihres Datenaufbewahrungszeitraums, in der Regel ein Jahr) nach früheren Vorkommen dieser neuen Indikatoren. So werden auch Aktivitäten aus der Vergangenheit auf potenzielle Sicherheitsrisiken analysiert, selbst wenn der Indikator zum Zeitpunkt der Aufnahme nicht bekannt war.

Für den Abgleich verwendete UDM-Felder

Die automatische IOC-Abgleichs-Engine konzentriert sich hauptsächlich auf den Abgleich mit Domainnamen und IP-Adressen, die in UDM-Ereignissen gefunden werden. In der folgenden Tabelle sehen Sie, welche spezifischen UDM-Felder für den automatischen IOC-Abgleich verwendet werden, je nachdem, welches Paket Sie haben:

| Enterprise-Paket | Enterprise Plus-Paket |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

Wenn Sie wissen, welche UDM-Felder verwendet werden, können Sie sicherstellen, dass Ihre Datenparser Rohlogfelder korrekt den entsprechenden UDM-Feldern zuordnen, um IOCs effektiv abzugleichen.

Wenn Sie ein Google SecOps Enterprise Plus-Paket haben und die Funktion Applied Threat Intelligence (ATI) aktiviert ist, werden IOCs anhand des GTI-Scores analysiert und priorisiert. Weitere Informationen finden Sie unter Übersicht über die angewendete Threat Intelligence-Priorität.

Erweiterte Techniken für den IOC-Abgleich

Neben dem automatischen IOC-Abgleich, der auf dem Tab IOC Matches (IOC-Übereinstimmungen) zu sehen ist, bietet Google SecOps mehrere leistungsstarke Methoden für eine detailliertere oder benutzerdefinierte IOC-Korrelation.

Entitätsdiagramme und YARA-L-Regeln verwenden

Mit einem Entitätsdiagramm können Sie verschiedene Arten von Kontextentitäten, einschließlich derer, die IOCs darstellen, erfassen und sie mithilfe von YARA-L-Erkennungsregeln mit Ereignisdaten verknüpfen. Dies ermöglicht den mehrdimensionalen IOC-Abgleich.

Gängige Entitätstypen, die für den IOC-Abgleich in einem Entitätsdiagramm verwendet werden, sind: IP_ADDRESS, DOMAIN_NAME, FILE (für Hashes) und URL.

Für einen Entitätsgraphen können zwei Kontexte verwendet werden:

- Von Google bereitgestellter Kontext (

GLOBAL_CONTEXT): Google SecOps füllt das Entity-Diagramm vorab mit Feeds wie GCTI, Safe Browsing und VirusTotal, die mitsource_type = "GLOBAL_CONTEXT"gekennzeichnet sind. - Vom Kunden bereitgestellter Kontext (

ENTITY_CONTEXT): Sie können Ihre eigenen IOC-Feeds (z. B. von Anomali, Recorded Future, STIX) aufnehmen oder die Ingestion API verwenden, um benutzerdefinierte IOCs hinzuzufügen. Sie sind in der Regel mitsource_type = "ENTITY_CONTEXT"gekennzeichnet.

Wichtiger Hinweis zur Gültigkeit von Entity-Graphen: Standardmäßig ist ein Eintrag in einem Entity-Graphen nur etwa +/- 5 Tage ab dem Zeitstempel der Aufnahme gültig. Das bedeutet, dass Kontextdaten für den kontinuierlichen Abgleich mindestens alle fünf Tage neu erfasst werden müssen. Wenn die Entität jedoch das Feld metadata.threat enthält, gilt diese Ablaufzeit von +/- 5 Tagen nicht mehr. Sie eignet sich dann für den Abgleich mit historischen IOCs.

Beispiel für eine YARA-L-Regel mit GLOBAL_CONTEXT:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

IOC-Abgleich mit Referenzlisten und YARA-L-Regeln

Sie können Referenzlisten in YARA-L-Regeln verwenden, um mit Listen von IOCs abzugleichen. Zu den unterstützten Listentypen gehören String, regulärer Ausdruck und CIDR. Stringlisten sind sehr vielseitig für IOCs.

Wichtige Informationen zu Referenzlisten:

- Die maximale Listengröße beträgt 6 MB.

- Die maximale Zeilenlänge beträgt 512 Zeichen.

- Eine Regel kann bis zu sieben (7)

in-Anweisungen enthalten, wobei maximal zwei (2)regexodercidrverwenden dürfen. - Der Operator

nocasefunktioniert nicht mit Referenzlisten.

Referenzlisten sind nützlich, um alte Spiele zu finden. Referenzlisten können zwar nicht gelöscht werden, aber ihr Inhalt kann aktualisiert oder gelöscht werden.

Beispiel für eine YARA-L-Regel, die mit IP-Adressen aus einer String-Referenzliste übereinstimmt:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

Für mehrdimensionale Abgleiche (z. B. IP-Adresse + Port) können Sie Ihre String-Referenzliste als CSV formatieren und strings.concat in YARA-L verwenden, z. B.:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery für die Analyse historischer IOCs

Die Tabelle datalake.ioc_matches im Data Lake (BigQuery) von Google SecOps bietet eine leistungsstarke Möglichkeit, Verlaufsdaten zu IOC-Übereinstimmungen abzufragen. Während sich auf dem Tab IOC Matches (IOC-Übereinstimmungen) von Google SecOps alles um Domains dreht, können Sie mit BigQuery IP-Adressen-Übereinstimmungen und mehr analysieren.

Beispiel-SQL zum Abfragen bestimmter IOC-Übereinstimmungen für IP-Adressen:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

Hier sind die gekürzten Ergebnisse:

| Zeile | first_observed | last_observed | Treffer | ioc_value | feed_log_type | is_global | Asset | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | falsch | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | falsch | untagged:192.168.12.129 | |

Sie können die datalake.events-Tabelle auch nach mehrdimensionalen IOC-Übereinstimmungen abfragen, indem Sie eine verkettete Zeichenfolge erstellen, z. B.:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

UDM-Suche und Search API

- UDM Search: Unterstützt die Verwendung von Referenzlisten für Suchvorgänge mit einer Dimension (z. B. eine Liste von Hashes). Komplexe OR-Logik über mehrere unterschiedliche Gruppen hinweg wird jedoch nicht unterstützt (z. B.

(IP1 AND Port1) OR (IP2 AND Port2)). Die UDM Search API hat außerdem ein Standardkontingent von 1 QPS, was die Verwendung für den Abgleich von IOCs im großen Maßstab einschränkt. - Search API: Die ältere Search API kann effektiv für den IOC-Abgleich von Hashes, IP-Adressen und Domainnamen verwendet werden und gibt übereinstimmende Assets zurück.

IOC-Übereinstimmungen filtern

Mit Filtern können Sie die Liste der IOCs eingrenzen, die in der Tabelle IOCs angezeigt werden.

Führen Sie die folgenden Schritte aus, um der Liste der IOCs Filter hinzuzufügen:

- Klicken Sie links oben in der Tabelle IOCs auf das Symbol Filter, um das Dialogfeld Filter zu öffnen.

Nehmen Sie folgende Einstellungen vor:

- Logischer Operator: Wählen Sie OR aus, damit eine Übereinstimmung mit einer der kombinierten Bedingungen (Disjunktion) erfolgt, oder AND, damit eine Übereinstimmung mit allen kombinierten Bedingungen (Konjunktion) erfolgt.

- Spalte: Wählen Sie die Spalte aus, nach der gefiltert werden soll.

- Nur anzeigen oder Herausfiltern: Wählen Sie in der mittleren Spalte Nur anzeigen oder Herausfiltern aus, um anzugeben, wie der Wert behandelt werden soll.

- Wert: Wählen Sie die Kästchen für die Werte aus, die basierend auf dem Spalte-Wert ein- oder ausgeblendet werden sollen.

Klicken Sie auf Übernehmen. Der Filter wird als Chip in der Filterleiste über der Tabelle IOCs angezeigt. Bei Bedarf können Sie mehrere Filter hinzufügen.

Wenn Sie einen Filter entfernen möchten, klicken Sie auf das x auf dem Filterchip oder auf Alle löschen.

Beispiel für das Filtern nach kritischen IOCs

Wenn Sie nach IOCs suchen, die als kritisch eingestuft wurden, wählen Sie in der linken Spalte Schweregrad, in der mittleren Spalte Nur anzeigen und in der rechten Spalte Kritisch aus.

Beispiel für das Filtern nach IOCs für angewandte Bedrohungsinformationen

Wenn Sie nur angewendete Threat Intelligence-IOCs sehen möchten, wählen Sie in der linken Spalte Quellen, in der mittleren Spalte Nur anzeigen und in der rechten Spalte Mandiant aus.

Sie können IOCs auch über das Flyout-Menü Filter auf der linken Seite des Tabs filtern. Maximieren Sie den Spaltennamen, suchen Sie den Wert und klicken Sie auf das Symbol Mehr, um Nur anzeigen oder Herausfiltern auszuwählen.

Details zu IOC-Übereinstimmungen ansehen und verwalten

Wenn Sie Details zu einem Vorfall aufrufen möchten, z. B. Priorität, Typ, Quelle, IC-Score und Kategorie, klicken Sie auf den IOC, um die Seite IOC-Details zu öffnen. Auf dieser Seite haben Sie folgende Möglichkeiten:

- Ereignispriorisierung ansehen

- Verknüpfungen anzeigen

Ereignispriorisierung ansehen

Auf dem Tab Ereignisse sehen Sie, wie die Ereignisse, bei denen der IOC beobachtet wurde, priorisiert werden.

Klicken Sie auf das Ereignis, um die Ereignisanzeige zu öffnen. Dort werden die Priorität, die Begründung und die Ereignisdetails angezeigt.

Verknüpfungen anzeigen

Auf dem Tab Verknüpfungen können Sie Verknüpfungen für jeden Akteur oder jede Malware aufrufen, um Sicherheitsverletzungen zu untersuchen und Warnungen zu priorisieren.

SOAR-Benachrichtigungen

Für Google SecOps Unified-Kunden werden SOAR-Benachrichtigungen auf dieser Seite angezeigt und enthalten eine Fall-ID. Klicken Sie auf die Fall-ID, um die Seite Fälle zu öffnen. Auf der Seite Fälle finden Sie Informationen sowohl zur Warnung als auch zum zugehörigen Fall und können entsprechende Maßnahmen ergreifen. Weitere Informationen finden Sie unter Übersicht über Kundenservicetickets.

So verwalten Sie den Benachrichtigungsstatus oder schließen eine Benachrichtigung:

- Rufen Sie die Seite Fälle auf.

- Klicken Sie im Bereich Vorgangsdetails > Übersicht über Benachrichtigungen auf Zum Vorgang, um auf den Vorgang zuzugreifen.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten