使用動態饋給管理 UI

本文說明如何在動態饋給管理使用者介面中建立、排解及管理動態饋給,包括修改、啟用及刪除動態饋給的指示。

事前準備

在 Google Security Operations 中設定資料動態饋給前,必須先滿足特定必要條件。如要瞭解動態饋給的規定,請參閱「依來源類型設定」一文,並搜尋特定資料來源。

支援的壓縮格式和檔案大小

動態饋給擷取作業支援的壓縮格式包括 .gz、.tar.gz、.tar 和 solr.gz。 下表列出 Google SecOps 摘要轉換功能支援的不同檔案大小:

| 作業 | 輸入類型 | 建議大小 | 預期時間長度 | 大小上限 |

|---|---|---|---|---|

| 建立資料模型 | CSV | < 5 GB | < 7 分鐘 | 10 GB |

| 建立資料模型 | CSV | < 5 GB | 約 30 分鐘 | 10 GB |

| 建立資料模型 | CSV | 待定 | 待定 | 2 GB |

| 建立資料模型 | XML / JSON | < 1 GB | < 10 分鐘 | 2 GB |

| 建立資料模型 | XLS / XLSX | < 50 MB | ~1 分鐘 | 50 MB |

| 合併檔案 | 不限 | < 1 GB | 視檔案數量而定 | 100 GB |

| 解壓縮檔案 | 非 ZIP | < 5 GB | 視檔案數量而定 | 10 GB (未壓縮) |

| 解壓縮檔案 | ZIP | - | 視檔案數量而定 | 4 GB (未壓縮) |

變更連結的 Cloud 專案對資料動態饋給的影響

如果更新與 Google SecOps 執行個體相關聯的 Google Cloud 專案,使用下列連接器擷取資料的所有資訊動態都會停止,且必須手動重新建立:

- AMAZON_S3_V2

- AMAZON_SQS_V2

- GOOGLE_CLOUD_STORAGE_V2

- AZURE_BLOBSTORE_V2

- GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN

如果其他動態消息未使用這些連接器,系統會繼續擷取資料,不會中斷。顧客無須採取任何行動。

在遷移過程中應該注意什麼

受影響的動態消息會出現下列變更:

- 動態饋給狀態:遷移前建立的動態饋給會立即停止提取即時資料,並變成唯讀。

- 現有資料:系統會自動擷取遷移前已轉移至 Google SecOps 的所有資料,不會遺失任何資料。

- 錯誤訊息:如果嘗試編輯或刪除較舊的動態消息,系統會顯示以下訊息:

This feed is read-only because this SecOps has now moved to a new Google Cloud Project (BYOP). To continue ingesting data from this source, please create a new feed。

客戶必須採取的行動

如要確保資料持續擷取,請在新環境中手動重新建立動態饋給。為盡量減少服務中斷,請按照下列步驟操作:

- 重新建立動態饋給:你必須建立新的動態饋給,取代遷移前使用的動態饋給。

- 設定檔案最長保留時間:設定新動態饋給時,請將「檔案最長保留時間」設為在 BYOP 更新啟動前約 2 小時。這段緩衝時間可確保順利轉換。

管理重複資料:視您選取的「最長檔案保留時間」而定,您可能會遇到一些重複資料轉移的情況。

參照舊動態饋給:Google 不會自動刪除舊動態饋給。您可以參考這些動態饋給的設定,建立設定類似的新動態饋給,並在驗證新動態饋給後手動刪除舊動態饋給。

設定動態饋給的方法

Google SecOps 客戶可在平台中透過兩種方式設定這項動態饋給。請使用最適合您環境的方法:

- 「SIEM 設定」>「動態饋給」 (標準)

- 內容中心 > 內容包 (進階版)

設定動態饋給

本節說明如何一般設定動態饋給,首先是標準程序流程。「動態饋給」頁面列出的資料動態饋給,包括 Google 為你帳戶設定的所有動態饋給,以及你設定的動態饋給。

新增動態消息

如要在 Google SecOps 帳戶中新增動態消息,請完成下列步驟:

在 Google SecOps 選單中,依序選取「SIEM 設定」>「動態消息」。

按一下「新增動態消息」。

在下一個頁面中,按一下「設定單一動態饋給」。注意:如果您使用 Google SecOps SIEM 獨立平台,則不適用這個步驟。

新增動態饋給名稱。

在「Source type」(來源類型) 清單中,選取要匯入 Google SecOps 的資料來源類型。 你可以選取下列動態饋給來源類型:

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (V2)

- Amazon SQS

- Amazon SQS (V2)

- Azure Blob 儲存體

- Azure Blob 儲存體 (V2)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (V2)

- Cloud Storage Event Driven

- 第三方 API

Webhook

使用 Amazon S3、Amazon SQS、Azure Blob 儲存體和 Cloud Storage 動態饋給時,請務必提供有效的目錄路徑。 Google Cloud

使用 Amazon SQS 時,請明確授予 Google SecOps 權限,允許從 Amazon SQS 佇列刪除訊息。

使用 Amazon SQS 動態饋給時,請確保只有一個動態饋給會從佇列取用訊息。如果其他應用程式或動態饋給已讀取訊息,系統就不會將這些訊息擷取到目前的動態饋給。

只有 Amazon S3 值區中的記錄,才支援使用 Amazon SQS 做為動態消息來源類型。

在「記錄類型」清單中,選取要擷取的記錄所對應的記錄類型。可用的記錄會因您先前選取的來源類型而異。

如果選取「Cloud Storage」做為來源類型,請使用「取得服務帳戶」選項取得專屬服務帳戶。請參閱「Google Cloud Storage 動態饋給設定範例」。

點選「下一步」。

在「輸入參數」分頁中指定所需參數。這裡顯示的選項會因您在「設定屬性」分頁中選取的來源和記錄類型而異。 將指標懸停在各欄位的問號圖示上,即可取得額外資訊,瞭解需要提供的內容。

選用:您可以在「設定屬性」分頁中指定命名空間。 如要進一步瞭解命名空間,請參閱「使用資產命名空間」。

點選「下一步」。

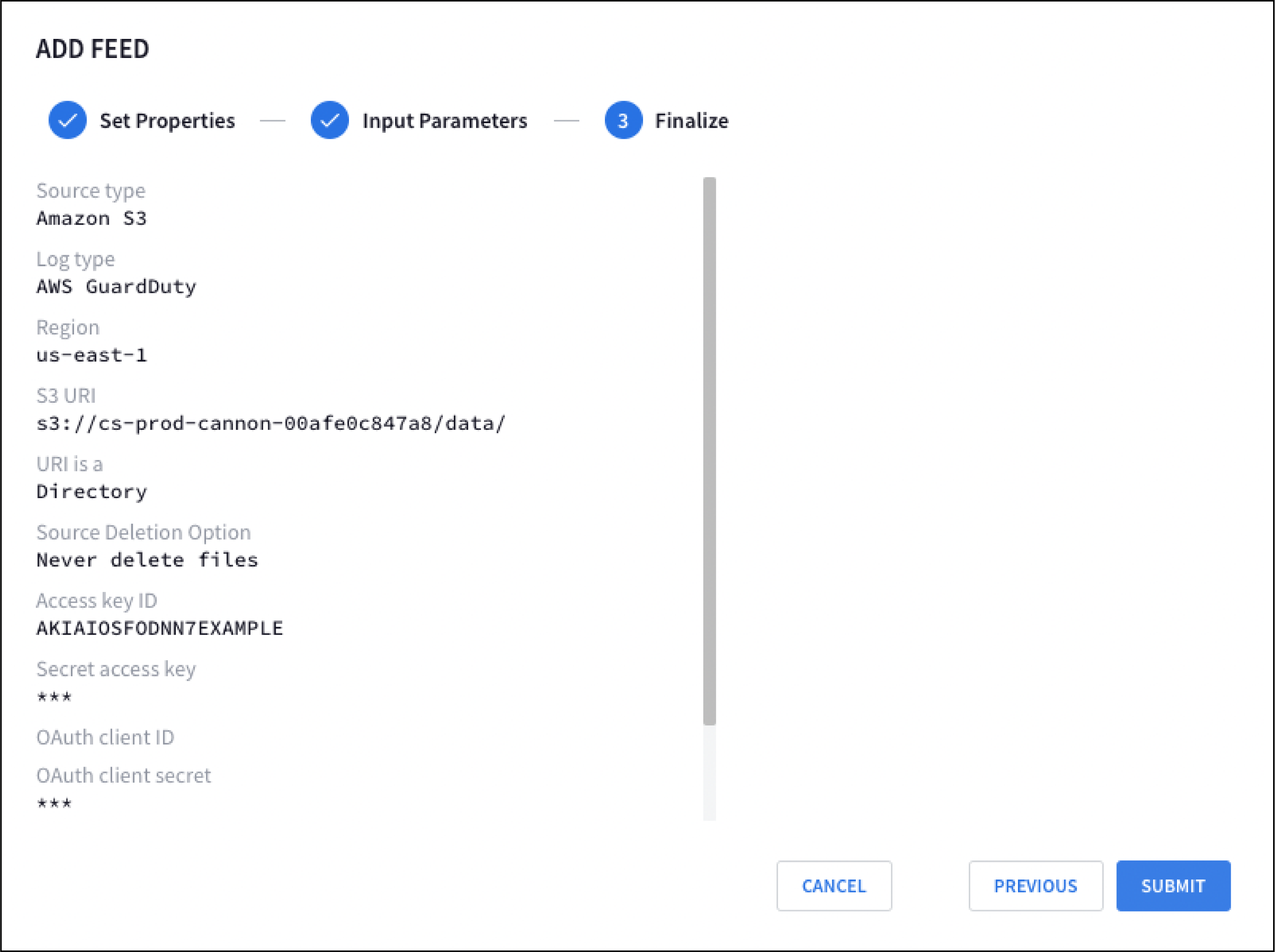

在「完成」分頁中檢查新的動態饋給設定。

按一下「提交」。Google SecOps 會完成新動態消息的驗證檢查。如果動態消息通過檢查,系統會為動態消息產生名稱,並提交至 Google SecOps,然後 Google SecOps 就會開始嘗試擷取資料。

為產品系列設定多個動態饋給 (僅限 Google SecOps 客戶)

您可以根據記錄類型,為每個產品系列設定多個動態饋給。

- 基準記錄類型:標示為必要。這些記錄類型是核心平台功能不可或缺的要素。

- 補充記錄類型:標示為選填。這些記錄類型可提供額外背景資訊。

為簡化設定程序,平台會提供各項設定的具體設定說明和預先定義的參數。舉例來說,對於 CrowdStrike Falcon,您可以在「必要」和「選用」記錄類型下建立多個不重複的資訊提供,確保有足夠的全面資料涵蓋範圍。詳情請參閱「設定多個動態饋給」。

IP 許可清單

啟用允許清單,並為所有從第三方 API 擷取資料的記錄類型新增 Google IP 範圍。

刪除來源檔案

來源刪除選項可讓您在成功轉移後,從儲存空間刪除動態消息來源物件 (檔案和資料夾)。這個選項僅適用於特定動態饋給來源類型,包括 Cloud Storage。這些動態饋給來源類型包括「新增」和「編輯動態饋給」工作流程中的「SOURCE DELETION OPTION」欄位。

來源刪除選項

對於支援的動態消息來源類型 (包括 Cloud Storage),「SOURCE DELETION OPTION」(來源刪除選項) 欄位提供下列選項:

- 一律不刪除檔案

- 刪除已轉移的檔案和空白目錄

- 刪除轉移的檔案

Microsoft Azure Blob 儲存體 (AZURE_BLOBSTORE) 不支援刪除來源檔案。在「SOURCE DELETION OPTION」(來源刪除選項) 欄位中,請只選取「Never delete files」(永不刪除檔案) 選項。

對於下列動態饋給來源 (

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2、GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN、AMAZON_S3_V2、AMAZON_SQS_V2和AZURE_BLOBSTORE_V2,「SOURCE DELETION OPTION」(來源刪除選項) 欄位提供兩個選項:- 一律不刪除:一律不會在轉移後刪除任何檔案。

- ON_SUCCESS:移轉完成後刪除所有檔案和空目錄。

來源專屬設定和權限

不同來源類型需要特定的驗證和網路設定,才能與 Google SecOps 通訊。本節說明如何為特定資料來源設定權限、設定服務帳戶,以及建立安全連線。本文列出的設定重點包括 Cloud Storage 擷取 (以提取為準)、多雲端擷取 (跨雲端提取) 和以推送為準的擷取 (API 或即時)。

Google Cloud Storage 動態饋給設定範例

- 在 Google SecOps 選單中選取「設定」,然後按一下「動態饋給」。

- 按一下「新增動態消息」。

- 在下一個頁面中,按一下「設定單一動態饋給」。如果您使用 Google SecOps SIEM 獨立平台,則不適用這個步驟。

- 在「來源類型」中選取「Cloud Storage v2」。

- 選取「記錄類型」。舉例來說,如要為 Google Kubernetes Engine 稽核記錄建立資訊提供,請選取「Google Kubernetes Engine audit logs」(Google Kubernetes Engine 稽核記錄) 做為「Log Type」(記錄類型)。

- 按一下「取得服務帳戶」。Google SecOps 提供專屬服務帳戶, 用於擷取資料。

- 選用:設定服務帳戶。詳情請參閱「授予 Google SecOps 服務帳戶存取權」。

- 點選「下一步」。

根據您建立的 Cloud Storage 設定,為下列欄位指定值:

儲存空間 bucket URI

來源刪除選項

如要進一步瞭解如何設定 Cloud Storage bucket,請參閱「建立 bucket」。

依序點按「繼續」和「提交」。

授予 Google SecOps 服務帳戶存取權

- 前往 Google Cloud 控制台的「Cloud Storage bucket」頁面。

將相關 Cloud Storage 物件的存取權授予服務帳戶。

如要授予特定檔案的讀取權限,請完成下列步驟:

- 選取檔案,然後按一下「編輯權限」。

- 按一下「Add principal」(新增主體)。

- 在「新增主體」欄位中,輸入 Google SecOps 服務帳戶的名稱。

- 將包含讀取權限的角色指派給 Google SecOps 服務帳戶。舉例來說,Storage 物件檢視者 (

roles/storage.objectViewer)。 如要執行這項操作,您必須尚未啟用統一 bucket 層級存取權。 - 按一下 [儲存]。

如要授予多個檔案的讀取權限,請在 bucket 層級授予存取權,如下所示:

針對

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- 將 Google SecOps 服務帳戶新增為儲存空間 bucket 的主體,並授予 IAM「Storage 物件檢視者」 (

roles/storage.objectViewer) 角色。 - 如果將動態饋給設定為刪除來源檔案,則必須將 Google SecOps 服務帳戶新增為 bucket 的主體,並授予該帳戶 IAM Storage Object Admin (

roles/storage.objectAdmin) 角色。

- 將 Google SecOps 服務帳戶新增為儲存空間 bucket 的主體,並授予 IAM「Storage 物件檢視者」 (

針對

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":授予下列任一角色:

- Storage 物件檢視者 (

roles/storage.objectViewer) (如果轉移至其他 Cloud Storage bucket)。 - Storage 物件建立者 (

roles/storage.objectCreator),如果移轉目標是檔案系統。

- Storage 物件檢視者 (

授予下列任一角色:

- Storage 舊版值區寫入者 (

roles/storage.legacyBucketWriter),如果需要物件刪除權限。 - 如果不需要物件刪除權限,請使用 Storage 舊版值區讀取者 (

roles/storage.legacyBucketReader)。

- Storage 舊版值區寫入者 (

針對

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":授予下列任一角色:

- Storage 物件檢視者 (

roles/storage.objectViewer) (如果轉移至其他 Cloud Storage bucket)。 - Storage 物件建立者 (

roles/storage.objectCreator),如果移轉目標是檔案系統。

- Storage 物件檢視者 (

授予下列任一角色:

- Storage 舊版值區寫入者 (

roles/storage.legacyBucketWriter),如果需要物件刪除權限。 - 如果不需要物件刪除權限,請使用 Storage 舊版值區讀取者 (

roles/storage.legacyBucketReader)。

- Storage 舊版值區寫入者 (

設定 VPC Service Controls

如果啟用 VPC Service Controls,您必須提供輸入和輸出規則,才能存取 Cloud Storage bucket。

輸入規則

輸入規則必須允許下列 Cloud Storage 方法:

google.storage.objects.list:單一檔案動態消息的必要欄位。google.storage.objects.get:如果動態消息需要存取目錄或子目錄,則必須提供這項資訊。google.storage.objects.delete:如果動態饋給需要刪除來源檔案,則為必填。

輸入規則範例

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

輸出規則

啟用 VPCSC 時,使用 GOOGLE_CLOUD_STORAGE_V2、GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN、AMAZON_S3_V2、AMAZON_SQS_V2 和 AZURE_BLOBSTORE_V2 的動態饋給必須允許下列輸出規則才能運作。

Cloud Storage Pub/Sub 存取權

- 身分:serviceAccount:service-{unique_project_id}@gs-project-accounts.iam.gserviceaccount.com

- 服務:pubsub.googleapis.com

- 作業:全部 (*)

- 資源:全部 (*)

STS Pub/Sub

- 身分:serviceAccount:project-{unique_project_id}@storage-transfer-service.iam.gserviceaccount.com

- 服務:pubsub.googleapis.com

- 作業:全部 (*)

- 資源:全部 (*)

如要取得專案專屬 ID,請按照下列步驟操作:

- 在「動態饋給」頁面中,按一下「建立動態饋給」。

- 選取「GOOGLE_CLOUD_STORAGE_V2」GOOGLE_CLOUD_STORAGE_V2。

- 按一下「取得服務帳戶」。平台會傳回 unique_project_id。- 在輸出規則預留位置中使用。

如果無法取回,請聯絡客戶支援團隊。

輸出規則範例

"egressPolicies": [

{

"egressFrom": {

"identities": [

"serviceAccount:service-{replace_with_project_id}@gs-project-accounts.iam.gserviceaccount.com"

]

},

"egressTo": {

"operations": [

{

"methodSelectors": [

{

"method": "*"

}

],

"serviceName": "pubsub.googleapis.com"

}

],

"resources": [

"*"

]

},

"title": "GCS pubsub access"

},

{

"egressFrom": {

"identities": [

"serviceAccount:project-{replace_with_project_id}@storage-transfer-service.iam.gserviceaccount.com"

]

},

"egressTo": {

"operations": [

{

"methodSelectors": [

{

"method": "*"

}

],

"serviceName": "pubsub.googleapis.com"

}

],

"resources": [

"*"

]

},

"title": "STS pubsub"

}

]

為 Amazon S3 和 Azure 儲存空間啟用 STS 存取權

下列 Google Cloud Storage 資訊動態會使用 STS,將資料從 Amazon S3 和 Azure Storage Blob 儲存體轉移至 Google SecOps:

- Amazon S3 (V2)

- Amazon SQS (V2)

- Azure Blob 儲存體 (V2)

STS 會從一組定義的 STS IP 位址範圍,將資料移轉要求傳送至 Amazon S3 和 Azure 儲存空間服務。這些 STS IP 位址範圍會發布在下列 JSON 檔案中: IP 範圍

如要使用這些 STS 動態饋給來源類型,可能需要調整 IP 存取限制,讓 STS 能夠存取 Amazon S3 和 Azure 儲存服務:

從 JSON 檔案中提取最新的 IP 範圍。

建議您至少每週讀取一次這個 JSON 檔案中的資料,確保安全設定維持在最新狀態。將新範圍新增至檔案後,系統會等待至少 7 天,才會將該範圍用於 STS 的要求。

如需從 JSON 檔案擷取 IP 範圍的 Python 指令碼範例,請參閱「預設網域的 IP 位址」。

比較目前的 IP 範圍

creationTime與從先前 JSON 檔案讀取的 IP 範圍creationTime。如果不同,請更新 Amazon S3 和 Azure 儲存體 Blob 儲存區的 IP 存取限制。如果是 Amazon S3

如要更新 Amazon S3 Blobstore 中的 IP 存取限制,請按照下列步驟操作:

如果 AWS 專案使用 IP 限制來存取儲存空間,請務必將 STS 工作人員使用的 IP 範圍新增至允許的 IP 清單。

如要將這些範圍新增為允許的 IP,請在

bucket policy中使用Condition欄位,詳情請參閱 AWS S3 說明文件:根據特定 IP 位址管理存取權。Azure 儲存體

如要在 Azure 儲存體 Blobstore 中更新 IP 存取限制,請按照下列步驟操作:

如果您使用 Azure 儲存體防火牆限制 Azure 資源的存取權,請務必將 STS 工作人員使用的 IP 範圍加入允許的 IP 清單。

如要將這些範圍新增為允許的 IP,請按照「設定 Azure 儲存空間防火牆和虛擬網路」中的操作說明進行。

設定 Pub/Sub 推送動態消息

如要設定 Pub/Sub 推送動態消息,請按照下列步驟操作:

- 建立 Pub/Sub 推送動態消息。

- 在 Pub/Sub 訂閱項目中指定端點網址。

建立 Pub/Sub 推送動態消息

- 在 Google SecOps 選單中選取「設定」,然後按一下「動態消息」。

- 按一下「新增」。

- 在「動態饋給名稱」欄位中,輸入動態饋給名稱。

- 在「來源類型」清單中,選取「Google Cloud Pub/Sub 推送」。

- 選取「記錄類型」。舉例來說,如要為開放式網路安全結構定義建立動態饋給,請選取「開放式網路安全結構定義 (OCSF)」做為「記錄類型」。

- 點選「下一步」。

- 選用:指定下列輸入參數的值:

- 分割分隔符號:用於分隔記錄檔行的分隔符號。只能使用

\n。 - 資產命名空間:資產命名空間。

- 擷取標籤:要套用至這個動態饋給事件的標籤。

- 分割分隔符號:用於分隔記錄檔行的分隔符號。只能使用

- 點選「下一步」。

- 在「Finalize」(完成) 畫面中檢查新的動態饋給設定,然後按一下「Submit」(提交)。

- 在「詳細資料」分頁中,從「端點資訊」欄位複製動態消息端點網址。 您需要這個端點網址,才能在 Pub/Sub 中建立推送訂閱項目。

- 選用:按一下「動態消息已啟用」切換鈕,即可停用動態消息。動態消息預設為啟用。

- 按一下 [完成]。

指定端點網址

建立 Pub/Sub 推送動態消息後,請按照下列方式指定端點網址:在 Pub/Sub 中建立推送訂閱項目,並指定 HTTPS 端點。選取「啟用驗證」和服務帳戶。

- 在 Pub/Sub 中建立推送訂閱項目。如要進一步瞭解如何建立推送訂閱,請參閱「建立推送訂閱」。

- 指定端點網址,該網址位於 Google Cloud Pub/Sub 推送動態饋給中。

- 選取「啟用驗證」,然後選取服務帳戶。

設定 Amazon Data Firehose 動態饋給

如要設定 Amazon Data Firehose 動態饋給,請按照下列步驟操作:

- 建立 Amazon Data Firehose 動態消息,然後複製端點網址和私密金鑰。

- 建立 API 金鑰,向 Google SecOps 進行驗證。您也可以重複使用現有的 API 金鑰,向 Google SecOps 進行驗證。

- 在 Amazon Data Firehose 中指定端點網址。

建立 Amazon Data Firehose 動態饋給

- 在 Google SecOps 選單中選取「設定」,然後按一下「動態消息」。

- 按一下「新增」。

- 在「動態饋給名稱」欄位中,輸入動態饋給名稱。

- 在「Source type」(來源類型) 清單中,選取「Amazon Data Firehose」。

- 選取「記錄類型」。舉例來說,如要為開放式網路安全結構定義建立動態饋給,請選取「開放式網路安全結構定義 (OCSF)」做為「記錄類型」。

- 點選「下一步」。

- 選用:指定下列輸入參數的值:

- 分割分隔符號:用於分隔記錄檔行的分隔符號。只能使用

\n。 - 資產命名空間:資產命名空間。

- 擷取標籤:要套用至這個動態饋給事件的標籤。

- 分割分隔符號:用於分隔記錄檔行的分隔符號。只能使用

- 點選「下一步」。

- 在「Finalize」(完成) 畫面中檢查新的動態饋給設定,然後按一下「Submit」(提交)。

- 按一下「產生密鑰」,產生驗證這個動態饋給的密鑰。

- 複製並儲存密鑰,因為您無法再次查看這個密鑰。您可以再次產生新的密鑰,但重新產生的密鑰會使先前的密鑰失效。

- 在「詳細資料」分頁中,從「端點資訊」欄位複製動態消息端點網址。 在 Amazon Data Firehose 中指定傳送串流的目標設定時,需要這個端點網址。

- 選用:按一下「動態消息已啟用」切換鈕,即可停用動態消息。動態消息預設為啟用。

- 按一下 [完成]。

為 Amazon Data Firehose 動態饋給建立 API 金鑰

如要為 Amazon Data Firehose 動態饋給建立 API 金鑰,請按照下列步驟操作:

指定端點網址

在 Amazon Data Firehose 中,指定 HTTPS 端點和存取金鑰,如下所示:

將 API 金鑰附加至動態消息端點網址,並以以下格式指定這個網址做為 HTTP 端點網址:

ENDPOINT_URL?key=API_KEY更改下列內容:

ENDPOINT_URL:動態消息端點網址。API_KEY:用於向 Google SecOps 進行驗證的 API 金鑰。

存取金鑰請指定您在建立 Amazon Data Firehose 動態饋給時取得的私密金鑰。

設定 HTTPS Webhook 動態消息

事前準備:

- 確認已Google Cloud 設定 Google SecOps 專案,並為該專案啟用 Chronicle API。

如要設定 HTTPS Webhook 資訊動態,請按照下列步驟操作:

- 建立 HTTPS Webhook 動態消息,然後複製端點網址和密鑰。

- 建立 API 金鑰,並指定端點網址。您也可以重複使用現有的 API 金鑰,向 Google SecOps 進行驗證。

- 在應用程式中指定端點網址。

在單一 Webhook 要求中傳送多個事件

下列程式碼範例說明如何在 curl --location 項目後,以換行符號分隔多個 JSON 物件,並設定單一要求主體的格式:

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

建立 HTTPS Webhook 動態饋給

- 在 Google SecOps 選單中選取「設定」,然後按一下「動態消息」。

- 按一下「新增」。

- 在「動態饋給名稱」欄位中,輸入動態饋給名稱。

- 在「Source type」(來源類型) 清單中,選取「Webhook」(Webhook)。

- 選取「記錄類型」。舉例來說,如要為開放式網路安全結構定義建立動態饋給,請選取「開放式網路安全結構定義 (OCSF)」做為「記錄類型」。

- 點選「下一步」。

- 選用:指定下列輸入參數的值:

- 分割分隔符號:用於分隔記錄檔行的分隔符號。只能使用

\n。 - 資產命名空間:資產命名空間。

- 擷取標籤:要套用至這個動態饋給事件的標籤。

- 分割分隔符號:用於分隔記錄檔行的分隔符號。只能使用

- 點選「下一步」。

- 在「Finalize」(完成) 畫面中檢查新的動態饋給設定,然後按一下「Submit」(提交)。

- 按一下「產生密鑰」,產生驗證這個動態饋給的密鑰。

- 複製並儲存密鑰,因為您無法再次查看這個密鑰。您可以再次產生新的密鑰,但重新產生的密鑰會使先前的密鑰失效。

- 在「詳細資料」分頁中,從「端點資訊」欄位複製動態消息端點網址。 您需要在用戶端應用程式中指定這個端點網址。

- 選用:按一下「動態消息已啟用」切換鈕,即可停用動態消息。動態消息預設為啟用。

- 按一下 [完成]。

為 Webhook 資訊提供建立 API 金鑰

- 前往 Google Cloud 控制台的「憑證」頁面。

- 按一下 [Create credentials] (建立憑證),然後選取 [API key] (API 金鑰)。

- 限制 API 金鑰對 Chronicle API 的存取權。

指定端點網址

- 在用戶端應用程式中,指定 HTTPS 端點 (Webhook 動態消息中提供)。

如要啟用驗證,請在自訂標頭中指定 API 金鑰和密鑰,格式如下:

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRET建議您將 API 金鑰指定為標頭,而非在網址中指定。如果 Webhook 用戶端不支援自訂標頭,您可以使用查詢參數指定 API 金鑰和密鑰,格式如下:

ENDPOINT_URL?key=API_KEY&secret=SECRET更改下列內容:

ENDPOINT_URL:動態消息端點網址。API_KEY:用於向 Google SecOps 進行驗證的 API 金鑰。SECRET:您產生的密鑰,用於驗證動態消息。

管理動態消息

設定資料動態饋給後,即可使用管理工具監控擷取健康狀態、修改現有參數,以及管理動態饋給生命週期。本節說明如何解讀動態饋給狀態,以及執行必要的維護工作,確保資料持續顯示。

查看已設定的動態饋給

「動態饋給」頁面會顯示所有已設定的動態饋給。

- 依序前往「SIEM 設定」>「動態饋給」。主頁面會顯示所有已設定的動態饋給。

- 將指標懸停在各個資料列上,即可顯示「更多」 more_vert 選單。

- 在選單中,你可以查看動態饋給詳細資料、編輯、停用或刪除動態饋給。

監控動態饋給狀態

你可以在初始的「動態饋給」頁面中監控動態饋給狀態,動態饋給可能會有下列狀態:

- 有效:動態饋給已設定完成,可將資料擷取至 Google SecOps 帳戶。

- InProgress:Google SecOps 嘗試從已設定的第三方擷取資料。

- 已完成:這個動態消息已成功擷取資料。

- 已封存:已停用的動態饋給。

失敗:動態饋給無法順利擷取資料。這可能是因為設定有問題。按一下問題即可顯示設定錯誤。修正錯誤並重新提交動態饋給後,請返回「動態饋給」頁面,確認動態饋給是否正常運作。

編輯現有動態饋給

在「動態饋給」頁面上,您可以編輯現有動態饋給,方法如下:

將游標懸停在現有動態消息上,然後點按右欄中的 more_vert。

按一下「編輯動態饋給」。現在可以修改動態饋給的輸入參數,然後重新提交給 Google SecOps,系統會嘗試使用更新後的動態饋給。

啟用及停用動態消息

在「狀態」欄中,已啟用的動態饋給會標示為「有效」、「進行中」、「已完成」或「失敗」。停用的欄位會標示為「已封存」。如需說明,請參閱動態饋給狀態。

在「動態饋給」頁面中,您可以啟用或停用任何現有動態饋給:

將游標懸停在現有動態消息上,然後點按右欄中的 more_vert。

選用:按一下「動態消息已啟用」切換鈕,即可停用動態消息。

選用:按一下「停用動態消息」切換鈕,即可停用動態消息。動態消息現在會標示為「已封存」。

刪除動態消息

你也可以在「動態饋給」頁面中刪除現有動態饋給:

將游標懸停在現有動態消息上,然後點按右欄中的 more_vert。

按一下「刪除動態消息」。「刪除動態消息」視窗隨即開啟。如要永久刪除動態消息,請按一下「是,刪除」。

佇列中可能已有資料,這些資料仍會處理。

控管擷取率

當租戶的資料擷取率達到特定門檻時,Google Security Operations 會限制新資料饋給的擷取率,避免擷取率高的來源影響其他資料來源的擷取率。在這種情況下,資料會延遲傳送,但不會遺失。門檻取決於擷取量和租戶的使用記錄。

如要申請提高頻率限制,請與 Cloud Customer Care 團隊聯絡。

排解動態饋給上傳失敗的問題

在「動態饋給」頁面中,你可以查看現有動態饋給的詳細資料,例如來源類型、記錄類型、動態饋給 ID 和狀態,如下所示:

將游標懸停在現有動態消息上,然後點按右欄中的 more_vert。

按一下「查看動態消息」。系統隨即會顯示含有動態饋給詳細資料的對話方塊。如果資訊提供失敗,請依序點選「詳細資料」 >「狀態」,查看錯誤詳細資料。

如果動態饋給上傳失敗,詳細資料會顯示錯誤原因和修正步驟。 下表說明使用資料動態饋給時可能會出現的錯誤訊息:

| 錯誤代碼 | 原因 | 疑難排解 |

ACCESS_DENIED |

動態饋給設定中提供的驗證帳戶缺少必要權限。 | 確認動態消息設定中提供的驗證帳戶具備必要權限。如要瞭解必要權限,請參閱動態饋給說明文件。如要瞭解權限,請參閱 [依來源類型設定](/chronicle/docs/reference/feed-management-api#source-types)。 |

ACCESS_TOO_FREQUENT |

由於嘗試連線至來源的次數過多,動態饋給失敗。 | 與 Google SecOps 支援團隊聯絡。 |

CONNECTION_DROPPED |

已建立與來源的連線,但連線在動態饋給完成前關閉。 | 這項錯誤是暫時性的,應用程式會重試要求。如果問題仍未解決,請與 Google SecOps 支援團隊聯絡。 |

CONNECTION_FAILED |

應用程式無法連線至來源 IP 位址和通訊埠。 | 請確認下列事項:

如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

DNS_ERROR |

無法解析來源主機名稱。 | 伺服器主機名稱可能拼字有誤。檢查網址並確認拼字正確。 |

FILE_FAILED |

已建立來源連線,但檔案或資源發生問題。 | 請確認下列事項:

如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

FILE_NOT_FOUND |

已建立與來源的連線,但找不到檔案或資源。 | 請確認下列事項:

如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

GATEWAY_ERROR |

Google SecOps 進行呼叫時,API 傳回閘道錯誤。 | 驗證動態饋給的來源詳細資料。應用程式會重試要求。 |

INTERNAL_ERROR |

發生內部錯誤,因此無法擷取資料。 | 如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

INVALID_ARGUMENT |

已建立來源連線,但動態饋給因引數無效而失敗。 | 檢查動態饋給設定。如要進一步瞭解如何設定動態饋給,請參閱動態饋給說明文件。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

INVALID_FEED_CONFIG |

動態饋給設定包含無效值。 | 檢查動態饋給設定是否有誤。如需正確語法,請參閱動態饋給說明文件。 |

INVALID_REMOTE_RESPONSE |

已建立來源連線,但回應不正確。 | 檢查動態饋給設定。進一步瞭解如何設定動態饋給。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

LOGIN_FAILED |

已建立來源連線,但憑證不正確或遺漏。 | 重新輸入來源的憑證,確認是否正確。 |

NO_RESPONSE |

已建立與來源的連線,但來源未回應。 | 確認來源可支援 Google SecOps 的要求。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

PERMISSION_DENIED |

已建立來源連線,但授權發生問題。 | 確認已新增必要存取權和權限。 |

REMOTE_SERVER_ERROR |

已建立與來源的連線,但來源未回傳資料。 | 請確認來源可用,且會傳回資料。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

已與來源建立連線,但來源拒絕要求。 | 檢查動態饋給設定。詳情請參閱動態饋給說明文件。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

SOCKET_READ_TIMEOUT |

已建立與來源的連線,但連線在資料移轉完成前逾時。 | 這項錯誤是暫時性的,應用程式會重試要求。如果問題仍未解決,請與 Google SecOps 支援團隊聯絡。 |

TOO_MANY_ERRORS |

由於來源發生多個錯誤,動態饋給已逾時。 | 與 Google SecOps 支援團隊聯絡。 |

TRANSIENT_INTERNAL_ERROR |

動態消息發生暫時性內部錯誤。 | 這項錯誤是暫時性的,應用程式會重試要求。如果問題仍未解決,請與 Google SecOps 支援團隊聯絡。 |

UNSAFE_CONNECTION |

IP 位址受到限制,因此應用程式無法建立連線。 | 這項錯誤是暫時性的,Google SecOps 會重試要求。如果問題仍未解決,請與 Google SecOps 支援團隊聯絡。 |

HTTP_400 |

動態饋給因要求無效而失敗。 | 檢查動態饋給設定。進一步瞭解如何設定動態饋給。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

HTTP_403 |

已建立來源連線,但授權發生問題。 | 確認已新增必要存取權和權限。 |

HTTP_404 |

已建立與來源的連線,但找不到檔案或資源。 | 請確認下列事項:

如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

HTTP_429 |

嘗試連線至來源的次數過多,因此動態饋給逾時。 | 與 Google SecOps 支援團隊聯絡。 |

HTTP_500 |

已建立與來源的連線,但來源未回傳資料。 | 請確認來源可用,且會傳回資料。如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

HTTP_502 |

動態饋給發生閘道錯誤。 | 這項錯誤是暫時性的,應用程式會重試要求。如果問題仍未解決,請與 Google SecOps 支援團隊聯絡。 |

HTTP_504 |

Google SecOps 無法連線至來源 IP 位址和通訊埠。 | 這項錯誤是暫時性的,應用程式會重試要求。

請確認下列事項:

如果問題持續發生,請與 Google SecOps 支援團隊聯絡。 |

還有其他問題嗎?向社群成員和 Google SecOps 專業人員尋求答案。