Migrar permissões do SOAR para o Google Cloud IAM

Este documento orienta os clientes unificados do Google Security Operations e os usuários independentes do SOAR que precisam migrar o ambiente dos grupos de permissões do SOAR atuais para o Google Cloud gerenciamento de identidade e acesso (IAM) para controle de acesso. Para um vídeo explicativo desse procedimento, assista Migração do IAM do SOAR.

O processo de verificação do console Google Cloud automatiza a transição das permissões do SOAR para oGoogle Cloud IAM seguindo estas etapas principais:

- Lê as configurações de permissões atuais, incluindo grupos de permissões personalizadas e atribuições de usuários.

- Gera papéis personalizados do IAM que replicam os grupos de permissões atuais.

- Mapeia usuários e grupos atuais para papéis do IAM recém-criados para garantir que todos os privilégios de acesso sejam mantidos.

- Cria políticas do IAM para vincular usuários e grupos aos papéis atribuídos.

Antes de começar

Antes de iniciar a migração, confirme se os seguintes requisitos foram atendidos:

Mapeamento de grupos do IdP: verifique se todos os usuários estão mapeados para grupos do provedor de identidade (IdP) na plataforma do Google SecOps. Para informações sobre o mapeamento de grupos do IdP, consulte Mapear usuários na plataforma.

Permissões: confirme se você tem as permissões necessárias:

Há duas maneiras de migrar permissões do SOAR:

- Como usar a CLI do Google Cloud

- Como usar o Terraform

Migrar permissões do SOAR usando a Google Cloud CLI

Para migrar suas permissões do SOAR para o Google Cloud IAM, siga estas etapas:

- No Google Cloud console, acesse as configurações de administração do Google SecOps.

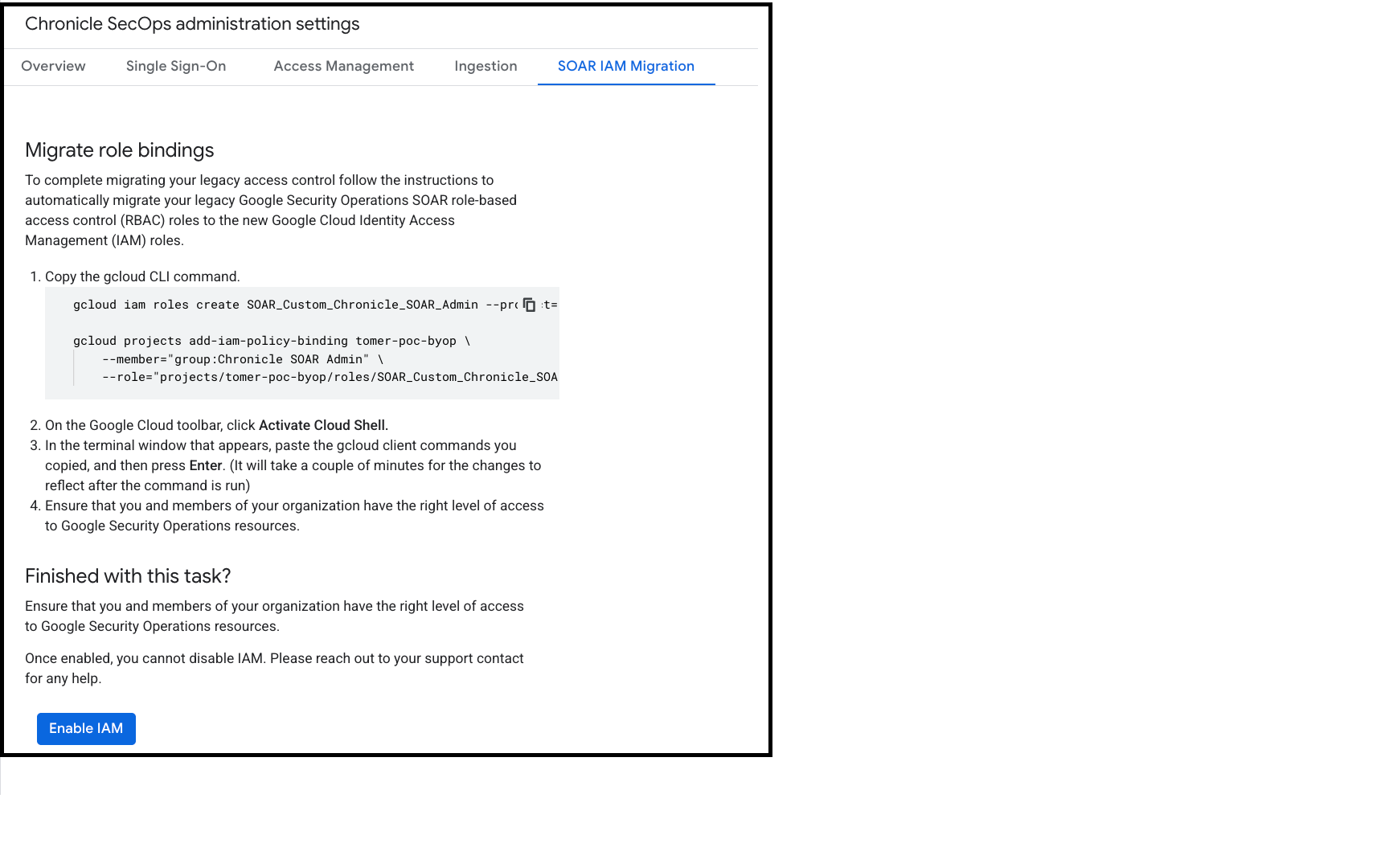

- Clique na guia Migração do SOAR IAM.

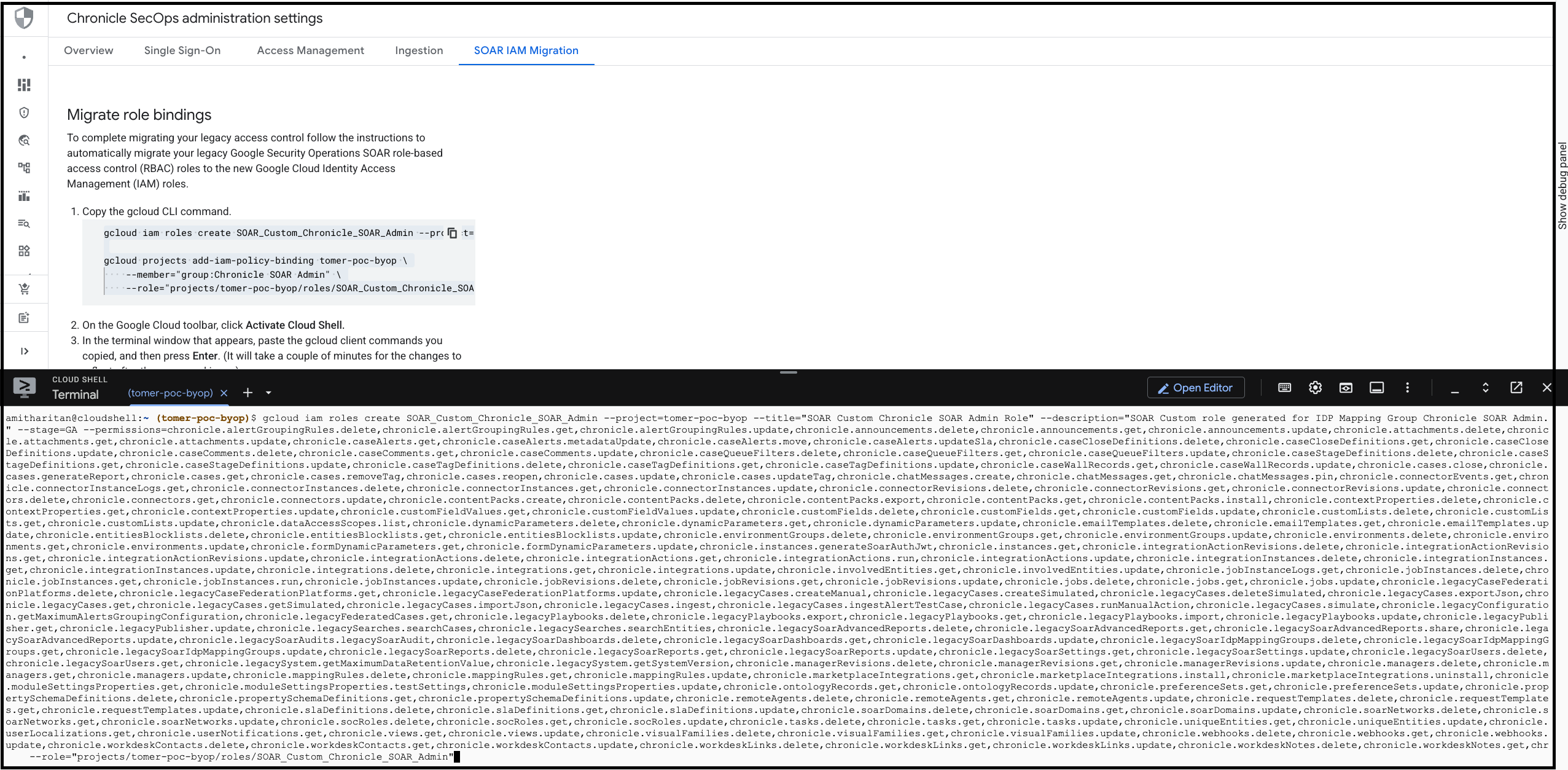

- Na seção Migrar vinculações de função, copie os comandos da Google Cloud CLI.

- Na barra de ferramentas do Google Cloud , clique em Ativar o Cloud Shell.

- Na janela do terminal, cole os comandos da Google Cloud CLI e pressione Enter.

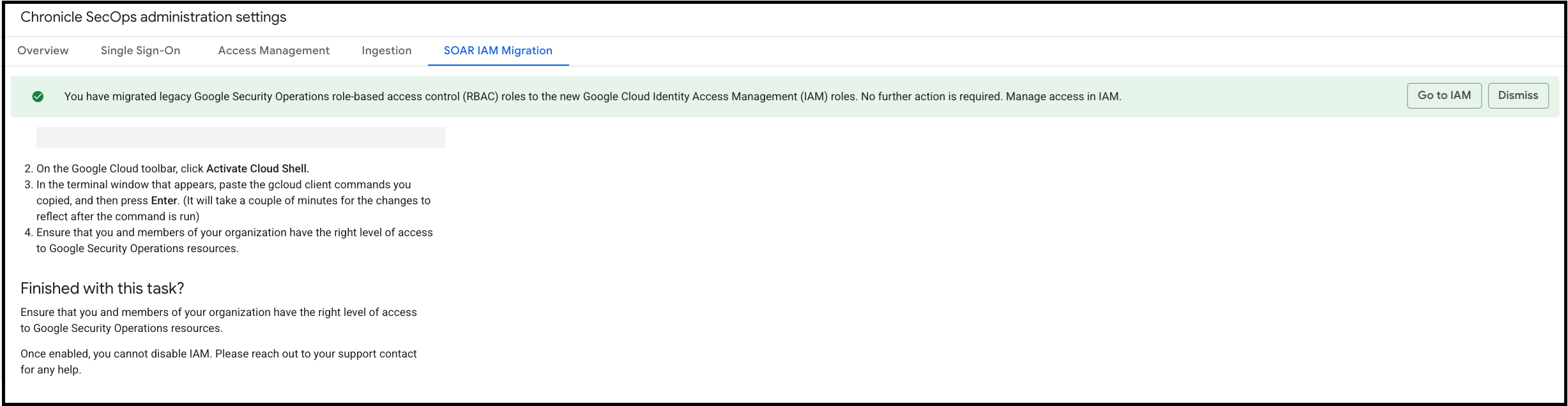

- Verifique se os scripts foram executados corretamente.

- Volte ao console Google Cloud e, na seção Concluí esta tarefa, clique em Ativar o IAM.

Migrar permissões do SOAR usando o Terraform

Para migrar suas permissões do SOAR para o IAM Google Cloud usando o Terraform, siga estas etapas:

- No Google Cloud console, acesse as configurações de administração do Google SecOps.

- Clique na guia Migração do SOAR IAM.

- Na seção Migrar vinculações de função, copie os comandos da Google Cloud CLI.

- Acesse seu repositório do Terraform e mapeie os comandos da Google Cloud CLI para os equivalentes do Terraform. A tabela a seguir mapeia o comando da Google Cloud CLI para criar uma função personalizada com os comandos do Terraform.

| Flag gcloud | Argumento do Terraform | Observações |

|---|---|---|

ROLE_ID (posicional) |

role_id |

No Terraform, não inclua o prefixo

projects/PROJECT_ID/roles/. Use apenas a string de ID (por exemplo, myCustomRole). |

--project |

project |

O ID do projeto em que a função personalizada está definida. |

--title |

title |

Um título legível para a função. |

--description |

description |

Um resumo da finalidade e das permissões do papel. |

--permissions |

permissions |

gcloud aceita uma string separada por vírgulas. O Terraform

requer uma lista de strings: ["perm.a", "perm.b"]. |

--stage |

stage |

Valores válidos: ALPHA, BETA, GA,

DEPRECATED, DISABLED, EAP. |

Exemplo de mapeamento da Google Cloud CLI para Terraform

Comando da Google Cloud CLI:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Comando do Terraform:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

Vinculações de políticas do IAM (atribuir papéis)

Ao usar Google Cloud CLI projects add-iam-policy-binding, você concede um papel específico a um membro específico (usuário, conta de serviço ou grupo). A tabela a seguir mapeia comandos da Google Cloud CLI com comandos do Terraform. Mapeie os comandos para atribuir papéis do IAM.

| Flag gcloud | Argumento do Terraform | Observações |

|---|---|---|

PROJECT_ID (posicional) |

project |

O ID do projeto de destino. |

--member |

member |

A identidade principal (por exemplo, user:email, serviceAccount:email, group:email). |

--role |

role |

O ID da função. Use o caminho completo para papéis personalizados

(projects/ID/roles/NAME) e o nome abreviado para

papéis padrão

(roles/NAME). |

Exemplo de atribuição de função

Comando da Google Cloud CLI:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Comando do Terraform:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}