Mapear usuários na plataforma do Google SecOps

Este documento explica como provisionar, autenticar e mapear usuários com identificação segura para a plataforma do Google Security Operations. Ele descreve o processo de configuração com o Google Workspace como provedor de identidade (IdP) externo, mas as etapas são semelhantes para outros IdPs. Ao usar o provedor de identidade do Cloud, configure o serviço com grupos de e-mail em vez de grupos de IdP. Para mais detalhes, consulte Mapear usuários na plataforma do Google SecOps usando o Cloud Identity.

Configurar atributos SAML para provisionamento

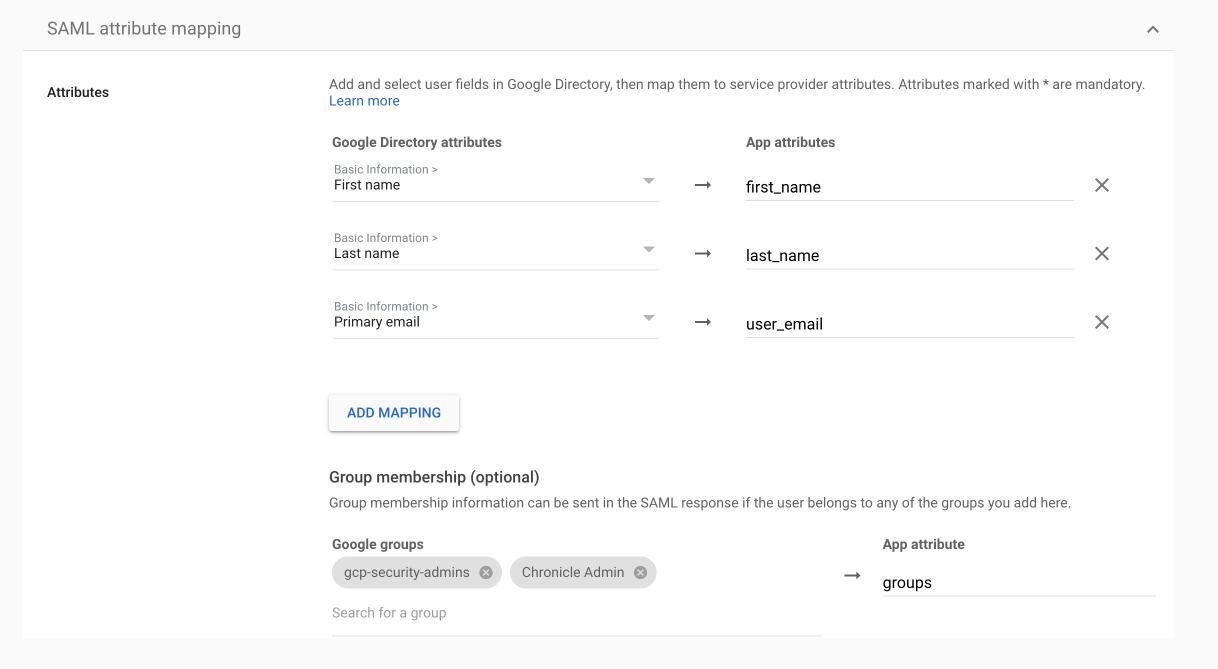

Para configurar atributos e grupos SAML no IdP externo, faça o seguinte:- No Google Workspace, acesse a seção de mapeamento Atributos SAML.

- Adicione os seguintes atributos obrigatórios:

first_namelast_nameuser_emailgroups- Em Grupos do Google, insira os nomes dos grupos do IdP. Por exemplo,

Google SecOps administratorsouGcp-security-admins. Anote esses nomes de grupo, porque você vai precisar deles mais tarde para o mapeamento na plataforma Google SecOps. Em outros provedores externos, como o Okta, isso é chamado de grupos de IdP.

Configurar o provisionamento do IdP

Para configurar o provisionamento do IdP, siga as etapas em Configurar o IdP e Criar um provedor de pool de identidade de colaboradores.

O exemplo a seguir é o comando de criação de workforce pool para a configuração do app

descrita em

Configurar a federação de identidade da força de trabalho:

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

Controle o acesso dos usuários

Há várias maneiras de gerenciar o acesso do usuário a diferentes aspectos da plataforma:

- Grupos de permissões: defina os níveis de acesso do usuário atribuindo-os a grupos de permissões específicos. Esses grupos determinam quais módulos e submódulos os usuários podem ver ou editar. Por exemplo, um usuário pode ter acesso às páginas Casos e Workdesk, mas não às páginas Playbooks e Configurações. Para mais informações, consulte Trabalhar com grupos de permissões.

- Funções da SOC: definem a função de um grupo de usuários. É possível atribuir usuários a funções do SOC para simplificar o gerenciamento de tarefas. Em vez de atribuir casos, ações ou playbooks a pessoas, eles podem ser atribuídos a uma função do SOC. Os usuários podem ver os casos atribuídos a eles, à função ou a outras funções. Para mais informações, consulte Trabalhar com papéis.

- Ambientes ou grupos de ambientes: configure ambientes ou grupos de ambientes para segmentar dados em diferentes redes ou unidades de negócios, comumente usados por empresas e provedores de serviços de segurança gerenciados (MSSPs). Os usuários só podem acessar dados nos ambientes ou grupos atribuídos a eles. Para mais informações, consulte Trabalhar com ambientes.

Mapear e autenticar usuários

A combinação de grupos de permissões, papéis de SOC e ambientes determina a jornada do usuário do Google SecOps para cada grupo de IdP na plataforma do Google SecOps.

- Para clientes que usam um provedor terceirizado, mapeie cada grupo de IdP definido nas configurações do SAML na página Mapeamento de grupos de IdP.

- Para clientes que usam o provedor de identidade do Cloud, mapeie grupos de e-mail na página Mapeamento de grupos. Para mais informações, consulte Mapear usuários na plataforma do Google SecOps usando o Cloud Identity.

É possível mapear grupos do IdP com vários grupos de permissões, papéis da SOC e ambientes. Isso garante que diferentes usuários mapeados para diferentes grupos de IdP no provedor SAML herdem todos os níveis de permissão necessários. Para mais informações, incluindo como o Google SecOps gerencia isso, consulte Várias permissões no mapeamento de grupos do IdP.

Também é possível mapear grupos do IdP para parâmetros individuais de controle de acesso. Isso permite um nível mais granular de mapeamento e pode ser útil para grandes clientes. Para mais informações, consulte Mapear grupos do IdP para parâmetros de controle de acesso.

Por padrão, a plataforma Google SecOps inclui um grupo de administradores padrão do IdP.

Para mapear grupos do IdP, siga estas etapas:

- No Google SecOps, acesse Configurações > Configurações do SOAR > Avançado > Mapeamento de grupos do IdP.

- Verifique se você tem os nomes dos grupos do IdP disponíveis.

- Clique em Adicionar Adicionar e comece a mapear os parâmetros de cada grupo de IdP.

- Quando terminar, clique em Adicionar. Cada vez que um usuário faz login na plataforma, ele é adicionado automaticamente à página Gerenciamento de usuários, que fica em Configurações > Organização.

Quando os usuários tentam fazer login na plataforma Google SecOps, mas o grupo do IdP não foi mapeado, recomendamos ativar as Configurações de acesso padrão e definir permissões de administrador nessa página para que os usuários não sejam rejeitados. Depois que a configuração inicial do administrador for concluída, sugerimos ajustar as permissões de administrador para um nível mais mínimo.

Mapear grupos do IdP para parâmetros de controle de acesso

Nesta seção, descrevemos como mapear diferentes grupos de IdP para um ou mais parâmetros de controle de acesso na página Mapeamento de grupos do IdP. Essa abordagem é útil para clientes que querem integrar e provisionar grupos de usuários com base em personalizações específicas, em vez de aderir à padronização da plataforma SOAR do Google SecOps. Embora o mapeamento de grupos para parâmetros possa exigir a criação de mais grupos inicialmente, depois que o mapeamento é definido, novos usuários podem participar do Google SecOps sem precisar criar outros grupos.

Para informações sobre várias permissões no mapeamento de grupos, consulte Mapear usuários com vários parâmetros de controle de acesso.

Excluir usuários

Se você excluir grupos aqui, remova os usuários individuais da tela Gerenciamento de usuários. Para mais informações, consulte Excluir usuários do Google SecOps.Caso de uso: atribuir campos de permissão exclusivos a cada grupo de IdP

O exemplo a seguir ilustra como usar esse recurso para ajudar na integração e no provisionamento de usuários de acordo com as necessidades da sua empresa.

Sua empresa tem três personas diferentes:

- Analistas de segurança (contendo os membros do grupo Sasha e Tal)

- Engenheiros de SOC (incluindo os participantes do grupo Quinn e Noam)

- Engenheiros do NOC (com os participantes do grupo Kim e Kai)

Esse cenário é ilustrado na tabela a seguir:

| Persona | Grupo de permissões | Papel no SOC | Ambiente |

|---|---|---|---|

| Analistas de segurança | Analista | Nível 1 | Londres |

| Engenheiros de SOC | Analista | Nível 1 | Manchester |

| Engenheiros de NOC | Básico | Nível 2 | Londres |

Para este exemplo, suponha que você já tenha configurado os grupos de permissões, as funções do SOC e os ambientes necessários no Google SecOps.

Veja como configurar os grupos de IdP no provedor SAML e na plataforma Google SecOps:

-

No seu provedor SAML, crie os seguintes grupos de usuários:

- Analistas de segurança (Sasha e Tal)

- Engenheiros de SOC (incluindo Quinn e Noam)

- Engenheiros do NOC (incluindo Kim e Kai)

- Londres (com Sasha, Tal, Kim e Kai)

- Manchester (com Quinn e Noam)

- Acesse Configurações > Configurações do SOAR > Avançado > Mapeamento de grupos do IdP.

- Clique em Adicionar grupo do IdP.

- Insira os seguintes detalhes na caixa de diálogo:

- Grupo do IdP:

Security analysts - Grupo de permissões:

Analyst - Função no SOC:

Tier 1 - Ambiente: deixe em branco

- Insira os seguintes detalhes na próxima caixa de diálogo:

- Grupo do IdP:

SOC engineers - Grupo de permissões:

Analyst - Função no SOC:

Tier 1 - Ambiente: deixe em branco

- Insira os seguintes detalhes na próxima caixa de diálogo:

- Grupo do IdP:

NOC engineers - Grupo de permissões:

Basic - Função no SOC:

Tier 2 - Ambiente: deixe em branco

- Insira os seguintes detalhes na próxima caixa de diálogo:

- Grupo do IdP:

London - Grupo de permissões: deixe em branco

- Função no SOC: deixe em branco

- Ambiente:

London - Insira os seguintes detalhes na próxima caixa de diálogo:

- Grupo do IdP:

Manchester - Grupo de permissões: deixe em branco

- Função no SOC: deixe em branco

- Ambiente:

Manchester

Para clientes que usam o recurso de federação de casos, consulte Configurar o acesso federado a casos para o Google SecOps.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.