SOAR 권한을 Google Cloud IAM으로 이전

이 문서는 기존 SOAR 권한 그룹에서 액세스 제어를 위한 Google Cloud ID 및 액세스 관리 (IAM)로 환경을 이전해야 하는 Google Security Operations 통합 고객과 SOAR 독립형 사용자를 위한 가이드입니다. 이 절차에 대한 동영상 둘러보기는 SOAR IAM 마이그레이션 동영상을 참고하세요.

Google Cloud 콘솔 확인 프로세스는 다음 주요 단계를 실행하여 SOAR 권한에서Google Cloud IAM으로의 전환을 자동화합니다.

- 맞춤 권한 그룹 및 사용자 할당을 비롯한 기존 권한 구성을 읽습니다.

- 기존 권한 그룹을 복제하는 맞춤 IAM 역할을 생성합니다.

- 모든 액세스 권한이 유지되도록 기존 사용자 및 그룹을 새로 생성된 IAM 역할에 매핑합니다.

- 사용자와 그룹을 할당된 역할에 바인딩하는 IAM 정책을 만듭니다.

시작하기 전에

마이그레이션을 시작하기 전에 다음 요구사항을 충족하는지 확인하세요.

IdP 그룹 매핑: 모든 사용자가 Google SecOps 플랫폼의 ID 공급업체 (IdP) 그룹에 매핑되었는지 확인합니다. IdP 그룹 매핑에 관한 자세한 내용은 플랫폼에서 사용자 매핑을 참고하세요.

권한: 필요한 권한이 있는지 확인합니다.

SOAR 권한을 이전하는 방법에는 두 가지가 있습니다.

- Google Cloud CLI 사용

- Terraform 사용

Google Cloud CLI를 사용하여 SOAR 권한 이전

SOAR 권한을 Google Cloud IAM으로 이전하려면 다음 단계를 따르세요.

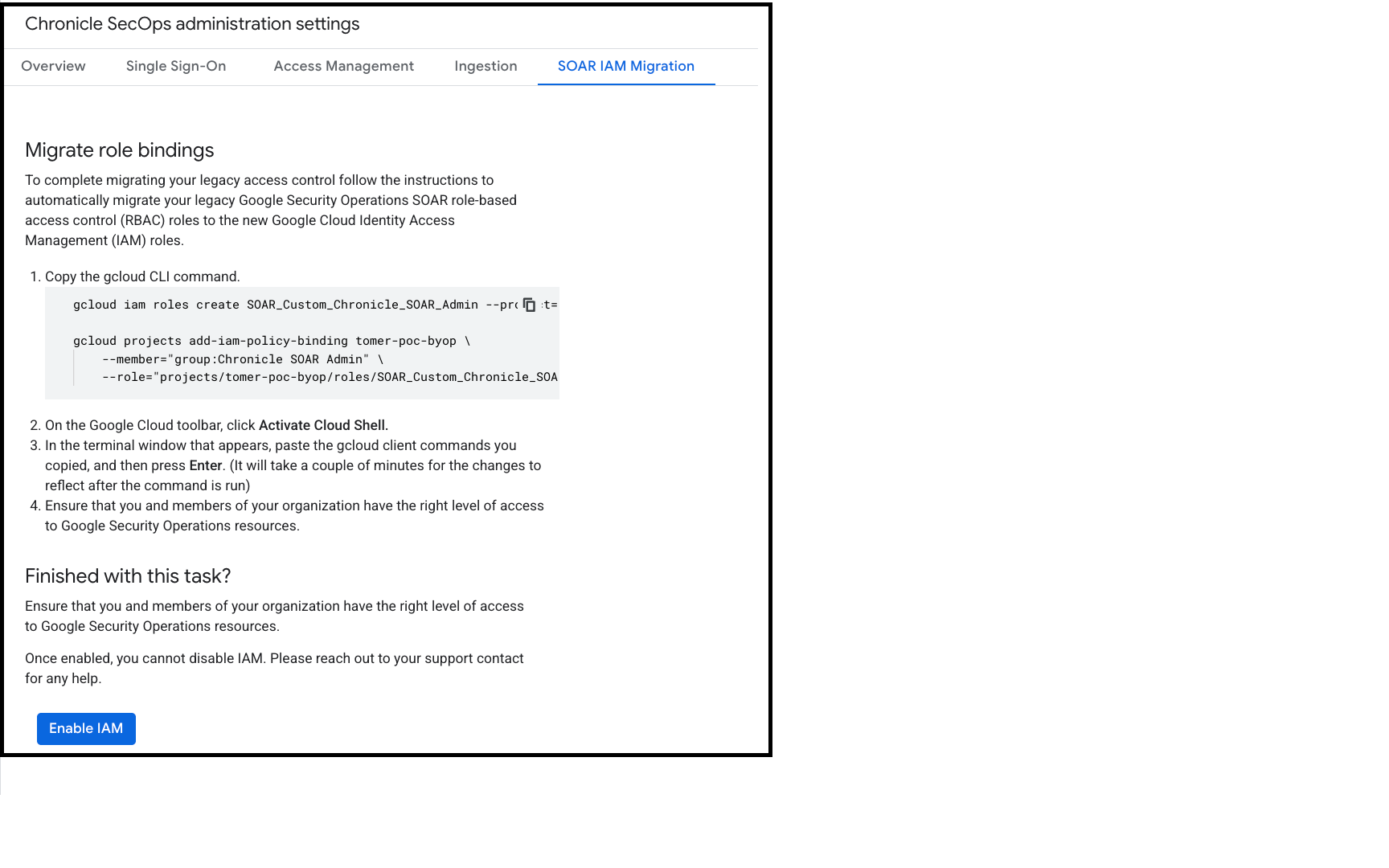

- Google Cloud 콘솔에서 Google SecOps 관리 설정으로 이동합니다.

- SOAR IAM Migration(SOAR IAM 마이그레이션) 탭을 클릭합니다.

- 역할 바인딩 마이그레이션 섹션에서 Google Cloud CLI 명령어를 복사합니다.

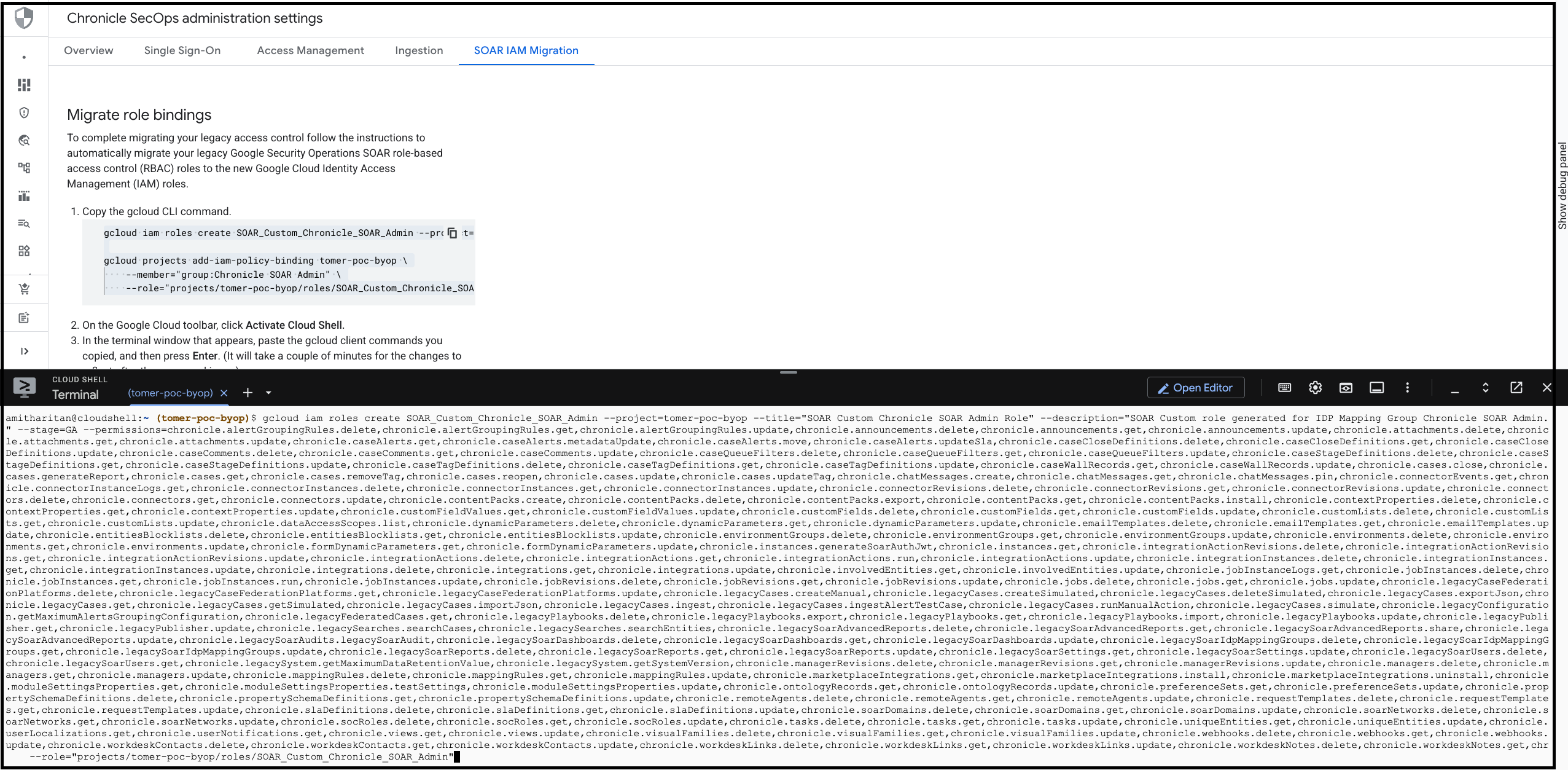

- Google Cloud 툴바에서 Cloud Shell 활성화를 클릭합니다.

- 터미널 창에 Google Cloud CLI 명령어를 붙여넣고 Enter 키를 누릅니다.

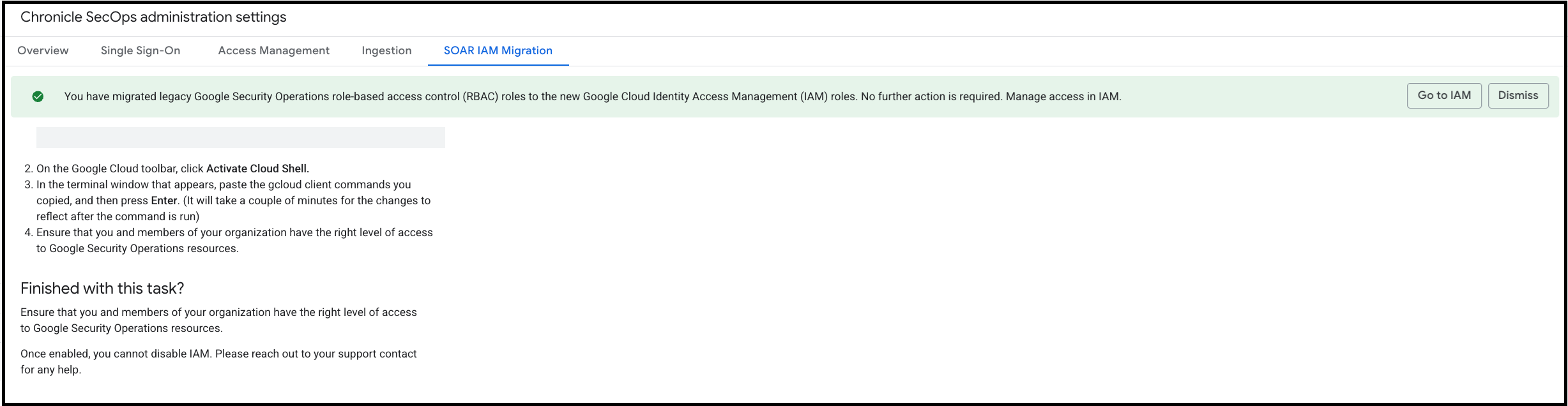

- 스크립트가 성공적으로 실행되었는지 확인합니다.

- Google Cloud 콘솔로 돌아가 이 작업 완료 섹션에서 IAM 사용 설정을 클릭합니다.

Terraform을 사용하여 SOAR 권한 이전

Terraform을 사용하여 SOAR 권한을 Google Cloud IAM으로 이전하려면 다음 단계를 따르세요.

- Google Cloud 콘솔에서 Google SecOps 관리 설정으로 이동합니다.

- SOAR IAM Migration(SOAR IAM 마이그레이션) 탭을 클릭합니다.

- 역할 바인딩 마이그레이션 섹션에서 Google Cloud CLI 명령어를 복사합니다.

- Terraform 저장소로 이동하여 Google Cloud CLI 명령어를 해당 Terraform 명령어로 매핑합니다. 다음 표에서는 Google Cloud CLI의 커스텀 역할 생성 명령어와 Terraform 명령어를 매핑합니다.

| gcloud 플래그 | Terraform 인수 | 참고 |

|---|---|---|

ROLE_ID (위치) |

role_id |

Terraform에서는 projects/PROJECT_ID/roles/ 프리픽스를 포함하지 마세요. ID 문자열 (예: myCustomRole)만 사용합니다. |

--project |

project |

커스텀 역할이 정의된 프로젝트의 ID입니다. |

--title |

title |

인간이 읽을 수 있는 역할 제목입니다. |

--description |

description |

역할의 목적과 권한에 대한 요약입니다. |

--permissions |

permissions |

gcloud는 쉼표로 구분된 문자열을 허용합니다. Terraform에는 문자열 목록(["perm.a", "perm.b"])이 필요합니다. |

--stage |

stage |

유효한 값: ALPHA, BETA, GA,

DEPRECATED, DISABLED, EAP. |

Terraform 예시에 대한 Google Cloud CLI 매핑

Google Cloud CLI 명령어:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Terraform 명령어:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

IAM 정책 바인딩 (역할 할당)

Google Cloud CLI projects add-iam-policy-binding을 사용하면 특정 구성원 (사용자, 서비스 계정 또는 그룹)에게 특정 역할을 부여합니다. 다음 표에서는 Google Cloud CLI 명령어와 Terraform 명령어를 매핑합니다. IAM 역할을 할당하기 위해 명령어를 매핑합니다.

| gcloud 플래그 | Terraform 인수 | 참고 |

|---|---|---|

PROJECT_ID (위치) |

project |

타겟 프로젝트의 ID입니다. |

--member |

member |

주 구성원 ID (예: user:email, serviceAccount:email, group:email)입니다. |

--role |

role |

역할 ID입니다. 맞춤 역할(projects/ID/roles/NAME)에는 전체 경로를 사용하고 표준 역할(roles/NAME)에는 짧은 이름을 사용합니다. |

역할 할당 예시

Google Cloud CLI 명령어:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Terraform 명령어:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}