Google SecOps 플랫폼에서 사용자 매핑

이 문서에서는 보안 식별을 사용하여 Google Security Operations 플랫폼에 사용자를 프로비저닝, 인증, 매핑하는 방법을 설명합니다. 이 가이드에서는 Google Workspace를 외부 ID 공급업체 (IdP)로 사용하는 구성 프로세스를 설명하지만 다른 IdP의 단계도 유사합니다. Cloud ID 공급업체를 사용하는 경우 IdP 그룹 대신 이메일 그룹으로 서비스를 구성해야 합니다. 자세한 내용은 Cloud ID를 사용하여 Google SecOps 플랫폼에서 사용자 매핑을 참고하세요.

프로비저닝을 위한 SAML 속성 설정

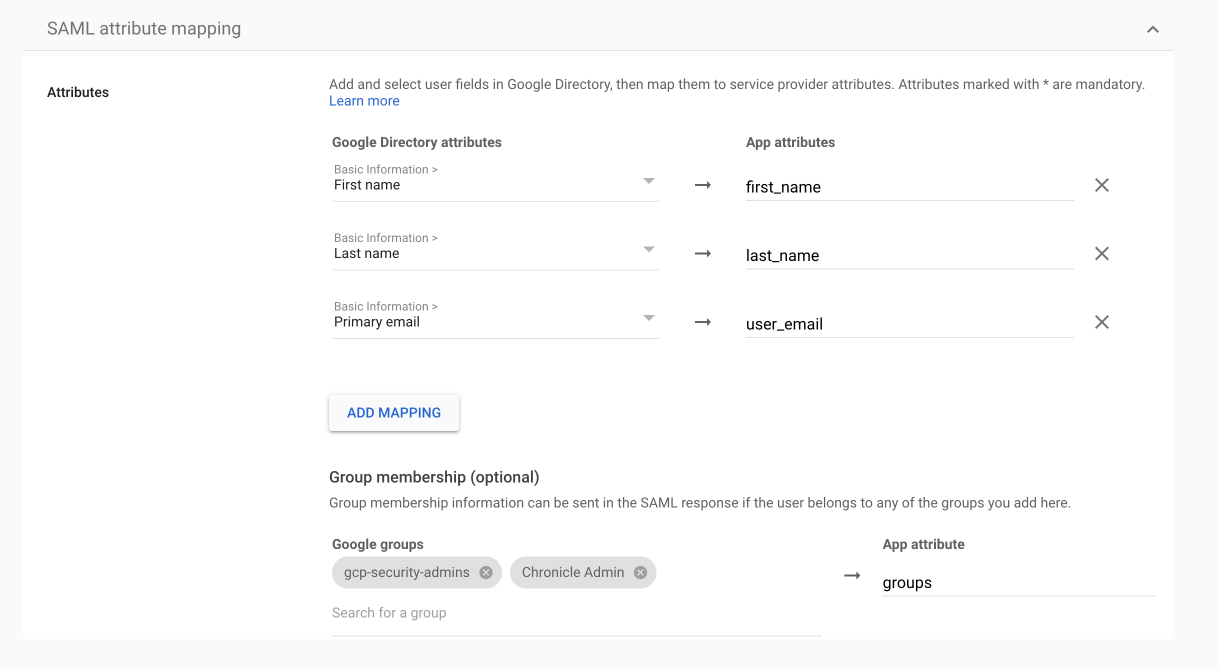

외부 IdP에서 SAML 속성과 그룹을 설정하려면 다음 단계를 따르세요.- Google Workspace에서 SAML 속성 매핑 섹션으로 이동합니다.

- 다음 필수 속성을 추가합니다.

first_namelast_nameuser_emailgroups- Google 그룹스에서 IdP 그룹 이름을 입력합니다. 예를 들면

Google SecOps administrators또는Gcp-security-admins입니다. 이러한 그룹 이름을 기록해 둡니다. 나중에 Google SecOps 플랫폼에서 매핑하는 데 필요합니다. (Okta와 같은 다른 외부 제공업체에서는 이를 IdP 그룹이라고 합니다.)

IdP 프로비저닝 설정

IdP 프로비저닝을 설정하려면 IdP 구성 및 직원 ID 풀 공급업체 만들기의 단계를 따르세요.

다음 예는

직원 ID 제휴 구성에 설명된 앱 구성의 workforce pool 생성 명령어입니다.

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

사용자 액세스 제어

플랫폼의 다양한 측면에 대한 사용자 액세스를 관리하는 방법에는 여러 가지가 있습니다.

- 권한 그룹: 특정 권한 그룹에 사용자를 할당하여 사용자 액세스 수준을 설정합니다. 이 그룹에 따라 사용자가 보거나 수정할 수 있는 모듈 및 하위 모듈이 결정됩니다. 예를 들어 사용자가 케이스 및 Workdesk 페이지에는 액세스할 수 있지만 플레이북 및 설정에는 액세스할 수 없습니다. 자세한 내용은 권한 그룹 작업을 참고하세요.

- SOC 역할: 사용자 그룹의 역할을 정의합니다. 사용자를 SOC 역할에 할당하여 작업 관리를 간소화할 수 있습니다. 케이스, 작업 또는 플레이북을 개인에게 할당하는 대신 SOC 역할에 할당할 수 있습니다. 사용자는 자신, 자신의 역할 또는 추가 역할에 할당된 케이스를 볼 수 있습니다. 자세한 내용은 역할 작업을 참고하세요.

- 환경 또는 환경 그룹: 환경 또는 환경 그룹을 구성하여 여러 네트워크 또는 사업부 간에 데이터를 분류합니다. 일반적으로 비즈니스 및 관리 보안 서비스 제공업체 (MSSP)에서 사용합니다. 사용자는 자신에게 할당된 환경 또는 그룹 내의 데이터에만 액세스할 수 있습니다. 자세한 내용은 환경 작업을 참고하세요.

사용자 매핑 및 인증

권한 그룹, SOC 역할, 환경의 조합에 따라 Google SecOps 플랫폼의 각 IdP 그룹에 대한 Google SecOps 사용자 여정이 결정됩니다.

- 서드 파티 제공업체를 사용하는 고객의 경우 IdP 그룹 매핑 페이지의 SAML 설정에 정의된 각 IdP 그룹을 매핑합니다.

- Cloud ID 공급업체를 사용하는 고객의 경우 그룹 매핑 페이지에서 이메일 그룹을 매핑합니다. 자세한 내용은 Cloud ID를 사용하여 Google SecOps 플랫폼에서 사용자 매핑을 참고하세요.

IdP 그룹을 여러 권한 그룹, SOC 역할, 환경에 매핑할 수 있습니다. 이렇게 하면 SAML 제공업체에서 서로 다른 IdP 그룹에 매핑된 서로 다른 사용자가 필요한 모든 권한 수준을 상속받게 됩니다. Google SecOps에서 이를 관리하는 방법을 비롯한 자세한 내용은 IdP 그룹 매핑의 여러 권한을 참고하세요.

IdP 그룹을 개별 제어 액세스 매개변수에 매핑할 수도 있습니다. 이를 통해 더 세부적인 수준의 매핑이 가능하며 대규모 고객에게 유용할 수 있습니다. 자세한 내용은 액세스 제어 매개변수에 IdP 그룹 매핑을 참고하세요.

기본적으로 Google SecOps 플랫폼에는 기본 관리자의 IdP 그룹이 포함됩니다.

IdP 그룹을 매핑하려면 다음 단계를 따르세요.

- Google SecOps에서 설정 > SOAR 설정 > 고급 > IdP 그룹 매핑으로 이동합니다.

- IdP 그룹의 이름을 사용할 수 있는지 확인합니다.

- 추가 추가를 클릭하고 각 IdP 그룹의 매개변수 매핑을 시작합니다.

- 완료되면 추가를 클릭합니다. 사용자가 플랫폼에 로그인할 때마다 설정 > 조직 아래에 있는 사용자 관리 페이지에 사용자가 자동으로 추가됩니다.

사용자가 Google SecOps 플랫폼에 로그인하려고 하지만 IdP 그룹이 매핑되지 않은 경우 사용자가 거부되지 않도록 이 페이지에서 기본 액세스 설정을 사용 설정하고 관리자 권한을 설정하는 것이 좋습니다. 초기 관리자 설정이 완료되면 관리자 권한을 더 최소한의 수준으로 조정하는 것이 좋습니다.

IdP 그룹을 액세스 제어 매개변수에 매핑

이 섹션에서는 IdP 그룹 매핑 페이지에서 여러 IdP 그룹을 하나 이상의 액세스 제어 매개변수에 매핑하는 방법을 설명합니다. 이 접근 방식은 Google SecOps SOAR 플랫폼의 표준화를 따르기보다는 특정 맞춤설정을 기반으로 사용자 그룹을 온보딩하고 프로비저닝하려는 고객에게 유용합니다. 그룹을 매개변수에 매핑하려면 처음에는 그룹을 더 많이 만들어야 할 수 있지만 매핑이 설정되면 새 사용자가 추가 그룹을 만들지 않고도 Google SecOps에 가입할 수 있습니다.

그룹 매핑의 여러 권한에 관한 자세한 내용은 여러 제어 액세스 매개변수로 사용자 매핑을 참고하세요.

사용자 삭제하기

여기에서 그룹을 삭제하는 경우 사용자 관리 화면에서 개별 사용자를 삭제해야 합니다. 자세한 내용은 Google SecOps 사용자 삭제를 참고하세요.사용 사례: 각 IdP 그룹에 고유한 권한 필드 할당

다음 예에서는 이 기능을 사용하여 회사의 요구사항에 따라 사용자를 온보딩하고 프로비저닝하는 방법을 보여줍니다.

귀사에는 다음과 같은 세 가지 페르소나가 있습니다.

- 보안 분석가 (그룹 구성원 Sasha 및 Tal 포함)

- SOC 엔지니어 (그룹 회원 Quinn 및 Noam 포함)

- NOC 엔지니어 (그룹 구성원 김과 카이 포함)

이 시나리오는 다음 표에 나와 있습니다.

| 페르소나 | 권한 그룹 | SOC 역할 | 환경 |

|---|---|---|---|

| 보안 분석가 | 애널리스트 | 등급 1 | 런던 |

| SOC 엔지니어 | 애널리스트 | 등급 1 | 맨체스터 |

| NOC 엔지니어 | 기본 | 등급 2 | 런던 |

이 예에서는 Google SecOps에서 필요한 권한 그룹, SOC 역할, 환경을 이미 설정했다고 가정합니다.

SAML 공급자와 Google SecOps 플랫폼에서 IdP 그룹을 설정하는 방법은 다음과 같습니다.

-

SAML 공급자에서 다음 사용자 그룹을 만듭니다.

- 보안 분석가 (사샤와 탈 포함)

- SOC 엔지니어 (Quinn 및 Noam 포함)

- NOC 엔지니어 (김과 카이 포함)

- 런던 (사샤, 탈, 킴, 카이가 포함됨)

- 맨체스터 (퀸과 노암 포함)

- 설정 > SOAR 설정 > 고급 > IdP 그룹 매핑으로 이동합니다.

- IdP 그룹 추가를 클릭합니다.

- 대화상자에 다음 세부정보를 입력합니다.

- IdP 그룹:

Security analysts - 권한 그룹:

Analyst - SOC 역할:

Tier 1 - 환경: 비워 두기

- 다음 대화상자에 다음 세부정보를 입력합니다.

- IdP 그룹:

SOC engineers - 권한 그룹:

Analyst - SOC 역할:

Tier 1 - 환경: 비워 두기

- 다음 대화상자에 다음 세부정보를 입력합니다.

- IdP 그룹:

NOC engineers - 권한 그룹:

Basic - SOC 역할:

Tier 2 - 환경: 비워 두기

- 다음 대화상자에 다음 세부정보를 입력합니다.

- IdP 그룹:

London - 권한 그룹: 비워 둠

- SOC 역할: 비워 둠

- 환경:

London - 다음 대화상자에 다음 세부정보를 입력합니다.

- IdP 그룹:

Manchester - 권한 그룹: 비워 둠

- SOC 역할: 비워 둠

- 환경:

Manchester

케이스 제휴 기능을 사용하는 고객은 Google SecOps를 위한 제휴 케이스 액세스 설정을 참고하세요.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가에게 문의하여 답변을 받으세요.