Esegui la migrazione delle autorizzazioni SOAR a Google Cloud IAM

Questo documento guida sia i clienti unificati di Google Security Operations sia gli utenti autonomi di SOAR che devono eseguire la migrazione del proprio ambiente dai gruppi di autorizzazioni SOAR esistenti a Identity and Access Management (IAM) per controllo dell'accesso accessi. Google Cloud Per una procedura dettagliata in formato video, guarda Video sulla migrazione IAM SOAR.

La Google Cloud procedura di verifica della console automatizza la transizione dalle autorizzazioni SOAR a Google Cloud IAM eseguendo i seguenti passaggi chiave:

- Legge le configurazioni delle autorizzazioni esistenti, inclusi i gruppi di autorizzazioni personalizzate e le assegnazioni degli utenti.

- Genera ruoli IAM personalizzati che replicano i gruppi di autorizzazioni esistenti.

- Mappa gli utenti e i gruppi esistenti ai ruoli IAM appena creati per assicurarsi che tutti i privilegi di accesso vengano mantenuti.

- Crea policy IAM per associare utenti e gruppi ai ruoli assegnati.

Prima di iniziare

Prima di iniziare la migrazione, verifica che siano soddisfatti i seguenti requisiti:

Mappatura dei gruppi IdP: verifica che tutti gli utenti siano mappati ai gruppi del provider di identità (IdP) nella piattaforma Google SecOps. Per informazioni sulla mappatura dei gruppi IdP, vedi Mappare gli utenti nella piattaforma.

Autorizzazioni: verifica di disporre delle autorizzazioni necessarie:

Esistono due modi per eseguire la migrazione delle autorizzazioni SOAR:

- Utilizzo di Google Cloud CLI

- Utilizzo di Terraform

Migra le autorizzazioni SOAR utilizzando Google Cloud CLI

Per eseguire la migrazione delle autorizzazioni SOAR a Google Cloud IAM:

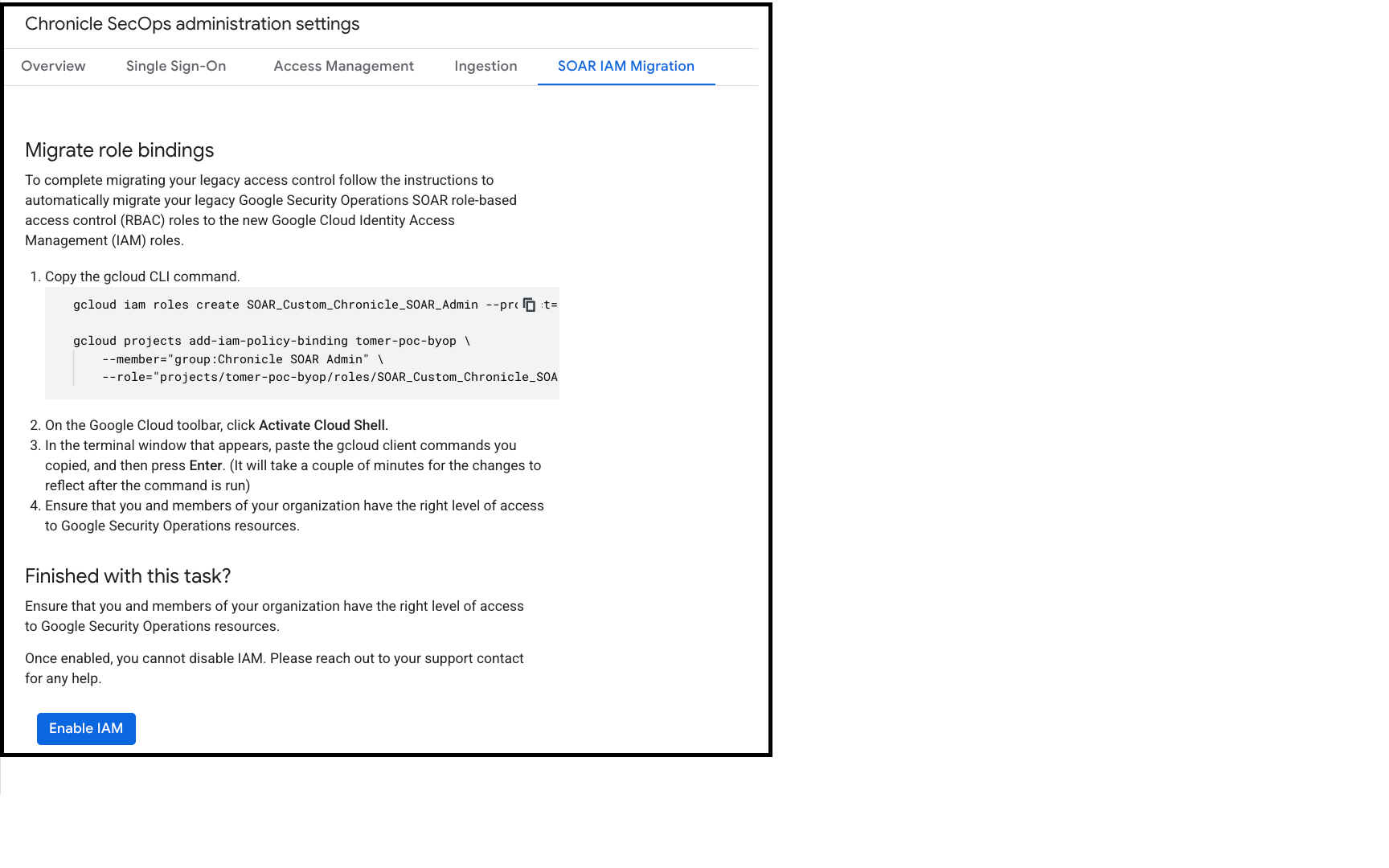

- Nella Google Cloud console, vai alle impostazioni di amministrazione di Google SecOps.

- Fai clic sulla scheda Migrazione IAM SOAR.

- Nella sezione Migra associazioni di ruoli, copia i comandi Google Cloud CLI.

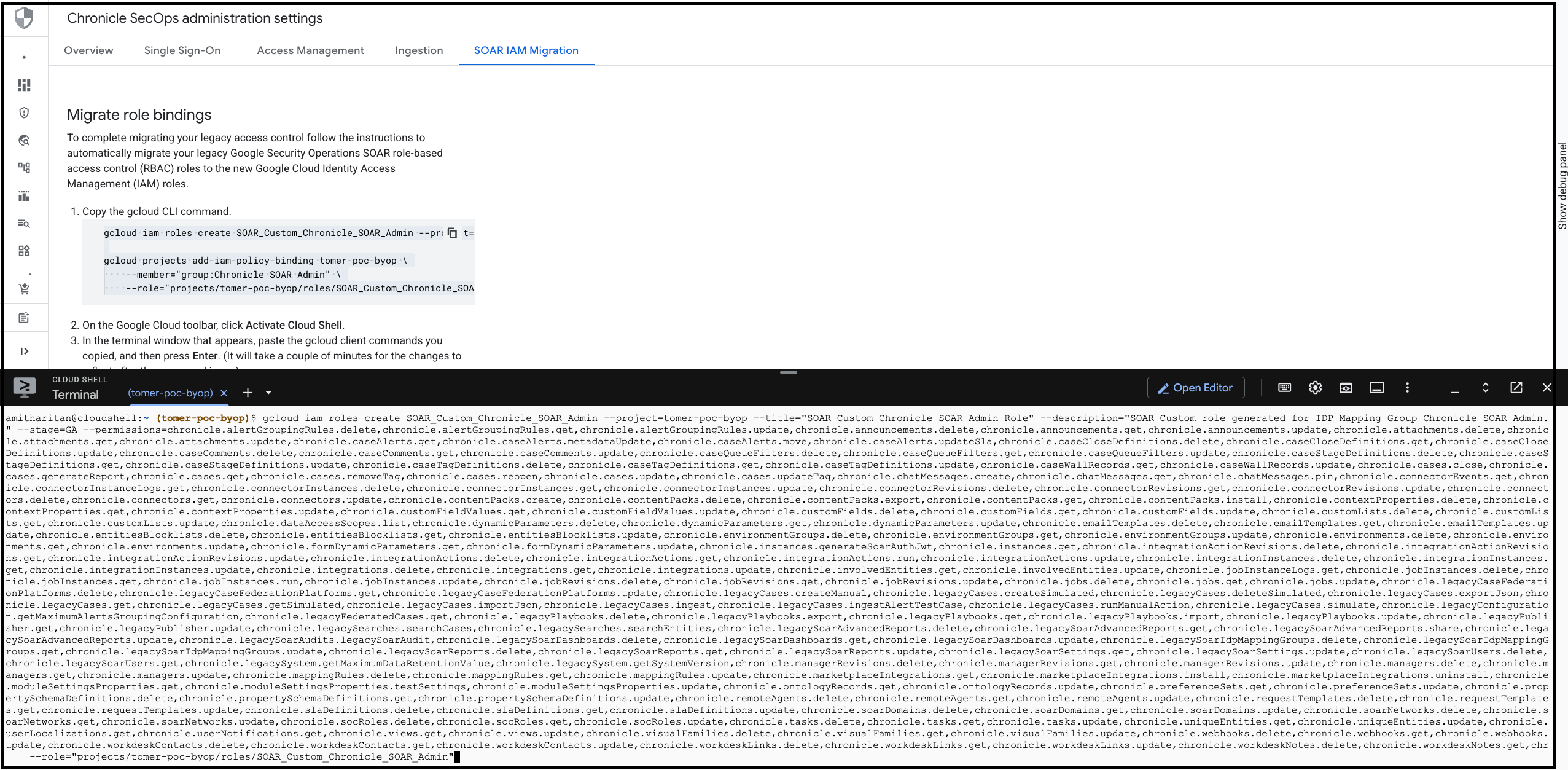

- Nella barra degli strumenti Google Cloud , fai clic su Attiva Cloud Shell.

- Nella finestra del terminale, incolla i comandi Google Cloud CLI e premi Invio.

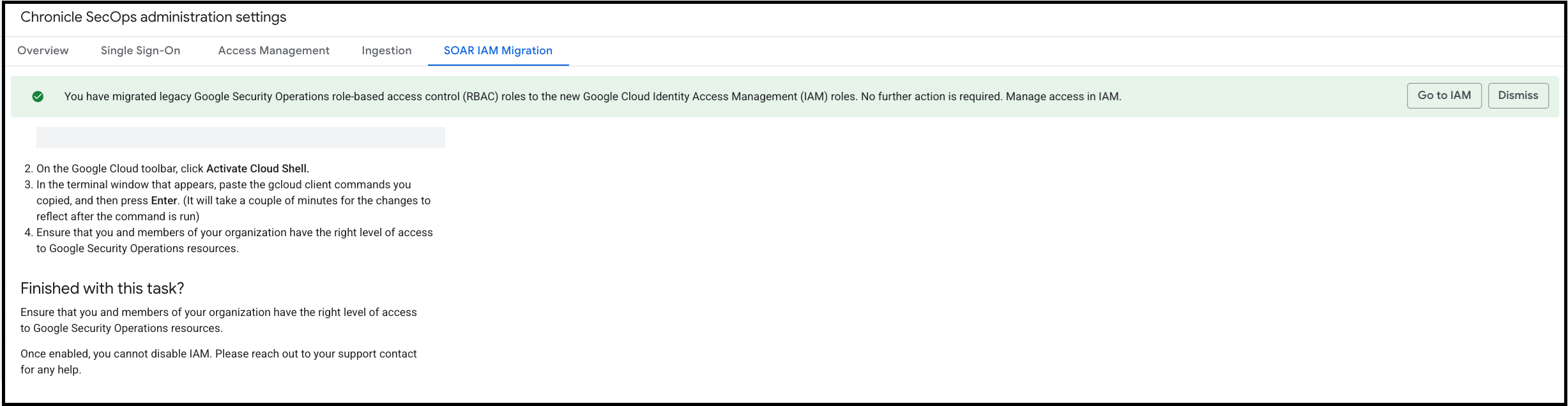

- Assicurati che gli script vengano eseguiti correttamente.

- Torna alla console Google Cloud e, nella sezione Operazione completata,

fai clic su Abilita IAM.

Esegui la migrazione delle autorizzazioni SOAR utilizzando Terraform

Per eseguire la migrazione delle autorizzazioni SOAR a Google Cloud IAM utilizzando Terraform, segui questi passaggi:

- Nella Google Cloud console, vai alle impostazioni di amministrazione di Google SecOps.

- Fai clic sulla scheda Migrazione IAM SOAR.

- Nella sezione Migra associazioni di ruoli, copia i comandi Google Cloud CLI.

- Vai al repository Terraform e mappa i comandi Google Cloud CLI ai relativi equivalenti Terraform. La seguente tabella mappa il comando Google Cloud CLI create custom role con i comandi Terraform.

| Flag gcloud | Argomento Terraform | Note |

|---|---|---|

ROLE_ID (posizionale) |

role_id |

In Terraform, non includere il prefisso

projects/PROJECT_ID/roles/. Utilizza solo la stringa ID (ad esempio, myCustomRole). |

--project |

project |

L'ID del progetto in cui è definito il ruolo personalizzato. |

--title |

title |

Un titolo leggibile per il ruolo. |

--description |

description |

Un riepilogo dello scopo e delle autorizzazioni del ruolo. |

--permissions |

permissions |

gcloud accetta una stringa separata da virgole. Terraform

richiede un elenco di stringhe: ["perm.a", "perm.b"]. |

--stage |

stage |

Valori validi: ALPHA, BETA, GA,

DEPRECATED, DISABLED, EAP. |

Esempio di mapping di Google Cloud CLI a Terraform

Comando Google Cloud CLI:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Comando Terraform:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

Associazioni di policy IAM (assegna ruoli)

Quando utilizzi Google Cloud CLI projects add-iam-policy-binding, concedi un ruolo specifico a un membro specifico (utente, account di servizio o gruppo). La tabella seguente mette in corrispondenza i comandi Google Cloud CLI con i comandi Terraform. Mappa i comandi per assegnare i ruoli IAM.

| Flag gcloud | Argomento Terraform | Note |

|---|---|---|

PROJECT_ID (posizionale) |

project |

L'ID del progetto di destinazione. |

--member |

member |

L'identità principale (ad esempio user:email,

serviceAccount:email, group:email). |

--role |

role |

L'ID ruolo. Utilizza il percorso completo per i ruoli personalizzati

(projects/ID/roles/NAME) e il nome breve per i ruoli standard

(roles/NAME). |

Esempio di assegnazione dei ruoli

Comando Google Cloud CLI:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Comando Terraform:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}