Mappa gli utenti nella piattaforma Google SecOps

Questo documento spiega come eseguire il provisioning, l'autenticazione e il mapping degli utenti con l'identificazione sicura alla piattaforma Google Security Operations. Descrive la procedura di configurazione con Google Workspace come provider di identità (IdP) esterno, anche se i passaggi sono simili per altri IdP. Quando utilizzi il provider Cloud Identity, devi configurare il servizio con gruppi email anziché gruppi IdP. Per maggiori dettagli, consulta Mappare gli utenti nella piattaforma Google SecOps utilizzando Cloud Identity.

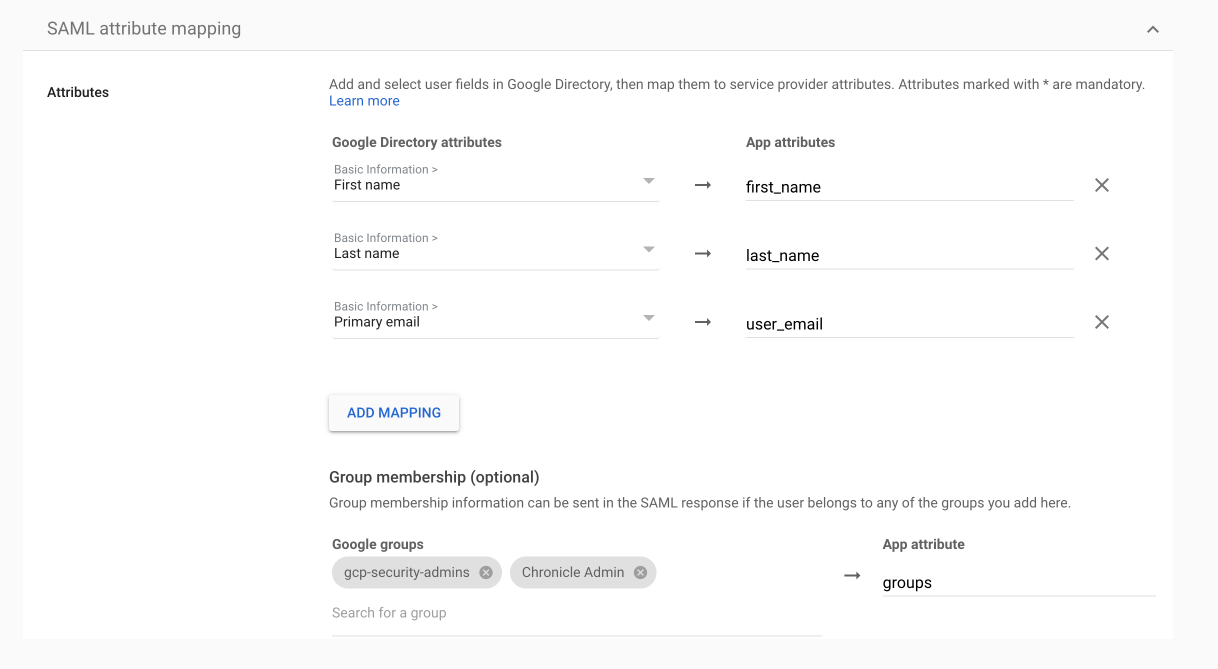

Configurare gli attributi SAML per il provisioning

Per configurare gli attributi e i gruppi SAML nell'IdP esterno:- In Google Workspace, vai alla sezione di mappatura Attributi SAML.

- Aggiungi i seguenti attributi obbligatori:

first_namelast_nameuser_emailgroups- In Google Gruppi, inserisci i nomi dei gruppi IdP. Ad esempio,

Google SecOps administratorsoGcp-security-admins. Prendi nota di questi nomi di gruppi, ti serviranno in un secondo momento per la mappatura nella piattaforma Google SecOps. In altri provider esterni, come Okta, questo valore è denominato Gruppi IdP.

Configurare il provisioning IdP

Per configurare il provisioning IdP, segui i passaggi descritti in Configura l'IdP e Crea un fornitore del pool di identità della forza lavoro.

Il seguente esempio è il comando di creazione di workforce pool per la configurazione dell'app

descritta in

Configurare la federazione delle identità per la forza lavoro:

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

Gestisci l'accesso degli utenti

Esistono diversi modi per gestire l'accesso degli utenti a diversi aspetti della piattaforma:

- Gruppi di autorizzazioni: imposta i livelli di accesso degli utenti assegnandoli a gruppi di autorizzazioni specifici. Questi gruppi determinano quali moduli e sottomoduli gli utenti possono visualizzare o modificare. Ad esempio, un utente potrebbe avere accesso alle pagine Richieste e Workdesk, ma non a Playbook e Impostazioni. Per ulteriori informazioni, vedi Utilizzare i gruppi di autorizzazioni.

- Ruoli SOC: definisci il ruolo di un gruppo di utenti. Puoi assegnare utenti ai ruoli SOC per semplificare la gestione delle attività. Invece di assegnare casi, azioni o playbook a singoli utenti, possono essere assegnati a un ruolo SOC. Gli utenti possono visualizzare le richieste assegnate a loro, al loro ruolo o a ruoli aggiuntivi. Per ulteriori informazioni, vedi Utilizzare i ruoli.

- Ambienti o gruppi di ambienti: configura ambienti o gruppi di ambienti per segmentare i dati in diverse reti o unità aziendali, comunemente utilizzati da aziende e Managed Security Service Provider (MSSP). Gli utenti possono accedere solo ai dati all'interno degli ambienti o dei gruppi assegnati. Per maggiori informazioni, vedi Utilizzare gli ambienti.

Mappare e autenticare gli utenti

La combinazione di gruppi di autorizzazioni, ruoli SOC e ambienti determina il percorso dell'utente Google SecOps per ogni gruppo IdP nella piattaforma Google SecOps.

- Per i clienti che utilizzano un provider di terze parti, mappa ogni gruppo IdP definito nelle impostazioni SAML nella pagina Mappatura gruppi IdP.

- Per i clienti che utilizzano Cloud Identity Provider, mappa i gruppi email nella pagina Mappatura dei gruppi. Per ulteriori informazioni, consulta Mappare gli utenti nella piattaforma Google SecOps utilizzando Cloud Identity.

Puoi mappare i gruppi IdP con più gruppi di autorizzazioni, ruoli SOC e ambienti. In questo modo, i diversi utenti mappati a gruppi IdP diversi nel provider SAML ereditano tutti i livelli di autorizzazione richiesti. Per ulteriori informazioni, incluso il modo in cui Google SecOps gestisce questa situazione, vedi Più autorizzazioni nella mappatura dei gruppi IdP.

Puoi anche scegliere di mappare i gruppi IdP a singoli parametri di controllo dell'accesso. Ciò consente un livello di mappatura più granulare e può essere utile per i clienti di grandi dimensioni. Per saperne di più, consulta Mappare i gruppi IdP ai parametri di controllo dell'accesso.

Per impostazione predefinita, la piattaforma Google SecOps include un gruppo IdP di amministratori predefiniti.

Per mappare i gruppi IdP:

- In Google SecOps, vai a Impostazioni > Impostazioni SOAR > Avanzate > Mapping dei gruppi IdP.

- Assicurati di avere a disposizione i nomi dei gruppi IdP.

- Fai clic su Aggiungi Aggiungi e inizia a mappare i parametri per ogni gruppo IdP.

- Al termine, fai clic su Aggiungi. Ogni volta che un utente accede alla piattaforma, viene aggiunto automaticamente alla pagina Gestione utenti, che si trova in Impostazioni > Organizzazione.

Quando gli utenti tentano di accedere alla piattaforma Google SecOps, ma il loro gruppo IdP non è stato mappato, per evitare che gli utenti vengano rifiutati, ti consigliamo di attivare le impostazioni di accesso predefinite e di impostare le autorizzazioni di amministratore in questa pagina. Una volta completata la configurazione iniziale dell'amministratore, ti consigliamo di impostare le autorizzazioni dell'amministratore a un livello più basso.

Mappare i gruppi IdP ai parametri di controllo dell'accesso

Questa sezione descrive come mappare diversi gruppi IdP a uno o più parametri di controllo dell'accesso nella pagina Mappatura gruppi IdP. Questo approccio è utile per i clienti che vogliono eseguire l'onboarding e il provisioning di gruppi di utenti in base a personalizzazioni specifiche, piuttosto che rispettare la standardizzazione della piattaforma Google SecOps SOAR. Sebbene la mappatura dei gruppi ai parametri possa richiedere inizialmente la creazione di più gruppi, una volta impostata la mappatura, i nuovi utenti possono unirsi a Google SecOps senza la necessità di creare gruppi aggiuntivi.

Per informazioni su più autorizzazioni nella mappatura dei gruppi, vedi Mappare gli utenti con più parametri di controllo dell'accesso.

Eliminare utenti

Se elimini gruppi da qui, assicurati di eliminare i singoli utenti dalla schermata Gestione utenti. Per saperne di più, vedi Eliminare utenti Google SecOps.Caso d'uso: assegnare campi di autorizzazione unici a ogni gruppo IdP

L'esempio seguente illustra come utilizzare questa funzionalità per facilitare l'onboarding e il provisioning degli utenti in base alle esigenze della tua azienda.

La tua azienda ha tre buyer persona diversi:

- Analisti della sicurezza (che include i membri del gruppo Sasha e Tal)

- Ingegneri del SOC (che include i membri del gruppo Quinn e Noam)

- Ingegneri del NOC (che include i membri del gruppo Kim e Kai)

Questo scenario è illustrato nella tabella seguente:

| Utente tipo | Gruppo di autorizzazioni | Ruolo SOC | Ambiente |

|---|---|---|---|

| Analisti sicurezza | Analista | Livello 1 | Londra |

| Ingegneri SOC | Analista | Livello 1 | Manchester |

| Ingegneri NOC | Di base | Livello 2 | Londra |

Per questo esempio, supponi di aver già configurato i gruppi di autorizzazioni, i ruoli SOC e gli ambienti necessari in Google SecOps.

Ecco come configurare i gruppi IdP nel provider SAML e nella piattaforma Google SecOps:

-

Nel tuo provider SAML, crea i seguenti gruppi di utenti:

- Analisti della sicurezza (con Sasha e Tal)

- Ingegneri del SOC (tra cui Quinn e Noam)

- Ingegneri del NOC (Kim e Kai)

- Londra (con Sasha, Tal, Kim e Kai)

- Manchester (con Quinn e Noam)

- Vai a Impostazioni > SOAR Impostazioni > Avanzate > Mappatura dei gruppi IdP.

- Fai clic su Aggiungi gruppo IdP.

- Inserisci i seguenti dettagli nella finestra di dialogo:

- Gruppo di IdP:

Security analysts - Gruppo di autorizzazioni:

Analyst - Ruolo SOC:

Tier 1 - Ambiente: lascia vuoto

- Inserisci i seguenti dettagli nella finestra di dialogo successiva:

- Gruppo di IdP:

SOC engineers - Gruppo di autorizzazioni:

Analyst - Ruolo SOC:

Tier 1 - Ambiente: lascia vuoto

- Inserisci i seguenti dettagli nella finestra di dialogo successiva:

- Gruppo di IdP:

NOC engineers - Gruppo di autorizzazioni:

Basic - Ruolo SOC:

Tier 2 - Ambiente: lascia vuoto

- Inserisci i seguenti dettagli nella finestra di dialogo successiva:

- Gruppo di IdP:

London - Gruppo di autorizzazioni: lascia vuoto

- Ruolo SOC: lascia vuoto

- Ambiente:

London - Inserisci i seguenti dettagli nella finestra di dialogo successiva:

- Gruppo di IdP:

Manchester - Gruppo di autorizzazioni: lascia vuoto

- Ruolo SOC: lascia vuoto

- Ambiente:

Manchester

Per i clienti che utilizzano la funzionalità di federazione dei casi, vedi Configurare l'accesso federato ai casi per Google SecOps.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.