Migrer les autorisations SOAR vers Google Cloud IAM

Ce document s'adresse aux clients Google Security Operations Unified et aux utilisateurs autonomes de SOAR qui doivent migrer leur environnement des groupes d'autorisations SOAR existants vers Google Cloud Identity and Access Management (IAM) pour le contrôle des accès. Pour une présentation vidéo de cette procédure, consultez Migration IAM SOAR.

Le processus de validation de la console Google Cloud automatise la transition des autorisations SOAR versGoogle Cloud IAM en effectuant les étapes clés suivantes :

- Lit les configurations d'autorisations existantes, y compris les groupes d'autorisations personnalisés et les attributions d'utilisateurs.

- Génère des rôles IAM personnalisés qui répliquent les groupes d'autorisations existants.

- Mappe les utilisateurs et groupes existants aux rôles IAM nouvellement créés pour s'assurer que tous les droits d'accès sont conservés.

- Crée des stratégies IAM pour associer les utilisateurs et les groupes à leurs rôles attribués.

Avant de commencer

Avant de commencer la migration, vérifiez que les conditions suivantes sont remplies :

Mappage des groupes IdP : vérifiez que tous les utilisateurs sont mappés aux groupes de fournisseurs d'identité (IdP) dans la plate-forme Google SecOps. Pour en savoir plus sur le mappage des groupes de fournisseurs d'identité, consultez Mapper les utilisateurs dans la plate-forme.

Autorisations : vérifiez que vous disposez des autorisations nécessaires :

Il existe deux façons de migrer les autorisations SOAR :

- Utiliser la Google Cloud CLI

- Utiliser Terraform

Migrer les autorisations SOAR à l'aide de Google Cloud CLI

Pour migrer vos autorisations SOAR vers Google Cloud IAM, procédez comme suit :

- Dans la console Google Cloud , accédez aux paramètres d'administration Google SecOps.

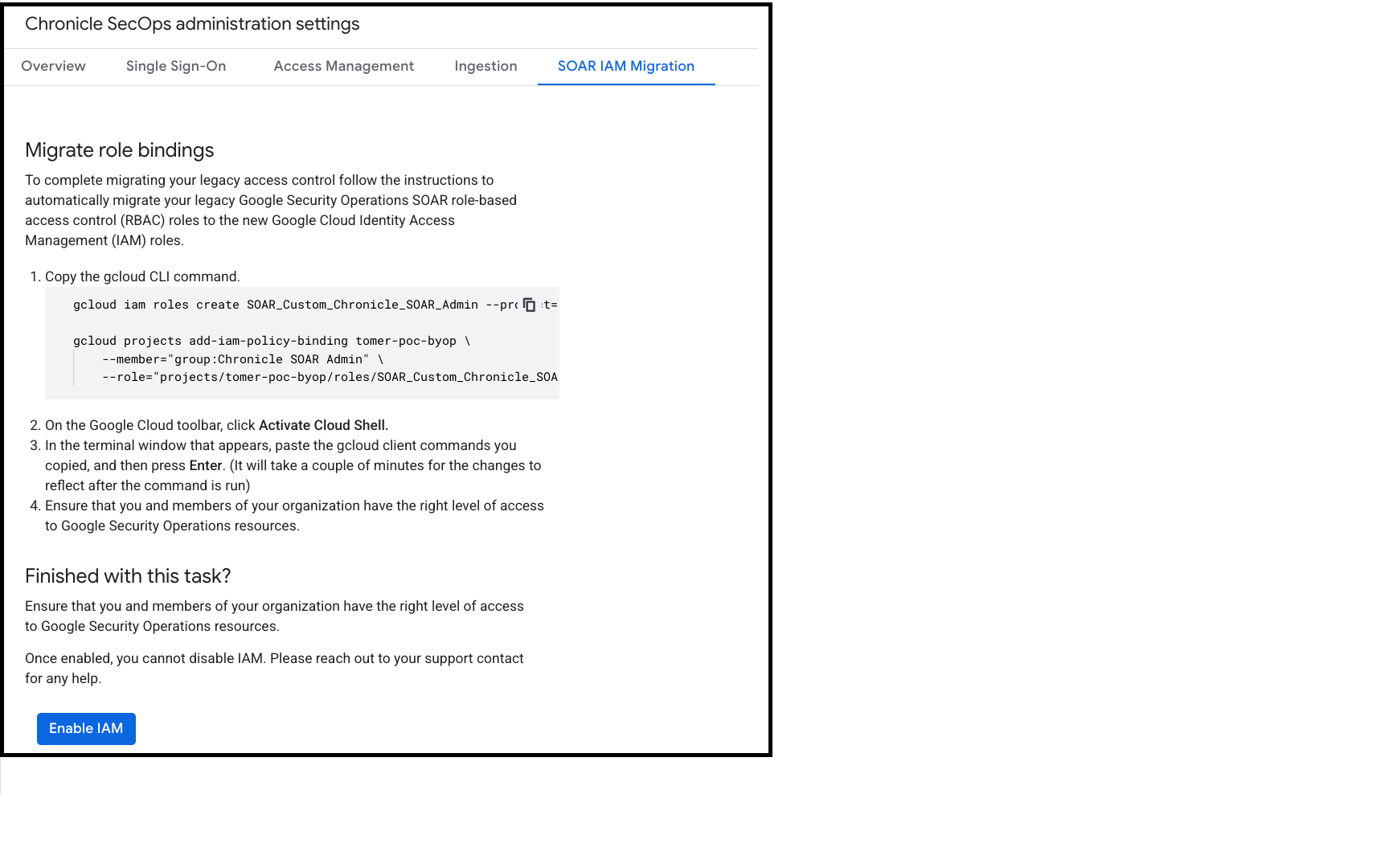

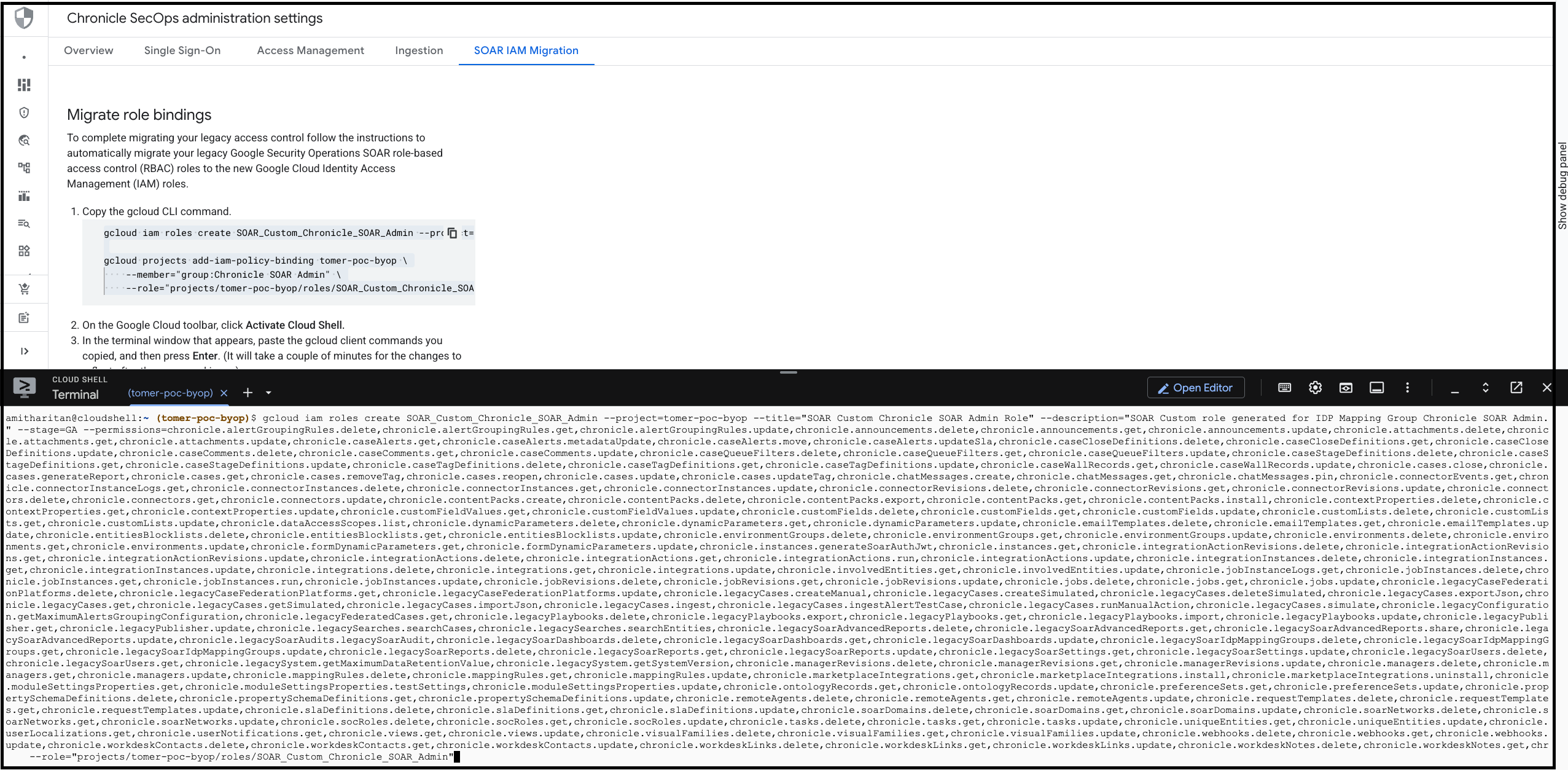

- Cliquez sur l'onglet Migration IAM SOAR.

- Dans la section Migrate role bindings (Migrer les liaisons de rôle), copiez les commandes Google Cloud CLI.

- Dans la barre d'outils Google Cloud , cliquez sur Activer Cloud Shell.

- Dans la fenêtre de terminal, collez les commandes Google Cloud CLI et appuyez sur Entrée.

- Assurez-vous que les scripts s'exécutent correctement.

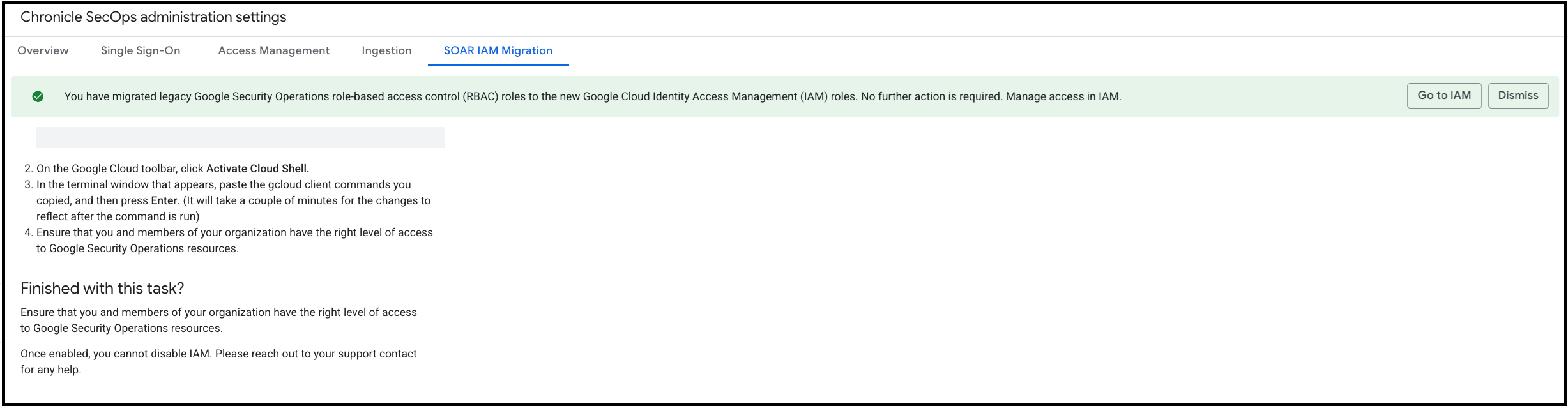

- Revenez à la console Google Cloud , puis, dans la section Terminer cette tâche, cliquez sur Activer IAM.

Migrer les autorisations SOAR à l'aide de Terraform

Pour migrer vos autorisations SOAR vers Google Cloud IAM à l'aide de Terraform, procédez comme suit :

- Dans la console Google Cloud , accédez aux paramètres d'administration Google SecOps.

- Cliquez sur l'onglet Migration IAM SOAR.

- Dans la section Migrate role bindings (Migrer les liaisons de rôle), copiez les commandes Google Cloud CLI.

- Accédez à votre dépôt Terraform et mappez les commandes Google Cloud CLI à leurs équivalents Terraform. Le tableau suivant mappe la commande Google Cloud CLI permettant de créer un rôle personnalisé avec les commandes Terraform.

| Option gcloud | Argument Terraform | Remarques |

|---|---|---|

ROLE_ID (positionnel) |

role_id |

Dans Terraform, n'incluez pas le préfixe

projects/PROJECT_ID/roles/. N'utilisez que la chaîne d'ID (par exemple, myCustomRole). |

--project |

project |

ID du projet dans lequel le rôle personnalisé est défini. |

--title |

title |

Titre du rôle lisible par l'utilisateur. |

--description |

description |

Résumé de l'objectif et des autorisations du rôle. |

--permissions |

permissions |

gcloud accepte une chaîne séparée par des virgules. Terraform

nécessite une liste de chaînes : ["perm.a", "perm.b"]. |

--stage |

stage |

Valeurs valides : ALPHA, BETA, GA, DEPRECATED, DISABLED, EAP. |

Exemple de mappage Google Cloud CLI vers Terraform

Commande Google Cloud CLI :

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Commande Terraform :

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

Liaisons de stratégies IAM (attribuer des rôles)

Lorsque vous utilisez Google Cloud CLI projects add-iam-policy-binding, vous accordez un rôle spécifique à un membre spécifique (utilisateur, compte de service ou groupe). Le tableau suivant mappe les commandes Google Cloud CLI avec les commandes Terraform. Mappez les commandes pour attribuer des rôles IAM.

| Option gcloud | Argument Terraform | Remarques |

|---|---|---|

PROJECT_ID (positionnel) |

project |

ID du projet cible. |

--member |

member |

Identité principale (par exemple, user:email, serviceAccount:email, group:email). |

--role |

role |

ID du rôle. Utilisez le chemin d'accès complet pour les rôles personnalisés (projects/ID/roles/NAME) et le nom abrégé pour les rôles standards (roles/NAME). |

Exemple d'attribution de rôle

Commande Google Cloud CLI :

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Commande Terraform :

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}