Mapper les utilisateurs dans la plate-forme Google SecOps

Ce document explique comment provisionner, authentifier et mapper des utilisateurs avec une identification sécurisée sur la plate-forme Google Security Operations. Il décrit le processus de configuration avec Google Workspace comme fournisseur d'identité (IdP) externe, mais les étapes sont similaires pour les autres IdP. Lorsque vous utilisez le fournisseur d'identité Cloud, vous devez configurer le service avec des groupes de messagerie plutôt qu'avec des groupes IdP. Pour en savoir plus, consultez Mapper les utilisateurs dans la plate-forme Google SecOps à l'aide de Cloud Identity.

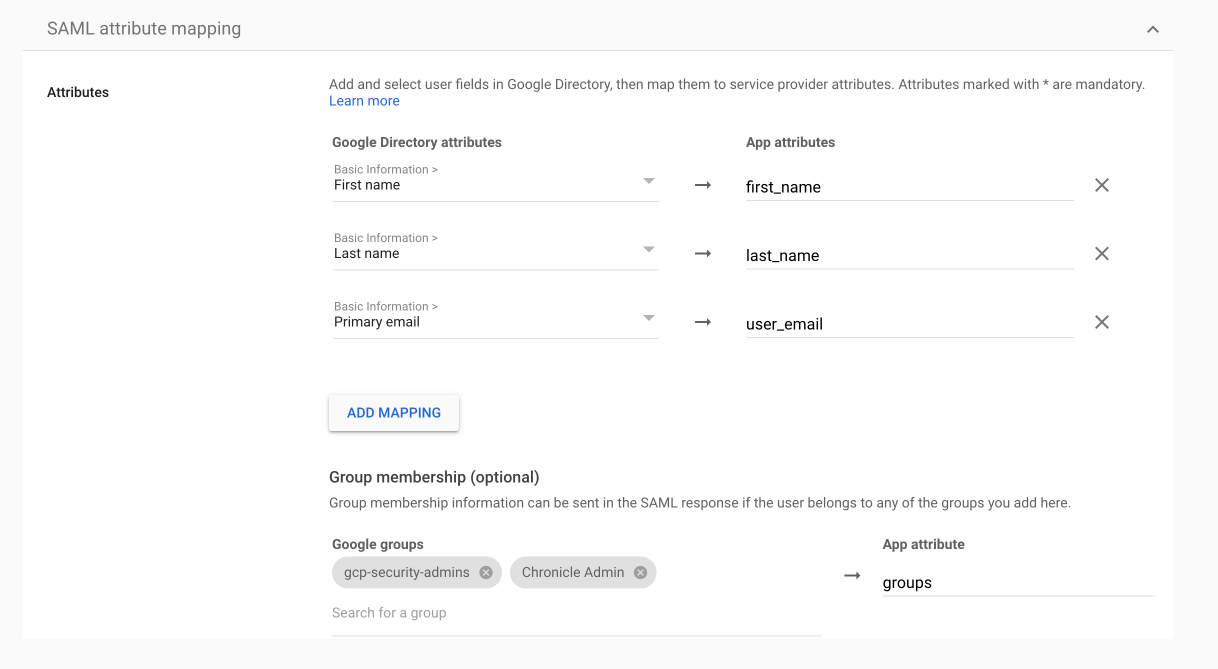

Configurer les attributs SAML pour le provisionnement

Pour configurer les attributs et les groupes SAML dans le fournisseur d'identité externe, procédez comme suit :- Dans Google Workspace, accédez à la section de mappage Attributs SAML.

- Ajoutez les attributs obligatoires suivants :

first_namelast_nameuser_emailgroups- Dans Google Groupes, saisissez les noms des groupes IdP. Par exemple,

Google SecOps administratorsouGcp-security-admins. Notez ces noms de groupes, car vous en aurez besoin ultérieurement pour le mappage dans la plate-forme Google SecOps. (Dans d'autres fournisseurs externes, tels qu'Okta, on parle de groupes IdP.)

Configurer le provisionnement de l'IdP

Pour configurer le provisionnement du fournisseur d'identité, suivez les étapes décrites dans Configurer le fournisseur d'identité et Créer un fournisseur de pool d'identités de personnel.

L'exemple suivant est la commande de création workforce pool pour la configuration de l'application décrite dans

Configurer la fédération d'identité des employés :

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

Contrôler l'accès des utilisateurs

Il existe plusieurs façons de gérer l'accès des utilisateurs aux différents aspects de la plate-forme :

- Groupes d'autorisations : définissez les niveaux d'accès des utilisateurs en les attribuant à des groupes d'autorisations spécifiques. Ces groupes déterminent les modules et sous-modules que les utilisateurs peuvent afficher ou modifier. Par exemple, un utilisateur peut avoir accès aux pages Demandes et Espace de travail, mais pas à Playbooks ni à Paramètres. Pour en savoir plus, consultez Utiliser des groupes d'autorisations.

- Rôles SOC : définissez le rôle d'un groupe d'utilisateurs. Vous pouvez attribuer des rôles SOC aux utilisateurs pour simplifier la gestion des tâches. Au lieu d'attribuer des cas, des actions ou des playbooks à des personnes, vous pouvez les attribuer à un rôle SOC. Les utilisateurs peuvent consulter les demandes qui leur sont attribuées, ainsi que leur rôle et leurs rôles supplémentaires. Pour en savoir plus, consultez Utiliser des rôles.

- Environnements ou groupes d'environnements : configurez des environnements ou des groupes d'environnements pour segmenter les données sur différents réseaux ou unités commerciales. Cette option est couramment utilisée par les entreprises et les fournisseurs de services de sécurité gérés (MSSP). Les utilisateurs ne peuvent accéder aux données que dans les environnements ou groupes qui leur sont attribués. Pour en savoir plus, consultez Utiliser des environnements.

Mapper et authentifier les utilisateurs

La combinaison des groupes d'autorisations, des rôles SOC et des environnements détermine le parcours utilisateur Google SecOps pour chaque groupe IdP de la plate-forme Google SecOps.

- Pour les clients qui utilisent un fournisseur tiers, mappez chaque groupe IdP défini dans les paramètres SAML sur la page Mappage des groupes IdP.

- Si vous utilisez un fournisseur d'identité Cloud, mappez les groupes de messagerie sur la page Mappage de groupe. Pour en savoir plus, consultez Mapper des utilisateurs dans la plate-forme Google SecOps à l'aide de Cloud Identity.

Vous pouvez mapper des groupes IdP avec plusieurs groupes d'autorisations, rôles SOC et environnements. Cela permet de s'assurer que les différents utilisateurs mappés à différents groupes IdP dans le fournisseur SAML héritent de tous les niveaux d'autorisation requis. Pour en savoir plus, y compris sur la façon dont Google SecOps gère cela, consultez Autorisations multiples dans le mappage de groupes IdP.

Vous pouvez également choisir de mapper des groupes IdP à des paramètres d'accès au contrôle individuels. Cela permet un niveau de mappage plus précis et peut être utile pour les grands clients. Pour en savoir plus, consultez Mapper les groupes IdP aux paramètres de contrôle des accès.

Par défaut, la plate-forme Google SecOps inclut un groupe IdP d'administrateurs par défaut.

Pour mapper des groupes IdP, procédez comme suit :

- Dans Google SecOps, accédez à Paramètres > Paramètres SOAR > Avancé > Mappage des groupes IdP.

- Assurez-vous d'avoir les noms des groupes IdP à portée de main.

- Cliquez sur Ajouter Ajouter et commencez à mapper les paramètres pour chaque groupe d'IdP.

- Lorsque vous avez terminé, cliquez sur Ajouter. Chaque fois qu'un utilisateur se connecte à la plate-forme, il est automatiquement ajouté à la page Gestion des utilisateurs, qui se trouve sous Paramètres> Organisation.

Lorsque des utilisateurs tentent de se connecter à la plate-forme Google SecOps, mais que leur groupe IdP n'a pas été mappé, nous vous recommandons d'activer les paramètres d'accès par défaut et de définir des autorisations d'administrateur sur cette page pour que les utilisateurs ne soient pas refusés. Une fois la configuration initiale de l'administrateur terminée, nous vous suggérons de réduire les autorisations de l'administrateur.

Mapper des groupes IdP sur des paramètres de contrôle des accès

Cette section explique comment mapper différents groupes IdP à un ou plusieurs paramètres de contrôle des accès sur la page Mappage des groupes IdP. Cette approche est avantageuse pour les clients qui souhaitent intégrer et provisionner des groupes d'utilisateurs en fonction de personnalisations spécifiques, plutôt que d'adhérer à la standardisation de la plate-forme Google SecOps SOAR. Bien que le mappage de groupes à des paramètres puisse vous obliger à créer davantage de groupes au départ, une fois le mappage défini, les nouveaux utilisateurs peuvent rejoindre Google SecOps sans avoir à créer de groupes supplémentaires.

Pour en savoir plus sur le mappage de plusieurs autorisations dans le mappage de groupe, consultez Mapper des utilisateurs avec plusieurs paramètres de contrôle d'accès.

Supprimer des comptes utilisateur

Si vous supprimez des groupes à partir de cet écran, veillez à supprimer les utilisateurs individuels de l'écran Gestion des utilisateurs. Pour en savoir plus, consultez Supprimer des utilisateurs Google SecOps.Cas d'utilisation : attribuer des champs d'autorisation uniques à chaque groupe IdP

L'exemple suivant illustre comment utiliser cette fonctionnalité pour intégrer et provisionner des utilisateurs en fonction des besoins de votre entreprise.

Votre entreprise dispose de trois personas différents :

- Analystes de la sécurité (Sasha et Tal)

- Ingénieurs SOC (dont Quinn et Noam, membres du groupe)

- Ingénieurs NOC (dont les membres du groupe Kim et Kai)

Ce scénario est illustré dans le tableau suivant :

| Persona | Groupe d'autorisations | Rôle dans le SOC | Environnement |

|---|---|---|---|

| Analystes de sécurité | Analyste | Niveau 1 | Londres |

| Ingénieurs SOC | Analyste | Niveau 1 | Manchester |

| Ingénieurs NOC | De base | Niveau 2 | Londres |

Pour cet exemple, supposons que vous ayez déjà configuré les groupes d'autorisations, les rôles SOC et les environnements nécessaires dans Google SecOps.

Voici comment configurer les groupes IdP dans le fournisseur SAML et dans la plate-forme Google SecOps :

-

Dans votre fournisseur SAML, créez les groupes d'utilisateurs suivants :

- Analystes de sécurité (Sasha et Tal)

- Ingénieurs SOC (dont Quinn et Noam)

- Ingénieurs NOC (Kim et Kai)

- Londres (avec Sasha, Tal, Kim et Kai)

- Manchester (avec Quinn et Noam)

- Accédez à Paramètres> Paramètres SOAR> Avancés> Mappage des groupes IdP.

- Cliquez sur Ajouter un groupe IdP.

- Saisissez les informations suivantes dans la boîte de dialogue :

- Groupe IdP :

Security analysts - Groupe d'autorisations :

Analyst - Rôle dans le SOC :

Tier 1 - Environnement : laisser vide

- Dans la boîte de dialogue suivante, saisissez les informations suivantes :

- Groupe IdP :

SOC engineers - Groupe d'autorisations :

Analyst - Rôle dans le SOC :

Tier 1 - Environnement : laisser vide

- Dans la boîte de dialogue suivante, saisissez les informations suivantes :

- Groupe IdP :

NOC engineers - Groupe d'autorisations :

Basic - Rôle dans le SOC :

Tier 2 - Environnement : laisser vide

- Dans la boîte de dialogue suivante, saisissez les informations suivantes :

- Groupe IdP :

London - Groupe d'autorisations : laissez ce champ vide

- Rôle dans le SOC : laissez ce champ vide

- Environnement :

London - Dans la boîte de dialogue suivante, saisissez les informations suivantes :

- Groupe IdP :

Manchester - Groupe d'autorisations : laissez ce champ vide

- Rôle dans le SOC : laissez ce champ vide

- Environnement :

Manchester

Pour les clients qui utilisent la fonctionnalité de fédération des demandes, consultez Configurer l'accès fédéré aux demandes pour Google SecOps.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.