SOAR 権限を Google Cloud IAM に移行する

このドキュメントは、既存の SOAR 権限グループから Google Cloud Identity and Access Management(IAM)にアクセス制御用の環境を移行する必要がある Google Security Operations 統合のお客様と SOAR スタンドアロン ユーザーの両方を対象としています。この手順のチュートリアル動画については、SOAR IAM 移行動画をご覧ください。

注: 移行ツールを使用すると、既存の SOAR 設定権限の新しいカスタム IAM バインディングを提案できます。

Google Cloud コンソールの検証プロセスでは、次の主な手順で SOAR 権限からGoogle Cloud IAM への移行が自動化されます。

- カスタム権限グループやユーザー割り当てなど、既存の権限構成を読み取ります。

- 既存の権限グループを複製するカスタム IAM ロールを生成します。

- 既存のユーザーとグループを新しく作成した IAM ロールにマッピングして、すべてのアクセス権限が保持されるようにします。

- ユーザーとグループを割り当てられたロールにバインドする IAM ポリシーを作成します。

始める前に

移行を開始する前に、次の要件を満たしていることを確認します。

- IdP グループ マッピング: すべてのユーザーが Google SecOps プラットフォームの ID プロバイダ(IdP)グループにマッピングされていることを確認します。IdP グループのマッピングについては、プラットフォームでユーザーをマッピングするをご覧ください。移行ツールは、これらのマッピングを使用して、ユーザーメールまたはグループを IAM プリンシパルにバインドするスクリプトを作成します。

メールグループのマッピング: Cloud Identity を使用している場合は、すべてのユーザーが Google SecOps プラットフォームのメールグループにマッピングされていることを確認します。メール マッピングの詳細については、Cloud Identity を使用してプラットフォームでユーザーをマッピングするをご覧ください。

権限: 必要な権限があることを確認します。

ユーザーは、ユーザー認証情報を使用してプラットフォームにログインし、SOAR 設定で [グループ マッピング] ページが表示されることを確認する必要があります。SOAR 権限を移行する方法は 2 つあります。

Google Cloud CLI を使用して SOAR 権限を移行する

SOAR 権限を Google Cloud IAM に移行する手順は次のとおりです。

- Google Cloud コンソールで、Google SecOps の管理設定に移動します。

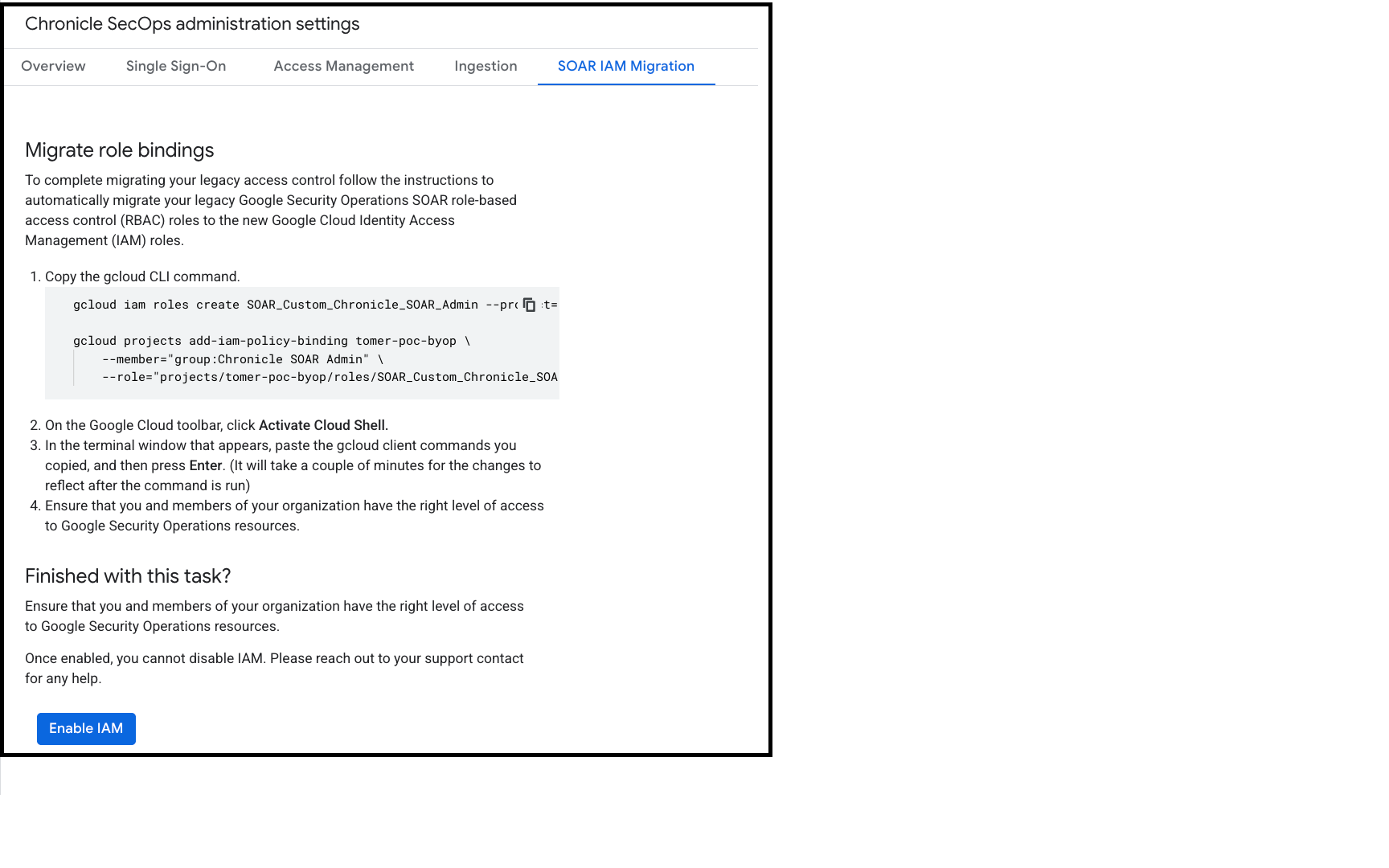

- [SOAR IAM Migration] タブをクリックします。

- [ロール バインディングを移行する] セクションで、Google Cloud CLI コマンドをコピーします。

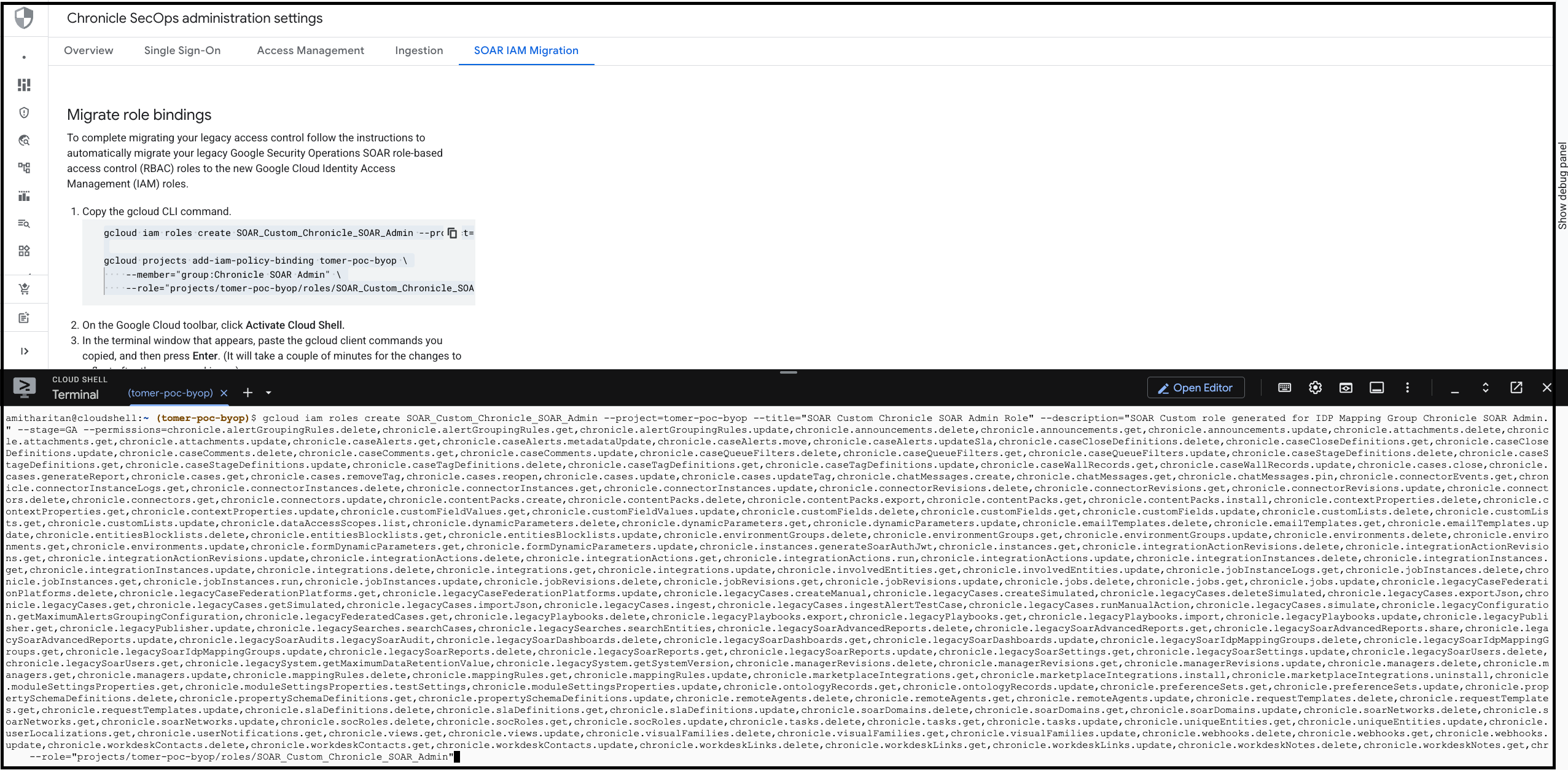

- Google Cloud ツールバーで、[Cloud Shell をアクティブにする] をクリックします。

- ターミナル ウィンドウで、Google Cloud CLI コマンドを貼り付けて Enter キーを押します。

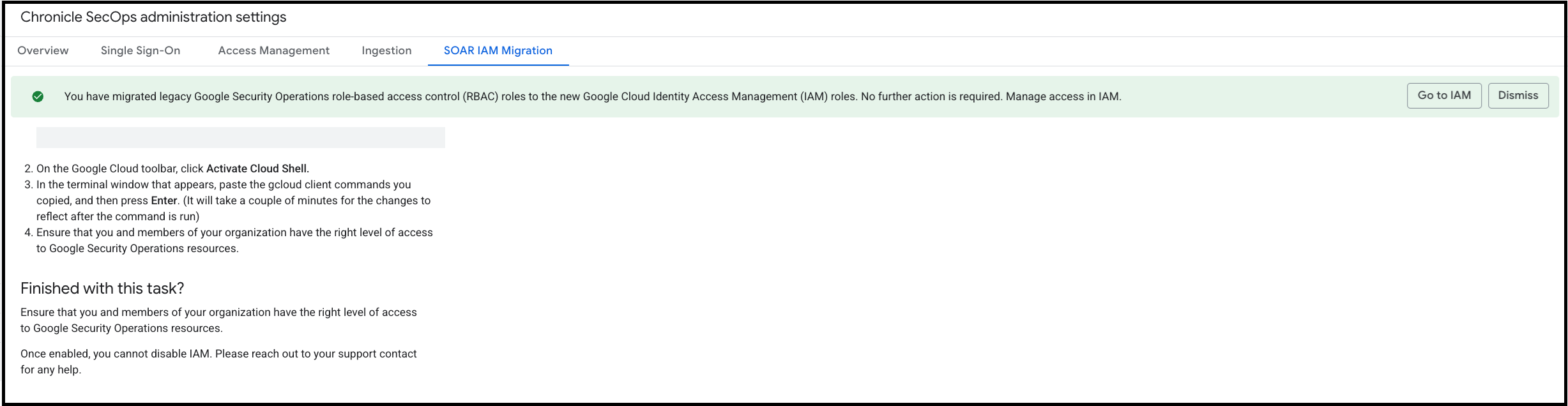

- スクリプトが正常に実行されていることを確認します。

- Google Cloud コンソールに戻り、[このタスクを完了しました] セクションで、[IAM を有効にする] をクリックします。

Terraform を使用して SOAR 権限を移行する

Terraform を使用して SOAR 権限を Google Cloud IAM に移行するには、次の手順を行います。

- Google Cloud コンソールで、Google SecOps の管理設定に移動します。

- [SOAR IAM Migration] タブをクリックします。

- [ロール バインディングを移行する] セクションで、Google Cloud CLI コマンドをコピーします。

- Terraform リポジトリに移動し、Google Cloud CLI コマンドを対応する Terraform の同等コマンドにマッピングします。次の表に、Google Cloud CLI のカスタムロール作成コマンドと Terraform コマンドのマッピングを示します。

| gcloud フラグ | Terraform 引数 | メモ |

|---|---|---|

ROLE_ID(位置) |

role_id |

Terraform では、projects/PROJECT_ID/roles/ 接頭辞は含めないでください。ID 文字列(myCustomRole など)のみを使用します。 |

--project |

project |

カスタムロールが定義されているプロジェクトの ID。 |

--title |

title |

人が読める形式のロールのタイトル。 |

--description |

description |

ロールの目的と権限の概要。 |

--permissions |

permissions |

gcloud は、カンマ区切りの文字列を受け付けます。Terraform には、文字列のリスト ["perm.a", "perm.b"] が必要です。 |

--stage |

stage |

有効な値: ALPHA、BETA、GA、DEPRECATED、DISABLED、EAP。 |

Terraform への Google Cloud CLI のマッピングの例

Google Cloud CLI コマンド:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Terraform コマンド:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

IAM ポリシー バインディング(ロールの割り当て)

Google Cloud CLI projects add-iam-policy-binding を使用すると、特定のメンバー(ユーザー、サービス アカウント、グループ)に特定のロールが付与されます。次の表に、Google Cloud CLI コマンドと Terraform コマンドのマッピングを示します。IAM ロールを割り当てるコマンドをマッピングします。

| gcloud フラグ | Terraform 引数 | メモ |

|---|---|---|

PROJECT_ID(位置) |

project |

ターゲット プロジェクトの ID。 |

--member |

member |

プリンシパル ID(user:email、serviceAccount:email、group:email など)。 |

--role |

role |

ロール ID。カスタムロールには完全なパス(projects/ID/roles/NAME)を使用し、標準ロールには短い名前(roles/NAME)を使用します。 |

ロールの割り当ての例

Google Cloud CLI コマンド:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Terraform コマンド:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}