Migra los permisos de SOAR a IAM de Google Cloud

En este documento, se brinda orientación a los clientes unificados de Google Security Operations y a los usuarios independientes de SOAR que necesitan migrar su entorno de los grupos de permisos existentes de SOAR a la Google Cloud administración de identidades y accesos (IAM) Google Cloud para el control de acceso. Para ver un video explicativo de este procedimiento, consulta el video de migración de IAM de SOAR.

NOTA: La herramienta de migración puede ayudarte a proponer nuevas vinculaciones personalizadas de IAM para los permisos existentes de Configuración de SOAR.

El proceso de verificación de la consola de Google Cloud automatiza la transición de los permisos de SOAR aGoogle Cloud IAM realizando los siguientes pasos clave:

- Lee las configuraciones de permisos existentes, incluidos los grupos de permisos personalizados y las asignaciones de usuarios.

- Genera roles de IAM personalizados que replican los grupos de permisos existentes.

- Asigna los usuarios y grupos existentes a los roles de IAM recién creados para garantizar que se conserven todos los privilegios de acceso.

- Crea políticas de IAM para vincular a los usuarios y grupos a sus roles asignados.

Antes de comenzar

Antes de comenzar la migración, confirma que se cumplan los siguientes requisitos:

- Asignación de grupos de IdP: Verifica que todos los usuarios estén asignados a grupos del proveedor de identidad (IdP) en la plataforma de Google SecOps. Para obtener información sobre la asignación de grupos del IdP, consulta Cómo asignar usuarios en la plataforma. La herramienta de migración usa estas asignaciones para crear una secuencia de comandos que vincula los correos electrónicos o los grupos de usuarios a los principales de IAM.

Asignación de grupos por correo electrónico: Si usas Cloud Identity, verifica que todos los usuarios estén asignados a grupos de correo electrónico en la plataforma de Google SecOps. Para obtener información sobre la asignación de correos electrónicos, consulta Asigna usuarios en la plataforma con Cloud Identity.

Permisos: Confirma que tienes los permisos necesarios:

El usuario debe acceder a la plataforma con sus credenciales y verificar que pueda ver la página Group Mapping en la configuración de SOAR. Existen dos formas de migrar los permisos de SOAR:

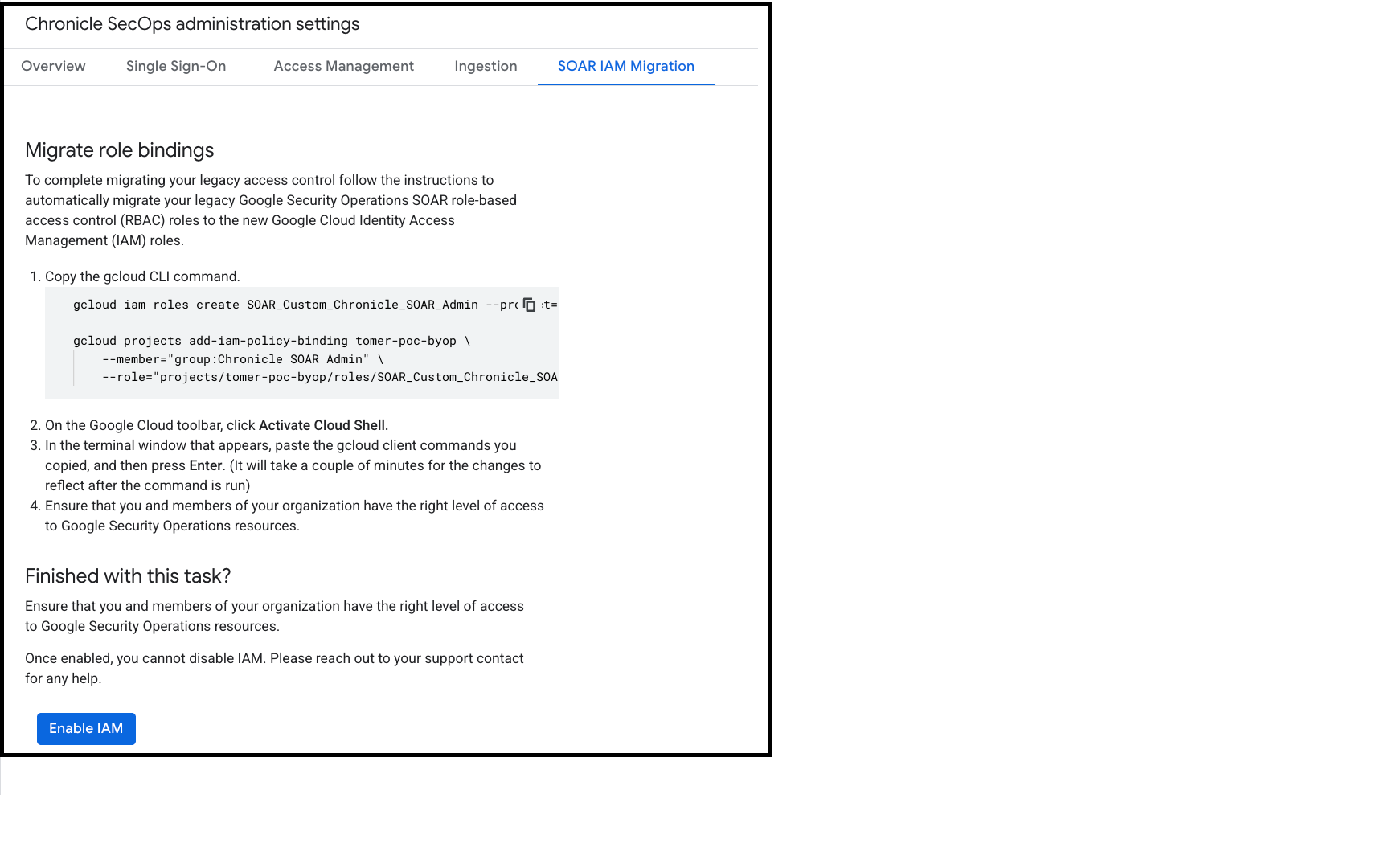

Migra los permisos de SOAR con Google Cloud CLI

Para migrar tus permisos de SOAR a Google Cloud IAM, sigue estos pasos:

- En la consola de Google Cloud , ve a la configuración de administración de Google SecOps.

- Haz clic en la pestaña Migración de IAM de SOAR.

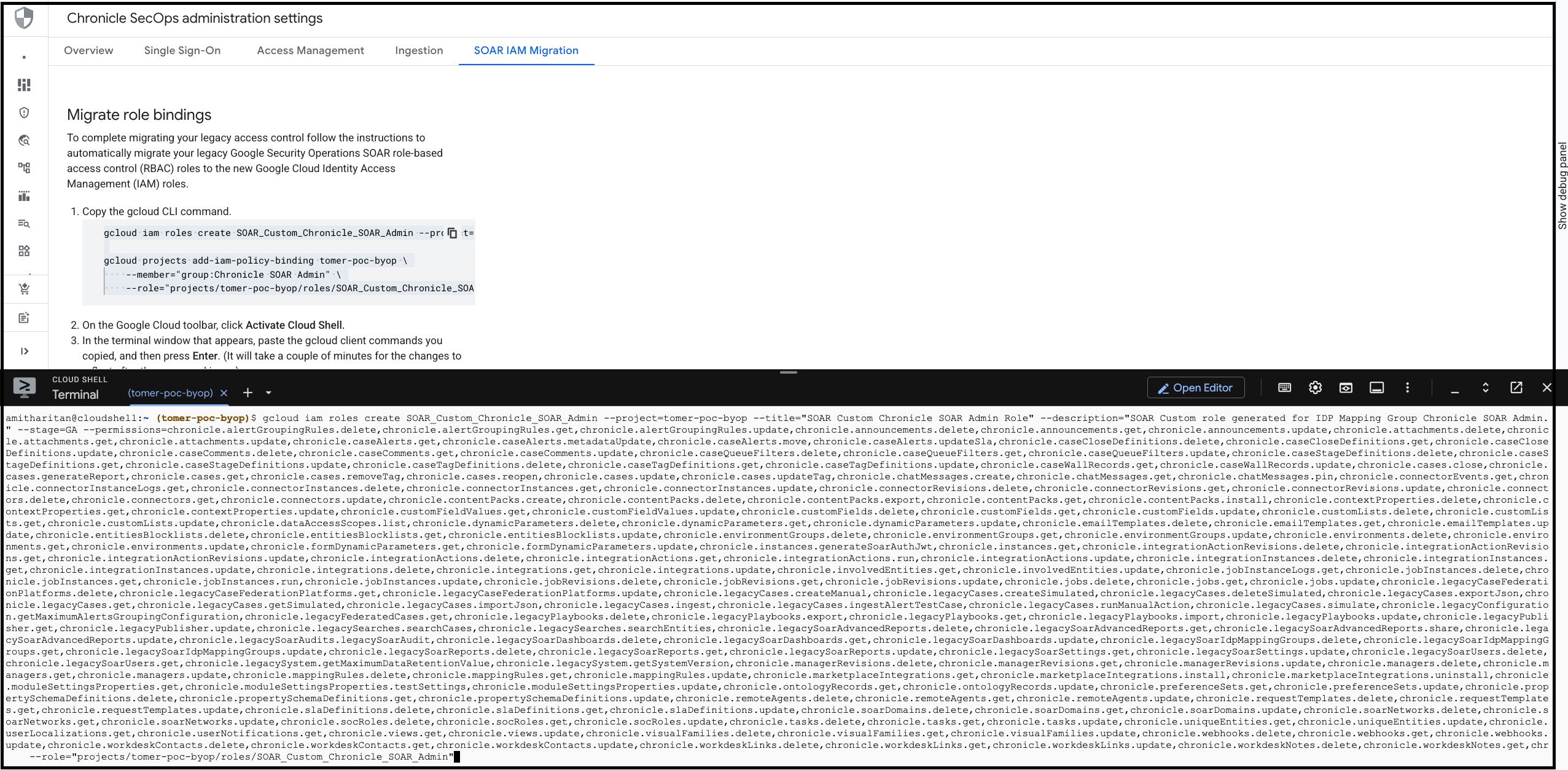

- En la sección Migrate role bindings, copia los comandos de Google Cloud CLI.

- En la barra de herramientas Google Cloud , haz clic en Activar Cloud Shell.

- En la ventana de la terminal, pega los comandos de Google Cloud CLI y presiona Intro.

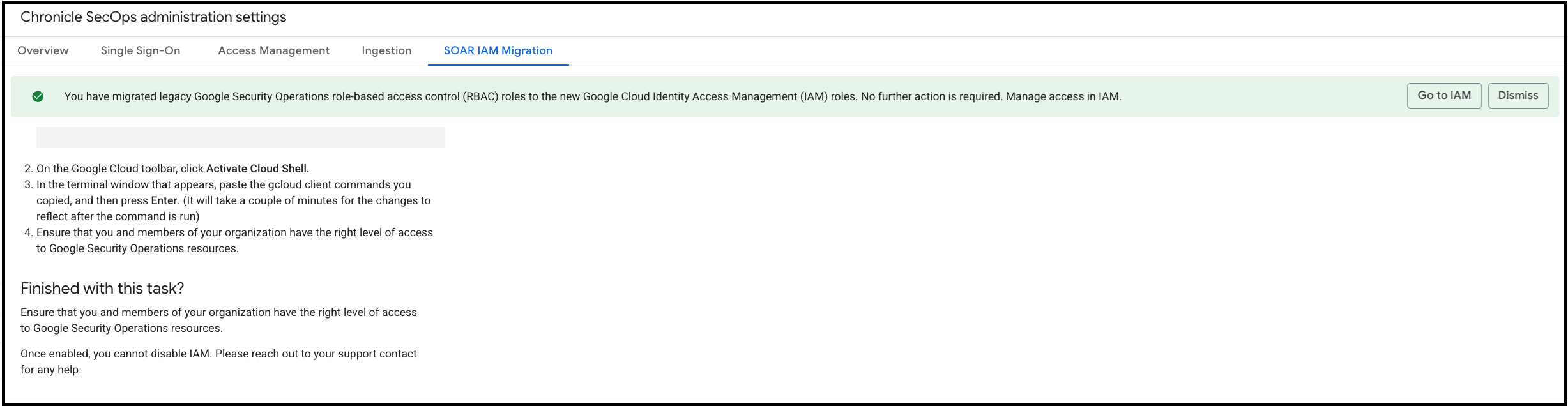

- Asegúrate de que las secuencias de comandos se ejecuten correctamente.

- Vuelve a la consola de Google Cloud y, en la sección Finished with this task, haz clic en Enable IAM.

Migra los permisos de SOAR con Terraform

Para migrar tus permisos de SOAR a Google Cloud IAM con Terraform, sigue estos pasos:

- En la consola de Google Cloud , ve a la configuración de administración de Google SecOps.

- Haz clic en la pestaña Migración de IAM de SOAR.

- En la sección Migrate role bindings, copia los comandos de Google Cloud CLI.

- Ve a tu repositorio de Terraform y asigna los comandos de Google Cloud CLI a sus equivalentes de Terraform correspondientes. En la siguiente tabla, se asigna el comando de Google Cloud CLI para crear un rol personalizado con los comandos de Terraform.

| Marca de gcloud | Argumento de Terraform | Notas |

|---|---|---|

ROLE_ID (Posicional) |

role_id |

En Terraform, no incluyas el prefijo

projects/PROJECT_ID/roles/. Solo usa la cadena de ID (por ejemplo, myCustomRole). |

--project |

project |

Es el ID del proyecto en el que se define el rol personalizado. |

--title |

title |

Es un título legible para el rol. |

--description |

description |

Es un resumen del propósito y los permisos del rol. |

--permissions |

permissions |

gcloud acepta una cadena separada por comas. Terraform requiere una lista de cadenas: ["perm.a", "perm.b"]. |

--stage |

stage |

Valores válidos: ALPHA, BETA, GA,

DEPRECATED, DISABLED, EAP. |

Ejemplo de asignación de Google Cloud CLI a Terraform

Comando de Google Cloud CLI:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Comando de Terraform:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

Vinculaciones de políticas de IAM (asignación de roles)

Cuando usas Google Cloud CLI projects add-iam-policy-binding, otorgas un rol específico a un miembro específico (usuario, cuenta de servicio o grupo). En la siguiente tabla, se correlacionan los comandos de Google Cloud CLI con los de Terraform. Asigna los comandos para asignar roles de IAM.

| Marca de gcloud | Argumento de Terraform | Notas |

|---|---|---|

PROJECT_ID (Posicional) |

project |

Es el ID del proyecto de destino. |

--member |

member |

Es la identidad principal (por ejemplo, user:email, serviceAccount:email, group:email). |

--role |

role |

Es el ID del rol. Usa la ruta de acceso completa para los roles personalizados (projects/ID/roles/NAME) y el nombre corto para los roles estándar (roles/NAME). |

Ejemplo de asignación de roles

Comando de Google Cloud CLI:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Comando de Terraform:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}