Ver alertas e correspondências de IOCs

A página Alertas e IOCs mostra todos os alertas e indicadores de comprometimento (IOCs) que estão afetando sua empresa.

- Para abrir a página Alertas e IOCs, clique em Detecção > Alertas e IOCs.

A página contém as guias Alertas e Correspondências de IOC:

Use a guia Alertas para conferir os alertas atuais na sua empresa.

Os alertas podem ser gerados pela infraestrutura de segurança, pela equipe de segurança ou pelas regras das operações de segurança do Google.

Em sistemas com RBAC de dados ativado, só é possível ver alertas e detecções originados de regras associadas aos seus escopos atribuídos. Para mais informações sobre o impacto do RBAC de dados nas detecções, consulte Detecções.

Use a guia Correspondências de IOC para ver os IOCs que foram sinalizados como suspeitos e detectados na sua empresa.

O Google Security Operations ingere continuamente dados da sua infraestrutura e de outras fontes de dados de segurança, além de correlacionar automaticamente indicadores de segurança suspeitos com seus dados de segurança. Se uma correspondência for encontrada (por exemplo, um domínio suspeito for detectado na sua empresa), o Google SecOps vai rotular o evento como um IOC e mostrá-lo na guia Correspondências de IOC. Para mais informações, consulte Como o Google SecOps faz a correspondência automática de IOCs.

Em sistemas com RBAC de dados ativado, só é possível ver correspondências de IOC para recursos a que você tem permissão de acesso. Para mais informações, consulte Impacto do RBAC de dados nos recursos do Google SecOps.

No painel Correspondências de IoC, é possível conferir detalhes de IoC, como pontuação de confiança, gravidade, nome do feed e categoria.

Configurar opções de visualização comuns na página "Alertas e IOCs"

Nesta seção, descrevemos as opções de visualização comuns que podem ser configuradas nas guias Alertas e Correspondências de IOC da página Alertas e IOCs.

Especificar as colunas a serem exibidas

Use o Gerenciador de colunas para especificar as colunas que você quer que a guia mostre.

Configurar o período de data e hora

Para especificar o intervalo de data e hora dos alertas e das correspondências de IOC que você quer que as guias Alertas e Correspondências de IOC mostrem, faça o seguinte:

- Clique no ícone Google Agenda. A caixa de diálogo Definir intervalo de data e hora será aberta. Você pode especificar o período de data e hora usando os intervalos predefinidos na guia Intervalo ou escolher um horário específico de ocorrência do evento na guia Horário do evento.

Para especificar o período usando opções predefinidas, clique na guia Período e selecione uma das seguintes opções:

- Hoje

- Última hora

- Últimas 12 horas

- Último dia

- Semana passada

- Últimas duas semanas

- Mês passado

- Últimos dois meses

- Personalizado: selecione as datas de início e término no calendário e clique nos campos Hora de início e Hora de término para selecionar o horário.

Para especificar o período com base em eventos, clique na guia Horário do evento, selecione a data no calendário e escolha uma das seguintes opções:

- Horário exato: clique no campo Horário do evento e selecione o horário específico em que os eventos ocorreram.

- +/- 1 minuto

- +/- 3 minutos

- +/- 5 minutos

- +/- 10 minutos

- +/- 15 minutos

- +/- 1 hora

- +/- 2 horas

- +/- 6 horas

- +/- 12 horas

- +/- 1 dia

- +/- 3 dias

- +/- 1 semana

Ordenar alertas e correspondências de IOC

É possível classificar os alertas e as correspondências de IOC exibidos em ordem crescente ou decrescente. Clique nos cabeçalhos das colunas para classificar a lista.

Ver alertas

A guia Alertas mostra uma lista dos alertas detectados na sua empresa no período especificado. Use essa guia para conferir informações sobre os alertas, como gravidade, prioridade, pontuação de risco e veredito. Ícones e símbolos codificados por cores ajudam você a identificar rapidamente os alertas que precisam de atenção imediata.

Mostrar mais informações

Para ver mais informações sobre um alerta:

- Expanda a linha de alerta para ver o carimbo de data/hora, o tipo e o resumo do evento.

- Clique no Nome do alerta na lista para acessar a visualização de alertas e conferir mais informações sobre o alerta e o status dele.

Atualizar a tabela de alertas

Use o menu horário de atualização no cabeçalho da tabela Alertas para selecionar a frequência com que ela deve ser atualizada. As seguintes opções estão disponíveis:

- Atualizar agora

- Não atualizar automaticamente (padrão)

- Atualizar a cada 5 minutos

- Atualizar a cada 15 minutos

- Atualizar a cada hora

Alertas gerados por detecções compostas

Os alertas podem ser gerados por detecções compostas, que usam regras compostas que consomem saídas (detecções) de outras regras combinadas com eventos, métricas ou indicadores de risco de entidades. Essas regras detectam ameaças complexas e de várias etapas que regras individuais podem perder.

As detecções compostas ajudam a analisar eventos por interações e acionadores de regras definidos. Isso melhora a precisão, reduz os falsos positivos e oferece uma visão abrangente das ameaças à segurança ao correlacionar dados de diferentes fontes e estágios de ataque.

A guia Alertas mostra a origem do alerta na coluna Entradas. Quando o alerta é de detecções combinadas, a coluna mostra Detection.

Para ver as detecções compostas que acionaram o alerta, faça o seguinte na guia Alertas:

- Expanda a linha de alerta e confira as detecções compostas na tabela Detecções.

- Clique no Nome da regra para abrir a página Detecções.

- Clique no Nome do alerta para abrir a guia Detalhes do alerta.

Filtrar alertas

É possível restringir a lista de alertas mostrados usando filtros.

Siga estas etapas para adicionar filtros à lista de alertas:

- Clique no ícone Filtrar ou em Adicionar filtro no canto superior esquerdo da guia para abrir a caixa de diálogo Adicionar filtro.

Especifique as seguintes informações:

- Campo: digite o objeto que você quer filtrar ou comece a digitar no campo e selecione na lista.

- Operador: insira = (Mostrar apenas) ou != (Filtrar) para indicar como o valor deve ser tratado.

- Valor: marque as caixas de seleção dos campos que você quer corresponder ou filtrar. A lista exibida é baseada no valor do Campo.

Clique em Aplicar. O filtro aparece como um ícone na barra de filtros acima da tabela Alertas. É possível adicionar vários filtros, se necessário.

Para limpar um filtro, clique no x no ícone de filtro para remover.

Ver correspondências de IOC

A guia Correspondências de IOC mostra os IOCs detectados na sua rede e correspondentes a uma lista de IOCs suspeitos conhecidos em feeds de ameaças inteligentes. Você pode conferir informações sobre os IOCs, como tipo, prioridade, status, categorias, recursos, campanhas, fontes, tempo de ingestão, primeira e última aparição. Os ícones e símbolos codificados por cores ajudam a identificar rapidamente quais IOCs precisam da sua atenção.

Como o Google SecOps faz a correspondência automática de IOCs

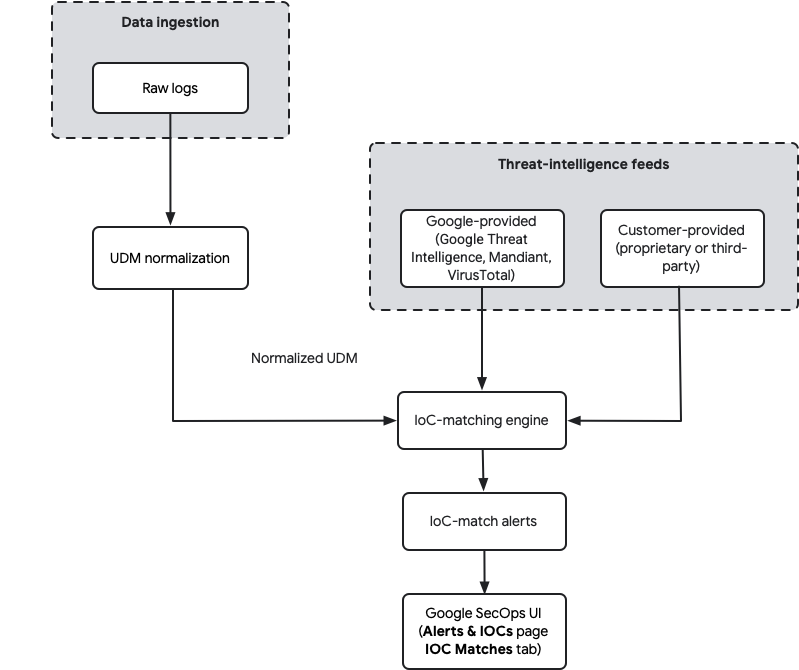

O Google SecOps correlaciona automaticamente os dados de segurança ingeridos com indicadores de ameaças conhecidas de vários feeds de inteligência contra ameaças. Quando os dados de segurança são ingeridos, eles são normalizados no modelo de dados unificado (UDM, na sigla em inglês). O mecanismo de correspondência de IOC compara continuamente esses eventos normalizados da UDM com indicadores de ameaças de todos os feeds configurados. Quando uma correspondência é encontrada, o Google SecOps gera um alerta de correspondência de IOC. Esse processo automatizado de correspondência é particularmente eficaz para domínios e endereços IPv4.

O diagrama a seguir ilustra o processo completo:

Para mais informações sobre como ingerir dados, consulte Ingestão de dados do Google SecOps.

Versões de IOC

O Google SecOps retém todas as versões de IOC ingeridas e usa a versão ingerida mais recentemente que está ativa até uma determinada data de término. Se você ingerir um IOC sem data de término, ele vai permanecer ativo por tempo indeterminado. Se você ingerir o mesmo IOC com um período específico (datas de início e término), ele vai substituir a versão indefinida durante o período ativo, que inclui um período de análise de cinco dias antes da data de início.

Depois que esse IOC por tempo limitado expirar, o Google SecOps vai voltar a usar automaticamente a versão anterior do IOC se ela ainda estiver ativa (por exemplo, a versão ativa por tempo indeterminado). A ingestão de um IOC com limite de tempo não exclui nem expira permanentemente um IOC indefinido ingerido anteriormente.

Depois que os dados são ingeridos, eles são analisados continuamente para encontrar IOCs que correspondam a domínios, endereços IP, hashes de arquivos e URLs maliciosos conhecidos. Quando uma correspondência é encontrada, o IOC é exibido na guia Correspondências de IOC.

Fontes de inteligência contra ameaças

O Google SecOps usa várias fontes para correspondência de IOCs:

- Inteligência fornecida pelo Google: o Google SecOps inclui inteligência contra ameaças integrada da Mandiant, do VirusTotal e do Google Threat Intelligence. Esses feeds estão disponíveis automaticamente e oferecem uma ampla variedade de indicadores da análise de ameaças global. Os clientes com o pacote Enterprise Plus também têm acesso a feeds mais avançados, como o Mandiant Breach Analytics.

- Feeds fornecidos pelo cliente: é possível ingerir seus próprios feeds de inteligência contra ameaças proprietários ou de terceiros no Google SecOps. Esses feeds, como

MISP_IOC, são normalizados e incluídos no mesmo processo de correspondência de IOCs, permitindo que você correlacione seus dados de segurança com indicadores relevantes para sua organização.

As seguintes fontes de inteligência de ameaças estão disponíveis no Google SecOps:

| Pacote do Google SecOps Enterprise | Pacote do Google SecOps Enterprise Plus |

|---|---|

| Inteligência de código aberto (OSINT) enriquecida | Inteligência de código aberto (OSINT) enriquecida |

| Mandiant Fusion | |

| VirusTotal |

Correspondência em tempo real e retroativa

O Google SecOps faz a correspondência de IOCs de duas maneiras:

- Correspondência em tempo real: quando uma nova telemetria de segurança é ingerida e normalizada, ela é verificada imediatamente em relação a todos os feeds de IoC disponíveis. Todas as correspondências acionam alertas quase em tempo real.

- Correspondência retroativa: quando novos IOCs são adicionados a um feed integrado de inteligência de ameaças (fornecido pelo Google ou pelo cliente), o Google SecOps verifica automaticamente seus dados históricos (até o período total de retenção de dados, geralmente um ano) para encontrar ocorrências anteriores desses novos indicadores. Isso garante que as atividades históricas sejam analisadas quanto a possíveis comprometimentos, mesmo que o indicador não fosse conhecido no momento da ingestão.

Campos da UDM usados para correspondência

O mecanismo automatizado de correspondência de IOCs se concentra principalmente na correspondência com nomes de domínio e endereços IP encontrados em eventos da UDM. A tabela a seguir detalha quais campos específicos da UDM são usados para correspondência automática de IOCs com base no seu pacote:

| Pacote Enterprise | Pacote Enterprise Plus |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

Entender quais campos do UDM são usados ajuda a garantir que os analisadores de dados mapeiem corretamente os campos de registro brutos para os campos apropriados do UDM e façam a correspondência de IOCs de maneira eficaz.

Se você tiver um pacote do Google SecOps Enterprise Plus e o recurso Applied Threat Intelligence (ATI) estiver ativado, os IOCs serão analisados e priorizados com base na pontuação do GTI. Para mais informações, consulte Visão geral da prioridade da inteligência de ameaças aplicada.

Técnicas avançadas de correspondência de IOC

Além da correspondência automática de IOCs visível na guia Correspondências de IOC, o Google SecOps oferece vários métodos avançados para correlação de IOCs mais granular ou personalizada.

Como usar gráficos de entidades e regras YARA-L

Um gráfico de entidades permite ingerir vários tipos de entidades contextuais, incluindo aquelas que representam IOCs, e uni-las a dados de eventos usando regras de detecção da YARA-L. Isso permite a correspondência multidimensional de IOCs.

Os tipos de entidade comuns usados para correspondência de IOC em um gráfico de entidade incluem: IP_ADDRESS, DOMAIN_NAME, FILE (para hashes) e URL.

Um gráfico de entidades pode usar dois contextos:

- Contexto fornecido pelo Google (

GLOBAL_CONTEXT): o Google SecOps pré-preenche o gráfico de entidades com feeds como GCTI, Navegação segura e VirusTotal, que são rotulados comsource_type = "GLOBAL_CONTEXT". - Contexto fornecido pelo cliente (

ENTITY_CONTEXT): é possível ingerir seus próprios feeds de IOCs (por exemplo, da Anomali, Recorded Future, STIX) ou usar a API Ingestion para adicionar IOCs personalizados. Em geral, eles são rotulados comsource_type = "ENTITY_CONTEXT".

Consideração importante para a validade do gráfico de entidades: por padrão, uma entrada de gráfico de entidades é válida por aproximadamente +/- 5 dias a partir da marca de tempo de ingestão. Isso significa que, para a correspondência contínua, os dados de contexto precisam ser ingeridos novamente pelo menos a cada cinco dias. No entanto, se a entidade incluir um campo metadata.threat, essa validade de +/- 5 dias não será mais aplicada, o que a torna adequada para correspondência histórica de IOCs.

Exemplo de regra YARA-L usando GLOBAL_CONTEXT:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

Correspondência de IOCs com listas de referência e regras YARA-L

É possível usar listas de referência em regras YARA-L para corresponder a listas de IOCs. Os tipos de lista compatíveis incluem string, expressão regular e CIDR. As listas de strings são muito versáteis para IOCs.

Pontos principais sobre listas de referência:

- O tamanho máximo da lista é de 6 MB.

- O tamanho máximo da linha é de 512 caracteres.

- Uma regra pode usar até sete instruções

in, com no máximo duas usandoregexoucidr. - O operador

nocasenão funciona com listas de referência.

As listas de referência são úteis para a busca retroativa histórica. Embora não seja possível excluir as listas de referência, o conteúdo delas pode ser atualizado ou apagado.

Exemplo de regra YARA-L que corresponde a IPs de uma lista de referência de string:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

Para correspondência multidimensional (por exemplo, endereço IP + porta), formate sua lista de referência de string como um CSV e use strings.concat em YARA-L. Por exemplo:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery para análise histórica de IOCs

A tabela datalake.ioc_matches no data lake (BigQuery) do Google SecOps oferece uma maneira eficiente de consultar dados históricos de correspondência de IOCs. Embora a guia Correspondências de IOC do Google SecOps se concentre em domínios, é possível usar o BigQuery para analisar correspondências de endereços IP e muito mais.

Exemplo de SQL para consultar correspondências específicas de IOC de endereço IP:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

Confira os resultados truncados:

| Linha | first_observed | last_observed | hits | ioc_value | feed_log_type | is_global | recurso | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | falso | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | falso | untagged:192.168.12.129 | |

Também é possível consultar a tabela datalake.events para correspondência de IOC multidimensional criando uma string concatenada, por exemplo:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

Pesquisa do UDM e API Search

- Pesquisa do UDM: permite usar listas de referência para pesquisas de uma única dimensão (por exemplo, uma lista de hashes). No entanto, ela não oferece suporte a uma lógica OR complexa em vários grupos distintos (por exemplo,

(IP1 AND Port1) OR (IP2 AND Port2)). A API UDM Search também tem uma cota padrão de 1 QPS, o que limita o uso dela para correspondência de IOCs em grande escala. - API Search: a API Search mais antiga pode ser eficaz para correspondência de IOCs em hashes, endereços IP e nomes de domínio, retornando recursos correspondentes.

Filtrar correspondências de IOC

É possível usar filtros para restringir a lista de IOCs exibida na tabela IOCs.

Siga estas etapas para adicionar filtros à lista de IOCs:

- Clique no ícone Filtrar no canto superior esquerdo da tabela IOCs para abrir a caixa de diálogo Filtros.

Faça as configurações a seguir:

- Operador lógico: selecione OR para corresponder a qualquer uma das condições combinadas (disjunção) ou AND para corresponder a todas as condições combinadas (conjunção).

- Coluna: selecione a coluna para filtrar.

- Mostrar somente ou Filtrar: na coluna do meio, selecione Mostrar somente ou Filtrar para especificar como o valor deve ser tratado.

- Valor: marque as caixas de seleção dos valores que você quer mostrar ou filtrar com base no valor da Coluna.

Clique em Aplicar. O filtro é exibido como um ícone na barra de filtro acima da tabela IOCs. É possível adicionar vários filtros, se necessário.

Para limpar um filtro, clique no x no ícone para remover ou em Limpar tudo.

Exemplo de filtragem de IOCs críticos

Se você estiver procurando IOCs identificados como de gravidade crítica, selecione Gravidade na coluna da esquerda, Mostrar apenas na coluna do meio e Crítica na coluna da direita.

Exemplo de filtragem de IoCs da inteligência contra ameaças aplicada

Se você quiser ver apenas os IOCs de inteligência de ameaças aplicados, selecione Fontes na coluna à esquerda, Mostrar apenas na coluna do meio e Mandiant na coluna à direita.

Também é possível filtrar IOCs usando o painel pop-up Filtros no lado esquerdo da guia. Expanda o nome da coluna, encontre o valor e clique no ícone Mais para selecionar Mostrar apenas ou Filtrar.

Ver e gerenciar detalhes de correspondências de IOC

Para ver os detalhes de um incidente, como prioridade, tipo, origem, IC-Score e categoria, clique no IOC para abrir a página Detalhes do IOC. Nessa página, você pode fazer o seguinte:

- Ver a priorização de eventos

- Ver associações

Ver a priorização de eventos

Use a guia Eventos para ver como os eventos em que o IOC foi detectado são priorizados.

Clique no evento para abrir o Visualizador de eventos, que mostra a prioridade, a lógica e os detalhes do evento.

Ver associações

Use a guia Associações para conferir as associações de qualquer ator ou malware e ajudar a investigar violações e priorizar alertas.

Alertas do SOAR

Para clientes unificados do Google SecOps, os alertas do SOAR são mostrados nesta página e incluem um ID de caso. Clique no ID do caso para abrir a página Casos. Na página Casos, você pode acessar informações sobre o alerta e o caso associado a ele, além de tomar medidas de resposta. Para mais informações, consulte Visão geral de casos.

Para gerenciar o status ou fechar um alerta, faça o seguinte:

- Acesse a página Casos.

- Na seção Detalhes do caso > visão geral do alerta, clique em Acessar o caso.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.