Afficher les alertes et les correspondances IoC

La page Alertes et IOC affiche toutes les alertes et tous les indicateurs de compromission qui affectent votre entreprise.

- Pour ouvrir la page Alertes et IOC, cliquez sur Détection > Alertes et IOC.

La page contient les onglets Alertes et Correspondances d'IOC :

Utilisez l'onglet Alertes pour afficher les alertes en cours dans votre entreprise.

Les alertes peuvent être générées par l'infrastructure de sécurité, par le personnel de sécurité ou par les règles des opérations de sécurité Google.

Dans les systèmes où le contrôle d'accès RBAC est activé pour les données, vous ne pouvez afficher que les alertes et les détections provenant de règles associées aux niveaux d'accès qui vous ont été attribués. Pour en savoir plus sur l'impact du RBAC sur les détections, consultez Détections.

L'onglet Correspondances d'IOC vous permet d'afficher les IOC qui ont été signalés comme suspects et qui ont été détectés dans votre entreprise.

Google Security Operations ingère en continu les données de votre infrastructure et d'autres sources de données de sécurité, et met automatiquement en corrélation les indicateurs de sécurité suspects avec vos données de sécurité. Si une correspondance est trouvée (par exemple, un domaine suspect est détecté dans votre entreprise), Google SecOps attribue le libellé "IOC" à l'événement et l'affiche dans l'onglet Correspondances d'IOC. Pour en savoir plus, consultez Comment Google SecOps fait correspondre automatiquement les IOC.

Dans les systèmes où le contrôle des accès basé sur les rôles est activé pour les données, vous ne pouvez afficher les correspondances d'IOC que pour les composants auxquels vous êtes autorisé à accéder. Pour en savoir plus, consultez Impact du RBAC sur les données sur les fonctionnalités Google SecOps.

Sur le tableau de bord Correspondances d'IoC, vous pouvez afficher des informations sur les IoC, comme le score de confiance, la gravité, le nom du flux et la catégorie.

Configurer les options d'affichage courantes sur la page "Alertes et IOC"

Cette section décrit les options d'affichage courantes que vous pouvez configurer dans les onglets Alertes et Correspondances d'IOC de la page Alertes et IOC.

Spécifier les colonnes à afficher

Utilisez le gestionnaire de colonnes pour spécifier les colonnes que vous souhaitez afficher dans l'onglet.

Configurer la plage de dates et d'heures

Pour spécifier la plage de dates et d'heures des alertes et des correspondances d'IOC que vous souhaitez afficher dans les onglets Alertes et Correspondances d'IOC, procédez comme suit :

- Cliquez sur l'icône Calendrier. La boîte de dialogue Définir la plage de dates et d'heures s'ouvre. Vous pouvez spécifier la plage de dates et d'heures à l'aide des plages de dates prédéfinies de l'onglet Période ou choisir une heure spécifique à laquelle l'événement s'est produit dans l'onglet Heure de l'événement.

Pour spécifier la plage de dates et d'heures à l'aide d'options prédéfinies, cliquez sur l'onglet Période, puis sélectionnez l'une des options suivantes :

- Aujourd'hui

- Dernière heure

- 12 dernières heures

- La veille

- Semaine dernière

- Deux dernières semaines

- Le mois dernier

- Deux derniers mois

- Personnalisée : sélectionnez les dates de début et de fin dans le calendrier, puis cliquez sur les champs Heure de début et Heure de fin pour sélectionner les heures.

Pour spécifier la plage de dates et d'heures en fonction des événements, cliquez sur l'onglet Heure de l'événement, sélectionnez la date dans le calendrier, puis choisissez l'une des options suivantes :

- Heure exacte : cliquez sur le champ Heure de l'événement et sélectionnez l'heure exacte à laquelle les événements se sont produits.

- +/- 1 minute

- +/- 3 minutes

- +/- 5 minutes

- +/- 10 minutes

- +/- 15 minutes

- +/- 1 heure

- +/- 2 heures

- +/- 6 heures

- +/- 12 heures

- +/- 1 jour

- +/- 3 jours

- +/- 1 semaine

Trier les alertes et les correspondances IOC

Vous pouvez trier les alertes et les correspondances d'IOC affichées par ordre croissant ou décroissant. Cliquez sur les en-têtes de colonne pour trier la liste.

Afficher les alertes

L'onglet Alertes affiche la liste des alertes détectées dans votre entreprise au cours de la période spécifiée. Cet onglet vous permet d'afficher en un coup d'œil des informations sur les alertes, telles que la gravité, la priorité, le score de risque et le verdict. Des icônes et des symboles codés par couleur vous aident à identifier rapidement les alertes qui nécessitent votre attention immédiate.

Afficher des informations supplémentaires

Pour afficher des informations supplémentaires sur une alerte :

- Développez la ligne de l'alerte pour afficher l'horodatage, le type et le récapitulatif de l'événement.

- Cliquez sur le nom de l'alerte dans la liste pour accéder à la vue des alertes et afficher des informations supplémentaires sur l'alerte et son état.

Actualiser le tableau "Alertes"

Utilisez le menu Heure d'actualisation dans l'en-tête du tableau Alertes pour sélectionner la fréquence d'actualisation du tableau Alertes. Les options suivantes sont disponibles :

- Actualiser

- Pas d'actualisation automatique (par défaut)

- Actualiser toutes les cinq minutes

- Actualiser toutes les 15 minutes

- Actualiser toutes les heures

Alertes générées par les détections composites

Les alertes peuvent être générées par des détections composites, qui utilisent des règles composites consommant les résultats (détections) d'autres règles combinées à des signaux d'événements, de métriques ou de risque d'entité. Ces règles détectent les menaces complexes et à plusieurs étapes que les règles individuelles peuvent manquer.

Les détections composites peuvent vous aider à analyser les événements grâce à des interactions et des déclencheurs de règles définis. Cela améliore la précision, réduit les faux positifs et offre une vue complète des menaces de sécurité en corrélant les données provenant de différentes sources et étapes d'attaque.

L'onglet Alertes affiche la source de l'alerte dans la colonne Entrées. Lorsque l'alerte provient de détections composites, la colonne affiche Detection.

Pour afficher les détections composites qui ont déclenché l'alerte, effectuez l'une des opérations suivantes dans l'onglet Alertes :

- Développez la ligne de l'alerte et affichez les détections composites dans le tableau Détections.

- Cliquez sur le nom de la règle pour ouvrir la page Détections.

- Cliquez sur le nom de l'alerte pour ouvrir l'onglet Détails de l'alerte.

Filtrer les alertes

Vous pouvez affiner la liste des alertes affichées à l'aide de filtres.

Pour ajouter des filtres à la liste des alertes, procédez comme suit :

- Cliquez sur l'icône Filtrer ou sur Ajouter un filtre en haut à gauche de l'onglet pour ouvrir la boîte de dialogue Ajouter un filtre.

Spécifiez les informations suivantes :

- Champ : saisissez l'objet que vous souhaitez filtrer ou commencez à le saisir dans le champ, puis sélectionnez-le dans la liste.

- Opérateur : saisissez = (Afficher uniquement) ou != (Filtrer) pour indiquer comment la valeur doit être traitée.

- Valeur : cochez les cases des champs que vous souhaitez faire correspondre ou filtrer. La liste affichée est basée sur la valeur du champ Field (Champ).

Cliquez sur Appliquer. Le filtre s'affiche sous forme de chip dans la barre de filtres au-dessus du tableau Alertes. Vous pouvez ajouter plusieurs filtres si nécessaire.

Pour effacer un filtre, cliquez sur le x sur l'icône de filtre pour le supprimer.

Afficher les correspondances IoC

L'onglet Correspondances d'IOC affiche les IOC détectés sur votre réseau et mis en correspondance avec une liste d'IOC suspects connus dans les flux de renseignements sur les menaces intelligentes. Vous pouvez afficher des informations sur les IoC, comme le type, la priorité, l'état, les catégories, les composants, les campagnes, les sources, l'heure d'ingestion des IoC, la première et la dernière fois qu'ils ont été vus. Les icônes et symboles codés par couleur vous aident à identifier rapidement les IoC qui requièrent votre attention.

Comment Google SecOps fait correspondre automatiquement les IOC

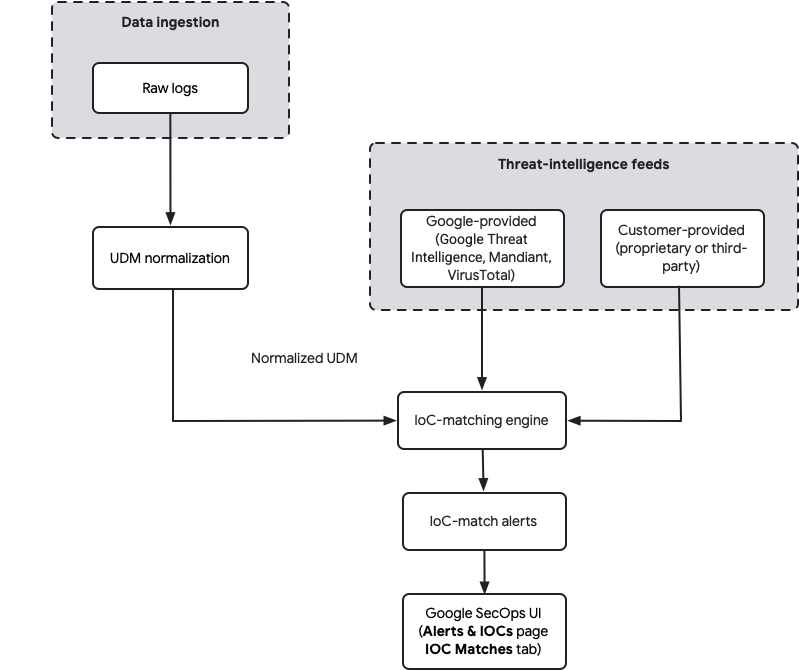

Google SecOps met automatiquement en corrélation vos données de sécurité ingérées avec les indicateurs de menace connus provenant de différents flux de renseignements sur les menaces. Lorsque des données de sécurité sont ingérées, elles sont d'abord normalisées dans le modèle de données unifié (UDM). Le moteur de mise en correspondance des IOC compare en permanence ces événements UDM normalisés aux indicateurs de menace de tous les flux configurés. Lorsqu'une correspondance est trouvée, Google SecOps génère une alerte de correspondance d'IOC. Ce processus de mise en correspondance automatique est particulièrement efficace pour les domaines et les adresses IPv4.

Le schéma suivant illustre le processus de bout en bout :

Pour en savoir plus sur l'ingestion de données, consultez Ingestion de données Google SecOps.

Versions d'IOC

Google SecOps conserve toutes les versions d'IOC ingérées et utilise la version active la plus récemment ingérée jusqu'à une date de fin donnée. Si vous ingérez un IOC sans date de fin, il reste actif indéfiniment. Si vous ingérez ultérieurement le même FOC avec une plage de dates spécifique (dates de début et de fin), il remplace la version indéfinie pendant sa période d'activité, qui inclut une période de cinq jours avant sa date de début.

Une fois ce délai expiré, Google SecOps revient automatiquement à la version précédente de l'IOC si elle est toujours active (par exemple, la version active indéfiniment). L'ingestion d'un IOC à durée limitée ne supprime pas ni n'expire définitivement un IOC à durée indéfinie précédemment ingéré.

Une fois les données ingérées, les données d'événement UDM sont analysées en continu pour trouver les IOC qui correspondent aux domaines, adresses IP, hachages de fichiers et URL malveillants connus. Lorsqu'une correspondance est trouvée, l'IOC s'affiche dans l'onglet Correspondances d'IOC.

Sources de renseignements sur les menaces

Google SecOps utilise plusieurs sources pour la mise en correspondance des IOC :

- Renseignements fournis par Google : Google SecOps inclut des renseignements sur les menaces intégrés provenant de Mandiant, VirusTotal et Google Threat Intelligence. Ces flux sont disponibles automatiquement et fournissent un large éventail d'indicateurs issus de l'analyse des menaces à l'échelle mondiale. Les clients disposant du forfait Enterprise Plus ont également accès à des flux plus avancés, comme Mandiant Breach Analytics.

- Flux fournis par les clients : vous pouvez ingérer vos propres flux de renseignements sur les menaces propriétaires ou tiers dans Google SecOps. Ces flux, tels que

MISP_IOC, sont normalisés et inclus dans le même processus de mise en correspondance des IOC. Vous pouvez ainsi corréler vos données de sécurité avec les indicateurs pertinents pour votre organisation.

Les sources de renseignements sur les menaces suivantes sont disponibles dans Google SecOps prêt à l'emploi :

| Package Google SecOps Enterprise | Package Google SecOps Enterprise Plus |

|---|---|

| Open-source intelligence (OSINT) enrichie | Open-source intelligence (OSINT) enrichie |

| Mandiant Fusion | |

| VirusTotal |

Mise en correspondance en temps réel et rétroactive

Google SecOps effectue la mise en correspondance des IOC de deux manières :

- Mise en correspondance en temps réel : lorsque de nouvelles données télémétriques de sécurité sont ingérées et normalisées, elles sont immédiatement comparées à tous les flux d'IoC disponibles. Toute correspondance déclenche des alertes en temps quasi réel.

- Correspondance rétroactive : lorsque de nouveaux IOC sont ajoutés à un flux intégré d'informations sur les menaces (fourni par Google ou par le client), Google SecOps analyse automatiquement vos données historiques (pendant toute la période de conservation des données, généralement un an) pour détecter toute occurrence passée de ces nouveaux indicateurs. Cela permet de s'assurer que les activités historiques sont analysées pour détecter toute éventuelle compromission, même si l'indicateur n'était pas connu au moment de l'ingestion.

Champs UDM utilisés pour la mise en correspondance

Le moteur de mise en correspondance automatique des IOC se concentre principalement sur la mise en correspondance avec les noms de domaine et les adresses IP trouvés dans les événements UDM. Le tableau suivant indique les champs UDM spécifiques utilisés pour la mise en correspondance automatique des IOC en fonction de votre package :

| Forfait Enterprise | Forfait Enterprise Plus |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

Comprendre quels champs UDM sont utilisés permet de s'assurer que vos analyseurs de données mappent correctement les champs de journaux bruts sur les champs UDM appropriés pour une mise en correspondance efficace des IOC.

Si vous disposez d'un forfait Google SecOps Enterprise Plus et que la fonctionnalité Applied Threat Intelligence (ATI) est activée, les IOC sont analysés et classés par ordre de priorité en fonction du score GTI. Pour en savoir plus, consultez Présentation de la priorité de l'intelligence sur les menaces appliquée.

Techniques avancées de mise en correspondance des IoC

En plus de la correspondance automatisée des IOC visible dans l'onglet Correspondances des IOC, Google SecOps propose plusieurs méthodes puissantes pour une corrélation des IOC plus précise ou personnalisée.

Utiliser des graphiques d'entités et des règles YARA-L

Un graphique d'entités vous permet d'ingérer différents types d'entités contextuelles (y compris celles représentant des IoC) et de les joindre aux données d'événement à l'aide de règles de détection YARA-L. Cela permet une mise en correspondance multidimensionnelle des IOC.

Les types d'entités courants utilisés pour la mise en correspondance des IOC dans un graphique d'entités incluent IP_ADDRESS, DOMAIN_NAME, FILE (pour les hachages) et URL.

Un graphique d'entités peut utiliser deux contextes :

- Contexte fourni par Google (

GLOBAL_CONTEXT) : Google SecOps préremplit le graphique d'entités avec des flux tels que GCTI, la navigation sécurisée et VirusTotal, qui sont associés au libellésource_type = "GLOBAL_CONTEXT". - Contexte fourni par le client (

ENTITY_CONTEXT) : vous pouvez ingérer vos propres flux d'IOC (par exemple, depuis Anomali, Recorded Future, STIX) ou utiliser l'API d'ingestion pour ajouter des IOC personnalisés. Ils sont généralement identifiés parsource_type = "ENTITY_CONTEXT".

Important à prendre en compte pour la validité du graphique d'entités : par défaut, une entrée de graphique d'entités n'est valide que pendant environ +/- 5 jours à compter de son code temporel d'ingestion. Cela signifie que, pour une mise en correspondance continue, les données de contexte doivent être réingérées au moins tous les cinq jours. Toutefois, si l'entité inclut un champ metadata.threat, cette expiration de +/- 5 jours ne s'applique plus, ce qui la rend adaptée à la mise en correspondance des IOC historiques.

Exemple de règle YARA-L utilisant GLOBAL_CONTEXT :

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

Correspondance des IOC avec des listes de référence et des règles YARA-L

Vous pouvez utiliser des listes de référence dans les règles YARA-L pour les comparer à des listes d'IOC. Les types de listes acceptés incluent les chaînes, les expressions régulières et les CIDR. Les listes de chaînes sont très polyvalentes pour les IOC.

Points clés concernant les listes de référence :

- La taille maximale de la liste est de 6 Mo.

- La longueur maximale d'une ligne est de 512 caractères.

- Une règle peut utiliser jusqu'à sept (7) instructions

in, dont deux (2) au maximum utilisantregexoucidr. - L'opérateur

nocasene fonctionne pas avec les listes de références.

Les listes de référence sont utiles pour la chasse aux jeux rétro. Bien que vous ne puissiez pas supprimer les listes de références, vous pouvez mettre à jour ou effacer leur contenu.

Exemple de règle YARA-L correspondant aux adresses IP d'une liste de références de chaînes :

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

Pour la mise en correspondance multidimensionnelle (par exemple, adresse IP + port), vous pouvez mettre en forme votre liste de références de chaîne au format CSV et utiliser strings.concat dans YARA-L. Par exemple :

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery pour l'analyse historique des IOC

La table datalake.ioc_matches du lac de données (BigQuery) de Google SecOps offre un moyen efficace d'interroger les données historiques de correspondance des IOC. Alors que l'onglet Correspondances d'IOC de Google SecOps se concentre sur les domaines, vous pouvez utiliser BigQuery pour analyser les correspondances d'adresses IP et plus encore.

Exemple de requête SQL pour rechercher des correspondances d'IOC d'adresses IP spécifiques :

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

Voici les résultats tronqués :

| Ligne | first_observed | last_observed | hits | ioc_value | feed_log_type | is_global | élément | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | faux | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | faux | untagged:192.168.12.129 | |

Vous pouvez également interroger la table datalake.events pour la mise en correspondance d'IOC multidimensionnels en construisant une chaîne concaténée, par exemple :

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

Recherche UDM et API Search

- Recherche UDM : permet d'utiliser des listes de référence pour les recherches à une seule dimension (par exemple, une liste de hachages). Toutefois, elle n'est pas compatible avec la logique OR complexe sur plusieurs groupes distincts (par exemple,

(IP1 AND Port1) OR (IP2 AND Port2)). L'API Search UDM dispose également d'un quota par défaut de 1 RPS, ce qui limite son utilisation pour la mise en correspondance des IOC à grande échelle. - API Search : l'ancienne API Search peut être efficace pour la mise en correspondance des IOC sur les hachages, les adresses IP et les noms de domaine, en renvoyant les composants correspondants.

Filtrer les correspondances IoC

Vous pouvez utiliser des filtres pour affiner la liste des IOC affichés dans le tableau IOC.

Pour ajouter des filtres à la liste des IoC :

- Cliquez sur l'icône Filtrer en haut à gauche du tableau Fiches d'identité pour ouvrir la boîte de dialogue Filtres.

Ensuite, procédez à la configuration des éléments suivants, comme indiqué :

- Opérateur logique : sélectionnez OU pour faire correspondre l'une des conditions combinées (disjonction) ou ET pour faire correspondre toutes les conditions combinées (conjonction).

- Colonne : sélectionnez la colonne à utiliser pour le filtrage.

- Afficher uniquement ou Filtrer : dans la colonne du milieu, sélectionnez Afficher uniquement ou Filtrer pour spécifier comment la valeur doit être traitée.

- Valeur : cochez les valeurs à afficher ou à filtrer en fonction de la valeur Colonne.

Cliquez sur Appliquer. Le filtre s'affiche sous forme de chip dans la barre de filtres au-dessus du tableau IOC. Vous pouvez ajouter plusieurs filtres si nécessaire.

Pour effacer un filtre, cliquez sur le x sur l'icône de filtre pour le supprimer ou sur Tout effacer.

Exemple de filtrage des IOC critiques

Si vous recherchez des IOC identifiés comme critiques, sélectionnez Gravité dans la colonne de gauche, Afficher uniquement dans la colonne du milieu et Critique dans la colonne de droite.

Exemple de filtrage des IoC de Renseignements sur les menaces optimisés

Si vous souhaitez afficher uniquement les IOC de renseignements sur les menaces appliqués, sélectionnez Sources dans la colonne de gauche, Afficher uniquement dans la colonne du milieu, puis Mandiant dans la colonne de droite.

Vous pouvez également filtrer les IOC à l'aide du panneau Filtres sur le côté gauche de l'onglet. Développez le nom de la colonne, recherchez la valeur, puis cliquez sur l'icône Plus pour sélectionner Afficher uniquement ou Filtrer.

Afficher et gérer les détails des correspondances avec les FIO

Pour afficher les détails d'un incident, tels que la priorité, le type, la source, le score IC et la catégorie, cliquez sur l'IOC pour ouvrir la page Détails de l'IOC. Sur cette page, vous pouvez effectuer les opérations suivantes :

- Afficher la priorisation des événements

- Afficher les associations

Afficher la priorisation des événements

Utilisez l'onglet Événements pour voir comment sont hiérarchisés les événements au cours desquels l'IOC a été détecté.

Cliquez sur l'événement pour ouvrir l'Observateur d'événements, qui affiche la priorité, la justification et les détails de l'événement.

Afficher les associations

Utilisez l'onglet Associations pour afficher les associations de tout acteur ou logiciel malveillant afin d'enquêter sur les failles et de hiérarchiser les alertes.

Alertes SOAR

Pour les clients Google SecOps Unified, les alertes SOAR s'affichent sur cette page et incluent un numéro de demande. Cliquez sur l'ID de la demande pour ouvrir la page Demandes. Sur la page Demandes, vous pouvez obtenir des informations sur l'alerte et la demande associée, et prendre des mesures. Pour en savoir plus, consultez Présentation des demandes.

Pour gérer l'état d'une alerte ou la fermer :

- Accédez à la page Demandes.

- Dans la section Détails de la demande > Aperçu des alertes, cliquez sur Accéder à la demande pour y accéder.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.