Visualiza alertas y coincidencias de IOC

En la página Alertas y IOC, se muestran todas las alertas y los indicadores de compromiso (IOC) que afectan a tu empresa.

- Para abrir la página Alertas y IOC, haz clic en Detección > Alertas y IOC.

La página contiene las pestañas Alertas y Coincidencias de IOC:

Usa la pestaña Alertas para ver las alertas actuales de tu empresa.

Las alertas pueden generarse a través de la infraestructura de seguridad, el personal de seguridad o las reglas de Operaciones de seguridad de Google.

En los sistemas con RBAC de datos habilitado, solo puedes ver las alertas y las detecciones que se originan a partir de reglas asociadas con los permisos que se te asignaron. Para obtener más información sobre el impacto del RBAC de datos en las detecciones, consulta Detecciones.

Usa la pestaña IOC Matches para ver los IOC que se marcaron como sospechosos y que se detectaron en tu empresa.

Las Operaciones de seguridad de Google transfieren continuamente datos de tu infraestructura y otras fuentes de datos de seguridad, y correlacionan automáticamente los indicadores de seguridad sospechosos con tus datos de seguridad. Si se encuentra una coincidencia (por ejemplo, si se detecta un dominio sospechoso en tu empresa), Google SecOps etiqueta el evento como IOC y lo muestra en la pestaña IOC Matches. Para obtener más información, consulta Cómo Google SecOps correlaciona automáticamente los IOC.

En los sistemas con RBAC de datos habilitado, solo puedes ver las coincidencias de los IOC para los activos a los que tienes permiso de acceso. Para obtener más información, consulta Impacto del RBAC de datos en las funciones de Google SecOps.

En el panel de IoC matches, puedes ver detalles de los IOC, como la puntuación de confianza, la gravedad, el nombre del feed y la categoría.

Configura opciones de vista comunes en la página Alertas y IOC

En esta sección, se describen las opciones de vista comunes que puedes configurar en las pestañas Alerts y IOC Matches de la página Alerts & IOCs.

Especifica las columnas que se mostrarán

Usa el Administrador de columnas para especificar las columnas que deseas que se muestren en la pestaña.

Cómo configurar el intervalo de fecha y hora

Para especificar el período de fecha y hora de las alertas y las coincidencias de IOC que deseas que se muestren en las pestañas Alertas y Coincidencias de IOC, haz lo siguiente:

- Haz clic en el ícono de Calendario. Se abrirá el diálogo Establecer intervalo de hora y fecha. Puedes especificar el período con los períodos predeterminados en la pestaña Período o elegir una hora específica de ocurrencia del evento en la pestaña Hora del evento.

Para especificar el período con opciones predeterminadas, haz clic en la pestaña Período y selecciona una de las siguientes opciones:

- Hoy

- Última hora

- Últimas 12 horas

- Último día

- La semana pasada

- Últimas 2 semanas

- El mes pasado

- Últimos 2 meses

- Personalizado: Selecciona la fecha de inicio y finalización en el calendario y, luego, haz clic en los campos Hora de inicio y Hora de finalización para seleccionar la hora.

Para especificar el período según los eventos, haz clic en la pestaña Hora del evento, selecciona la fecha en el calendario y, luego, elige una de las siguientes opciones:

- Hora exacta: Haz clic en el campo Hora del evento y selecciona la hora específica en la que ocurrieron los eventos.

- +/- 1 minuto

- +/- 3 minutos

- +/- 5 minutos

- +/- 10 minutos

- +/- 15 minutos

- +/- 1 hora

- +/- 2 horas

- +/- 6 horas

- +/- 12 horas

- +/- 1 día

- +/- 3 días

- +/- 1 semana

Cómo ordenar las alertas y las coincidencias de IOC

Puedes ordenar las alertas y las coincidencias de IOC que se muestran en orden ascendente o descendente. Haz clic en los encabezados de las columnas para ordenar la lista.

Ver alertas

En la pestaña Alertas, se muestra una lista de las alertas que se detectaron en tu empresa dentro del período especificado. En esta pestaña, puedes ver de un vistazo información sobre las alertas, como la gravedad, la prioridad, la puntuación de riesgo y el veredicto. Los íconos y símbolos codificados por color te ayudan a identificar rápidamente las alertas que requieren tu atención inmediata.

Ver información adicional

Para ver información adicional sobre una alerta, haz lo siguiente:

- Expande la fila de la alerta para ver la marca de tiempo, el tipo y el resumen del evento.

- Haz clic en el Nombre de la alerta en la lista para cambiar a la vista de Alerta y ver información adicional sobre la alerta y su estado.

Actualiza la tabla de Alertas

Usa el menú de hora de actualización en el encabezado de la tabla Alertas para seleccionar la frecuencia con la que se debe actualizar la tabla Alertas. Las siguientes opciones están disponibles:

- Actualizar ahora

- No actualizar automáticamente (predeterminado)

- Actualizar cada 5 minutos

- Actualizar cada 15 minutos

- Actualizar cada hora

Alertas generadas por detecciones compuestas

Las alertas pueden generarse a partir de detecciones compuestas, que usan reglas compuestas que consumen resultados (detecciones) de otras reglas combinadas con eventos, métricas o indicadores de riesgo de entidades. Estas reglas detectan amenazas complejas de varias etapas que las reglas individuales pueden pasar por alto.

Las detecciones compuestas pueden ayudar a analizar eventos a través de interacciones y activadores de reglas definidos. Esto mejora la precisión, reduce los falsos positivos y proporciona una vista integral de las amenazas de seguridad, ya que correlaciona los datos de diferentes fuentes y etapas de ataque.

En la pestaña Alertas, se muestra la fuente de la alerta en la columna Entradas. Cuando la alerta proviene de detecciones compuestas, la columna muestra Detection.

Para ver las detecciones compuestas que activaron la alerta, realiza una de las siguientes acciones en la pestaña Alertas:

- Expande la fila de la alerta y consulta las detecciones compuestas en la tabla Detecciones.

- Haz clic en el Nombre de la regla para abrir la página Detecciones.

- Haz clic en el Nombre de la alerta para abrir la pestaña Detalles de la alerta.

Filtrar alertas

Puedes limitar la lista de alertas que se muestran con filtros.

Sigue estos pasos para agregar filtros a la lista de alertas:

- Haz clic en el ícono de filtro o en Agregar filtro en la esquina superior izquierda de la pestaña para abrir el diálogo Agregar filtro.

Especifica la siguiente información:

- Campo: Ingresa el objeto que deseas filtrar o comienza a escribirlo en el campo y selecciónalo de la lista.

- Operador: Ingresa = (Mostrar solo) o != (Filtrar) para indicar cómo se debe tratar el valor.

- Valor: Selecciona las casillas de verificación de los campos que deseas que coincidan o que se filtren. La lista que se muestra se basa en el valor del campo.

Haz clic en Aplicar. El filtro se muestra como un chip en la barra de filtros sobre la tabla Alertas. Puedes agregar varios filtros, según sea necesario.

Para borrar un filtro, haz clic en la x del chip de filtro para quitarlo.

Cómo ver las coincidencias de IOC

En la pestaña Coincidencias de IOC, se muestran los IOC que se detectaron en tu red y que coincidieron con una lista de IOC sospechosos conocidos en los feeds de amenazas inteligentes. Puedes ver información sobre los IOC, como el tipo, la prioridad, el estado, las categorías, los recursos, las campañas, las fuentes, la hora de incorporación del IOC, la primera vez que se vio y la última vez que se vio. Los íconos y símbolos codificados por color te ayudan a identificar rápidamente qué IOC requieren tu atención.

Cómo Google SecOps correlaciona automáticamente los IOC

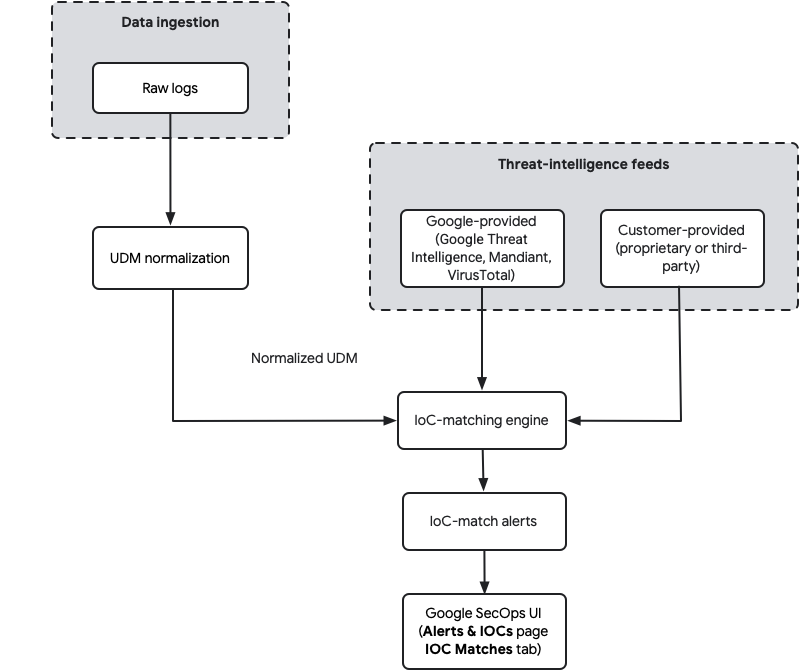

Google SecOps correlaciona automáticamente tus datos de seguridad transferidos con indicadores de amenazas conocidos de varios feeds de inteligencia sobre amenazas. Cuando se transfieren datos de seguridad, primero se normalizan en el modelo de datos unificado (UDM). El motor de correlación de IOC compara continuamente estos eventos de UDM normalizados con los indicadores de amenazas de todos los feeds configurados. Cuando se encuentra una coincidencia, Google SecOps genera una alerta de coincidencia de IOC. Este proceso de correlación automatizado es particularmente eficaz para los dominios y las direcciones IPv4.

En el siguiente diagrama, se ilustra el proceso de extremo a extremo:

Para obtener más información sobre la transferencia de datos, consulta Transferencia de datos de Google SecOps.

Versiones de IOC

Google SecOps conserva todas las versiones de los IOCs incorporados y usa la versión incorporada más recientemente que está activa hasta una fecha de finalización determinada. Si ingieres un IOC sin fecha de finalización, permanecerá activo de forma indefinida. Si luego ingieres el mismo IOC con un período específico (fechas de inicio y finalización), se anulará la versión indefinida durante su período activo, que incluye un período de cinco días anteriores a la fecha de inicio.

Una vez que vence este IOC de tiempo limitado, Google SecOps revierte automáticamente el uso de la versión anterior del IOC si aún está activa (por ejemplo, la versión activa indefinida). La incorporación de un IOC con límite de tiempo no borra ni hace que venza de forma permanente un IOC indefinido incorporado anteriormente.

Después de que se ingieren los datos, se analizan continuamente los datos de eventos del UDM para encontrar IOC que coincidan con dominios, direcciones IP, hashes de archivos y URLs maliciosos conocidos. Cuando se encuentra una coincidencia, el IOC se muestra en la pestaña IOC Matches.

Fuentes de inteligencia sobre amenazas

Google SecOps utiliza varias fuentes para la correlación de IOC:

- Inteligencia proporcionada por Google: Google SecOps incluye inteligencia contra amenazas integrada de Mandiant, VirusTotal y Google Threat Intelligence de Google. Estos feeds están disponibles automáticamente y proporcionan una amplia variedad de indicadores del análisis global de amenazas. Los clientes con el paquete Enterprise Plus también obtienen acceso a feeds más avanzados, como Mandiant Breach Analytics.

- Feeds proporcionados por el cliente: Puedes transferir tus propios feeds de inteligencia sobre amenazas, ya sean propios o de terceros, a Google SecOps. Estos feeds, como

MISP_IOC, se normalizan y se incluyen en el mismo proceso de correlación de IOC, lo que te permite correlacionar tus datos de seguridad con indicadores relevantes para tu organización.

Las siguientes fuentes de inteligencia sobre amenazas están disponibles de forma predeterminada en Google SecOps:

| Paquete de Google SecOps Enterprise | Paquete de Google SecOps Enterprise Plus |

|---|---|

| Inteligencia de código abierto (OSINT) enriquecida | Inteligencia de código abierto (OSINT) enriquecida |

| Mandiant Fusion | |

| VirusTotal |

Correlación en tiempo real y retroactiva

Google SecOps realiza la correlación de IOC de dos maneras:

- Correlación en tiempo real: Cuando se transfiere y normaliza la nueva telemetría de seguridad, se verifica de inmediato con todos los feeds de IoC disponibles. Las coincidencias activan alertas casi en tiempo real.

- Correlación retroactiva: Cuando se agregan nuevos IOC a cualquier feed de inteligencia sobre amenazas integrado (ya sea proporcionado por Google o por el cliente), Google SecOps analiza automáticamente tus datos históricos (hasta el período completo de retención de datos, que suele ser de un año) para detectar cualquier ocurrencia pasada de estos indicadores nuevos. Esto garantiza que se analicen las actividades históricas en busca de posibles vulneraciones, incluso si el indicador no se conocía en el momento de la incorporación.

Campos de UDM que se usan para la correlación

El motor de correlación de IOC automatizado se enfoca principalmente en la correlación con nombres de dominio y direcciones IP que se encuentran en los eventos del UDM. En la siguiente tabla, se detalla qué campos específicos del UDM se usan para la correlación automática de IOC según tu paquete:

| Paquete Enterprise | Paquete Enterprise Plus |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

Comprender qué campos de UDM se usan ayuda a garantizar que tus analizadores de datos asignen correctamente los campos de registro sin procesar a los campos de UDM adecuados para una correlación eficaz de los IOC.

Si tienes un paquete de Google SecOps Enterprise Plus y la función Applied Threat Intelligence (ATI) está habilitada, los IOC se analizan y priorizan según la puntuación de GTI. Para obtener más información, consulta la descripción general de la prioridad de Applied Threat Intelligence.

Técnicas avanzadas de correlación de IOC

Además de la correlación automática de IOC que se ve en la pestaña IOC Matches, Google SecOps ofrece varios métodos eficaces para una correlación de IOC más detallada o personalizada.

Uso de gráficos de entidades y reglas de YARA-L

Un gráfico de entidades te permite incorporar varios tipos de entidades contextuales, incluidas las que representan IOC, y unirlas con datos de eventos usando reglas de detección de YARA-L. Esto permite la correlación de IOC multidimensional.

Los tipos de entidades comunes que se usan para la correlación de IOC en un gráfico de entidades incluyen: IP_ADDRESS, DOMAIN_NAME, FILE (para hashes) y URL.

Un gráfico de entidades puede usar dos contextos:

- Contexto proporcionado por Google (

GLOBAL_CONTEXT): Google SecOps completa previamente el gráfico de entidades con feeds como GCTI, Navegación segura y VirusTotal, que están etiquetados consource_type = "GLOBAL_CONTEXT". - Contexto proporcionado por el cliente (

ENTITY_CONTEXT): Puedes transferir tus propios feeds de IOC (por ejemplo, de Anomali, Recorded Future o STIX) o usar la API de Ingestion para agregar IOC personalizados. Por lo general, se etiquetan consource_type = "ENTITY_CONTEXT".

Consideración importante para la validez del gráfico de entidades: De forma predeterminada, una entrada del gráfico de entidades solo es válida durante aproximadamente +/- 5 días a partir de su marca de tiempo de transferencia. Esto significa que, para la correlación continua, los datos de contexto deben volver a ingresarse al menos cada cinco días. Sin embargo, si la entidad incluye un campo metadata.threat, esta fecha de vencimiento de +/- 5 días ya no se aplica, lo que la hace adecuada para la correlación histórica de IOC.

Ejemplo de regla de YARA-L que usa GLOBAL_CONTEXT:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

Coincidencia de IOC con listas de referencia y reglas de YARA-L

Puedes usar listas de referencia dentro de las reglas de YARA-L para hacer coincidir listas de IOC. Los tipos de listas admitidos incluyen cadena, expresión regular y CIDR. Las listas de cadenas son muy versátiles para los IOC.

Puntos clave sobre las listas de referencia:

- El tamaño máximo de la lista es de 6 MB.

- La longitud máxima de la línea es de 512 caracteres.

- Una regla puede usar hasta siete (7) instrucciones

in, con un máximo de dos (2) que usenregexocidr. - El operador

nocaseno funciona con las listas de referencia.

Las listas de referencia son útiles para la búsqueda retro histórica. Si bien no se pueden borrar las listas de referencias, se puede actualizar o borrar su contenido.

Ejemplo de regla de YARA-L que coincide con IPs de una lista de referencia de cadenas:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

Para la coincidencia multidimensional (por ejemplo, dirección IP + puerto), puedes dar formato a tu lista de referencia de cadenas como un CSV y usar strings.concat en YARA-L, por ejemplo:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery para el análisis histórico de IOC

La tabla datalake.ioc_matches en el data lake de Google SecOps (BigQuery) proporciona una forma eficaz de consultar datos históricos de coincidencias de IOC. Si bien la pestaña IOC Matches de Google SecOps se enfoca en los dominios, puedes usar BigQuery para analizar las coincidencias de direcciones IP y mucho más.

Ejemplo de SQL para consultar coincidencias específicas de IOC de direcciones IP:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

Estos son los resultados truncados:

| Fila | first_observed | last_observed | hits | ioc_value | feed_log_type | is_global | recurso | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | falso | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | falso | untagged:192.168.12.129 | |

También puedes consultar la tabla datalake.events para la correlación de IOC multidimensional creando una cadena concatenada, por ejemplo:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

Búsqueda de UDM y API de Búsqueda

- Búsqueda en el UDM: Admite el uso de listas de referencia para búsquedas de una sola dimensión (por ejemplo, una lista de hashes). Sin embargo, no admite la lógica OR compleja en varios grupos distintos (por ejemplo,

(IP1 AND Port1) OR (IP2 AND Port2)). La API de UDM Search también tiene una cuota predeterminada de 1 QPS, lo que limita su uso para la correlación de IOC a gran escala. - API de Search: La API de Search anterior puede ser eficaz para la correlación de IOC en hashes, direcciones IP y nombres de dominio, y devuelve los recursos coincidentes.

Cómo filtrar coincidencias de IOC

Puedes usar filtros para reducir la lista de IOC que se muestran en la tabla IOCs.

Sigue estos pasos para agregar filtros a la lista de IOCs:

- Haz clic en el ícono de Filtro en la esquina superior izquierda de la tabla IOCs para abrir el diálogo Filtros.

Configura lo siguiente:

- Operador lógico: Selecciona OR para que coincida con cualquiera de las condiciones combinadas (disyunción) o AND para que coincida con todas las condiciones combinadas (conjunción).

- Columna: Selecciona la columna por la que deseas filtrar.

- Mostrar solo o Filtrar: En la columna central, selecciona Mostrar solo o Filtrar para especificar cómo se debe tratar el valor.

- Valor: Selecciona las casillas de verificación de los valores que deseas mostrar o filtrar según el valor de la Columna.

Haz clic en Aplicar. El filtro se muestra como un chip en la barra de filtros sobre la tabla de IOCs. Puedes agregar varios filtros, según sea necesario.

Para borrar un filtro, haz clic en la x del chip de filtro para quitarlo o en Borrar todo.

Ejemplo de filtrado de IOCs críticos

Si buscas IOC que se identificaron como de gravedad crítica, selecciona Gravedad en la columna izquierda, Mostrar solo en la columna central y Crítica en la columna derecha.

Ejemplo de filtrado de IoC de la inteligencia de amenazas aplicada

Si solo deseas ver los IOC de Applied Threat Intelligence, selecciona Fuentes en la columna de la izquierda, Mostrar solo en la columna central y Mandiant en la columna de la derecha.

También puedes filtrar los IOC con el panel desplegable Filters que se encuentra en el lado izquierdo de la pestaña. Expande el nombre de la columna, busca el valor y haz clic en el ícono Más para seleccionar Mostrar solo o Filtrar.

Cómo ver y administrar los detalles de las coincidencias de IOC

Para ver los detalles de un incidente, como la prioridad, el tipo, la fuente, la puntuación de IC y la categoría, haz clic en el IOC para abrir la página Detalles del IOC. En esta página, puedes hacer lo siguiente:

- Consulta la priorización de eventos

- Ver asociaciones

Consulta la priorización de eventos

Usa la pestaña Eventos para ver cómo se priorizan los eventos en los que se observó el IOC.

Haz clic en el evento para abrir el Visor de eventos, que muestra la prioridad, la justificación y los detalles del evento.

Ver asociaciones

Usa la pestaña Asociaciones para ver las asociaciones de cualquier actor o software malicioso y, así, investigar los incumplimientos y priorizar las alertas.

Alertas de SOAR

En el caso de los clientes unificados de Google SecOps, las alertas de SOAR se muestran en esta página y se incluye un ID de caso. Haz clic en el ID del caso para abrir la página Casos. En la página Casos, puedes obtener información sobre la alerta y su caso asociado, y realizar acciones de respuesta. Para obtener más información, consulta Descripción general de los casos.

Para administrar el estado de una alerta o cerrarla, haz lo siguiente:

- Ve a la página Casos.

- En la sección Detalles del caso > Resumen de la alerta, haz clic en Ir al caso para acceder a él.

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.