查看快訊和 IOC 比對結果

「快訊和入侵指標」頁面會顯示影響企業的所有快訊和入侵指標 (IOC)。

- 如要開啟「快訊與 IOC」頁面,請依序點選「偵測」>「快訊與 IOC」。

這個頁面包含「快訊」分頁和「IOC 比對結果」分頁:

使用「快訊」分頁,查看企業目前的快訊。

快訊可能由安全基礎架構、安全人員或 Google 安全作業規則產生。

在啟用資料 RBAC 的系統中,您只能查看與指派範圍相關聯的規則所產生的快訊和偵測結果。如要進一步瞭解資料 RBAC 對偵測結果的影響,請參閱「偵測結果」。

使用「IOC 比對」分頁,查看標示為可疑且出現在企業中的 IOC。

Google Security Operations 會持續從基礎架構和其他安全資料來源擷取資料,並自動將可疑的安全指標與安全資料建立關聯。如果系統找到相符項目 (例如在企業中發現可疑網域),Google SecOps 會將該事件標示為 IOC,並顯示在「IOC Matches」(IOC 相符項目) 分頁中。詳情請參閱「Google SecOps 如何自動比對 IOC」。

在啟用資料 RBAC 的系統中,您只能查看有權存取的資產 IOC 比對結果。詳情請參閱「資料 RBAC 對 Google SecOps 功能的影響」。

在「IoC matches」資訊主頁中,您可以查看 IoC 詳細資料,例如信賴分數、嚴重程度、動態消息名稱和類別。

在「快訊與 IOC」頁面設定常見的檢視選項

本節說明您可以在「警報和 IOC」頁面的「警報」和「IOC 比對」分頁中設定的常見檢視選項。

指定要顯示的資料欄

使用資料欄管理工具,指定分頁要顯示的資料欄。

設定日期和時間範圍

如要指定「快訊」和「IOC 比對結果」分頁要顯示的快訊和 IOC 比對結果的日期和時間範圍,請按照下列步驟操作:

- 按一下「日曆」圖示。「設定日期和時間範圍」對話方塊隨即開啟。您可以在「範圍」分頁中,使用預設時間範圍指定日期和時間範圍,也可以在「活動時間」分頁中,選擇活動發生的特定時間。

如要使用預設選項指定日期和時間範圍,請按一下「範圍」分頁標籤,然後選取下列其中一個選項:

- 今天

- 過去 1 小時

- 過去 12 小時

- 最近 1 天

- 上週

- 過去 2 週

- 上個月

- 過去 2 個月

- 自訂:在日曆上選取開始和結束日期,然後點選「開始時間」和「結束時間」欄位來選取時間。

如要根據事件指定日期和時間範圍,請按一下「事件時間」分頁標籤,在日曆上選取日期,然後選取下列其中一個選項:

- 確切時間:按一下「事件時間」欄位,然後選取事件發生的確切時間。

- +/- 1 分鐘

- +/- 3 分鐘

- +/- 5 分鐘

- +/- 10 分鐘

- +/- 15 分鐘

- +/- 1 小時

- +/- 2 小時

- +/- 6 小時

- +/- 12 小時

- +/- 1 天

- +/- 3 天

- +/- 1 週

排序快訊和 IOC 比對結果

您可以遞增或遞減排序顯示的快訊和 IOC 比對結果。按一下欄標題即可排序清單。

查看快訊

「快訊」分頁會列出在指定日期和時間範圍內,企業偵測到的快訊。您可以在這個分頁中一覽警示資訊,例如嚴重程度、優先順序、風險分數和判決結果。您可透過顏色編碼的圖示和符號,快速找出需要立即處理的快訊。

查看其他資訊

如要查看快訊的額外資訊,請按照下列步驟操作:

重新整理「快訊」表格

使用「快訊」表格標題中的「重新整理時間」選單,選取「快訊」表格的重新整理頻率。可用的選項如下:

- 立即重新整理

- 不自動重新整理 (預設)

- 每 5 分鐘重新整理一次

- 每 15 分鐘重新整理一次

- 每小時重新整理一次

複合偵測項目產生的快訊

快訊可由複合式偵測產生,這類偵測會使用複合式規則,並從其他規則和事件、指標或實體風險信號中擷取輸出內容 (偵測結果)。這類規則可偵測複雜的多階段威脅,而個別規則可能會錯過這類威脅。

複合式偵測功能可透過定義的規則互動和觸發條件分析事件。這項功能會關聯不同來源和攻擊階段的資料,提高準確度、減少誤報,並提供安全威脅的全面檢視畫面。

「快訊」分頁的「輸入」欄會顯示快訊來源。如果快訊來自複合式偵測,該欄會顯示 Detection。

如要查看觸發快訊的複合偵測項目,請在「快訊」分頁中執行下列任一操作:

- 展開警報列,並在「偵測項目」表格中查看複合偵測項目。

- 按一下「規則名稱」,開啟「偵測」頁面。

- 按一下快訊「名稱」,開啟「快訊詳細資料」分頁。

篩選警告

你可以使用篩選器,縮小顯示的快訊清單範圍。

如要為快訊清單新增篩選器,請按照下列步驟操作:

- 按一下分頁左上角的「篩選器」圖示或「新增篩選器」,開啟「新增篩選器」對話方塊。

指定下列資訊:

- 欄位:輸入要篩選的物件,或在欄位中輸入物件名稱,然後從清單中選取。

- 運算子:輸入 = (僅顯示) 或 != (篩除),指出值的處理方式。

- 「值」:勾選要比對或排除的欄位核取方塊。顯示的清單會根據「欄位」值而定。

按一下 [套用]。篩選器會顯示在「快訊」表格上方的篩選列中。您可以視需要新增多個篩選器。

如要清除篩選器,請按一下篩選器方塊上的「x」x移除篩選器。

查看 IOC 相符項目

「IOC 比對」分頁會顯示在您網路中偵測到的 IOC,並與智慧型威脅動態消息中已知的可疑 IOC 清單進行比對。您可以查看 IOC 的相關資訊,例如類型、優先順序、狀態、類別、資產、廣告活動、來源、IOC 擷取時間、首次發現時間和上次發現時間。您可透過顏色編碼的圖示和符號,快速找出需要注意的 IOC。

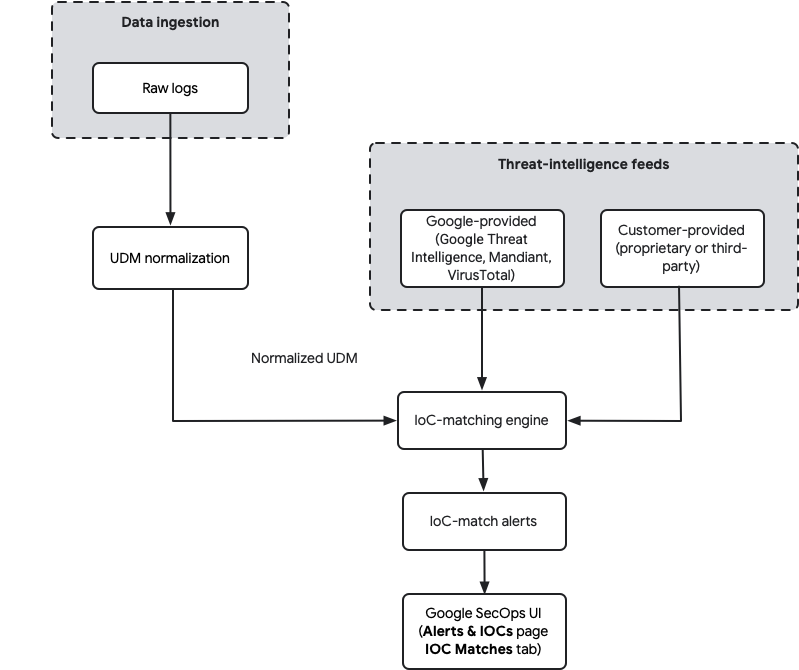

Google SecOps 如何自動比對 IOC

Google SecOps 會自動將擷取的安全性資料,與各種威脅情報資訊來源的已知威脅指標相互關聯。系統會先將擷取的安全性資料正規化為統一資料模型 (UDM),IOC 比對引擎會持續比對這些標準化 UDM 事件與所有已設定動態饋給中的威脅指標。如果找到相符項目,Google SecOps 會產生 IOC 比對警示。這項自動比對程序特別適合網域和 IPv4 位址。

下圖說明端對端程序:

如要進一步瞭解如何擷取資料,請參閱「Google SecOps 資料擷取」。

IOC 版本

Google SecOps 會保留所有擷取的 IOC 版本,並使用最近擷取的有效版本,直到指定結束日期為止。如果匯入的 IOC 沒有結束日期,就會無限期保持有效。如果稍後您以特定時間範圍 (開始和結束日期) 擷取相同的 IOC,系統會在有效期間內覆寫不確定的版本,包括開始日期前五天的回溯期。

這項限時 IOC 過期後,如果先前的 IOC 版本仍處於有效狀態 (例如無限期有效版本),Google SecOps 就會自動還原使用該版本。 如果先前已擷取無限期 IOC,擷取有時間限制的 IOC 不會刪除或永久過期。

資料擷取完畢後,系統會持續分析 UDM 事件資料,找出與已知惡意網域、IP 位址、檔案雜湊和網址相符的入侵指標。如果找到相符項目,入侵指標就會顯示在「入侵指標相符項目」分頁中。

威脅情報來源

Google SecOps 會使用多個來源比對 IOC:

- Google 提供的情報:Google SecOps 整合了 Google 的 Mandiant、VirusTotal 和 Google Threat Intelligence 威脅情報。這些動態饋給會自動提供,並提供全球威脅分析的各種指標。Enterprise Plus 套裝組合的客戶也能存取更進階的動態饋給,例如 Mandiant Breach Analytics。

- 客戶提供的動態饋給:您可以將自有或第三方的威脅情報動態饋給,擷取到 Google SecOps 中。這些動態饋給 (例如

MISP_IOC) 會經過正規化,並納入相同的 IOC 比對程序,方便您將安全資料與貴機構相關指標建立關聯。

Google SecOps 隨附下列威脅情報來源:

| Google SecOps Enterprise 套裝組合 | Google SecOps Enterprise Plus 套件 |

|---|---|

| 擴充公開來源情報 (OSINT) | 擴充公開來源情報 (OSINT) |

| Mandiant Fusion | |

| VirusTotal |

即時和回溯比對

Google SecOps 會透過以下兩種方式比對 IOC:

- 即時比對:系統擷取並正規化新的安全性遙測資料後,會立即比對所有可用的 IOC 資訊提供。系統會近乎即時地在發現相符內容時觸發快訊。

- 回溯比對:當任何整合式威脅情報動態饋給 (Google 提供或客戶提供) 新增 IOC 時,Google SecOps 會自動掃描您的歷史資料 (最多為完整資料保留期限,通常為一年),找出這些新指標過去發生的任何情況。即使指標在擷取時未知,系統也會分析歷來活動是否可能遭到入侵。

用於比對的 UDM 欄位

自動 IOC 比對引擎主要會比對 UDM 事件中的網域名稱和 IP 位址。下表詳細列出系統會根據套件,使用哪些特定 UDM 欄位自動比對 IOC:

| Enterprise 套裝組合 | Enterprise Plus 套裝方案 |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

瞭解使用的 UDM 欄位,有助於確保資料剖析器能將原始記錄欄位正確對應至適當的 UDM 欄位,有效比對 IOC。

如果您有 Google SecOps Enterprise Plus 套裝組合,且已啟用應用威脅情報 (ATI) 功能,系統會根據 GTI 分數分析 IOC 並排定優先順序。詳情請參閱「套用威脅情報優先順序總覽」。

進階 IOC 比對技巧

除了「IOC Matches」(IOC 比對) 分頁中顯示的自動 IOC 比對結果,Google SecOps 還提供多種強大方法,可進行更精細或自訂的 IOC 關聯性分析。

使用實體圖表和 YARA-L 規則

實體圖表可讓您擷取各種情境實體 (包括代表 IOC 的實體),並使用 YARA-L 偵測規則將這些實體與事件資料聯結。這項功能可進行多維度的 IOC 比對。

實體圖中用於 IOC 比對的常見實體類型包括:IP_ADDRESS、DOMAIN_NAME、FILE (適用於雜湊) 和 URL。

實體圖表可使用兩種情境:

- Google 提供的背景資訊 (

GLOBAL_CONTEXT):Google SecOps 會預先填入實體圖表,並提供 GCTI、安全瀏覽和 VirusTotal 等動態饋給,這些動態饋給會標示source_type = "GLOBAL_CONTEXT"。 - 客戶提供的背景資訊 (

ENTITY_CONTEXT):您可以擷取自己的 IOC 動態饋給 (例如來自 Anomali、Recorded Future、STIX),或使用 Ingestion API 新增自訂 IOC。這類帳戶通常會標示source_type = "ENTITY_CONTEXT"。

實體圖形有效性的重要考量:根據預設,實體圖形項目在擷取時間戳記後,有效期限約為 +/- 5 天。也就是說,如要持續比對,至少每五天就必須重新擷取一次內容資料。不過,如果實體包含 metadata.threat 欄位,則不再適用這項 +/- 5 天的效期規定,因此適合用於比對歷來 IOC。

使用 GLOBAL_CONTEXT 的 YARA-L 規則範例:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

使用參考清單和 YARA-L 規則比對 IOC

您可以在 YARA-L 規則中使用參照清單,比對 IOC 清單。支援的清單類型包括字串、規則運算式和 CIDR。字串清單非常適合用於 IOC。

參考清單的重點:

- 清單大小上限為 6 MB。

- 每行最多 512 個字元。

- 一項規則最多可使用七 (7) 個

in陳述式,其中最多兩 (2) 個可使用regex或cidr。 nocase運算子不適用於參照清單。

參考清單可用於回溯搜尋歷來資料。參考清單無法刪除,但可以更新或清除內容。

以下是 YARA-L 規則範例,可比對字串參照清單中的 IP:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

如要進行多維度比對 (例如 IP 位址 + 連接埠),您可以將字串參照清單格式化為 CSV,並在 YARA-L 中使用 strings.concat,例如:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

使用 BigQuery 進行歷史 IOC 分析

Google SecOps 資料湖 (BigQuery) 中的 datalake.ioc_matches 資料表提供強大的查詢功能,可查詢歷來 IOC 比對資料。Google SecOps 的「IOC Matches」(IOC 比對) 分頁著重於網域,但您可以使用 BigQuery 分析 IP 位址比對結果等資料。

以下是查詢特定 IP 位址 IOC 比對結果的 SQL 範例:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

以下是遭截斷的結果:

| 列 | first_observed | last_observed | hits | ioc_value | feed_log_type | is_global | 資產 | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | false | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | false | untagged:192.168.12.129 | |

您也可以建構串連字串,查詢 datalake.events 資料表以進行多維度 IOC 比對,例如:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

UDM 搜尋和 Search API

- UDM 搜尋:支援使用參考清單進行單一維度搜尋 (例如雜湊清單)。不過,這項 API 不支援多個不同群組的複雜 OR 邏輯 (例如

(IP1 AND Port1) OR (IP2 AND Port2))。此外,UDM Search API 的預設配額為 1 QPS,因此無法用於大規模 IOC 比對。 - Search API:舊版 Search API 可有效比對雜湊、IP 位址和網域名稱的 IOC,並傳回相符的資產。

篩選 IOC 比對結果

您可以使用篩選器,縮小「IOC」表格中顯示的 IOC 清單範圍。

如要為 IOC 清單新增篩選器,請完成下列步驟:

- 按一下「IOC」表格左上角的「篩選器」圖示,開啟「篩選器」對話方塊。

設定下列項目:

- 邏輯運算子:選取「OR」可比對任何組合條件 (析取),選取「AND」則可比對所有組合條件 (合取)。

- 資料欄:選取要篩選的資料欄。

- 只顯示或排除:在中間的資料欄中,選取「只顯示」或「排除」,指定值的處理方式。

- 值:根據「資料欄」值選取要顯示或篩除的值的核取方塊。

按一下 [套用]。篩選器會顯示在 IOC 表格上方的篩選列中。您可以視需要新增多個篩選器。

如要清除篩選器,請按一下篩選器方塊上的「x」移除篩選器,或按一下「全部清除」。

篩選重大 IOC 的範例

如要尋找已識別為極度嚴重的 IOC,請依序選取左欄的「嚴重程度」、中間欄的「僅顯示」和右欄的「重大」。

篩選應用威脅情報入侵指標的範例

如要只查看已套用的威脅情報 IOC,請依序選取左欄的「來源」、中欄的「只顯示」和右欄的「Mandiant」。

您也可以使用分頁左側的「篩選條件」飛出式面板篩選 IOC。展開欄名,找出所需值,然後按一下「更多」圖示,選取「只顯示」或「篩除」。

查看及管理 IOC 比對詳細資料

如要查看事件的詳細資料,例如優先順序、類型、來源、IC 分數和類別,請按一下 IOC 開啟「IOC details」(IOC 詳細資料) 頁面。你可以在這個頁面進行下列操作:

- 查看事件優先順序

- 查看關聯

查看事件優先順序

使用「事件」分頁,查看系統如何優先處理發現 IOC 的事件。

按一下事件即可開啟「事件檢視器」,其中會顯示優先順序、理由和事件詳細資料。

查看關聯

使用「關聯」分頁標籤查看任何行為人或惡意軟體的關聯,有助於調查違規事件及設定快訊優先順序。

SOAR 警報

如果是 Google SecOps 整合式客戶,這個頁面會顯示 SOAR 快訊,並包含案件 ID。按一下案件 ID,開啟「案件」頁面。在「案件」頁面中,您可以取得警示和相關案件的資訊,並採取回應行動。詳情請參閱「案件總覽」。

如要管理快訊狀態或關閉快訊,請按照下列步驟操作:

- 前往「案件」頁面。

- 在「案件詳細資料」部分 > 快訊總覽中,按一下「前往案件」即可存取案件。

還有其他問題嗎?向社群成員和 Google SecOps 專業人員尋求答案。