查看提醒和 IOC 匹配项

提醒和 IOC 页面会显示影响您组织的所有提醒和失陷指标 (IOC)。

- 如需打开提醒和 IOC 页面,请依次点击检测 > 提醒和 IOC。

该页面包含提醒标签页和 IOC 匹配项标签页:

您可以使用提醒标签页查看企业中的当前提醒。

提醒可由安全基础架构、安全人员或 Google Security Operations 规则生成。

在启用了数据 RBAC 的系统中,您只能查看源自与您分配的范围相关联的规则的提醒和检测结果。如需详细了解数据 RBAC 对检测的影响,请参阅检测。

您可以使用 IOC 匹配项标签页查看被标记为可疑且在您的企业中发现的 IOC。

Google Security Operations 会持续从您的基础架构和其他安全数据源中提取数据,并自动将可疑的安全指标与您的安全数据相关联。如果发现匹配项(例如,在您的企业中发现可疑网域),Google SecOps 会将相应事件标记为 IOC,并将其显示在 IOC 匹配项标签页中。如需了解详情,请参阅 Google SecOps 如何自动匹配 IOC。

在启用了数据 RBAC 的系统中,您只能查看您有权访问的资产的 IOC 匹配项。如需了解详情,请参阅数据 RBAC 对 Google SecOps 功能的影响。

在 IoC 匹配信息中心中,您可以查看 IOC 详细信息,例如置信度得分、严重程度、Feed 名称和类别。

在“提醒和 IOC”页面上配置通用视图选项

本部分介绍您可以在提醒和 IOC 页面中的提醒和 IOC 匹配项标签页上配置的常见视图选项。

指定要显示的列

使用列管理器指定您希望相应标签页显示的列。

配置日期和时间范围

如需指定提醒和 IOC 匹配项标签页要显示的提醒和 IOC 匹配项的日期和时间范围,请执行以下操作:

- 点击日历图标。系统会打开设置日期和时间范围对话框。您可以在范围标签页上使用预设的时间范围指定日期和时间范围,也可以在事件时间标签页上选择事件发生的具体时间。

如需使用预设选项指定日期和时间范围,请点击范围标签页,然后选择以下选项之一:

- 今天

- 过去一小时

- 过去 12 小时

- 最后一天

- 上周

- 过去 2 周

- 上个月

- 过去 2 个月

- 自定义:在日历上选择开始日期和结束日期,然后点击开始时间和结束时间字段以选择时间。

如需根据活动指定日期和时间范围,请点击活动时间标签页,在日历中选择日期,然后选择以下选项之一:

- 确切时间:点击活动时间字段,然后选择活动发生的具体时间。

- +/- 1 分钟

- +/- 3 分钟

- +/- 5 分钟

- +/- 10 分钟

- +/- 15 分钟

- +/- 1 小时

- +/- 2 小时

- +/- 6 小时

- +/- 12 小时

- +/- 1 天

- +/- 3 天

- +/- 1 周

对提醒和 IOC 匹配项进行排序

您可以按升序或降序对显示的提醒和 IOC 匹配项进行排序。点击列标题可对列表进行排序。

查看提醒

提醒标签页会显示在指定日期和时间范围内在企业中检测到的提醒列表。您可以在此标签页中一目了然地查看有关提醒的信息,例如严重程度、优先级、风险得分和判定结果。借助彩色编码的图标和符号,您可以快速识别需要立即处理的提醒。

查看其他信息

如需查看有关提醒的更多信息,请执行以下操作:

- 展开相应提醒行,即可查看事件时间戳、类型和摘要。

- 点击列表中的提醒名称,即可转到提醒视图,并查看有关该提醒及其状态的更多信息。

刷新“提醒”表格

使用提醒表格标题中的刷新时间菜单,选择提醒表格的刷新频率。您可以使用以下选项:

- 立即刷新

- 不自动刷新(默认)

- 每 5 分钟刷新一次

- 每 15 分钟刷新一次

- 每小时刷新一次

由复合检测生成的提醒

提醒可由复合检测生成,复合检测使用复合规则,这些规则会使用其他规则的输出(检测结果),并结合事件、指标或实体风险信号。这些规则可检测出单个规则可能会遗漏的复杂多阶段威胁。

复合检测功能可帮助您通过定义的规则互动和触发器来分析事件。通过关联来自不同来源和攻击阶段的数据,可以提高准确性、减少误报,并全面了解安全威胁。

提醒标签页的输入列中会显示提醒的来源。如果提醒来自组合检测,则该列会显示 Detection。

如需查看触发相应提醒的复合检测,请在提醒标签页上执行以下操作之一:

- 展开相应提醒行,然后在检测表格中查看复合检测。

- 点击规则名称以打开检测页面。

- 点击提醒名称以打开提醒详情标签页。

过滤提醒

您可以使用过滤条件缩小显示的提醒列表范围。

如需为提醒列表添加过滤条件,请执行以下步骤:

- 点击标签页左上角的过滤条件图标或添加过滤条件,打开添加过滤条件对话框。

请指定以下信息:

- 字段:输入要过滤的对象,或在字段中开始输入该对象,然后从列表中选择该对象。

- 运算符:输入 =(仅显示)或 !=(过滤掉),以指明应如何处理相应值。

- 值:选中要匹配或过滤掉的字段对应的复选框。显示的列表基于字段值。

点击应用。过滤条件会以功能块的形式显示在提醒表格上方的过滤栏中。您可以根据需要添加多个过滤条件。

如需清除过滤条件,请点击过滤条件芯片上的 x 以将其移除。

查看 IOC 匹配项

IOC 匹配项标签页会显示在您的网络中检测到的 IOC,这些 IOC 会与智能威胁 Feed 中的已知可疑 IOC 列表进行匹配。您可以查看有关 IOC 的信息,例如类型、优先级、状态、类别、资产、广告系列、来源、IOC 注入时间、首次发现时间和上次发现时间。借助彩色编码的图标和符号,您可以快速识别哪些 IOC 需要您注意。

Google SecOps 如何自动匹配 IOC

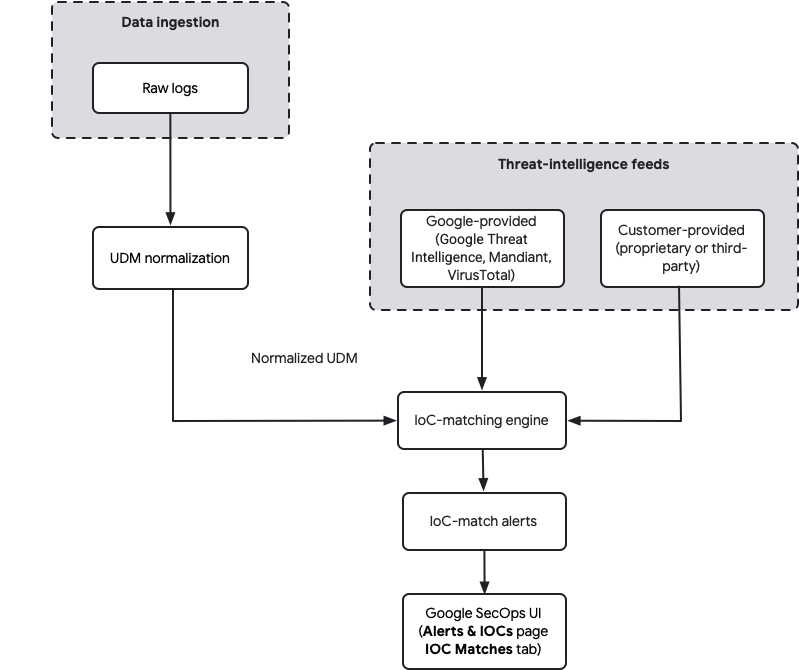

Google SecOps 会自动将提取的安全数据与各种威胁情报 Feed 中的已知威胁指标相关联。提取安全数据时,系统会先将其规范化为统一数据模型 (UDM)。IOC 匹配引擎会持续将这些归一化的 UDM 事件与所有已配置 Feed 中的威胁指示器进行比较。发现匹配项时,Google SecOps 会生成 IOC 匹配项提醒。这种自动匹配流程对于网域和 IPv4 地址尤其有效。

下图说明了端到端流程:

如需详细了解数据注入,请参阅 Google SecOps 数据注入。

IOC 版本

Google SecOps 会保留所有注入的 IOC 版本,并使用在指定结束日期之前处于有效状态的最新注入版本。如果您注入的 IOC 没有结束日期,则该 IOC 将无限期保持有效状态。如果您稍后注入具有特定时间范围(开始日期和结束日期)的相同 IOC,则在有效期限内,该 IOC 会覆盖不确定期限的版本,有效期限包括开始日期之前的 5 天回溯期。

在此限时 IOC 过期后,如果之前的 IOC 版本仍处于有效状态(例如,无限期有效版本),Google SecOps 会自动恢复使用该版本。提取有时限的 IOC 不会删除或永久过期之前提取的无限期 IOC。

数据被提取后,系统会持续分析 UDM 事件数据,以查找与已知恶意网域、IP 地址、文件哈希和网址相匹配的 IOC。找到匹配项后,系统会在 IOC 匹配项标签页中显示该 IOC。

威胁情报来源

Google SecOps 使用多种来源进行 IOC 匹配:

- Google 提供的威胁情报:Google SecOps 包含来自 Google 的 Mandiant、VirusTotal 和 Google Threat Intelligence 的集成式威胁情报。这些 Feed 会自动提供,并包含全球威胁分析中的各种指标。订阅了企业 Plus 版套餐的客户还可以访问更高级的 Feed,例如 Mandiant Breach Analytics。

- 客户提供的 Feed:您可以将自己的专有威胁情报 Feed 或第三方威胁情报 Feed 注入 Google SecOps。这些 Feed(例如

MISP_IOC)经过归一化处理后会纳入同一 IOC 匹配流程,以便您将安全数据与贵组织的相关指标相关联。

Google SecOps 开箱即用,可提供以下威胁情报来源:

| Google SecOps 企业版套餐 | Google SecOps 企业 Plus 版套餐 |

|---|---|

| 扩充的开源情报 (OSINT) | 扩充的开源情报 (OSINT) |

| Mandiant Fusion | |

| VirusTotal |

实时和追溯匹配

Google SecOps 通过以下两种方式执行 IOC 匹配:

- 实时匹配:当系统注入并标准化新的安全遥测数据时,会立即根据所有可用的 IOC Feed 进行检查。任何匹配项都会触发近乎实时的提醒。

- 追溯性匹配:当任何集成式威胁情报 Feed(无论是 Google 提供的还是客户提供的)中添加新的 IOC 时,Google SecOps 会自动扫描您的历史数据(最长可追溯到您的完整数据保留期限,通常为一年),以查找这些新指标的任何过往出现情况。这样一来,即使在提取时不知道相应指标,系统也会分析历史活动是否存在潜在的入侵风险。

用于匹配的 UDM 字段

自动 IOC 匹配引擎主要侧重于根据 UDM 事件中发现的域名和 IP 地址进行匹配。下表详细说明了系统会根据您的软件包使用哪些特定的 UDM 字段进行自动 IOC 匹配:

| 企业套餐 | 企业 Plus 版套餐 |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

了解使用了哪些 UDM 字段有助于确保数据解析器将原始日志字段正确映射到相应的 UDM 字段,从而实现有效的 IOC 匹配。

如果您拥有 Google SecOps 企业 Plus 版套餐,并且启用了 Applied Threat Intelligence (ATI) 功能,系统会根据 GTI 分数分析 IOC 并确定其优先级。如需了解详情,请参阅应用威胁情报优先级概览。

高级 IOC 匹配技术

除了在 IOC 匹配项标签页中显示的自动化 IOC 匹配之外,Google SecOps 还提供了多种强大的方法,可用于进行更精细或自定义的 IOC 相关性分析。

使用实体图和 YARA-L 规则

借助实体图,您可以注入各种类型的上下文实体(包括表示 IOC 的实体),并使用 YARA-L 检测规则将它们与事件数据联接起来。这可实现多维度 IOC 匹配。

实体图中用于 IOC 匹配的常见实体类型包括:IP_ADDRESS、DOMAIN_NAME、FILE(用于哈希)和 URL。

实体图可以使用两种上下文:

- Google 提供的上下文 (

GLOBAL_CONTEXT):Google SecOps 会使用 GCTI、安全浏览和 VirusTotal 等 Feed 预先填充实体图,这些 Feed 带有source_type = "GLOBAL_CONTEXT"标签。 - 客户提供的上下文 (

ENTITY_CONTEXT):您可以注入自己的 IOC Feed(例如来自 Anomali、Recorded Future、STIX 的 Feed),也可以使用注入 API 添加自定义 IOC。这些内容通常带有source_type = "ENTITY_CONTEXT"标签。

实体图有效性的重要注意事项:默认情况下,实体图条目仅在提取时间戳前后大约 5 天内有效。这意味着,为了实现持续匹配,上下文数据必须至少每五天重新提取一次。不过,如果实体包含 metadata.threat 字段,则不再适用此 +/- 5 天的过期时间,因此适合进行历史 IOC 匹配。

使用 GLOBAL_CONTEXT 的 YARA-L 规则示例:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

使用参考列表和 YARA-L 规则进行 IOC 匹配

您可以在 YARA-L 规则中使用参考列表来与 IOC 列表进行匹配。支持的列表类型包括字符串、正则表达式和 CIDR。字符串列表非常适合用于 IOC。

有关参考列表的要点:

- 列表大小上限为 6 MB。

- 每行长度上限为 512 个字符。

- 一条规则最多可以使用 7 个

in语句,其中最多有 2 个使用regex或cidr。 nocase运算符不适用于引用列表。

参考列表可用于历史回溯。虽然无法删除参考列表,但可以更新或清除其中的内容。

匹配来自字符串引用列表的 IP 的 YARA-L 规则示例:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

对于多维度匹配(例如,IP 地址 + 端口),您可以将字符串引用列表格式化为 CSV,并在 YARA-L 中使用 strings.concat,例如:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery,用于历史 IOC 分析

Google SecOps 数据湖 (BigQuery) 中的 datalake.ioc_matches 表提供了一种强大的方式来查询历史 IOC 匹配数据。虽然 Google SecOps IOC 匹配项标签页侧重于网域,但您可以使用 BigQuery 来分析 IP 地址匹配项等。

用于查询特定 IP 地址 IOC 匹配项的 SQL 示例:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

以下是截断的结果:

| 行 | first_observed | last_observed | 命中次数 | ioc_value | feed_log_type | is_global | 资产 | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | false | 未标记:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | false | 未标记:192.168.12.129 | |

您还可以通过构建串联字符串来查询 datalake.events 表,以实现多维 IOC 匹配,例如:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

UDM 搜索和 Search API

- UDM 搜索:支持使用引用列表进行单维度搜索(例如,哈希列表)。不过,它不支持跨多个不同组的复杂 OR 逻辑(例如

(IP1 AND Port1) OR (IP2 AND Port2))。UDM Search API 的默认配额也为 1 QPS,这限制了其在大规模 IOC 匹配方面的使用。 - Search API:旧版 Search API 可有效匹配哈希、IP 地址和域名上的 IOC,并返回匹配的资产。

过滤 IOC 匹配项

您可以使用过滤条件来缩小 IOC 表中显示的 IOC 列表的范围。

如需为 IOC 列表添加过滤条件,请执行以下步骤:

- 点击 IOC 表格左上角的过滤条件图标,打开过滤条件对话框。

配置以下内容:

- 逻辑运算符:选择 OR 可匹配任意组合条件(析取),选择 AND 可匹配所有组合条件(合取)。

- 列:选择要过滤的列。

- 仅显示或过滤掉:在中间一列中,选择仅显示或过滤掉,以指定应如何处理相应值。

- 值:选中复选框可显示或过滤掉基于列值的值。

点击应用。过滤条件会以功能块的形式显示在 IOC 表格上方的过滤栏中。您可以根据需要添加多个过滤条件。

如需清除过滤条件,请点击过滤条件芯片上的 x 以移除该过滤条件,或点击全部清除。

过滤严重 IOC 的示例

如果您要查找被确定为严重程度极高的 IOC,请在左侧列中选择严重程度,在中间列中选择仅显示,然后在右侧列中选择严重。

过滤应用型威胁情报 IOC 的示例

如果您只想查看应用威胁情报 IOC,请依次选择左侧列中的 Sources、中间列中的 Show only 和右侧列中的 Mandiant。

您还可以使用标签页左侧的过滤条件弹出式面板来过滤 IOC。展开列名称,找到相应值,然后点击更多图标,选择仅显示或过滤掉。

查看和管理 IOC 匹配详情

如需查看突发事件的详细信息(例如优先级、类型、来源、IC-Score 和类别),请点击 IOC 以打开 IOC 详细信息页面。在此页面上,您可以执行以下操作:

- 查看活动优先级

- 查看关联情况

查看活动优先级

使用事件标签页查看发现 IOC 的事件的优先级。

点击相应事件即可打开事件查看器,其中会显示优先级、理由和事件详情。

查看关联情况

您可以使用关联标签页查看任何攻击者或恶意软件的关联,以便调查违规行为并确定提醒的优先级。

SOAR 提醒

对于 Google SecOps 统一客户,此页面上会显示 SOAR 提醒,其中包含支持请求 ID。点击支持请求 ID 以打开支持请求页面。在支持请求页面上,您可以获取有关提醒及其关联支持请求的信息,并采取应对措施。如需了解详情,请参阅案例概览。

如需管理提醒状态或关闭提醒,请执行以下操作:

- 前往支持请求页面。

- 在支持请求详情部分 > 提醒概览中,点击前往支持请求以访问支持请求。

需要更多帮助?获得社区成员和 Google SecOps 专业人士的解答。