アラートと IOC の一致を表示する

[アラートと IOC] ページには、企業に影響を与えているすべてのアラートとセキュリティ侵害インジケーター(IOC)が表示されます。

- [アラートと IOC] ページを開くには、[検出] > [アラートと IOC] をクリックします。

このページには、[アラート] タブと [IOC の一致] タブが表示されます。

[アラート] タブを使用して、企業内の現在のアラートを表示します。

アラートは、セキュリティ インフラストラクチャ、セキュリティ担当者、または Google Security Operations ルールによって生成できます。

データ RBAC が有効になっているシステムでは、割り当てられたスコープに関連付けられているルールから発生したアラートと検出結果のみを表示できます。データ RBAC が検出に与える影響の詳細については、検出をご覧ください。

[IOC Matches] タブでは、不審であると報告され、社内で確認された IOC を確認できます。

Google Security Operations は、インフラストラクチャやその他のセキュリティ データソースからデータを継続的に取り込み、不審なセキュリティ インジケーターとセキュリティ データを自動的に関連付けます。一致するものが見つかった場合(たとえば企業内で不審なドメインが見つかった場合)、Google SecOps はイベントを IOC としてラベル付けし、[IOC Matches] タブに表示します。詳細については、Google SecOps が IOC を自動的に照合する方法をご覧ください。

データ RBAC が有効になっているシステムでは、アクセス権限のあるアセットの IOC 一致のみを表示できます。詳細については、データ RBAC が Google SecOps の機能に与える影響をご覧ください。

[IoC の一致数] ダッシュボードで、信頼スコア、重大度、フィード名、カテゴリなどの IOC の詳細を確認できます。

[アラートと IOC] ページで共通のビュー オプションを構成する

このセクションでは、[アラートと IOC] ページの [アラート] タブと [IOC の一致] タブで構成できる一般的なビュー オプションについて説明します。

表示する列を指定する

列マネージャーを使用して、タブに表示する列を指定します。

日時の範囲を設定する

[アラート] タブと [IOC の一致数] タブに表示するアラートと IOC の一致の日時範囲を指定するには、次の操作を行います。

- [カレンダー] アイコンをクリックします。[日時の範囲を設定] ダイアログが開きます。[範囲] タブのプリセットの期間を使用して日付と時刻の範囲を指定するか、[イベント時刻] タブでイベント発生の特定の時刻を選択できます。

プリセット オプションを使用して日付と時間の範囲を指定するには、[範囲] タブをクリックして、次のいずれかのオプションを選択します。

- 今日

- 過去 1 時間

- 過去 12 時間

- 過去 1 日間

- 先週

- 過去 2 週間

- 先月

- 過去 2 か月間

- カスタム: カレンダーで開始日と終了日を選択し、[開始時刻] フィールドと [終了時刻] フィールドをクリックして時刻を選択します。

イベントに基づいて日時範囲を指定するには、[イベント時間] タブをクリックし、カレンダーで日付を選択して、次のいずれかのオプションを選択します。

- 正確な時刻: [イベント時刻] フィールドをクリックし、イベントが発生した特定の時刻を選択します。

- +/- 1 分

- +/- 3 分

- +/- 5 分

- +/- 10 分

- +/- 15 分

- +/- 1 時間

- +/- 2 時間

- +/- 6 時間

- +/- 12 時間

- +/- 1 日

- +/- 3 日

- +/- 1 週間

アラートと IOC の一致を並べ替える

表示されるアラートと IOC の一致を昇順または降順に並べ替えることができます。列見出しをクリックして、リストを並べ替えます。

アラートを表示

[アラート] タブには、指定した期間内に企業内で検出されたアラートのリストが表示されます。このタブでは、重大度、優先度、リスクスコア、判断など、アラートに関する情報を一目で確認できます。色分けされたアイコンや記号で、直ちに対応が必要なアラートをすばやく確認できます。

追加情報を表示する

アラートに関する追加情報を表示するには:

- アラートの行を開いて、イベントのタイムスタンプ、タイプ、概要を表示します。

- リスト内のアラートの [名前] をクリックして、[アラート ビュー] にピボットし、アラートとそのステータスに関する追加情報を表示します。

アラート テーブルを更新する

[アラート] テーブルのヘッダーにある [更新時間] メニューを使用して、[アラート] テーブルを更新する頻度を選択します。次のオプションが用意されています。

- 今すぐ更新

- 自動更新しない(デフォルト)

- 5 分ごとに更新

- 15 分ごとに更新

- 1 時間ごとに更新

複合検出によって生成されたアラート

アラートは、他のルールの出力(検出)をイベント、指標、エンティティ リスクシグナルと組み合わせて使用する複合ルールを使用する複合検出によって生成できます。これらのルールは、個々のルールでは見逃す可能性のある複雑な多段階の脅威を検出します。

複合検出は、定義されたルール インタラクションとトリガーを通じてイベントを分析するのに役立ちます。これにより、さまざまなソースと攻撃ステージのデータを関連付けることで、精度が向上し、誤検出が減少し、セキュリティの脅威の包括的なビューが提供されます。

[アラート] タブの [入力] 列に、アラートのソースが表示されます。アラートが複合検出からのものである場合、列には Detection が表示されます。

アラートをトリガーした複合検出を表示するには、[アラート] タブで次のいずれかを行います。

- アラートの行を開き、[検出] テーブルで複合検出を表示します。

- [ルール名] をクリックして、[検出] ページを開きます。

- アラートの [名前] をクリックして、[アラートの詳細] タブを開きます。

アラートのフィルタ

フィルタを使用して、表示されるアラートのリストを絞り込むことができます。

アラートのリストにフィルタを追加する手順は次のとおりです。

- タブの左上にある [フィルタ] アイコンまたは [フィルタを追加] をクリックして、[フィルタを追加] ダイアログを開きます。

以下の情報を指定します。

- フィールド: フィルタするオブジェクトを入力するか、フィールドに入力を開始してリストから選択します。

- 演算子: 値の処理方法を示す =(表示の絞り込み)または !=(除外)を入力します。

- 値: 照合または除外するフィールドのチェックボックスをオンにします。表示されるリストは、[フィールド] の値に基づいています。

[適用] をクリックします。フィルタは、[アラート] テーブルの上にあるフィルタバーにチップとして表示されます。必要に応じて、複数のフィルタを追加できます。

フィルタをクリアするには、フィルタチップの [x] をクリックして削除します。

IOC Matches を表示する

[IOC Matches] タブには、ネットワークで検出され、インテリジェントな脅威フィード内の既知の不審な IOC のリストと照合された IOC が表示されます。IOC に関する情報(タイプ、優先度、ステータス、カテゴリ、アセット、キャンペーン、ソース、IOC 取り込み時間、初回検知、最終検知など)を確認できます。色分けされたアイコンや記号で、IOC で注意が必要なアラートをすばやく確認できます。

Google SecOps が IOC を自動的に照合する方法

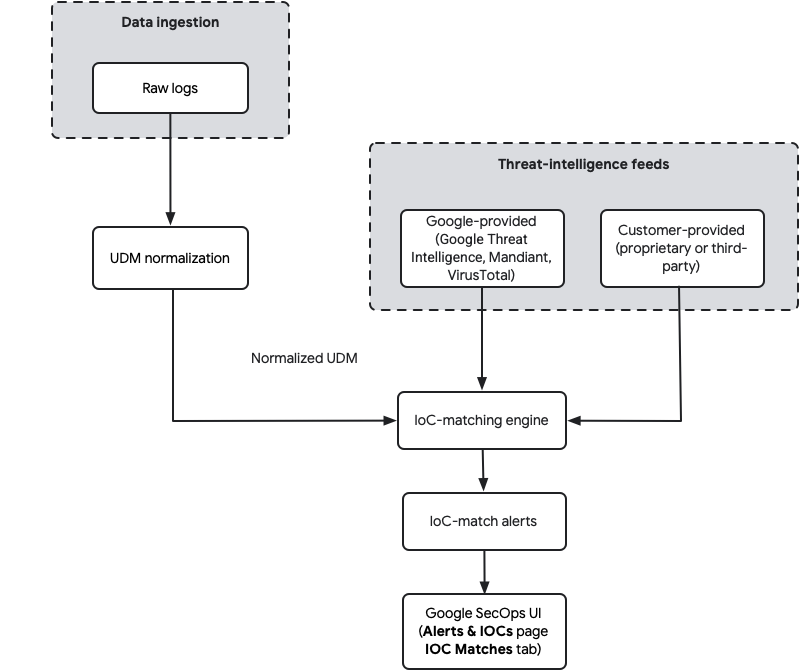

Google SecOps は、取り込まれたセキュリティ データをさまざまな脅威インテリジェンス フィードの既知の脅威インジケーターと自動的に関連付けます。セキュリティ データが取り込まれると、まず統合データモデル(UDM)に正規化されます。IOC マッチング エンジンは、正規化されたこれらの UDM イベントを、構成されたすべてのフィードの脅威指標と継続的に比較します。一致が見つかると、Google SecOps は IOC 一致アラートを生成します。この自動照合プロセスは、ドメインと IPv4 アドレスに特に有効です。

次の図は、エンドツーエンドのプロセスを示しています。

データの取り込みの詳細については、Google SecOps へのデータの取り込みをご覧ください。

IOC バージョン

Google SecOps は取り込まれたすべての IOC バージョンを保持し、指定された終了日までアクティブな最新の取り込みバージョンを使用します。終了日のない IOC を取り込むと、その IOC は無期限に有効になります。後で特定の期間(開始日と終了日)を指定して同じ IOC を取り込むと、その期間中は無期限バージョンがオーバーライドされます。この期間には、開始日の 5 日前のルックバックが含まれます。

この期限付き IOC の有効期限が切れると、Google SecOps は、以前の IOC バージョンがまだアクティブな場合(無期限のアクティブ バージョンなど)、そのバージョンを自動的に使用します。期限付き IOC を取り込んでも、以前に取り込んだ無期限の IOC が削除されたり、完全に期限切れになったりすることはありません。

データが取り込まれると、既知の悪意のあるドメイン、IP アドレス、ファイル ハッシュ、URL と一致する IOC を見つけるために、UDM イベントデータが継続的に分析されます。一致するものが見つかると、IOC が [IOC Matches] タブに表示されます。

脅威インテリジェンス ソース

Google SecOps は、IOC マッチングに複数のソースを使用します。

- Google が提供するインテリジェンス: Google SecOps には、Google の Mandiant、VirusTotal、Google Threat Intelligence からの統合脅威インテリジェンスが含まれています。これらのフィードは自動的に利用可能になり、グローバルな脅威分析から幅広い指標を提供します。Enterprise Plus パッケージをご利用のお客様は、Mandiant Breach Analytics などの高度なフィードにもアクセスできます。

- お客様が提供するフィード: 独自の脅威インテリジェンス フィードまたはサードパーティの脅威インテリジェンス フィードを Google SecOps に取り込むことができます。これらのフィード(

MISP_IOCなど)は正規化され、同じ IOC 照合プロセスに含まれるため、組織に関連する指標とセキュリティ データを関連付けることができます。

Google SecOps では、次の脅威インテリジェンス ソースをすぐに使用できます。

| Google SecOps Enterprise パッケージ | Google SecOps Enterprise Plus パッケージ |

|---|---|

| 拡充されたオープンソース インテリジェンス(OSINT) | 拡充されたオープンソース インテリジェンス(OSINT) |

| Mandiant Fusion | |

| VirusTotal |

リアルタイムでの照合と遡及的な照合

Google SecOps は、次の 2 つの方法で IOC マッチングを実行します。

- リアルタイム マッチング: 新しいセキュリティ テレメトリーが取り込まれて正規化されると、利用可能なすべての IOC フィードに対してすぐにチェックされます。一致するデータがあると、ほぼリアルタイムでアラートがトリガーされます。

- 遡及的照合: 新しい IOC が統合された脅威インテリジェンス フィード(Google 提供またはお客様提供)に追加されると、Google SecOps は過去のデータ(通常は 1 年間のデータ保持期間)を自動的にスキャンし、これらの新しいインジケーターの過去の発生を検出します。これにより、取り込み時にインジケーターが不明だった場合でも、過去のアクティビティが潜在的な侵害について分析されます。

照合に使用される UDM フィールド

自動 IOC 照合エンジンは、主に UDM イベントで見つかったドメイン名と IP アドレスの照合に重点を置いています。次の表に、パッケージに基づいて自動 IOC マッチングに使用される特定の UDM フィールドの詳細を示します。

| Enterprise パッケージ | Enterprise Plus パッケージ |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

使用されている UDM フィールドを把握することで、データ パーサーが未加工ログ フィールドを適切な UDM フィールドに正しくマッピングし、IOC を効果的に照合できるようになります。

Google SecOps Enterprise Plus パッケージをご利用で、高度な脅威インテリジェンス(ATI)機能が有効になっている場合、IOC は GTI スコアに基づいて分析され、優先順位が付けられます。詳細については、Applied Threat Intelligence の優先度の概要をご覧ください。

高度な IOC マッチング手法

[IOC Matches] タブに表示される自動 IOC マッチング以外にも、Google SecOps には、よりきめ細かいカスタム IOC 関連付けを行うための強力な方法がいくつか用意されています。

エンティティ グラフと YARA-L ルールを使用する

エンティティ グラフを使用すると、IOC を表すエンティティを含むさまざまなタイプのコンテキスト エンティティを取り込み、YARA-L 検出ルールを使用してイベントデータと結合できます。これにより、多次元 IOC マッチングが可能になります。

エンティティ グラフで IOC の照合に使用される一般的なエンティティ タイプには、IP_ADDRESS、DOMAIN_NAME、FILE(ハッシュの場合)、URL などがあります。

エンティティ グラフでは、次の 2 つのコンテキストを使用できます。

- Google 提供のコンテキスト(

GLOBAL_CONTEXT): Google SecOps は、GCTI、セーフ ブラウジング、VirusTotal などのフィードを使用してエンティティ グラフを事前入力します。これらのフィードにはsource_type = "GLOBAL_CONTEXT"というラベルが付けられます。 - お客様が提供するコンテキスト(

ENTITY_CONTEXT): 独自の IOC フィード(Anomali、Recorded Future、STIX など)を取り込むか、Ingestion API を使用してカスタム IOC を追加できます。通常、これらにはsource_type = "ENTITY_CONTEXT"というラベルが付いています。

エンティティ グラフの有効性に関する重要な考慮事項: デフォルトでは、エンティティ グラフ エントリは取り込みタイムスタンプから約 +/- 5 日間のみ有効です。つまり、継続的な照合を行うには、コンテキスト データを少なくとも 5 日ごとに再取り込みする必要があります。ただし、エンティティに metadata.threat フィールドが含まれている場合、この +/- 5 日の有効期限は適用されなくなり、過去の IOC の照合に適したものになります。

GLOBAL_CONTEXT を使用した YARA-L ルールの例:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

参照リストと YARA-L ルールを使用した IOC マッチング

YARA-L ルール内でリファレンス リストを使用して、IOC のリストと照合できます。サポートされているリストタイプには、文字列、正規表現、CIDR があります。文字列リストは IOC に非常に汎用性があります。

参照リストに関する重要なポイント:

- リストの最大サイズは 6 MB です。

- 最大行長は 512 文字です。

- 1 つのルールでは、最大 7 個の

inステートメントを使用できます。このうち、regexまたはcidrを使用できるのは最大 2 個です。 nocase演算子はリファレンス リストでは機能しません。

参照リストは、過去のレトロゲームを探すのに役立ちます。参照リストは削除できませんが、その内容は更新またはクリアできます。

文字列リファレンス リストの IP に一致する YARA-L ルールの例:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

多次元照合(IP アドレス + ポートなど)の場合は、文字列参照リストを CSV 形式で指定し、YARA-L で strings.concat を使用できます。次に例を示します。

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

過去の IOC 分析のための BigQuery

Google SecOps のデータレイク(BigQuery)の datalake.ioc_matches テーブルは、過去の IOC 一致データをクエリする強力な方法を提供します。Google SecOps の [IOC Matches] タブはドメインに焦点を当てていますが、BigQuery を使用して IP アドレスの一致などを分析できます。

特定の IP アドレスの IOC 一致をクエリする SQL の例:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

切り捨てられた結果は次のとおりです。

| 行 | first_observed | last_observed | hits | ioc_value | feed_log_type | is_global | アセット | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | false | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | false | untagged:192.168.12.129 | |

連結文字列を作成して、datalake.events テーブルに対して多次元 IOC の照合をクエリすることもできます。次に例を示します。

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

UDM 検索と検索 API

- UDM 検索: 単一ディメンションの検索(ハッシュのリストなど)で参照リストを使用できます。ただし、複数の異なるグループにわたる複雑な OR ロジック(

(IP1 AND Port1) OR (IP2 AND Port2)など)はサポートされていません。また、UDM Search API のデフォルトの割り当ては 1 QPS であるため、大規模な IOC マッチングでの使用が制限されます。 - Search API: 古い Search API は、ハッシュ、IP アドレス、ドメイン名に対する IOC の照合に有効で、一致するアセットを返します。

IOC の一致をフィルタする

フィルタを使用すると、[IOC] テーブルに表示される IOC のリストを絞り込むことができます。

IOC のリストにフィルタを追加する手順は次のとおりです。

- [IOCs] テーブルの左上にある [フィルタ] アイコンをクリックして、[フィルタ] ダイアログを開きます。

以下の構成を行います。

- 論理演算子: 結合された条件(分離)のいずれかに一致させる場合は OR を選択し、結合されたすべての条件(結合)に一致させる場合は AND を選択します。

- 列: フィルタする列を選択します。

- [表示の絞り込み] または [除外]: 中央の列で、[表示の絞り込み] または [除外] を選択して、値の処理方法を指定します。

- 値: [列] の値に基づいて表示または除外する値のチェックボックスをオンにします。

[適用] をクリックします。フィルタは、[IOC] テーブルの上のフィルタバーにチップとして表示されます。必要に応じて、複数のフィルタを追加できます。

フィルタをクリアするには、フィルタチップの [x] をクリックして削除するか、[すべてクリア] をクリックします。

重大な IOC のフィルタリングの例

重大度が「重大」と識別された IOC を検索する場合は、左側の列で [重大度] を選択し、中央の列で [表示のみ] を選択し、右側の列で [重大] を選択します。

Applied Threat Intelligence IOC のフィルタリングの例

適用された Threat Intelligence IOC のみを表示する場合は、左側の列で [ソース]、中央の列で [表示のみ]、右側の列で [Mandiant] を選択します。

タブの左側にある [フィルタ] フライアウト パネルを使用して IOC をフィルタすることもできます。列名を開き、値を見つけて [その他] アイコンをクリックし、[表示の絞り込み] または [除外] を選択します。

IOC の一致の詳細を表示して管理する

優先度、タイプ、ソース、IC-Score、カテゴリなどのインシデントの詳細を表示するには、IOC をクリックして [IOC details] ページを開きます。このページでは、次のことができます。

- イベントの優先度を表示する

- 関連付けを表示する

イベントの優先度を表示する

[イベント] タブを使用して、IOC が検出されたイベントの優先順位を確認します。

イベントをクリックしてイベント ビューアを開きます。イベント ビューアには、優先度と根拠、イベントの詳細が表示されます。

関連付けを表示する

[関連付け] タブを使用すると、すべてのアクターまたはマルウェアの関連付けを表示して、侵害の調査やアラートの優先順位付けに役立てることができます。

SOAR アラート

Google SecOps 統合のお客様の場合、SOAR アラートがこのページに表示され、ケース ID が含まれます。ケース ID をクリックして、[ケース] ページを開きます。[ケース] ページでは、アラートと関連するケースの両方に関する情報を取得し、対応措置を講じることができます。詳細については、ケースの概要をご覧ください。

アラートのステータスを管理したり、アラートを閉じたりする手順は次のとおりです。

- [ケース] ページに移動します。

- [ケースの詳細] セクション > アラートの概要で、[ケースに移動] をクリックしてケースにアクセスします。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。