Visualizzare avvisi e corrispondenze IOC

La pagina Avvisi e indicatori di compromissione mostra tutti gli avvisi e gli indicatori di compromissione (IOC) che interessano la tua azienda.

- Per aprire la pagina Avvisi e IOC, fai clic su Rilevamento > Avvisi e IOC.

La pagina contiene la scheda Avvisi e la scheda Corrispondenze IOC:

Utilizza la scheda Avvisi per visualizzare gli avvisi correnti nella tua azienda.

Gli avvisi possono essere generati dall'infrastruttura di sicurezza, dal personale addetto alla sicurezza o dalle regole di Google Security Operations.

Nei sistemi con RBAC dei dati abilitato, puoi visualizzare solo gli avvisi e i rilevamenti generati da regole associate agli ambiti assegnati. Per saperne di più sull'impatto di RBAC sui rilevamenti, vedi Rilevamenti.

Utilizza la scheda Corrispondenze IOC per visualizzare gli IOC contrassegnati come sospetti e rilevati nella tua azienda.

Google Security Operations importa continuamente dati dalla tua infrastruttura e da altre origini dati di sicurezza e correla automaticamente gli indicatori di sicurezza sospetti con i tuoi dati di sicurezza. Se viene trovata una corrispondenza (ad esempio, viene rilevato un dominio sospetto nella tua azienda), Google SecOps etichetta l'evento come IOC e lo visualizza nella scheda Corrispondenze IOC. Per saperne di più, consulta Come Google SecOps abbina automaticamente gli IOC.

Nei sistemi con RBAC dei dati abilitato, puoi visualizzare solo le corrispondenze degli indicatori di compromissione per gli asset per i quali disponi dell'autorizzazione di accesso. Per saperne di più, consulta Impatto di RBAC sui dati sulle funzionalità di Google SecOps.

Nella dashboard Corrispondenze IOC, puoi visualizzare i dettagli degli IOC, come il punteggio di confidenza, la gravità, il nome del feed e la categoria.

Configurare le opzioni di visualizzazione comuni nella pagina Avvisi e IOC

Questa sezione descrive le opzioni di visualizzazione comuni che puoi configurare nelle schede Avvisi e Corrispondenze IOC della pagina Avvisi e IOC.

Specificare le colonne da visualizzare

Utilizza il gestore colonne per specificare le colonne che vuoi visualizzare nella scheda.

Configurare l'intervallo di date e ore

Per specificare l'intervallo di date e ore per gli avvisi e le corrispondenze IOC che vuoi visualizzare nelle schede Avvisi e Corrispondenze IOC:

- Fai clic sull'icona Calendario. Si apre la finestra di dialogo Imposta data e intervallo di tempo. Puoi specificare l'intervallo di date e ore utilizzando gli intervalli di tempo preimpostati nella scheda Intervallo oppure scegliere un orario specifico di occorrenza dell'evento nella scheda Ora evento.

Per specificare l'intervallo di date e ore utilizzando le opzioni preimpostate, fai clic sulla scheda Intervallo e seleziona una delle seguenti opzioni:

- Oggi

- Ultima ora

- Ultime 12 ore

- Ultimo giorno

- Settimana scorsa

- Ultime 2 settimane

- Mese scorso

- Ultimi 2 mesi

- Personalizzato: seleziona la data di inizio e la data di fine sul calendario, quindi fai clic sui campi Ora di inizio e Ora di fine per selezionare l'ora.

Per specificare l'intervallo di date e ore in base agli eventi, fai clic sulla scheda Ora evento, seleziona la data sul calendario e poi una delle seguenti opzioni:

- Ora esatta: fai clic sul campo Ora evento e seleziona l'ora specifica in cui si sono verificati gli eventi.

- +/- 1 minuto

- +/- 3 minuti

- +/- 5 minuti

- +/- 10 minuti

- +/- 15 minuti

- +/- 1 ora

- +/- 2 ore

- +/- 6 ore

- +/- 12 ore

- +/- 1 giorno

- +/- 3 giorni

- +/- 1 settimana

Ordinare avvisi e corrispondenze IOC

Puoi ordinare gli avvisi e le corrispondenze IOC visualizzati in ordine crescente o decrescente. Fai clic sulle intestazioni delle colonne per ordinare l'elenco.

Visualizza avvisi

La scheda Avvisi mostra un elenco degli avvisi rilevati nella tua azienda nell'intervallo di date e ore specificato. Puoi utilizzare questa scheda per visualizzare rapidamente informazioni sugli avvisi, come gravità, priorità, punteggio di rischio e verdetto. Le icone e i simboli codificati a colori ti aiutano a identificare rapidamente gli avvisi che richiedono la tua attenzione immediata.

Visualizza ulteriori informazioni

Per visualizzare ulteriori informazioni su un avviso:

- Espandi la riga dell'avviso per visualizzare il timestamp, il tipo e il riepilogo dell'evento.

- Fai clic sul Nome dell'avviso nell'elenco per passare alla visualizzazione Avviso e visualizzare ulteriori informazioni sull'avviso e sul suo stato.

Aggiorna la tabella Avvisi

Utilizza il menu Ora di aggiornamento nell'intestazione della tabella Avvisi per selezionare la frequenza di aggiornamento della tabella Avvisi. Sono disponibili le seguenti opzioni:

- Aggiorna ora

- Nessun aggiornamento automatico (impostazione predefinita)

- Aggiorna ogni 5 minuti

- Aggiorna ogni 15 minuti

- Aggiorna ogni ora

Avvisi generati dai rilevamenti compositi

Gli avvisi possono essere generati da rilevamenti compositi, che utilizzano regole composite che utilizzano gli output (rilevamenti) di altre regole combinati con eventi, metriche o indicatori di rischio delle entità. Queste regole rilevano minacce complesse e in più fasi che le singole regole possono mancare.

I rilevamenti compositi possono aiutarti ad analizzare gli eventi tramite interazioni e trigger di regole definiti. In questo modo migliora l'accuratezza, riduce i falsi positivi e fornisce una visione completa delle minacce alla sicurezza mettendo in correlazione i dati provenienti da diverse fonti e fasi di attacco.

La scheda Avvisi mostra l'origine dell'avviso nella colonna Input. Quando l'avviso proviene da rilevamenti compositi, nella colonna viene visualizzato Detection.

Per visualizzare i rilevamenti compositi che hanno attivato l'avviso, esegui una delle seguenti operazioni nella scheda Avvisi:

- Espandi la riga dell'avviso e visualizza i rilevamenti compositi nella tabella Rilevamenti.

- Fai clic sul nome della regola per aprire la pagina Rilevamenti.

- Fai clic sul nome dell'avviso per aprire la scheda Dettagli avviso.

Filtra avvisi

Puoi restringere l'elenco degli avvisi visualizzati utilizzando i filtri.

Per aggiungere filtri all'elenco degli avvisi:

- Fai clic sull'icona Filtro o su Aggiungi filtro nell'angolo in alto a sinistra della scheda per aprire la finestra di dialogo Aggiungi filtro.

Specifica le seguenti informazioni:

- Campo: inserisci l'oggetto da filtrare o inizia a digitarlo nel campo e selezionalo dall'elenco.

- Operatore: inserisci = (Mostra solo) o != (Filtra) per indicare come deve essere trattato il valore.

- Valore: seleziona le caselle di controllo per i campi che vuoi abbinare o filtrare. L'elenco visualizzato si basa sul valore del campo.

Fai clic su Applica. Il filtro viene visualizzato come chip nella barra dei filtri sopra la tabella Avvisi. Puoi aggiungere più filtri, se necessario.

Per cancellare un filtro, fai clic sulla x nell'icona del filtro per rimuoverlo.

Visualizza le corrispondenze IOC

La scheda Corrispondenze IOC mostra gli IOC rilevati nella tua rete e confrontati con un elenco di IOC sospetti noti nei feed delle minacce intelligenti. Puoi visualizzare informazioni sugli IOC, come tipo, priorità, stato, categorie, asset, campagne, fonti, ora di inserimento, prima visualizzazione e ultima visualizzazione. Le icone e i simboli codificati a colori ti aiutano a identificare rapidamente gli IOC che richiedono la tua attenzione.

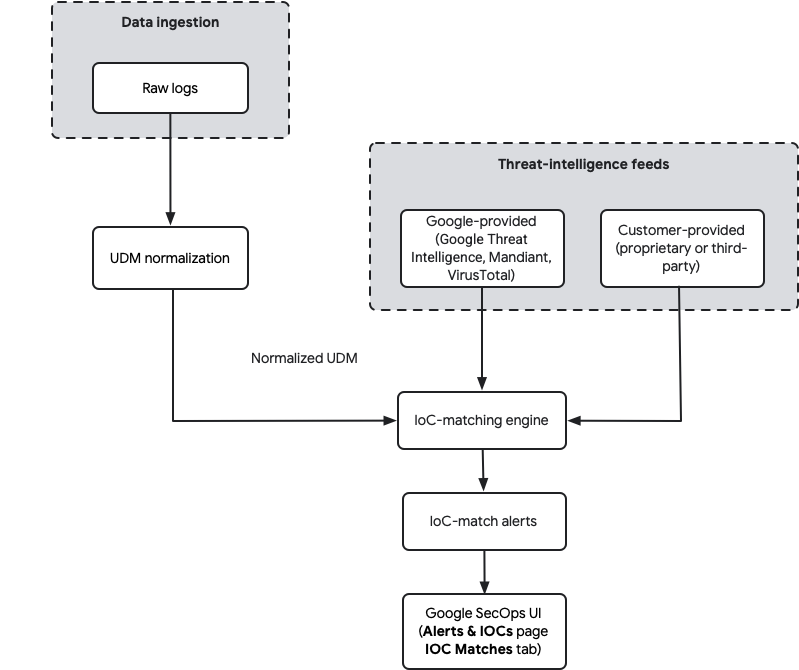

In che modo Google SecOps abbina automaticamente gli IOC

Google SecOps correla automaticamente i dati di sicurezza importati con gli indicatori di minaccia noti provenienti da vari feed di threat intelligence. Quando i dati di sicurezza vengono importati, vengono prima normalizzati nel modello Unified Data Model (UDM). Il motore di corrispondenza degli IOC confronta continuamente questi eventi UDM normalizzati con gli indicatori di minaccia di tutti i feed configurati. Quando viene trovata una corrispondenza, Google SecOps genera un avviso di corrispondenza IOC. Questa procedura di corrispondenza automatica è particolarmente efficace per i domini e gli indirizzi IPv4.

Il seguente diagramma illustra il processo end-to-end:

Per saperne di più sull'importazione dei dati, consulta Importazione dei dati di Google SecOps.

Versioni IOC

Google SecOps conserva tutte le versioni degli IOC inseriti e utilizza la versione inserita più di recente che è attiva fino a una determinata data di fine. Se importi un IOC senza data di fine, questo rimane attivo a tempo indeterminato. Se in un secondo momento importi lo stesso indicatore di compromissione con un intervallo di tempo specifico (date di inizio e fine), questo sostituisce la versione indefinita durante il periodo attivo, che include un periodo di cinque giorni prima della data di inizio.

Una volta scaduto questo IOC a tempo limitato, Google SecOps torna automaticamente a utilizzare la versione precedente dell'IOC se è ancora attiva (ad esempio, la versione attiva a tempo indeterminato). L'importazione di un IOC a tempo limitato non elimina né fa scadere definitivamente un IOC indefinito importato in precedenza.

Una volta inseriti i dati, quelli degli eventi UDM vengono analizzati continuamente per trovare IOC che corrispondono a domini, indirizzi IP, hash di file e URL dannosi noti. Quando viene trovata una corrispondenza, l'IOC viene visualizzato nella scheda Corrispondenze IOC.

Origini di threat intelligence

Google SecOps utilizza più origini per la corrispondenza degli indicatori di compromissione:

- Intelligence fornita da Google: Google SecOps include la threat intelligence integrata di Mandiant, VirusTotal e Google Threat Intelligence. Questi feed sono disponibili automaticamente e forniscono un'ampia gamma di indicatori dall'analisi delle minacce globali. I clienti con il pacchetto Enterprise Plus ottengono anche l'accesso a feed più avanzati come Mandiant Breach Analytics.

- Feed forniti dai clienti: puoi importare i tuoi feed di threat intelligence proprietari o di terze parti in Google SecOps. Questi feed, ad esempio

MISP_IOC, vengono normalizzati e inclusi nello stesso processo di corrispondenza degli IOC, consentendoti di correlare i tuoi dati di sicurezza con indicatori pertinenti per la tua organizzazione.

Le seguenti fonti di threat intelligence sono disponibili in Google SecOps pronte all'uso:

| Pacchetto Google SecOps Enterprise | Pacchetto Google SecOps Enterprise Plus |

|---|---|

| Open Source Intelligence (OSINT) arricchita | Open Source Intelligence (OSINT) arricchita |

| Mandiant Fusion | |

| VirusTotal |

Corrispondenza in tempo reale e retroattiva

Google SecOps esegue la corrispondenza degli indicatori di compromissione in due modi:

- Corrispondenza in tempo reale: quando la nuova telemetria di sicurezza viene inserita e normalizzata, viene immediatamente confrontata con tutti i feed IOC disponibili. Eventuali corrispondenze attivano avvisi quasi in tempo reale.

- Corrispondenza retroattiva: quando vengono aggiunti nuovi indicatori di compromissione a qualsiasi feed di intelligence sulle minacce integrato (fornito da Google o dal cliente), Google SecOps esegue automaticamente la scansione dei dati storici (fino al periodo di conservazione completo dei dati, in genere un anno) per verificare la presenza di occorrenze passate di questi nuovi indicatori. In questo modo, le attività storiche vengono analizzate per rilevare potenziali compromissioni, anche se l'indicatore non era noto al momento dell'importazione.

Campi UDM utilizzati per la corrispondenza

Il motore di corrispondenza IOC automatizzato si concentra principalmente sulla corrispondenza con nomi di dominio e indirizzi IP trovati negli eventi UDM. La tabella seguente mostra in dettaglio quali campi UDM specifici vengono utilizzati per la corrispondenza automatica degli IOC in base al tuo pacchetto:

| Pacchetto Enterprise | Pacchetto Enterprise Plus |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

Comprendere quali campi UDM vengono utilizzati contribuisce a garantire che i parser dei dati mappino correttamente i campi dei log non elaborati ai campi UDM appropriati per una corrispondenza efficace degli indicatori di compromissione.

Se hai un pacchetto Google SecOps Enterprise Plus e la funzionalità Applied Threat Intelligence (ATI) è attivata, gli IOC vengono analizzati e classificati in base al punteggio GTI. Per saperne di più, consulta Panoramica della priorità di Threat Intelligence applicata.

Tecniche avanzate di corrispondenza degli IOC

Oltre alla corrispondenza automatica degli IOC visibile nella scheda Corrispondenze IOC, Google SecOps offre diversi metodi efficaci per una correlazione degli IOC più granulare o personalizzata.

Utilizzo di grafici delle entità e regole YARA-L

Un grafico delle entità consente di importare vari tipi di entità contestuali, incluse quelle che rappresentano gli indicatori di compromissione, e unirle ai dati degli eventi utilizzando le regole di rilevamento YARA-L. Ciò consente la corrispondenza multidimensionale degli indicatori di compromissione.

I tipi di entità comuni utilizzati per la corrispondenza degli indicatori di compromissione in un grafico delle entità includono: IP_ADDRESS, DOMAIN_NAME, FILE (per gli hash) e URL.

Un grafico delle entità può utilizzare due contesti:

- Contesto fornito da Google (

GLOBAL_CONTEXT): Google SecOps precompila il grafico delle entità con feed come GCTI, Navigazione sicura e VirusTotal, etichettati consource_type = "GLOBAL_CONTEXT". - Contesto fornito dal cliente (

ENTITY_CONTEXT): puoi importare i tuoi feed IOC (ad esempio da Anomali, Recorded Future, STIX) o utilizzare l'API di importazione per aggiungere IOC personalizzati. In genere sono etichettati consource_type = "ENTITY_CONTEXT".

Considerazione importante per la validità del grafico delle entità: per impostazione predefinita, una voce del grafico delle entità è valida solo per circa +/- 5 giorni dal timestamp di importazione. Ciò significa che per la corrispondenza continua, i dati contestuali devono essere reingestiti almeno ogni cinque giorni. Tuttavia, se l'entità include un campo metadata.threat, questa scadenza di +/- 5 giorni non si applica più, rendendola adatta alla corrispondenza storica degli IOC.

Regola YARA-L di esempio che utilizza GLOBAL_CONTEXT:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

Corrispondenza degli IOC con elenchi di riferimento e regole YARA-L

Puoi utilizzare gli elenchi di riferimento all'interno delle regole YARA-L per confrontarli con gli elenchi di indicatori di compromissione. I tipi di elenchi supportati includono stringa, espressione regolare e CIDR. Gli elenchi di stringhe sono molto versatili per gli IOC.

Punti chiave sugli elenchi di riferimenti:

- La dimensione massima dell'elenco è 6 MB.

- La lunghezza massima della riga è di 512 caratteri.

- Una regola può utilizzare fino a sette (7) istruzioni

in, di cui al massimo due (2) che utilizzanoregexocidr. - L'operatore

nocasenon funziona con gli elenchi di riferimenti.

Gli elenchi di riferimenti sono utili per la ricerca di retro storici. Sebbene gli elenchi di riferimenti non possano essere eliminati, il loro contenuto può essere aggiornato o cancellato.

Esempio di regola YARA-L che corrisponde agli IP di un elenco di riferimenti di stringhe:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

Per la corrispondenza multidimensionale (ad esempio, indirizzo IP + porta), puoi formattare l'elenco di riferimenti stringa come CSV e utilizzare strings.concat in YARA-L, ad esempio:

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

BigQuery per l'analisi storica degli IOC

La tabella datalake.ioc_matches nel data lake (BigQuery) di Google SecOps offre un modo efficace per eseguire query sui dati storici delle corrispondenze degli IOC. Mentre la scheda Corrispondenze IOC di Google SecOps si concentra sui domini, puoi utilizzare BigQuery per analizzare le corrispondenze degli indirizzi IP e altro ancora.

Esempio di SQL per eseguire query per corrispondenze specifiche di indicatori di compromissione di indirizzi IP:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

Ecco i risultati troncati:

| Riga | first_observed | last_observed | hits | ioc_value | feed_log_type | is_global | asset | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | falso | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | falso | untagged:192.168.12.129 | |

Puoi anche eseguire query sulla tabella datalake.events per la corrispondenza IOC multidimensionale creando una stringa concatenata, ad esempio:

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

Ricerca UDM e API Search

- Ricerca UDM: supporta l'utilizzo di elenchi di riferimento per ricerche a una sola dimensione (ad esempio, un elenco di hash). Tuttavia, non supporta la logica OR complessa in più gruppi distinti (ad esempio

(IP1 AND Port1) OR (IP2 AND Port2)). L'API UDM Search ha anche una quota predefinita di 1 QPS, il che ne limita l'utilizzo per la corrispondenza di IOC su larga scala. - API Search: la precedente API Search può essere efficace per la corrispondenza degli indicatori di compromissione su hash, indirizzi IP e nomi di dominio, restituendo gli asset corrispondenti.

Filtrare le corrispondenze IOC

Puoi utilizzare i filtri per restringere l'elenco degli indicatori di compromissione visualizzati nella tabella Indicatori di compromissione.

Per aggiungere filtri all'elenco degli indicatori di compromissione:

- Fai clic sull'icona Filtro nell'angolo in alto a sinistra della tabella IOC per aprire la finestra di dialogo Filtri.

Configura quanto segue:

- Operatore logico: seleziona OR per trovare la corrispondenza con una qualsiasi delle condizioni combinate (disgiunzione) o AND per trovare la corrispondenza con tutte le condizioni combinate (congiunzione).

- Colonna: seleziona la colonna in base alla quale filtrare.

- Mostra solo o Escludi: nella colonna centrale, seleziona Mostra solo o Escludi per specificare come deve essere trattato il valore.

- Valore: seleziona le caselle di controllo per i valori da mostrare o filtrare in base al valore della colonna.

Fai clic su Applica. Il filtro viene visualizzato come chip nella barra dei filtri sopra la tabella Indicatori di compromissione. Puoi aggiungere più filtri, se necessario.

Per cancellare un filtro, fai clic sulla X sul chip del filtro per rimuoverlo o su Cancella tutto.

Esempio di filtro per IOC critici

Se cerchi indicatori di compromissione identificati come critici, seleziona Gravità nella colonna a sinistra, Mostra solo nella colonna centrale e Critica nella colonna a destra.

Esempio di filtro per gli indicatori di compromissione di Applied Threat Intelligence

Se vuoi visualizzare solo gli IOC di Applied Threat Intelligence, seleziona Origini nella colonna a sinistra, Mostra solo nella colonna centrale e Mandiant nella colonna a destra.

Puoi anche filtrare gli IOC utilizzando il riquadro a comparsa Filtri sul lato sinistro della scheda. Espandi il nome della colonna, trova il valore e fai clic sull'icona Altro per selezionare Mostra solo o Filtra.

Visualizzare e gestire i dettagli delle corrispondenze IOC

Per visualizzare i dettagli di un incidente, come priorità, tipo, origine, IC-Score e categoria, fai clic sull'indicatore di compromissione per aprire la pagina Dettagli indicatore di compromissione. In questa pagina puoi:

- Visualizzare la definizione delle priorità degli eventi

- Visualizza associazioni

Visualizzare la definizione delle priorità degli eventi

Utilizza la scheda Eventi per visualizzare la priorità degli eventi in cui è stato rilevato l'indicatore di compromissione.

Fai clic sull'evento per aprire il Visualizzatore eventi, che mostra la priorità, la motivazione e i dettagli dell'evento.

Visualizza associazioni

Utilizza la scheda Associazioni per visualizzare le associazioni di qualsiasi attore o malware per facilitare l'analisi delle violazioni e dare la priorità agli avvisi.

Avvisi SOAR

Per i clienti Google SecOps unificati, gli avvisi SOAR vengono visualizzati in questa pagina e includono un case ID. Fai clic sull'case ID per aprire la pagina Richieste. Nella pagina Casi puoi ottenere informazioni sia sull'avviso sia sul caso associato e intraprendere azioni di risposta. Per saperne di più, consulta la panoramica delle richieste.

Per gestire lo stato di un avviso o chiuderlo:

- Vai alla pagina Richieste.

- Nella sezione Dettagli della richiesta > Panoramica avvisi, fai clic su Vai alla richiesta per accedere alla richiesta.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.