알림 및 IOC 일치 항목 보기

알림 및 IOC 페이지에는 기업에 영향을 미치는 모든 알림과 침해 지표 (IOC)가 표시됩니다.

- 알림 및 IOC 페이지를 열려면 감지 > 알림 및 IOC를 클릭합니다.

페이지에는 알림 탭과 IOC 일치 탭이 포함되어 있습니다.

알림 탭을 사용하여 기업의 현재 알림을 확인합니다.

알림은 보안 인프라, 보안 담당자 또는 Google Security Operations 규칙에 의해 생성될 수 있습니다.

데이터 RBAC가 사용 설정된 시스템에서는 할당된 범위와 연결된 규칙에서 발생한 알림 및 감지만 볼 수 있습니다. 데이터 RBAC가 감지에 미치는 영향에 대한 자세한 내용은 감지를 참고하세요.

IOC 일치 탭을 사용하여 의심스러운 것으로 표시되어 기업에서 확인된 IOC를 확인합니다.

Google Security Operations는 인프라 및 기타 보안 데이터 소스의 데이터를 지속적으로 수집하고 의심스러운 보안 표시기를 보안 데이터와 자동으로 연결합니다. 일치 항목이 발견되면 (예: 기업 내에서 의심스러운 도메인이 발견됨) Google SecOps에서 이벤트에 IOC 라벨을 지정하고 IOC 일치 항목 탭에 표시합니다. 자세한 내용은 Google SecOps에서 IOC를 자동으로 매칭하는 방법을 참고하세요.

데이터 RBAC가 사용 설정된 시스템에서는 액세스 권한이 있는 애셋의 IOC 일치 항목만 볼 수 있습니다. 자세한 내용은 데이터 RBAC가 Google SecOps 기능에 미치는 영향을 참고하세요.

IoC 일치 대시보드에서 신뢰도 점수, 심각도, 피드 이름, 카테고리와 같은 IOC 세부정보를 볼 수 있습니다.

알림 및 IOC 페이지에서 일반 보기 옵션 구성

이 섹션에서는 알림 및 IOC 페이지의 알림 및 IOC 일치 탭에서 구성할 수 있는 일반적인 보기 옵션을 설명합니다.

표시할 열 지정

열 관리자를 사용하여 탭에 표시할 열을 지정합니다.

날짜 및 시간 범위 구성

알림 및 IOC 일치 탭에 표시할 알림 및 IOC 일치의 날짜 및 시간 범위를 지정하려면 다음 단계를 따르세요.

- 캘린더 아이콘을 클릭합니다. 날짜 및 기간 설정 대화상자가 열립니다. 범위 탭에서 사전 설정된 기간을 사용하여 날짜 및 시간 범위를 지정하거나 이벤트 시간 탭에서 이벤트 발생의 특정 시간을 선택할 수 있습니다.

사전 설정된 옵션을 사용하여 날짜 및 시간 범위를 지정하려면 범위 탭을 클릭하고 다음 옵션 중 하나를 선택합니다.

- 오늘

- 지난 1시간

- 지난 12시간

- 마지막 날짜

- 지난주

- 지난 2주

- 지난달

- 지난 2개월

- 맞춤: 캘린더에서 시작일과 종료일을 선택한 다음 시작 시간 및 종료 시간 필드를 클릭하여 시간을 선택합니다.

이벤트를 기반으로 날짜 및 시간 범위를 지정하려면 이벤트 시간 탭을 클릭하고 캘린더에서 날짜를 선택한 다음 다음 옵션 중 하나를 선택합니다.

- 정확한 시간: 이벤트 시간 필드를 클릭하고 이벤트가 발생한 특정 시간을 선택합니다.

- +/- 1분

- +/- 3분

- +/- 5분

- +/- 10분

- +/- 15분

- +/- 1시간

- +/- 2시간

- +/- 6시간

- +/- 12시간

- +/- 1일

- +/- 3일

- +/- 1주

알림 및 IOC 일치 항목 정렬

표시된 알림과 IOC 일치를 오름차순 또는 내림차순으로 정렬할 수 있습니다. 열 제목을 클릭하여 목록을 정렬합니다.

알림 보기

알림 탭에는 지정된 날짜 및 시간 범위 내에 기업에서 감지된 알림 목록이 표시됩니다. 이 탭을 사용하면 심각도, 우선순위, 위험 점수, 평결과 같은 경보 정보를 한눈에 볼 수 있습니다. 색상으로 구분된 아이콘과 기호를 사용하면 즉시 주의가 필요한 알림을 빠르게 식별할 수 있습니다.

추가 정보 보기

알림에 대한 추가 정보를 보려면 다음 단계를 따르세요.

- 알림 행을 펼쳐 이벤트 타임스탬프, 유형, 요약을 확인합니다.

- 목록에서 알림 이름을 클릭하여 알림 뷰로 피벗하고 알림과 해당 상태에 대한 추가 정보를 확인합니다.

알림 표 새로고침

알림 표의 헤더에 있는 새로고침 시간 메뉴를 사용하여 알림 표를 새로고침할 빈도를 선택합니다. 사용할 수 있는 옵션은 다음과 같습니다.

- 지금 새로고침

- 자동 새로고침 없음 (기본값)

- 5분마다 새로고침

- 15분마다 새로고침

- 1시간마다 새로고침

복합 감지로 생성된 알림

알림은 다른 규칙의 출력 (감지)을 이벤트, 측정항목 또는 엔티티 위험 신호와 결합하여 사용하는 복합 규칙을 사용하는 복합 감지에 의해 생성될 수 있습니다. 이러한 규칙은 개별 규칙이 놓칠 수 있는 복잡한 다단계 위협을 감지합니다.

컴포지트 감지를 사용하면 정의된 규칙 상호작용과 트리거를 통해 이벤트를 분석할 수 있습니다. 이렇게 하면 다양한 소스와 공격 단계의 데이터를 상호 연관시켜 정확도를 높이고 거짓양성을 줄이며 보안 위협을 포괄적으로 파악할 수 있습니다.

알림 탭의 입력 열에 알림의 소스가 표시됩니다. 알림이 복합 감지에서 발생한 경우 열에 Detection이 표시됩니다.

알림을 트리거한 복합 감지를 보려면 알림 탭에서 다음 중 하나를 수행하세요.

- 알림 행을 펼치고 감지 표에서 복합 감지를 확인합니다.

- 규칙 이름을 클릭하여 감지 페이지를 엽니다.

- 알림 이름을 클릭하여 알림 세부정보 탭을 엽니다.

알림 필터링

필터를 사용하여 표시되는 알림 목록을 좁힐 수 있습니다.

알림 목록에 필터를 추가하려면 다음 단계를 따르세요.

- 탭의 왼쪽 상단에 있는 필터 아이콘 또는 필터 추가를 클릭하여 필터 추가 대화상자를 엽니다.

다음 정보를 지정합니다.

- 필드: 필터링할 객체를 입력하거나 필드에 입력을 시작하고 목록에서 선택합니다.

- 연산자: 값을 처리하는 방법을 나타내려면 = (표시 전용) 또는 != (필터링)를 입력합니다.

- 값: 일치시키거나 필터링할 필드의 체크박스를 선택합니다. 표시되는 목록은 필드 값을 기반으로 합니다.

적용을 클릭합니다. 필터는 알림 표 위의 필터 표시줄에 칩으로 표시됩니다. 필요에 따라 필터를 여러 개 추가할 수 있습니다.

필터를 삭제하려면 필터 칩에서 x를 클릭하여 삭제합니다.

IOC 일치 항목 보기

IOC 일치 탭에는 네트워크에서 감지되었으며 지능형 위협 피드의 알려진 의심스러운 IOC 목록과 일치하는 IOC가 표시됩니다. 유형, 우선순위, 상태, 카테고리, 애셋, 캠페인, 소스, IOC 수집 시간, 최초 발생 시간, 마지막 위치와 같은 IOC에 관한 정보를 볼 수 있습니다. 색상으로 구분된 아이콘과 기호를 사용하면 주의가 필요한 IOC를 빠르게 식별할 수 있습니다.

Google SecOps에서 IOC를 자동으로 매칭하는 방법

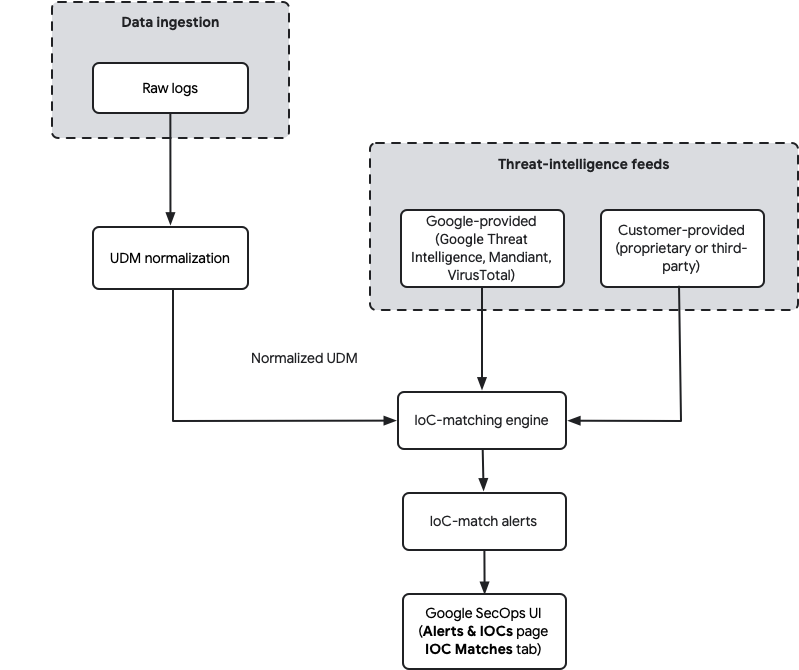

Google SecOps는 수집된 보안 데이터를 다양한 위협 인텔리전스 피드의 알려진 위협 지표와 자동으로 연결합니다. 보안 데이터가 수집되면 먼저 통합 데이터 모델 (UDM)로 정규화됩니다. IOC 일치 엔진은 이러한 정규화된 UDM 이벤트를 구성된 모든 피드의 위협 지표와 지속적으로 비교합니다. 일치 항목이 발견되면 Google SecOps에서 IOC 일치 알림을 생성합니다. 이 자동 매칭 프로세스는 도메인과 IPv4 주소에 특히 효과적입니다.

다음 다이어그램은 엔드 투 엔드 프로세스를 보여줍니다.

데이터 수집에 대한 자세한 내용은 Google SecOps 데이터 수집을 참고하세요.

IOC 버전

Google SecOps는 수집된 모든 IOC 버전을 유지하고 지정된 종료일까지 활성 상태인 가장 최근에 수집된 버전을 사용합니다. 종료일이 없는 IOC를 인그레션하면 무기한 활성 상태로 유지됩니다. 나중에 특정 기간 (시작일 및 종료일)으로 동일한 IOC를 인제스트하면 시작일 전 5일의 회고 기간을 포함하는 활성 기간 동안 무기한 버전이 재정의됩니다.

이 기간 제한 IOC가 만료되면 Google SecOps는 여전히 활성 상태인 경우 (예: 무기한 활성 버전) 이전 IOC 버전을 자동으로 사용합니다. 시간 제한이 있는 IOC를 수집해도 이전에 수집된 무기한 IOC가 삭제되거나 영구적으로 만료되지 않습니다.

데이터가 수집되면 UDM 이벤트 데이터가 알려진 악성 도메인, IP 주소, 파일 해시, URL과 일치하는 IOC를 찾기 위해 지속적으로 분석됩니다. 일치 항목이 발견되면 IOC가 IOC 일치 항목 탭에 표시됩니다.

위협 인텔리전스 소스

Google SecOps는 IOC 매칭에 여러 소스를 사용합니다.

- Google 제공 인텔리전스: Google SecOps에는 Google의 Mandiant, VirusTotal, Google Threat Intelligence의 통합 위협 인텔리전스가 포함됩니다. 이러한 피드는 자동으로 제공되며 전 세계 위협 분석에서 다양한 지표를 제공합니다. Enterprise Plus 패키지를 사용하는 고객은 Mandiant Breach Analytics와 같은 고급 피드에도 액세스할 수 있습니다.

- 고객 제공 피드: 자체 또는 서드 파티 위협 인텔리전스 피드를 Google SecOps에 수집할 수 있습니다.

MISP_IOC와 같은 이러한 피드는 정규화되어 동일한 IOC 매칭 프로세스에 포함되므로 보안 데이터를 조직과 관련된 표시기와 연관시킬 수 있습니다.

Google SecOps에서는 다음과 같은 위협 인텔리전스 소스를 기본적으로 사용할 수 있습니다.

| Google SecOps Enterprise 패키지 | Google SecOps Enterprise Plus 패키지 |

|---|---|

| 강화된 공개 출처 정보 (OSINT) | 강화된 공개 출처 정보 (OSINT) |

| Mandiant Fusion | |

| VirusTotal |

실시간 및 소급 매칭

Google SecOps는 다음과 같은 두 가지 방법으로 IOC 매칭을 실행합니다.

- 실시간 매칭: 새로운 보안 원격 분석 데이터가 수집되고 정규화되면 사용 가능한 모든 IOC 피드에 대해 즉시 확인됩니다. 일치하는 항목이 있으면 거의 실시간으로 알림이 트리거됩니다.

- 소급 일치: 통합된 위협 인텔리전스 피드 (Google 제공 또는 고객 제공)에 새로운 IOC가 추가되면 Google SecOps에서 과거에 이러한 새로운 지표가 발생한 적이 있는지 과거 데이터 (일반적으로 1년인 전체 데이터 보관 기간까지)를 자동으로 검사합니다. 이렇게 하면 수집 시점에 표시기가 알려지지 않았더라도 잠재적인 보안 침해에 대해 이전 활동이 분석됩니다.

매칭에 사용되는 UDM 필드

자동 IOC 매칭 엔진은 주로 UDM 이벤트에서 발견된 도메인 이름 및 IP 주소와의 매칭에 중점을 둡니다. 다음 표에는 패키지에 따라 자동 IOC 매칭에 사용되는 특정 UDM 필드가 자세히 나와 있습니다.

| Enterprise 패키지 | Enterprise Plus 패키지 |

|---|---|

about.file |

|

network.dns.answers |

|

network.dns.questions |

network.dns.questions |

principal.administrative_domain |

|

principal.asset |

|

principal.ip |

|

principal.process.file |

principal.process.file |

principal.process.parent_process.file |

principal.process.parent_process.file |

security_result.about.file |

security_result.about.file |

src.file |

src.file |

src.ip |

|

target.asset.ip |

|

target.domain.name |

|

target.file |

target.file |

target.hostname |

target.hostname |

target.ip |

target.ip |

target.process.file |

target.process.file |

target.process.parent_process.file |

사용되는 UDM 필드를 파악하면 데이터 파서가 효과적인 IOC 매칭을 위해 원시 로그 필드를 적절한 UDM 필드에 올바르게 매핑할 수 있습니다.

Google SecOps Enterprise Plus 패키지를 사용하고 Applied Threat Intelligence (ATI) 기능이 사용 설정된 경우 IOC는 GTI 점수를 기반으로 분석되고 우선순위가 지정됩니다. 자세한 내용은 Applied Threat Intelligence 우선순위 개요를 참고하세요.

고급 IOC 일치 기법

IOC 일치 탭에 표시되는 자동 IOC 일치 외에도 Google SecOps는 더 세부적이거나 맞춤 IOC 상관관계를 위한 여러 강력한 방법을 제공합니다.

항목 그래프 및 YARA-L 규칙 사용

엔티티 그래프를 사용하면 IOC를 나타내는 항목을 비롯한 다양한 유형의 컨텍스트 항목을 수집하고 YARA-L 감지 규칙을 사용하여 이벤트 데이터와 조인할 수 있습니다. 이를 통해 다차원 IOC 일치가 가능합니다.

엔티티 그래프에서 IOC 일치에 사용되는 일반적인 엔티티 유형에는 IP_ADDRESS, DOMAIN_NAME, FILE (해시용), URL이 포함됩니다.

엔티티 그래프는 다음 두 가지 컨텍스트를 사용할 수 있습니다.

- Google 제공 컨텍스트 (

GLOBAL_CONTEXT): Google SecOps는source_type = "GLOBAL_CONTEXT"로 라벨이 지정된 GCTI, 세이프 브라우징, VirusTotal과 같은 피드로 엔티티 그래프를 미리 채웁니다. - 고객 제공 컨텍스트 (

ENTITY_CONTEXT): 자체 IOC 피드 (예: Anomali, Recorded Future, STIX)를 수집하거나 수집 API를 사용하여 맞춤 IOC를 추가할 수 있습니다. 일반적으로source_type = "ENTITY_CONTEXT"라벨이 지정됩니다.

엔티티 그래프 유효성에 관한 중요 고려사항: 기본적으로 엔티티 그래프 항목은 수집 타임스탬프로부터 약 +/- 5일 동안만 유효합니다. 즉, 지속적인 매칭을 위해서는 컨텍스트 데이터를 최소 5일마다 다시 인제스트해야 합니다. 하지만 항목에 metadata.threat 필드가 포함된 경우 이 +/- 5일 만료가 더 이상 적용되지 않으므로 이전 IOC 일치에 적합합니다.

GLOBAL_CONTEXT를 사용하는 YARA-L 규칙의 예:

rule google_safebrowsing_process_launch {

meta:

author = "noam@"

description = "Detects Process Launch events against Critical or High severity Google's SafeBrowsing database."

events:

$e.metadata.event_type = "PROCESS_LAUNCH"

$e.target.process.file.sha256 = $hash

$g.graph.metadata.entity_type = "FILE"

$g.graph.entity.file.sha256 = $hash

$g.graph.metadata.source_type = "GLOBAL_CONTEXT"

$g.graph.metadata.threat.severity = "CRITICAL" or

$g.graph.metadata.threat.severity = "HIGH"

match:

$hash over 10m

condition:

$e and $g

}

참조 목록 및 YARA-L 규칙을 사용한 IOC 일치

YARA-L 규칙 내에서 참조 목록을 사용하여 IOC 목록과 일치시킬 수 있습니다. 지원되는 목록 유형에는 문자열, 정규 표현식, CIDR이 포함됩니다. 문자열 목록은 IOC에 매우 다양하게 사용됩니다.

참조 목록에 관한 핵심 사항:

- 최대 목록 크기는 6MB입니다.

- 최대 줄 길이는 512자(영문 기준)입니다.

- 규칙은 최대 7개의

in문을 사용할 수 있으며,regex또는cidr을 사용하는 문은 최대 2개입니다. nocase연산자는 참조 목록에서 작동하지 않습니다.

참조 목록은 과거 레트로 사냥에 유용합니다. 참조 목록은 삭제할 수 없지만 콘텐츠는 업데이트하거나 지울 수 있습니다.

문자열 참조 목록의 IP와 일치하는 YARA-L 규칙의 예:

rule ioc_ip4_matches {

meta:

description = "IOC IPv4 matching using reference lists"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

// checks if the IP address is in the reference list named "string_demo_list"

$dip in %string_demo_list

condition:

$ioc

}

다차원 일치 (예: IP 주소 + 포트)의 경우 문자열 참조 목록을 CSV로 포맷하고 YARA-L에서 strings.concat를 사용할 수 있습니다. 예를 들면 다음과 같습니다.

rule ioc_ip4_and_port_matches {

meta:

description = "Matches on IP address and port using a CSV-formatted reference list"

events:

$ioc.metadata.event_type = "NETWORK_CONNECTION"

$ioc.target.ip = $dip

$ioc.target.port = $dport

$artifact = strings.concat($ioc.target.ip, strings.concat(",", $ioc.target.port))

$artifact in %string_demo_list_1

outcome:

$debug = $artifact

condition:

$ioc

}

이전 IOC 분석을 위한 BigQuery

Google SecOps의 데이터 레이크 (BigQuery)에 있는 datalake.ioc_matches 테이블은 이전 IOC 일치 데이터를 쿼리하는 강력한 방법을 제공합니다. Google SecOps IOC 일치 탭은 도메인에 중점을 두지만 BigQuery를 사용하여 IP 주소 일치 등을 분석할 수 있습니다.

특정 IP 주소 IOC 일치를 쿼리하는 SQL의 예:

-- Add your IP IOC Matches here

DECLARE __IP_IOCS__ ARRAY <STRING>;

SET __IP_IOCS__ = ['40.79.150.120'];

------

SELECT

MIN(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS first_observed,

MAX(DATE(TIMESTAMP_SECONDS(CAST(day_bucket_seconds AS INT64)), 'UTC')) AS last_observed,

COUNT(4) AS hits,

ioc_value,

feed_log_type,

is_global,

CONCAT(COALESCE(asset.namespace, "untagged"),":",COALESCE(asset.hostname, asset.asset_ip_address, asset.mac, "-")) AS asset

FROM

`datalake.ioc_matches`

WHERE

ioc_value IN UNNEST(__IP_IOCS__)

AND ioc_type = "IOC_TYPE_IP"

GROUP BY

4,

5,

6,

7

잘린 결과는 다음과 같습니다.

| 행 | first_observed | last_observed | 조회수 | ioc_value | feed_log_type | is_global | 애셋 | |

|---|---|---|---|---|---|---|---|---|

| 1 | 2025-02-23 | 2025-03-05 | 64 | 40.79.150.120 | CATCH_ALL | 거짓 | untagged:192.168.12.16 | |

| 2 | 2025-02-27 | 2025-03-05 | 29 | 40.79.150.120 | CATCH_ALL | 거짓 | untagged:192.168.12.129 | |

연결된 문자열을 구성하여 다차원 IOC 일치를 위해 datalake.events 테이블을 쿼리할 수도 있습니다. 예를 들면 다음과 같습니다.

DECLARE

__IOC_MULTIPLE_ATTRIBUTES__ ARRAY <STRING>;

SET

__IOC_MULTIPLE_ATTRIBUTES__ = ['1.2.3.4,80', '1.2.3.4,443'];

SELECT

MIN(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS first_seen,

MAX(TIMESTAMP_SECONDS(metadata.event_timestamp.seconds)) AS last_seen,

target_ip,

target.port

FROM

`datalake.events`,

UNNEST(target.ip) target_ip

WHERE

DATE(hour_time_bucket) BETWEEN DATE_SUB(CURRENT_DATE, INTERVAL 60 DAY)

AND DATE_SUB(CURRENT_DATE, INTERVAL 1 DAY)

AND target_ip != ""

AND target.port > 0

AND CONCAT(target_ip,",",CAST(target.port AS STRING)) IN UNNEST(__IOC_MULTIPLE_ATTRIBUTES__)

GROUP BY 3,4

UDM 검색 및 Search API

- UDM 검색: 단일 차원 검색 (예: 해시 목록)에 참조 목록을 사용하는 것을 지원합니다. 하지만 여러 개별 그룹 (예:

(IP1 AND Port1) OR (IP2 AND Port2))에 걸친 복잡한 OR 로직은 지원하지 않습니다. 또한 UDM 검색 API의 기본 할당량은 QPS 1개이므로 대규모 IOC 매칭에는 사용할 수 없습니다. - Search API: 이전 Search API는 해시, IP 주소, 도메인 이름의 IOC 일치에 효과적이며 일치하는 애셋을 반환합니다.

IOC 일치 항목 필터링

필터를 사용하여 IOC 표에 표시되는 IOC 목록을 좁힐 수 있습니다.

IOC 목록에 필터를 추가하려면 다음 단계를 따르세요.

- IOC 표의 왼쪽 상단에 있는 필터 아이콘을 클릭하여 필터 대화상자를 엽니다.

다음과 같이 구성합니다.

- 논리 연산자: 결합된 조건 중 하나와 일치하려면 OR를 선택하고 결합된 조건 모두와 일치하려면 AND를 선택합니다.

- 열: 필터링할 열을 선택합니다.

- 표시 전용 또는 필터링: 중간 열에서 표시 전용 또는 필터링을 선택하여 값을 처리하는 방법을 지정합니다.

- 값: 열 값을 기준으로 표시하거나 필터링할 값의 체크박스를 선택합니다.

적용을 클릭합니다. 필터는 IOC 표 위의 필터 표시줄에 칩으로 표시됩니다. 필요에 따라 필터를 여러 개 추가할 수 있습니다.

필터를 지우려면 필터 칩에서 x를 클릭하여 삭제하거나 모두 지우기를 클릭합니다.

심각한 IOC 필터링의 예

심각도가 매우 높음으로 식별된 IOC를 찾고 있다면 왼쪽 열에서 심각도를 선택하고, 중간 열에서 다음 항목만 표시를 선택하고, 오른쪽 열에서 심각을 선택합니다.

Applied Threat Intelligence IOC 필터링의 예

적용된 위협 인텔리전스 IOC만 보려면 왼쪽 열에서 소스를 선택하고, 중간 열에서 다음 항목만 표시를 선택하고, 오른쪽 열에서 Mandiant를 선택합니다.

탭 왼쪽에 있는 필터 플라이아웃 패널을 사용하여 IOC를 필터링할 수도 있습니다. 열 이름을 펼치고 값을 찾은 다음 더보기 아이콘을 클릭하여 표시 전용 또는 필터링을 선택합니다.

IOC 일치 세부정보 보기 및 관리

우선순위, 유형, 소스, IC-Score, 카테고리와 같은 이슈에 관한 세부정보를 보려면 IOC를 클릭하여 IOC 세부정보 페이지를 엽니다. 이 페이지에서 다음을 수행할 수 있습니다.

- 이벤트 우선순위 보기

- 연결 보기

이벤트 우선순위 보기

이벤트 탭을 사용하여 IOC가 확인된 이벤트의 우선순위를 확인합니다.

이벤트를 클릭하여 우선순위, 근거, 이벤트 세부정보를 표시하는 이벤트 뷰어를 엽니다.

연결 보기

연결 탭을 사용하여 모든 행위자 또는 멀웨어의 연결을 확인하여 유출을 조사하고 알림의 우선순위를 지정할 수 있습니다.

SOAR 알림

Google SecOps 통합 고객의 경우 SOAR 알림이 이 페이지에 표시되며 케이스 ID를 포함합니다. 케이스 ID를 클릭하여 케이스 페이지를 엽니다. 케이스 페이지에서 알림 및 관련 케이스에 대한 정보를 확인하고 대응 조치를 취할 수 있습니다. 자세한 내용은 케이스 개요를 참고하세요.

알림 상태를 관리하거나 알림을 닫으려면 다음 단계를 따르세요.

- 케이스 페이지로 이동합니다.

- 케이스 세부정보 섹션 > 알림 개요에서 케이스로 이동을 클릭하여 케이스에 액세스합니다.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가에게 문의하여 답변을 받으세요.