이전 데이터에 대한 규칙 실행

이 문서에서는 Google Security Operations 플랫폼 내의 실시간 규칙 실행 및 레트로헌트 기능에 대해 설명합니다. 새 규칙은 수신되는 이벤트를 즉시 모니터링하지만, 레트로헌트를 사용하면 동일한 감지 로직을 기존의 이전 데이터에 적용하여 이전에 발견되지 않은 위협을 식별할 수 있습니다. 이러한 이전 검색은 사용 가능한 시스템 리소스에 따라 예약되므로 완료 시간이 다를 수 있습니다.

RetroHunt를 시작하려면 다음 단계를 완료하세요.

규칙 대시보드로 이동합니다.

규칙에 대한 규칙 옵션 아이콘을 클릭하고 Yara-L RetroHunt를 선택합니다.

YARA-L RetroHunt 옵션

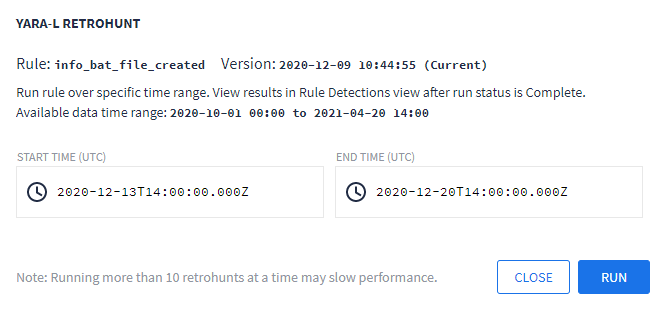

YARA-L RetroHunt 옵션YARA-L Retrohunt 창에서 검색의 시작 시간과 종료 시간을 선택합니다. 기본값은 1주일입니다. 이 창에는 사용 가능한 날짜 및 기간이 제공됩니다. 다중 이벤트 규칙의 경우 소급 검색 범위가 일치 기간 크기보다 크거나 같아야 합니다.

실행을 클릭합니다.

Yara-L RetroHunt 대화상자 창

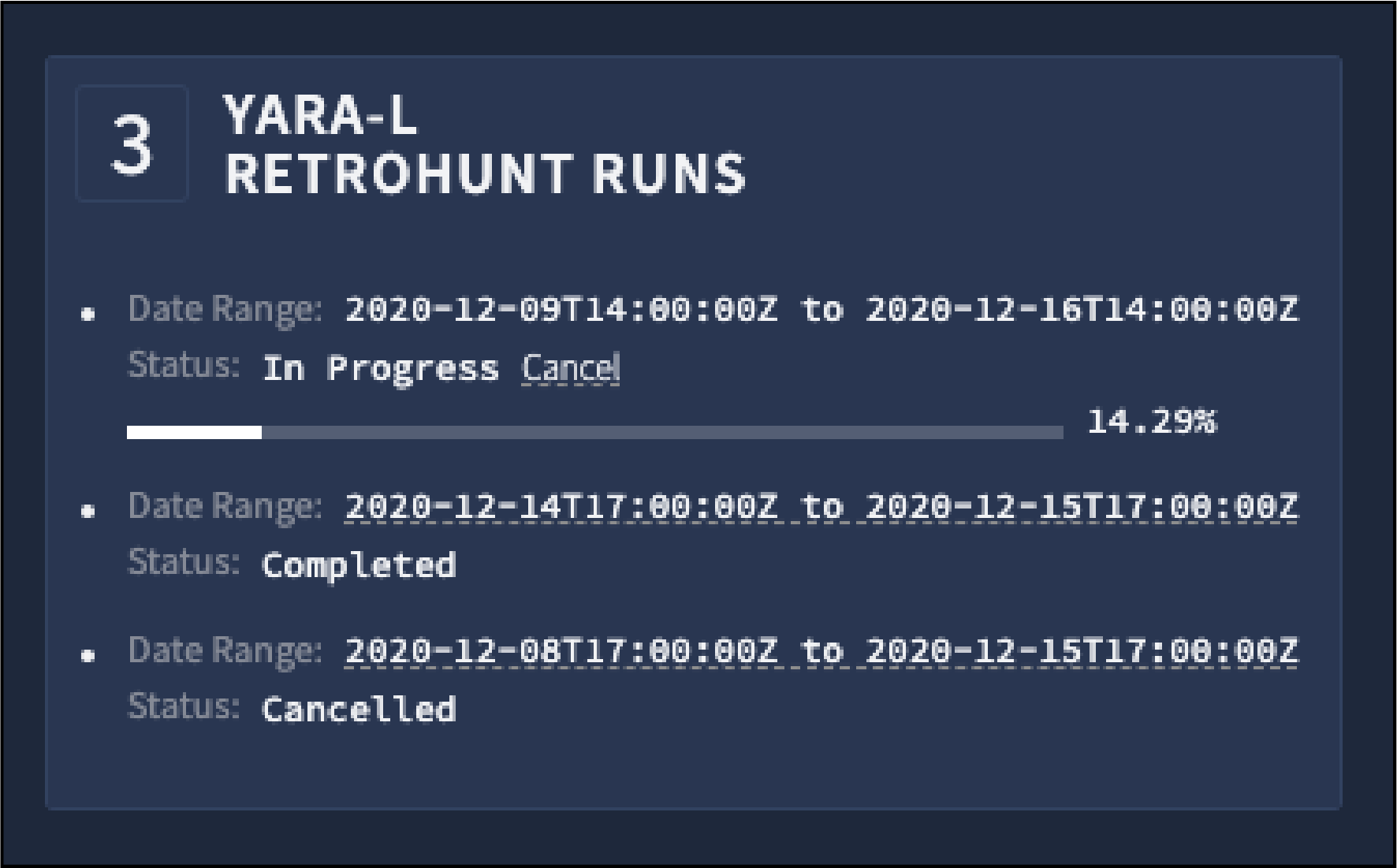

규칙의 규칙 감지 뷰에서 RetroHunt 실행 진행률을 확인할 수 있습니다. 진행 중인 RetroHunt를 취소하더라도, 실행 중에 감지했던 모든 항목을 계속 볼 수 있습니다.

RetroHunt를 여러 번 완료하면 다음 그림과 같이 기간 링크를 클릭하여 이전 RetroHunt 실행의 결과를 확인할 수 있습니다. 각 실행 결과가 규칙 감지 뷰에 타임라인 및 감지 그래프로 표시됩니다.

Yara-L RetroHunt 실행

규칙에서 참조 목록을 사용하고, RetroHunt를 실행한 다음 해당 목록에서 항목을 제거한 경우 새 결과를 보려면 해당 규칙을 새 버전으로 수정해야 합니다. Google SecOps는 참조 목록에서 감지 항목을 삭제하지 않으므로 규칙을 새로고침해도 결과가 업데이트되지 않습니다.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가에게 문의하여 답변을 받으세요.