ルールの再生と MTTD について

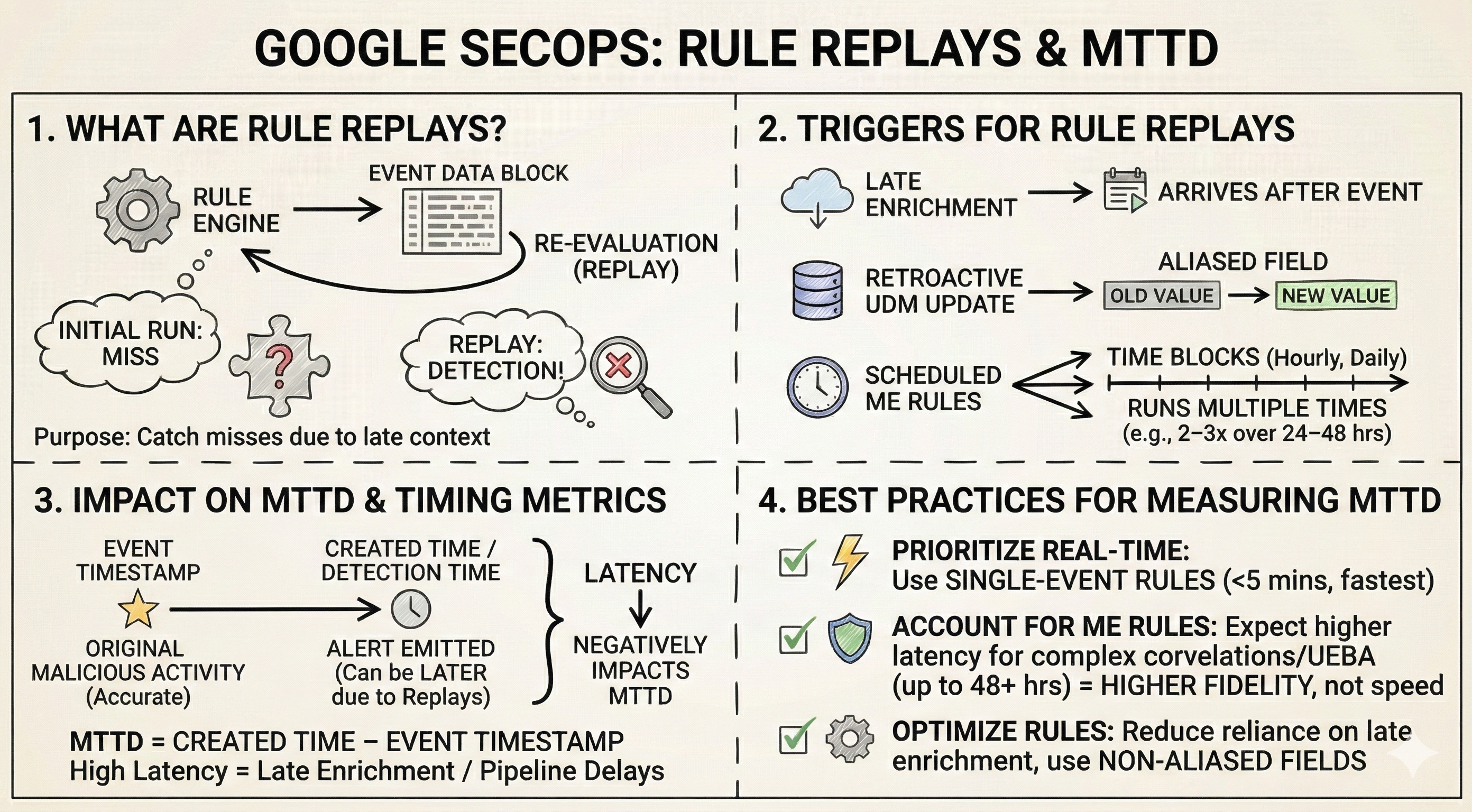

このドキュメントでは、ルール再生(クリーンアップ実行とも呼ばれます)が遅延して到着したデータとコンテキストの更新を管理する方法と、それが検出までの平均時間(MTTD)指標にどのように影響するかについて説明します。

ルールの再生

Google SecOps は、大量のセキュリティ データを処理します。コンテキスト データまたは関連データに依存するルールの検出を正確に行うため、ルールエンジンはルール再生プロセスを自動的に実行します。

ルール再生プロセスは、次の 2 つのカテゴリのルールを処理します。

単一イベントルール: UDM 拡充プロセスで以前に評価されたイベントが更新されると、システムは単一イベントルールを再生します。

マルチイベントのルール: マルチイベントのルールは、ユーザーが選択したスケジュールで実行され、イベント時間のブロックを処理します。これらのルールは、異なる間隔で同じ時間ブロックを繰り返し再評価し、ユーザーまたはアセットのコンテキスト データや侵害の指標(IOC)などの遅延エンリッチメント更新をキャプチャします。

たとえば、イベント データとコンテキスト データの遅延を考慮して、ルールが少なくとも 2 回または 3 回(5 ~ 8 時間後と 24 ~ 48 時間後)実行されることがあります。

ルールの再生トリガー

関連するコンテキスト データが到着したとき、またはコンテキスト データが最初のイベント データよりも遅れて処理されたときに、システムはルールを再評価(再実行)します。

リプレイの一般的な理由は次のとおりです。

遅延して到着するエンリッチメント データ: エンティティ コンテキスト グラフ(ECG)などのデータ エンリッチメント パイプラインは、多くの場合、データをバッチで処理します。関連するコンテキスト データ(アセット情報やユーザー コンテキストなど)よりも先に UDM イベントが到着すると、最初のルール実行で検出が失敗する可能性があります。

遡及的な UDM 拡充の更新:

$udm.event.principal.hostnameなどの検出ロジックでエイリアス フィールド(拡充フィールド)を使用するルールは、ソースデータ(DHCP レコードなど)が遅延した場合に再生をトリガーできます。この遅延到着により、これらのフィールド値が遡及的に更新されます。後続のルール再生では、これらの新しく拡充された値が使用され、以前に検出されなかった検出がトリガーされる可能性があります。

タイミング指標への影響

ルール再生で検出が行われた場合は、次の用語を使用します。

- アラートの [検出ウィンドウ] または [イベントのタイムスタンプ] は、元の悪意のあるアクティビティの時刻を示します。

- [作成日時] は、システムが検出結果を作成した時刻です。これは、数時間または数日遅れることがあります。

- 検出レイテンシは、イベントのタイムスタンプと検出の作成時間の差です。

通常、検出の遅延が大きくなるのは、データの遅延による再エンリッチメントや、エンティティ コンテキスト グラフ(ECG)などのコンテキスト ソースの更新によるレイテンシが原因です。

この時間差により、検出が「遅い」または「遅延している」ように見えることがあります。これにより、アナリストが混乱し、MTTD などのパフォーマンス指標が歪められる可能性があります。

| 指標コンポーネント | 時間のソース | リプレイが MTTD に与える影響 |

|---|---|---|

| 検出期間 / イベントのタイムスタンプ | 元のセキュリティ イベントが発生した時刻。 | これはイベントの時刻と一致します。 |

| 検出時間 / 作成時間 | 検出がエンジンによって実際に出力された時刻。 | この時間は、遅延したエンリッチメント データを取り込んだセカンダリ(再生)実行に依存するため、イベント タイムスタンプに対して「遅延」または「遅延」と表示されます。この差分は MTTD の計算に悪影響を及ぼします。 |

MTTD の測定に関するベスト プラクティス

MTTD は、最初の侵害から脅威の有効な検出までの時間を定量化します。ルール再生によってトリガーされた検出を分析する場合は、次のベスト プラクティスを適用して、正確な MTTD 指標を維持します。

Google SecOps には、MTTD を正確に測定するためにユーザーがクエリできる指標がいくつか用意されています。これらの指標の詳細については、ダッシュボード ページの YARA-L 2.0 クエリの例をご覧ください。

[検出タイプ] 列の アイコンは、再処理実行またはレトロハントからの検出を示します。このアイコンは、Google SecOps の [アラート] ページにも表示されます。

リアルタイム検出システムを優先する

検出を高速化するには、単一イベント ルールを使用します。これらのルールはほぼリアルタイムで実行され、通常は 5 分未満の遅延で実行されます。

また、複合検出のより包括的な使用もサポートします。

マルチイベント ルールでルールの再生を考慮する

マルチイベント ルールは、スケジュールされた実行頻度により、本質的にレイテンシが高くなります。マルチイベント ルールからの検出の MTTD を測定する場合は、自動ルール再生によってカバレッジと精度が向上することを認識してください。これらの再生では、遅延コンテキストを必要とする脅威が検出されることが多く、これらの検出の報告されたレイテンシが増加します。

クリティカルで時間的制約のあるアラートの場合: 実行頻度を可能な限り短くした単一イベントルールまたはマルチイベント ルールを使用します。一致ウィンドウを短縮してもレイテンシに直接影響しませんが、最小遅延を設定することで効率を高めることができます。

複雑で長期間の関連付け(UEBA、マルチステージ攻撃)の場合: これらのルールは、広範なコンテキスト結合または参照リストに依存しており、非同期で更新される可能性があります。コンテキスト データやイベントデータの到着が遅れると、レイテンシが高くなる可能性がありますが、絶対的な速度よりも忠実度の高い検出というメリットがあります。

ルールを最適化して、遅延エンリッチメントへの依存度を下げる

検出速度を最適化し、遡及的エンリッチメント実行の影響を最小限に抑えるには、可能な限り、ルールロジックでエイリアスなしのフィールド(ダウンストリーム エンリッチメント パイプラインの対象とならないフィールド)の使用を検討してください。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。