Memigrasikan izin SOAR ke Google Cloud IAM

Dokumen ini memandu pelanggan terpadu Google Security Operations dan pengguna mandiri SOAR yang perlu memigrasikan lingkungan mereka dari grup izin SOAR yang ada ke Google Cloud Identity and Access Management (IAM) untuk kontrol akses. Untuk panduan video tentang prosedur ini, lihat video Migrasi IAM SOAR

Proses verifikasi konsol Google Cloud mengotomatiskan transisi dari izin SOAR ke Google Cloud IAM dengan melakukan langkah-langkah utama berikut:

- Membaca konfigurasi izin yang ada, termasuk grup izin kustom dan penetapan pengguna.

- Membuat peran IAM kustom yang mereplikasi grup izin yang ada.

- Memetakan pengguna dan grup yang ada ke peran IAM yang baru dibuat untuk memastikan semua hak istimewa akses dipertahankan.

- Membuat kebijakan IAM untuk mengikat pengguna dan grup ke peran yang ditetapkan.

Sebelum memulai

Sebelum memulai migrasi, pastikan persyaratan berikut terpenuhi:

Pemetaan grup IdP: Pastikan semua pengguna dipetakan ke grup Penyedia Identitas (IdP) di platform Google SecOps. Untuk mengetahui informasi tentang pemetaan grup IdP, lihat Memetakan pengguna di platform.

Izin: Pastikan Anda memiliki izin yang diperlukan:

Ada dua cara untuk memigrasikan izin SOAR:

- Menggunakan Google Cloud CLI

- Menggunakan Terraform

Memigrasikan izin SOAR menggunakan Google Cloud CLI

Untuk memigrasikan izin SOAR Anda ke Google Cloud IAM, ikuti langkah-langkah berikut:

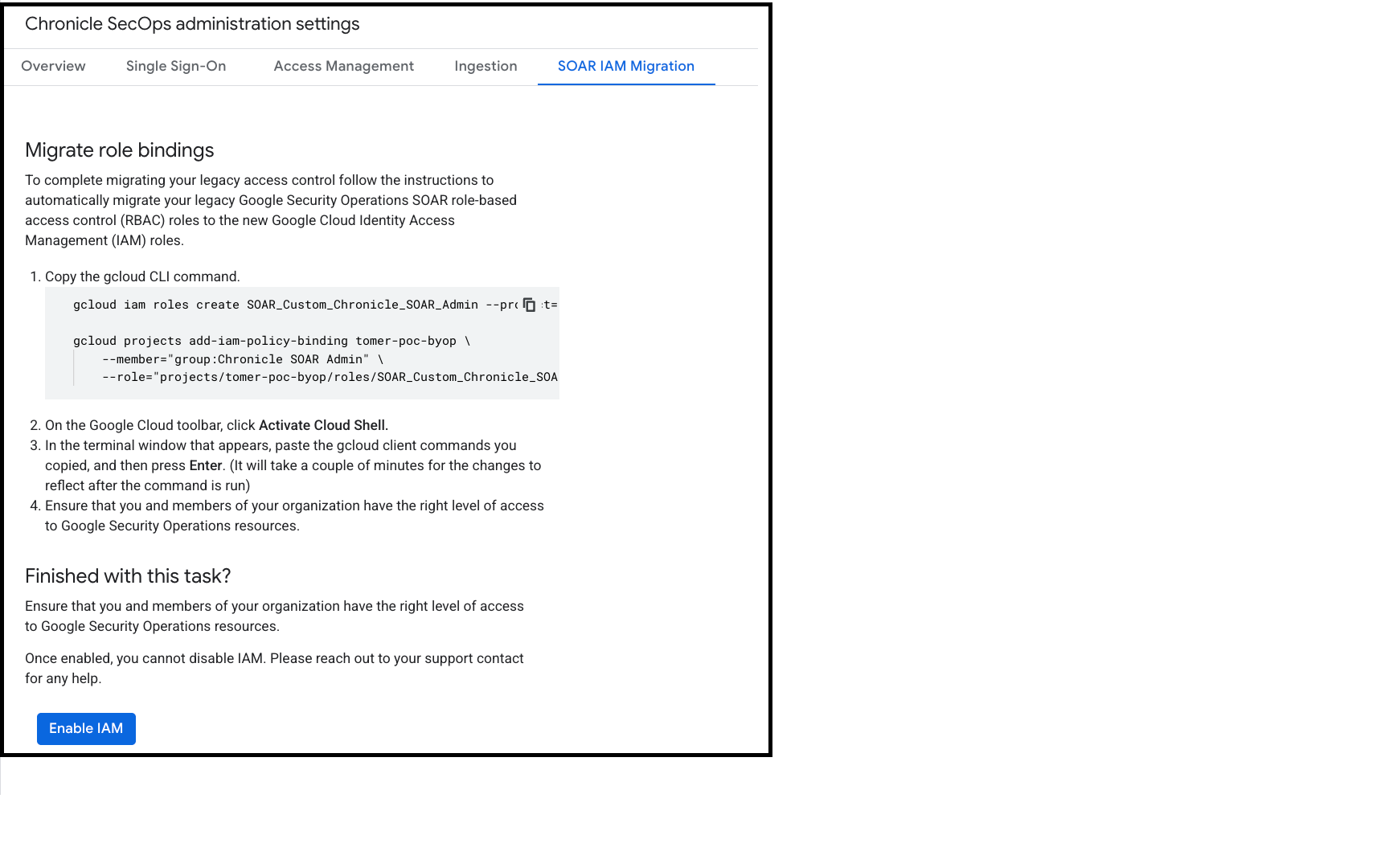

- Di konsol Google Cloud , buka setelan administrasi Google SecOps.

- Klik tab SOAR IAM Migration.

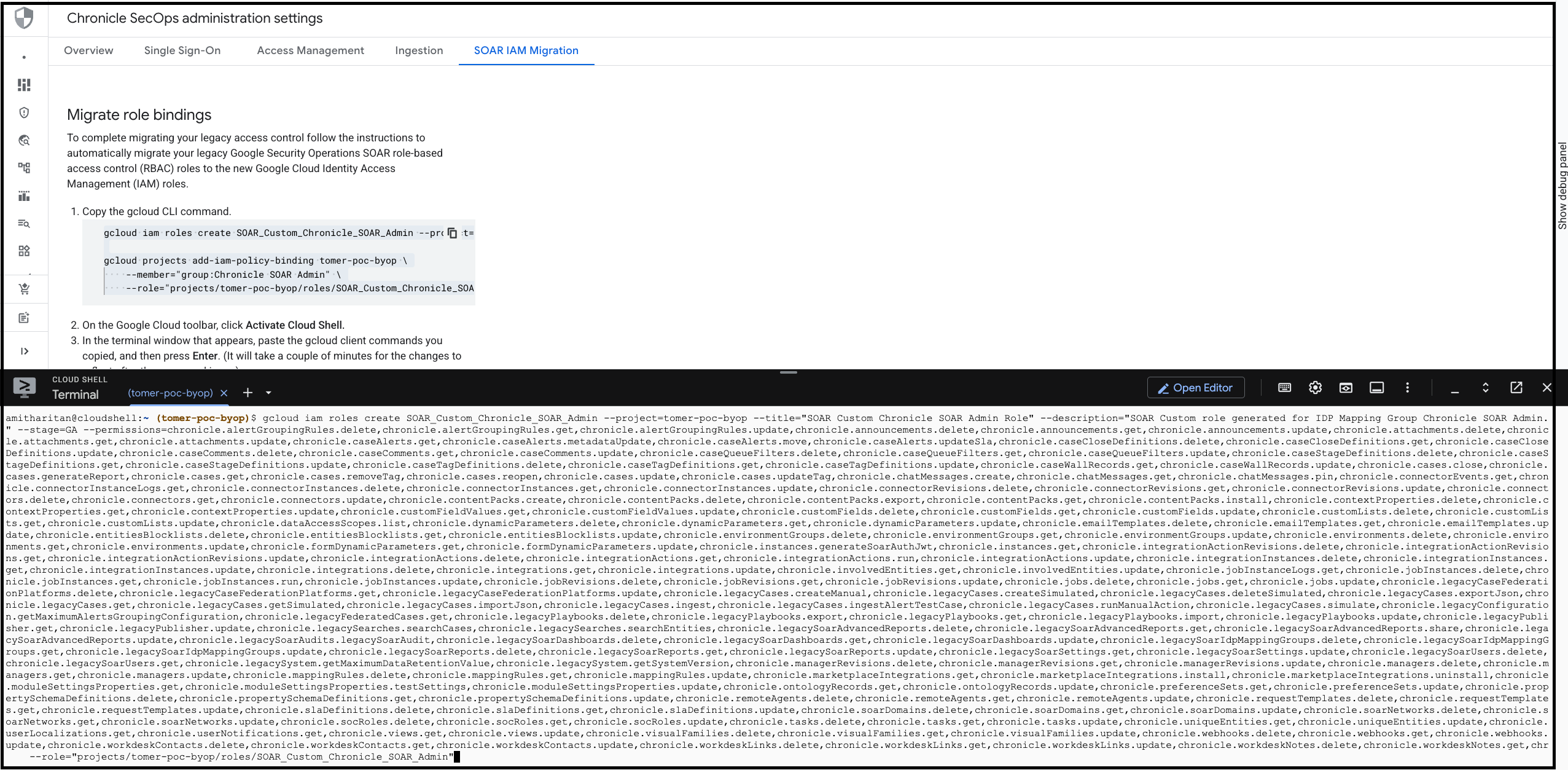

- Di bagian Migrate role bindings, salin perintah Google Cloud CLI.

- Di toolbar Google Cloud , klik Activate Cloud Shell.

- Di jendela terminal, tempelkan perintah Google Cloud CLI, lalu tekan Enter.

- Pastikan skrip berhasil dieksekusi.

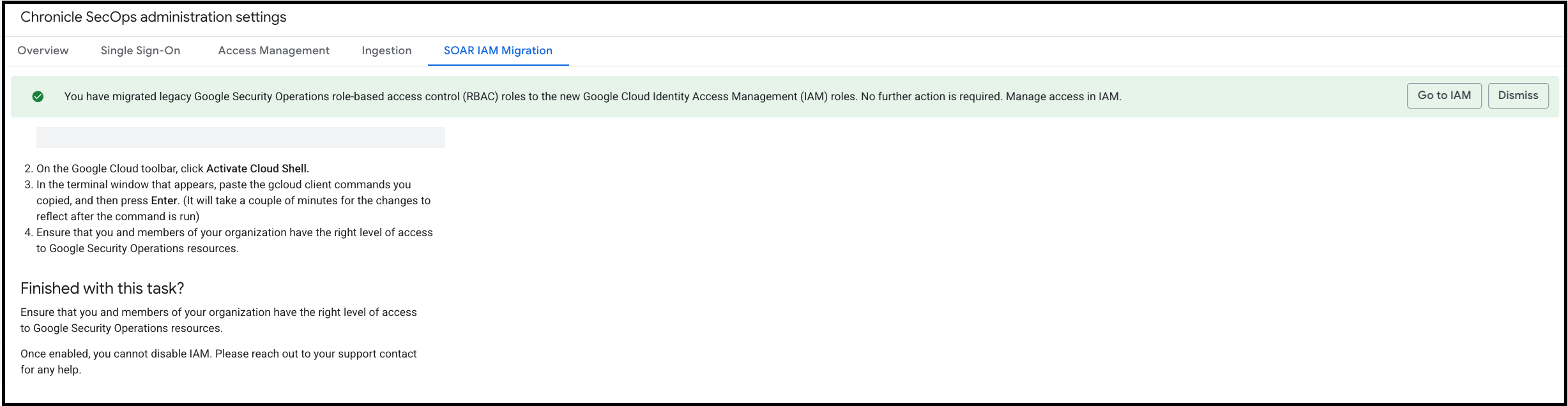

- Kembali ke konsol Google Cloud , lalu di bagian Finished with this task,

klik Enable IAM.

Memigrasikan izin SOAR menggunakan Terraform

Untuk memigrasikan izin SOAR Anda ke Google Cloud IAM menggunakan terraform, ikuti langkah-langkah berikut:

- Di konsol Google Cloud , buka setelan administrasi Google SecOps.

- Klik tab SOAR IAM Migration.

- Di bagian Migrate role bindings, salin perintah Google Cloud CLI.

- Buka repositori Terraform Anda dan petakan perintah Google Cloud CLI ke perintah Terraform yang sesuai. Tabel berikut memetakan perintah buat peran kustom Google Cloud CLI dengan perintah Terraform.

| Flag gcloud | Argumen Terraform | Catatan |

|---|---|---|

ROLE_ID (Posisi) |

role_id |

Di Terraform, jangan sertakan

awalan

projects/PROJECT_ID/roles/. Hanya gunakan string ID (misalnya, myCustomRole). |

--project |

project |

ID project tempat peran kustom ditentukan. |

--title |

title |

Judul yang dapat dibaca manusia untuk peran tersebut. |

--description |

description |

Ringkasan tujuan dan izin peran. |

--permissions |

permissions |

gcloud menerima string yang dipisahkan koma. Terraform

memerlukan daftar string: ["perm.a", "perm.b"]. |

--stage |

stage |

Nilai yang valid: ALPHA, BETA, GA,

DEPRECATED, DISABLED, EAP. |

Pemetaan Google Cloud CLI ke contoh Terraform

Perintah Google Cloud CLI:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Perintah Terraform:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

Binding Kebijakan IAM (Tetapkan Peran)

Saat menggunakan Google Cloud CLI projects add-iam-policy-binding, Anda memberikan peran tertentu kepada anggota tertentu (pengguna, akun layanan, atau grup). Tabel berikut memetakan perintah Google Cloud CLI dengan perintah Terraform. Petakan perintah untuk menetapkan peran IAM.

| Flag gcloud | Argumen Terraform | Catatan |

|---|---|---|

PROJECT_ID (Posisi) |

project |

ID project target. |

--member |

member |

Identitas utama (misalnya, user:email,

serviceAccount:email, group:email). |

--role |

role |

ID peran. Gunakan jalur lengkap untuk peran kustom

(projects/ID/roles/NAME) dan nama singkat untuk

peran standar

(roles/NAME). |

Contoh penetapan peran

Perintah Google Cloud CLI:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Perintah Terraform:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}