Recopila registros de SOAR

En este documento, se describe cómo usar Google Cloud Logs Explorer para administrar y supervisar los registros de SOAR.

La integración proporciona las siguientes funciones clave:

Supervisión centralizada: Visualiza y analiza los datos esenciales capturados de las funciones de ETL, Playbook y Python de la plataforma SOAR de Google SecOps (por ejemplo, la ejecución de secuencias de comandos de Python, la incorporación de alertas y el rendimiento de los playbooks).

Alertas y métricas personalizadas: Usa Google Cloud herramientas para configurar alertas y métricas personalizadas basadas en eventos específicos registrados en los registros operativos de SOAR de Google SecOps.

Configura los registros de SOAR

Para configurar los registros de SOAR, sigue estos pasos:

- Crea una cuenta de servicio en el proyecto Google Cloud en el que planeas ver los registros. Para obtener más información, consulta Crea y administra cuentas de servicio.

- Ve a IAM y administración > IAM.

Ubica la cuenta de servicio que creaste y haz clic en editar Editar principal.

En la sección Asignar roles, selecciona Escritor de registros. Para obtener más información, consulta el rol predefinido de Logs Writer.

Haz clic en Guardar.

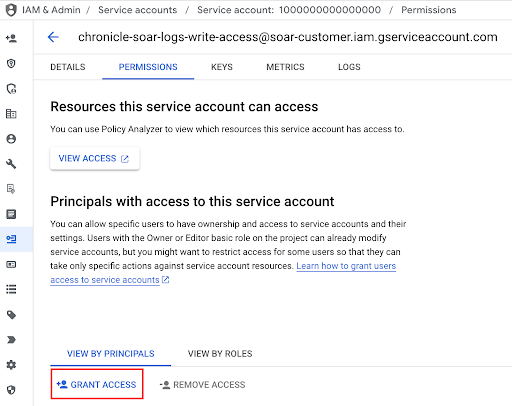

Selecciona Cuentas de servicio y, luego, la cuenta de servicio que creaste.

Haz clic en more_vert Más y selecciona Administrar permisos.

En la sección Permisos, haz clic en Otorgar acceso.

En la sección Agregar principal, agrega el siguiente principal:

gke-init-backgroundservices@{SOAR-GCP-Project-Id}.iam.gserviceaccount.com- Si no conoces el

SOAR_GCP_Project_Id, envía una solicitud a través de la Asistencia de Google.

- Si no conoces el

En Asignar roles, selecciona Creador de tokens de cuenta de servicio. Para obtener más información, consulta Service Account Token Creator.

Haz clic en Guardar.

Proporciona el nombre de la cuenta de servicio configurada al equipo de asistencia de SecOps de Google.

Registros de SOAR

Los registros de SOAR se escriben en un espacio de nombres independiente, llamado chronicle-soar, y se categorizan según el servicio que generó el registro.

Debido a que los registros se generan mediante un trabajo en segundo plano, primero debes configurar este trabajo para enviar los registros a Google Cloud:

Para acceder a los registros de SOAR, haz lo siguiente:

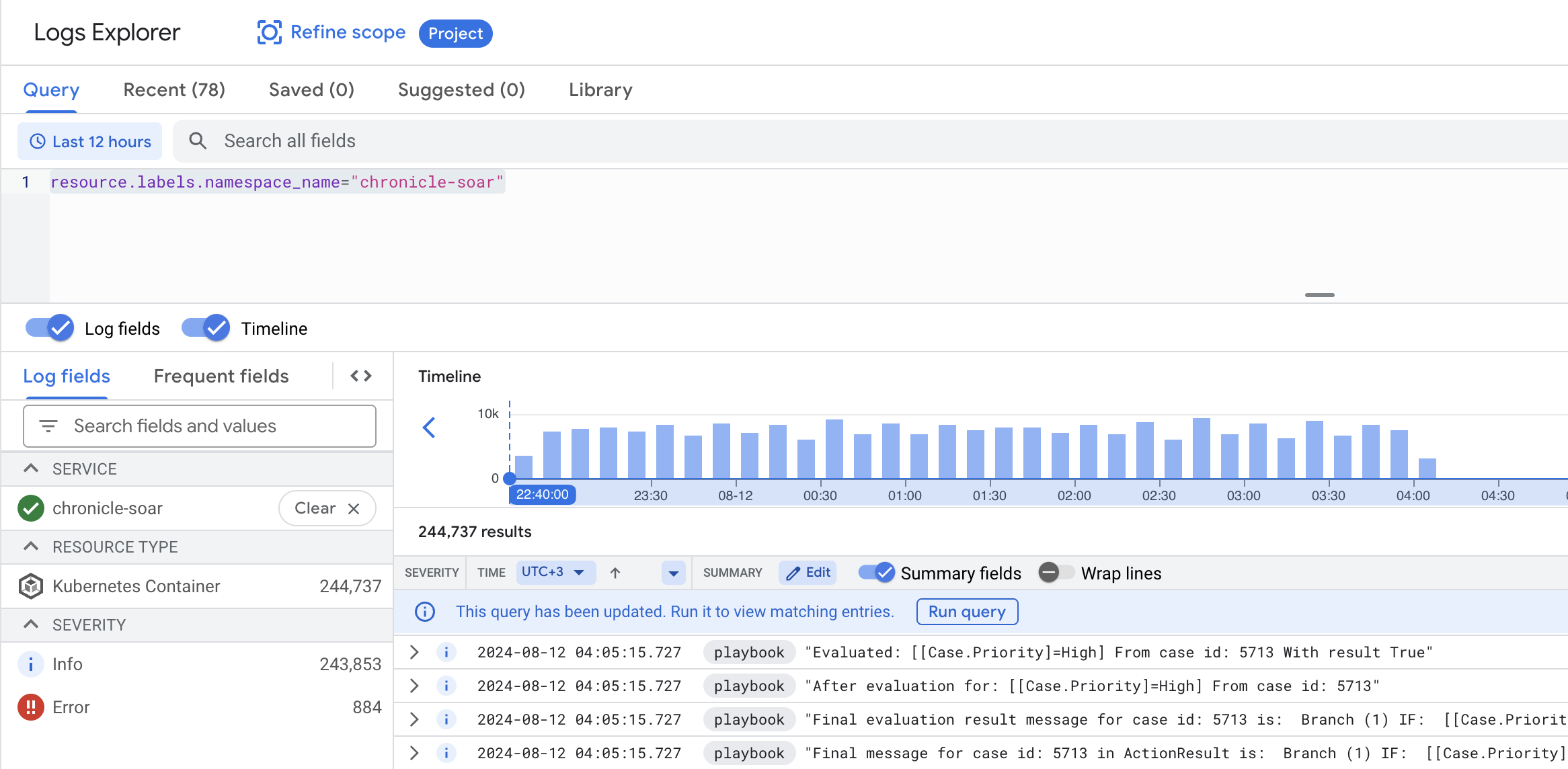

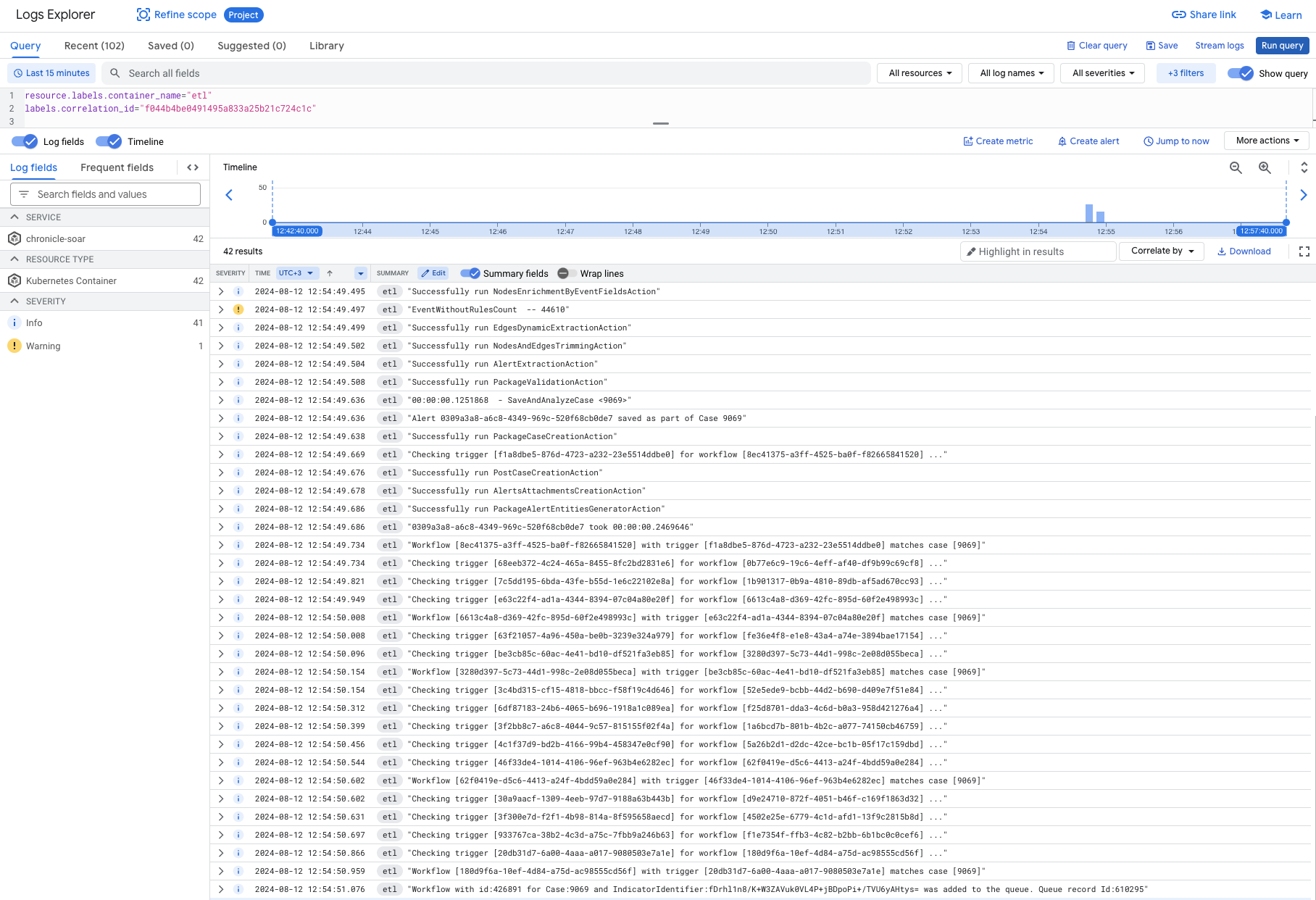

- En la consola de Google Cloud , ve a Logging > Explorador de registros.

- Selecciona el proyecto Google SecOps Google Cloud.

Ingresa el siguiente filtro en el cuadro y haz clic en Ejecutar consulta:

resource.labels.namespace_name="chronicle-soar"

Para filtrar los registros de un servicio específico, ingresa la siguiente sintaxis en el cuadro de consulta y haz clic en Ejecutar consulta:

resource.labels.namespace_name="chronicle-soar"

resource.labels.container_name="<container_name>"

- Reemplaza

<container_name>por el contenedor de servicio pertinente:playbook,pythonoetl.

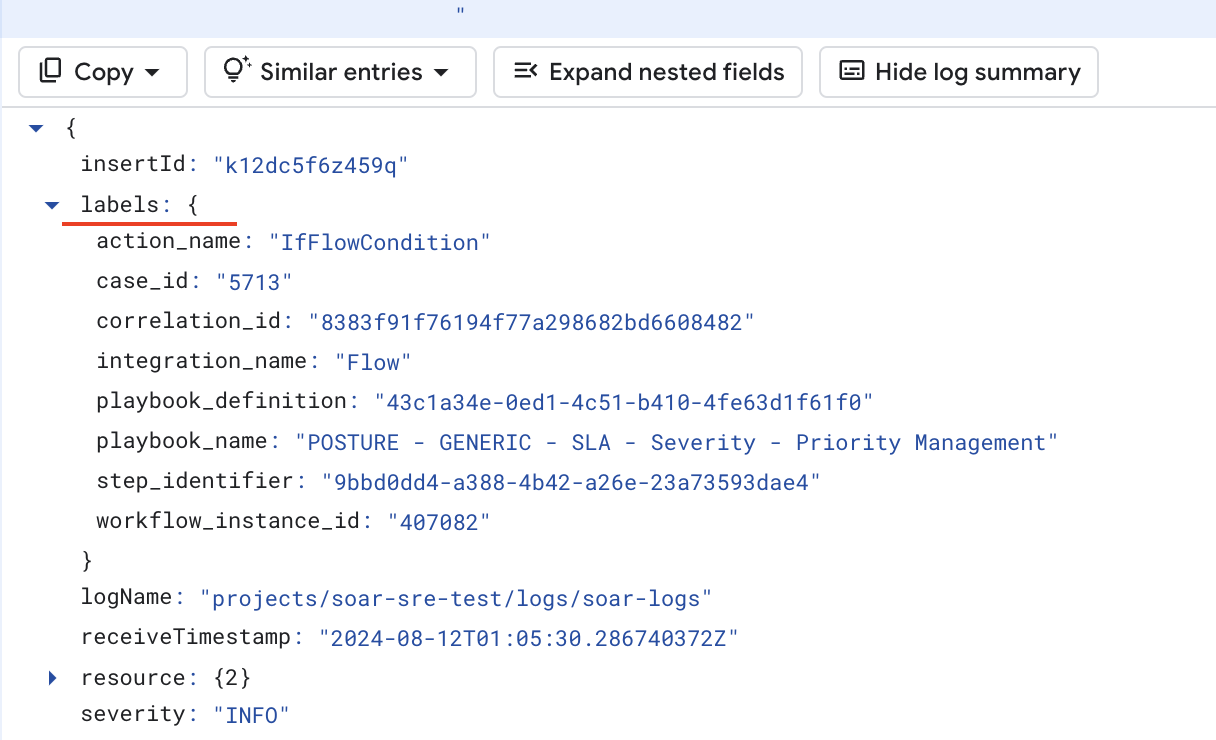

Etiquetas de registro de la guía

Las etiquetas de registro del cuaderno de estrategias proporcionan una forma más eficiente y conveniente de definir mejor el alcance de una consulta. Todas las etiquetas se encuentran en la sección Labels de cada mensaje de registro.

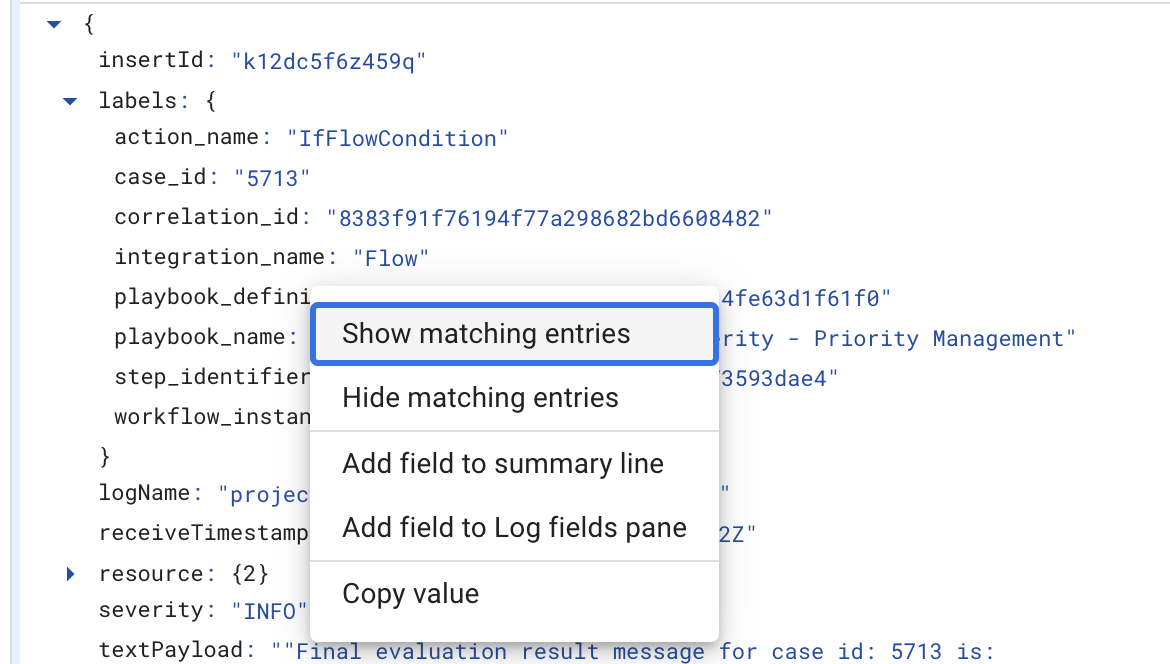

Para reducir el alcance del registro, expande el mensaje de registro, haz clic con el botón derecho en cada etiqueta y oculta o muestra registros específicos:

Las siguientes etiquetas están disponibles:

playbook_nameplaybook_definitionblock_nameblock_definitioncase_idcorrelation_idintegration_nameaction_name

Registros de Python

Los siguientes registros están disponibles para el servicio de Python:

resource.labels.container_name="python"

Etiquetas de integración y conector:

integration_nameintegration_versionconnector_nameconnector_instance

Etiquetas de trabajo:

integration_nameintegration_versionjob_name

Etiquetas de acción:

integration_nameintegration_versionintegration_instancecorrelation_idaction_name

Registros de ETL

Los siguientes registros están disponibles para el servicio de ETL:

resource.labels.container_name="etl"

Etiquetas de ETL

correlation_id

Por ejemplo, para proporcionar el flujo de transferencia de una alerta, filtra por correlation_id:

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.