SOAR-Berechtigungen zu Google Cloud IAM migrieren

Dieses Dokument richtet sich sowohl an Kunden von Google Security Operations Unified als auch an eigenständige SOAR-Nutzer, die ihre Umgebung von vorhandenen SOAR-Berechtigungsgruppen zu Google Cloud Identity and Access Management (IAM) für die Zugriffssteuerung migrieren müssen. Video zur SOAR-IAM-Migration

Der Google Cloud -Konsolenüberprüfungsprozess automatisiert die Umstellung von SOAR-Berechtigungen aufGoogle Cloud IAM, indem die folgenden wichtigen Schritte ausgeführt werden:

- Liest vorhandene Berechtigungskonfigurationen, einschließlich benutzerdefinierter Berechtigungsgruppen und Nutzerzuweisungen.

- Erstellt benutzerdefinierte IAM-Rollen, die die vorhandenen Berechtigungsgruppen replizieren.

- Ordnet vorhandene Nutzer und Gruppen neu erstellten IAM-Rollen zu, damit alle Zugriffsberechtigungen beibehalten werden.

- Erstellt IAM-Richtlinien, um Nutzer und Gruppen an ihre zugewiesenen Rollen zu binden.

Hinweise

Prüfen Sie vor Beginn der Migration, ob die folgenden Anforderungen erfüllt sind:

IdP-Gruppenzuordnung: Prüfen Sie, ob alle Nutzer in der Google SecOps-Plattform IdP-Gruppen zugeordnet sind. Informationen zur IdP-Gruppenzuordnung finden Sie unter Nutzer in der Plattform zuordnen.

Berechtigungen: Prüfen Sie, ob Sie die erforderlichen Berechtigungen haben:

Es gibt zwei Möglichkeiten, SOAR-Berechtigungen zu migrieren:

- Google Cloud CLI verwenden

- Terraform verwenden

SOAR-Berechtigungen mit der Google Cloud CLI migrieren

So migrieren Sie Ihre SOAR-Berechtigungen zu Google Cloud IAM:

- Rufen Sie in der Google Cloud Console die Google SecOps-Verwaltungseinstellungen auf.

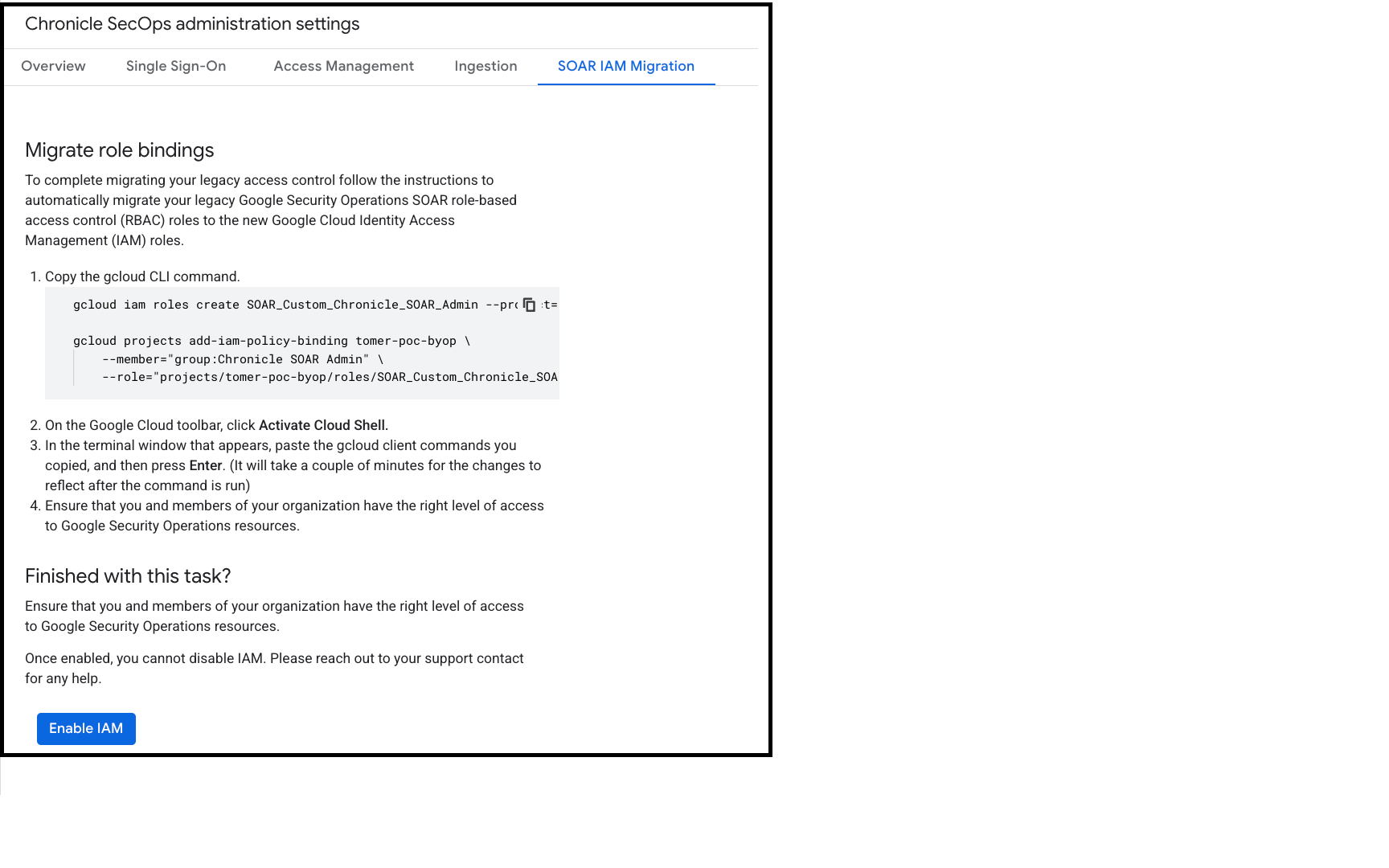

- Klicken Sie auf den Tab SOAR IAM Migration (SOAR-IAM-Migration).

- Kopieren Sie im Abschnitt Rollenbindungen migrieren die Google Cloud CLI-Befehle.

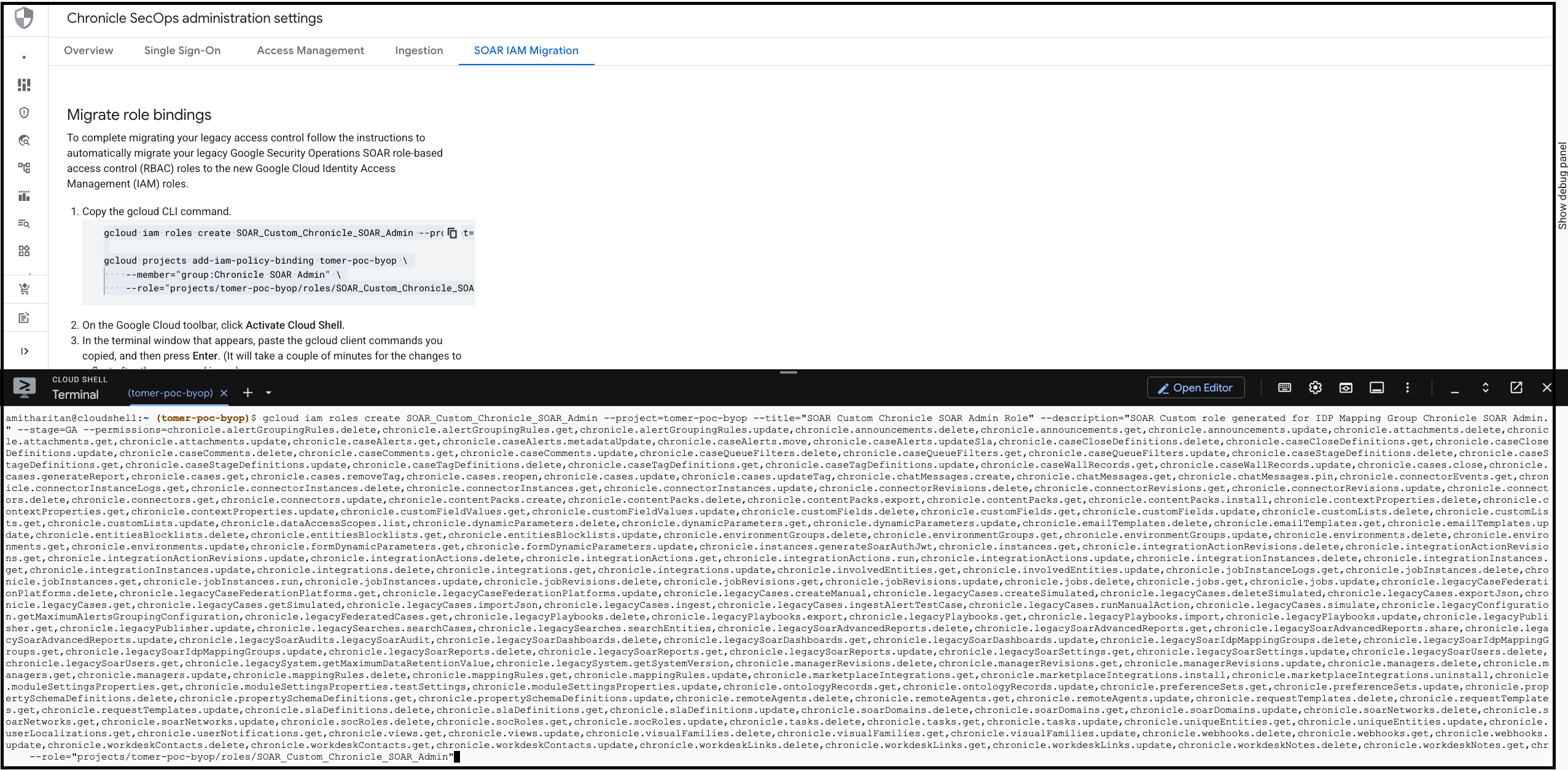

- Klicken Sie in der Symbolleiste der Google Cloud auf Cloud Shell aktivieren.

- Fügen Sie die Google Cloud CLI-Befehle in das Terminalfenster ein und drücken Sie die Eingabetaste.

- Achten Sie darauf, dass die Skripts erfolgreich ausgeführt werden.

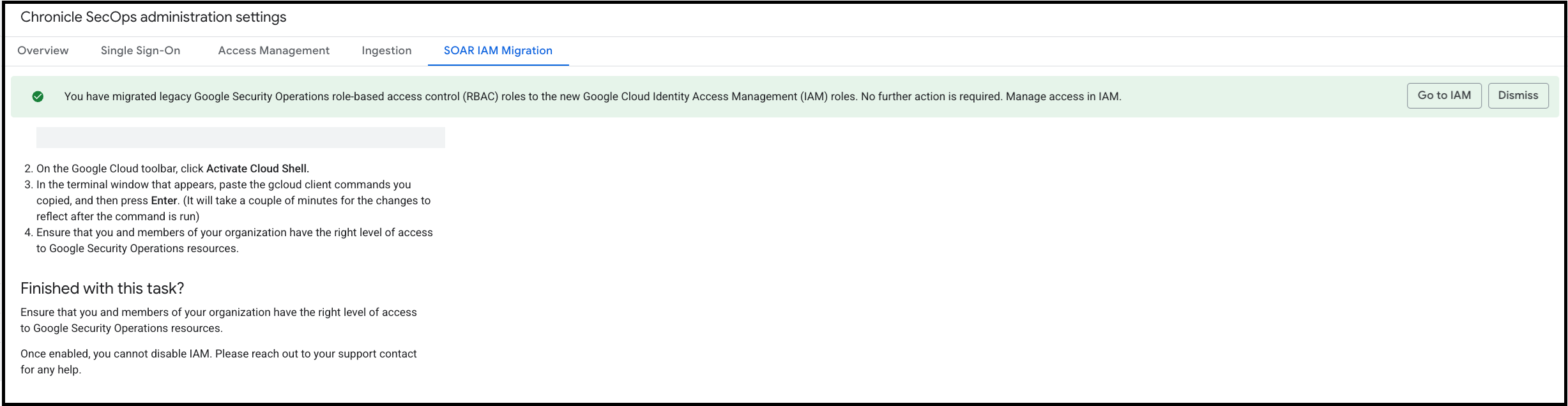

- Kehren Sie zur Google Cloud Console zurück und klicken Sie im Bereich Finished with this task (Aufgabe abgeschlossen) auf Enable IAM (IAM aktivieren).

SOAR-Berechtigungen mit Terraform migrieren

So migrieren Sie Ihre SOAR-Berechtigungen mit Terraform zu Google Cloud IAM:

- Rufen Sie in der Google Cloud Console die Google SecOps-Verwaltungseinstellungen auf.

- Klicken Sie auf den Tab SOAR IAM Migration (SOAR-IAM-Migration).

- Kopieren Sie im Abschnitt Rollenbindungen migrieren die Google Cloud CLI-Befehle.

- Rufen Sie Ihr Terraform-Repository auf und ordnen Sie die Google Cloud CLI-Befehle den entsprechenden Terraform-Äquivalenten zu. In der folgenden Tabelle wird der Google Cloud CLI-Befehl zum Erstellen einer benutzerdefinierten Rolle den Terraform-Befehlen zugeordnet.

| gcloud-Flag | Terraform-Argument | Hinweise |

|---|---|---|

ROLE_ID (positionell) |

role_id |

Geben Sie in Terraform nicht das Präfix

projects/PROJECT_ID/roles/ an. Verwenden Sie nur den ID-String (z. B. myCustomRole). |

--project |

project |

Die ID des Projekts, in dem die benutzerdefinierte Rolle definiert ist. |

--title |

title |

Ein für Menschen lesbarer Titel für die Rolle. |

--description |

description |

Eine Zusammenfassung des Zwecks und der Berechtigungen der Rolle. |

--permissions |

permissions |

gcloud akzeptiert einen durch Kommas getrennten String. Für Terraform ist eine Liste von Strings erforderlich: ["perm.a", "perm.b"]. |

--stage |

stage |

Zulässige Werte: ALPHA, BETA, GA,

DEPRECATED, DISABLED, EAP. |

Google Cloud CLI-Zuordnung zu Terraform-Beispiel

Google Cloud CLI-Befehl:

gcloud iam roles create SOAR_Custom_managedUser_google.com --project="{customer project}"

--title="SOAR Custom managedUser Role"

--description="SOAR Custom role generated for IDP Mapping Group ManagedUser"

--stage=GA

--permissions=chronicle.cases.get

Terraform-Befehl:

resource "google_project_iam_custom_role" "{terraform_name}" {

role_id = "SOAR_Custom_managedUser_google.com"

title = "SOAR Custom managedUser Role"

project = "{customer project}"

stage = "GA"

permissions = [

#This is an example!

"chronicle.cases.get"

]

}

IAM-Richtlinienbindungen (Rollen zuweisen)

Wenn Sie Google Cloud CLI projects add-iam-policy-binding verwenden, weisen Sie einem bestimmten Mitglied (Nutzer, Dienstkonto oder Gruppe) eine bestimmte Rolle zu. In der folgenden Tabelle werden Google Cloud CLI-Befehle Terraform-Befehlen zugeordnet. Weisen Sie IAM-Rollen zu, indem Sie die Befehle zuordnen.

| gcloud-Flag | Terraform-Argument | Hinweise |

|---|---|---|

PROJECT_ID (positionell) |

project |

Die ID des Zielprojekts. |

--member |

member |

Die Hauptidentität, z. B. user:email, serviceAccount:email oder group:email. |

--role |

role |

Die Rollen-ID. Verwenden Sie den vollständigen Pfad für benutzerdefinierte Rollen (projects/ID/roles/NAME) und den Kurznamen für Standardrollen (roles/NAME). |

Beispiel für die Zuweisung von Rollen

Google Cloud CLI-Befehl:

gcloud projects add-iam-policy-binding

{customer project}

--member="user:alice@example.com"

--role="projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

Terraform-Befehl:

resource "google_project_iam_member" "{terraform_name}" {

project = "{customer project}"

role = "projects/{customer project}/roles/SOAR_Custom_managedUser_google.com"

member = "user:alice@example.com"

}