Migração de SOAR para MSSPs

Este documento detalha a Fase 1 da migração da infraestrutura da instância autónoma de SOAR de um fornecedor de serviços de segurança geridos (MSSP) para o Google Cloud.

Após concluir a fase 1, o MSSP deve avançar para a fase 2 na vista geral da migração do SOAR, uma vez que é igual para todos os clientes: MSSPs e não MSSPs.

Passo 1: Google Cloud identificação e configuração do projeto

O parceiro tem de identificar um Google Cloud projeto para migrar a instância do SOAR de acordo com as licenças, da seguinte forma:

Se o parceiro tiver uma licença de carregamento (SIEM / SecOps unificado) para os respetivos inquilinos, pode optar por usar o Google Cloud projeto do SIEM principal para alojar o SOAR principal. Em alternativa, podem criar um projeto Google Cloud separado para manter o SIEM e o SOAR separados.

Se o parceiro tiver licenças baseadas em funcionários para os respetivos inquilinos, tem de criar um projeto Google Cloud separado para alojar o SOAR, mantendo o SIEM e o SOAR separados.

O parceiro também pode usar um Google Cloud projeto que pode ter sido configurado para aceder ao apoio técnico do Chronicle, mas que ainda não tem um inquilino do Google SecOps.

Passo 2: ative a API Chronicle no projeto do cliente Google Cloud

Passo 3: configure a Google Cloud autenticação para aceder ao SOAR

O parceiro tem de configurar a Google Cloud autenticação para aceder ao SOAR.

Se o parceiro tiver um único IdP, pode optar por configurar o Cloud ID (contas geridas pela Google) ou a federação de identidade da força de trabalho. Estas são descritas como Opção 1 e Opção 2, respetivamente, no documento Vista geral da migração do SOAR.

Se o parceiro tiver vários IdPs, tem de concluir os seguintes passos para configurar a Workforce Identity Federation:

- Para cada caminho de front-end no SOAR, o parceiro tem de configurar um IdP externo através da Workforce Identity Federation para cada caminho de front-end.

- O parceiro tem de criar um workforce pool para cada IdP e configurar os mapeamentos entre o fornecedor do workforce pool e o IdP de terceiros. Repita este processo para cada caminho do frontend.

- Conceda as funções necessárias na IAM ao especialista de integração e a todos os utilizadores da SOAR seguindo as instruções no passo 3 da Opção 2: configure a autorização da federação de identidades da força de trabalho em Google Cloud.

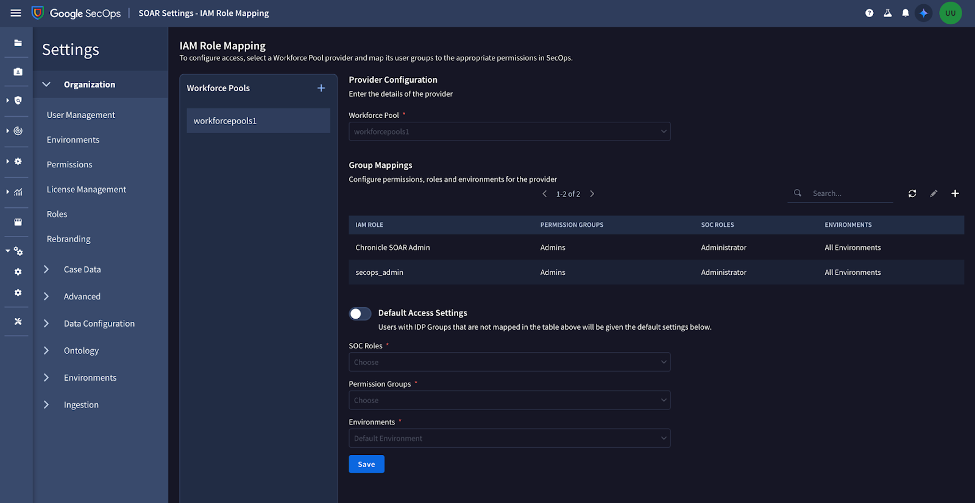

Atualize o mapeamento de grupos do IdP na nova página Mapeamento de grupos no SOAR para cada grupo do Workforce e IdP.

- Clique em Adicionar à direita de Workforce Pools.

- Adicione o nome do Workforce Pool que configurou na federação de identidade da força de trabalho.

Faça o seguinte para adicionar os seus grupos de IdP à tabela Mapeamento de grupos.

- Clique em Adicionar à direita.

- Adicione o nome do grupo do seu IdP.

- Escolha o acesso necessário aos grupos de autorizações, aos ambientes e às funções do SOC do SOAR.

- Clique em Guardar.

- Certifique-se de que também adicionou o grupo de IdP de administrador com autorizações de administrador para grupos de autorizações, funções de SOC e selecionar todos os ambientes.

Repita os passos a–c para outros conjuntos de trabalhadores.

Se tiver mapeamentos de grupos do IdP existentes na página Autenticação externa, não os modifique, porque ainda são necessários para se autenticar no SOAR até à migração.

Depois de concluir os passos anteriores, clique em Adicionar. Sempre que um utilizador inicia sessão na plataforma, é adicionado automaticamente à página Definições > Organização > Gestão de utilizadores.

Passo 4: configure a validação

Para validar a configuração, recomendamos que siga as instruções no guia de pré-validação da migração do SOAR.

Passo 5: confirmação da data de migração

Indique o Google Cloud ID do projeto no formulário Google na notificação no produto e confirme a data e a hora da migração antes de enviar o formulário.

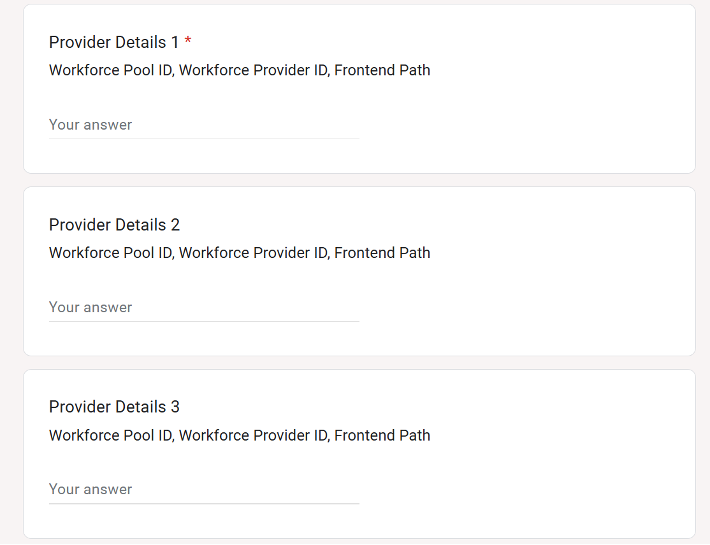

Se o MSSP tiver vários caminhos de frontend, preencha o formulário Google para adicionar detalhes sobre o ID do conjunto de trabalhadores, o ID do fornecedor e o caminho de frontend para cada fornecedor.

Passo 6: email de convite

Aceite o email de convite para a página Obter Google Security Operations e conclua a configuração. Certifique-se de que as informações da região estão corretas, conforme partilhado no email de convite.

Passo 7: migração

A Google faz a migração. Durante a migração, vai ocorrer uma inatividade nos serviços SOAR durante duas horas.

Após a conclusão da migração, enviamos um email com um novo URL para aceder à plataforma SOAR.

Coordene com o representante do parceiro durante e após a migração para garantir que não tem problemas após a migração.

O que se segue

- Vista geral da migração de SOAR

- Migre os endpoints SOAR para a API Chronicle

- Migre agentes remotos

- Perguntas frequentes

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais da Google SecOps.