Migrazione SOAR per MSSP

Questo documento descrive la fase 1 della migrazione dell'infrastruttura dell'istanza autonoma SOAR di un fornitore di servizi di sicurezza gestiti (MSSP) a Google Cloud.

Dopo aver completato la fase 1, l'MSSP deve procedere con la fase 2 nella panoramica della migrazione SOAR, perché è la stessa per tutti i clienti: MSSP e non MSSP.

Passaggio 1: Google Cloud identificazione e configurazione del progetto

Il partner deve identificare un Google Cloud progetto in cui eseguire la migrazione dell'istanza SOAR in base alle licenze, come segue:

Se il partner dispone di una licenza di importazione (SIEM / SecOps unificato) per i propri tenant, può scegliere di utilizzare il Google Cloud progetto del SIEM principale per ospitare il SOAR principale. In alternativa, possono creare un progetto Google Cloud separato per mantenere separati SIEM e SOAR.

Se il partner dispone di licenze basate sui dipendenti per i propri tenant, deve creare un progetto Google Cloud separato per ospitare SOAR, mantenendo separati SIEM e SOAR.

Il partner può anche utilizzare un Google Cloud progetto che potrebbe essere stato configurato per accedere all'assistenza Chronicle, ma non ha ancora un tenant Google SecOps.

Passaggio 2: attiva l'API Chronicle nel progetto Google Cloud del cliente

Passaggio 3: configura l'autenticazione per accedere a SOAR Google Cloud

Il partner deve configurare l' Google Cloud autenticazione per accedere a SOAR.

Se il partner ha un solo IdP, può scegliere di configurare Cloud Identity (account gestiti da Google) o la federazione delle identità per la forza lavoro. Queste opzioni sono descritte rispettivamente come Opzione 1 e Opzione 2 nel documento Panoramica della migrazione SOAR.

Se il partner ha più IdP, deve completare i seguenti passaggi per configurare la federazione delle identità per la forza lavoro:

- Per ogni percorso frontend in SOAR, il partner deve configurare un IdP esterno tramite la federazione delle identità per la forza lavoro.

- Il partner deve creare un pool di forza lavoro per ogni IdP e configurare i mapping tra il provider di pool di forza lavoro e l'IdP di terze parti. Ripeti questa operazione per ogni percorso frontend.

- Concedi i ruoli richiesti in IAM all'esperto in materia di onboarding e a tutti gli utenti SOAR seguendo le istruzioni del passaggio 3 dell'opzione 2: configura l'autenticazione della federazione delle identità per la forza lavoro in Google Cloud.

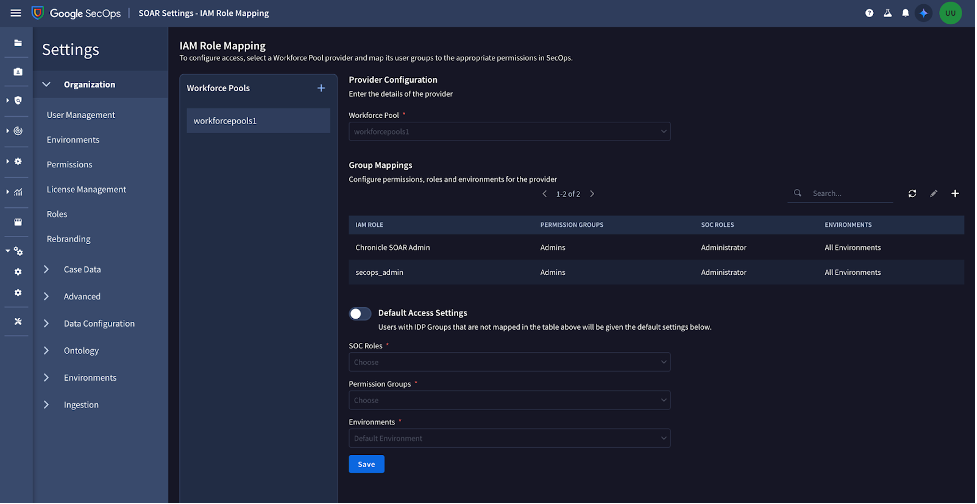

Aggiorna il mapping dei gruppi IdP nella nuova pagina Mappatura gruppi in SOAR per ogni pool di forza lavoro e IdP.

- Fai clic su Aggiungi a destra di Pool di forza lavoro.

- Aggiungi il nome del pool di forza lavoro che hai configurato nella federazione delle identità per la forza lavoro.

Per aggiungere i gruppi IdP alla tabella Mappatura dei gruppi:

- Fai clic su Aggiungi a destra.

- Aggiungi il nome del gruppo dal tuo IdP.

- Scegli l'accesso necessario a gruppi di autorizzazioni SOAR, ambienti e ruoli del SOC.

- Fai clic su Salva.

- Assicurati di aver aggiunto anche il gruppo IdP amministratore con autorizzazioni amministrative per i gruppi di autorizzazioni, i ruoli SOC e Seleziona tutti gli ambienti.

Ripeti i passaggi da a a c per gli altri pool di forza lavoro.

Se nella pagina Autenticazione esterna sono presenti mappature di gruppi IdP esistenti, non modificarle, perché sono ancora necessarie per l'autenticazione a SOAR fino alla migrazione.

Dopo aver completato i passaggi precedenti, fai clic su Aggiungi. Ogni volta che un utente accede alla piattaforma, viene aggiunto automaticamente alla pagina Impostazioni > Organizzazione > Gestione utenti.

Passaggio 4: convalida della configurazione

Per convalidare la configurazione, ti consigliamo di seguire le istruzioni riportate nella guida alla pre-convalida della migrazione SOAR.

Passaggio 5: conferma della data di migrazione

Fornisci l'ID progetto Google Cloud nel modulo Google nella notifica in-product e conferma la data e l'ora della migrazione prima di inviare il modulo.

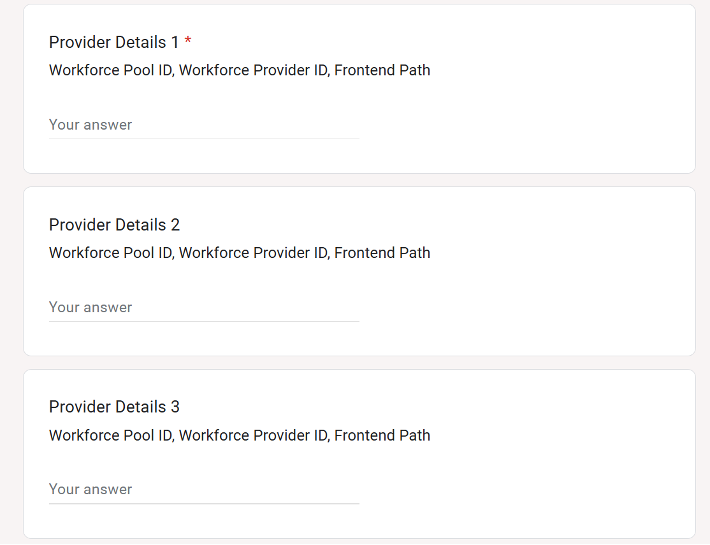

Se l'MSSP ha più percorsi frontend, compila il modulo Google per aggiungere i dettagli relativi a ID pool di forza lavoro, ID provider e percorso frontend per ogni provider.

Passaggio 6: email di invito

Accetta l'email di invito alla pagina Ottieni Google Security Operations e completa la configurazione. Assicurati che le informazioni sulla regione siano corrette, come indicato nell'email di invito.

Passaggio 7: migrazione

Google eseguirà la migrazione. Durante la migrazione, i servizi SOAR non saranno disponibili per due ore.

Al termine della migrazione, invieremo un'email con un nuovo URL per accedere alla piattaforma SOAR.

Coordina le attività con il rappresentante del partner durante e dopo la migrazione per assicurarti di non riscontrare problemi dopo la migrazione.

Passaggi successivi

- Panoramica della migrazione SOAR

- Esegui la migrazione degli endpoint SOAR all'API Chronicle

- Eseguire la migrazione degli agenti remoti

- Domande frequenti

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.