Guida alla convalida pre-migrazione

Questo documento descrive un approccio diagnostico sistematico e passo passo per convalidare l'istanza di Google Security Operations e la configurazione dell'autenticazione prima della migrazione di SOAR. Questa guida si concentra sullo standard SAML utilizzato per l'autenticazione e l'autorizzazione degli utenti.

Convalida della configurazione dell'API Chronicle

Per verificare se l'API Chronicle è configurata correttamente nel tuo Google Cloud progetto, segui questi passaggi:

- Accedi alla Google Cloud console e seleziona il progetto corretto dall'elenco progetti nella barra di navigazione in alto. Google Cloud

- Apri il menu di navigazione (≡) e vai ad API e servizi > API e servizi abilitati.

- Vai all'elenco API e servizi abilitati per trovare

Chronicle API. Se è presente nell'elenco:l'API è abilitata.

Se NON è presente nell'elenco: fai clic su + ABILITA API E SERVIZI nella parte superiore, cerca

Chronicle APIe fai clic su Abilita.

Per verificare se l'account di servizio è stato creato:

- Vai alla pagina IAM nella Google Cloud console.

- Mostra gli account nascosti (passaggio fondamentale): devi selezionare la casella sul lato destro della barra dei filtri con la dicitura Includi concessioni di ruoli fornite da Google.

- Cerca l'agente:nella barra dei filtri, digita

chronicle. Stai cercando un indirizzo email che corrisponda a questo pattern specifico:service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - Verifica le autorizzazioni: assicurati che abbia il ruolo di Agente di servizio Chronicle. Se il ruolo non è presente, fai clic su Modifica Modifica e aggiungilo di nuovo.

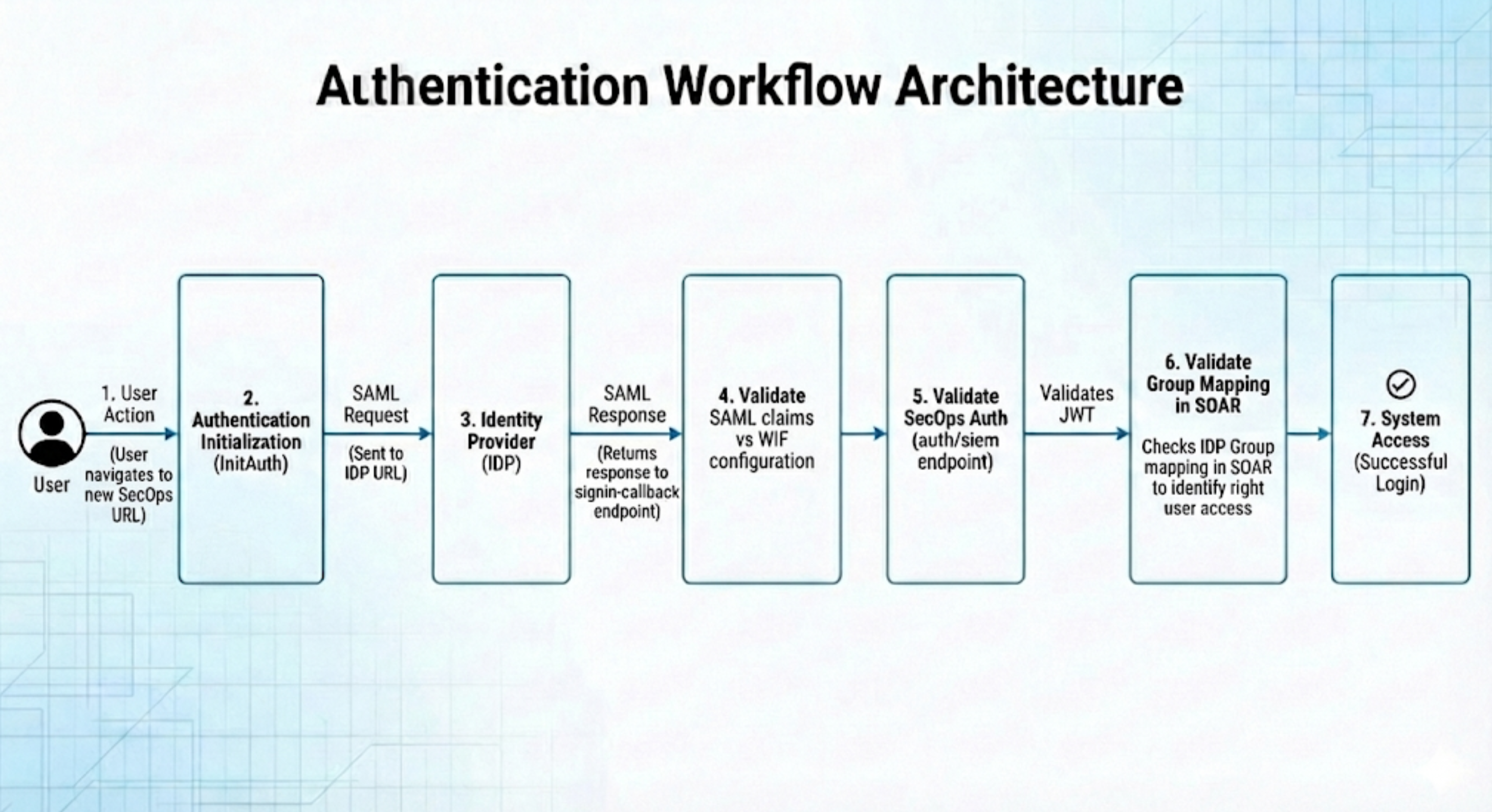

Architettura del flusso di lavoro di autenticazione

Comprendere il flusso delle richieste è fondamentale per isolare eventuali punti di errore. Il seguente diagramma illustra il percorso sequenziale di un accesso riuscito.

Procedura dettagliata per la risoluzione dei problemi

Per diagnosticare e tracciare in modo efficace il processo di autenticazione SAML, puoi utilizzare le utilità basate sul web elencate nelle sezioni seguenti.

Sebbene Google non approvi alcun prodotto in particolare, è noto che i seguenti strumenti aiutano a risolvere i problemi relativi al processo:

- Convalida SAML: https://www.samltool.io/

- Scopo: utilizzato per decodificare e convalidare le richieste e le risposte SAML non elaborate.

- Ispezione JWT: https://www.jwt.io/

- Scopo: utilizzato per ispezionare le attestazioni e i contenuti dei token web JSON (JWT).

Fase 1: preparazione dell'ambiente

Prima di iniziare, esegui le seguenti operazioni per assicurarti che l'ambiente del browser sia pronto per acquisire il traffico di rete:

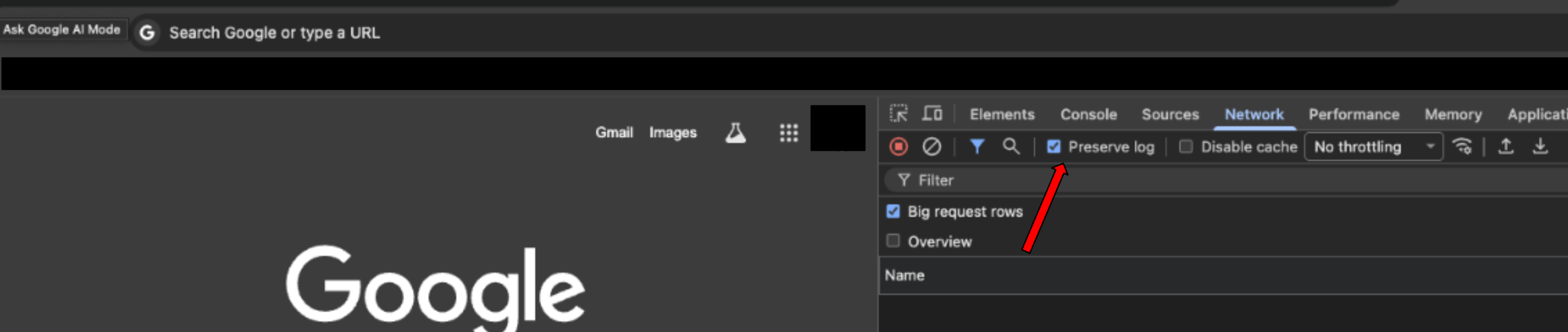

- Apri una nuova scheda del browser vuota.

- Apri Strumenti per sviluppatori (premi F12 o Ctrl + Shift + I (Windows /Linux) o Cmd + Opzione + I (macOS)) e vai alla scheda Rete.

Seleziona la casella Conserva log per assicurarti che nessun dato venga perso durante i reindirizzamenti.

Vai all'URL dell'ambiente Google SecOps per avviare il flusso di accesso. Riceverai questo URL via email dopo aver completato la configurazione di Google SecOps nel passaggio 5 della fase 1 della migrazione per i clienti autonomi di SOAR. L'oggetto dell'email è

YourGoogle SecOps instance is ready.

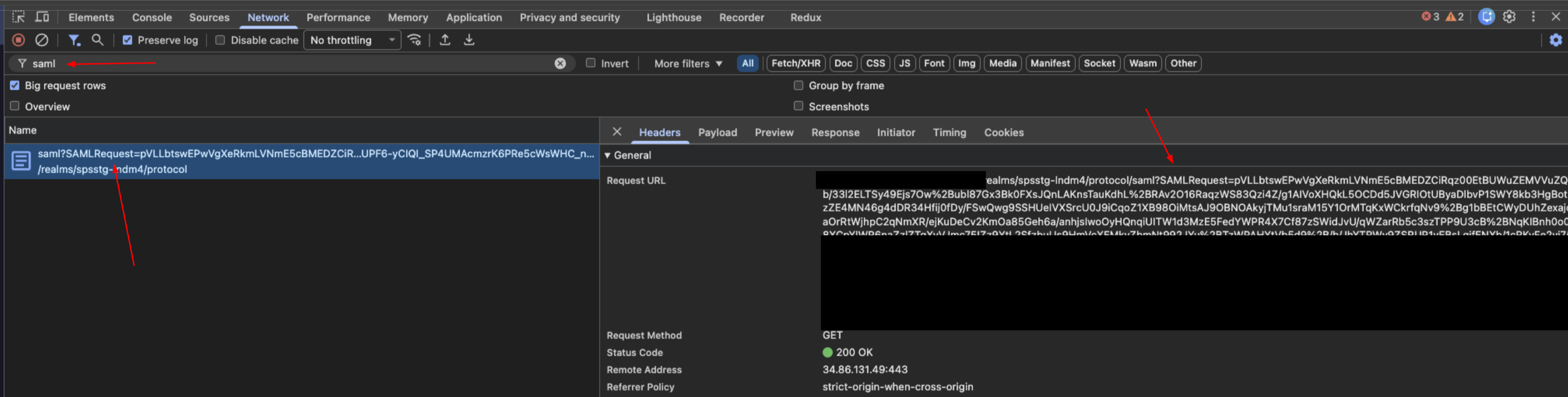

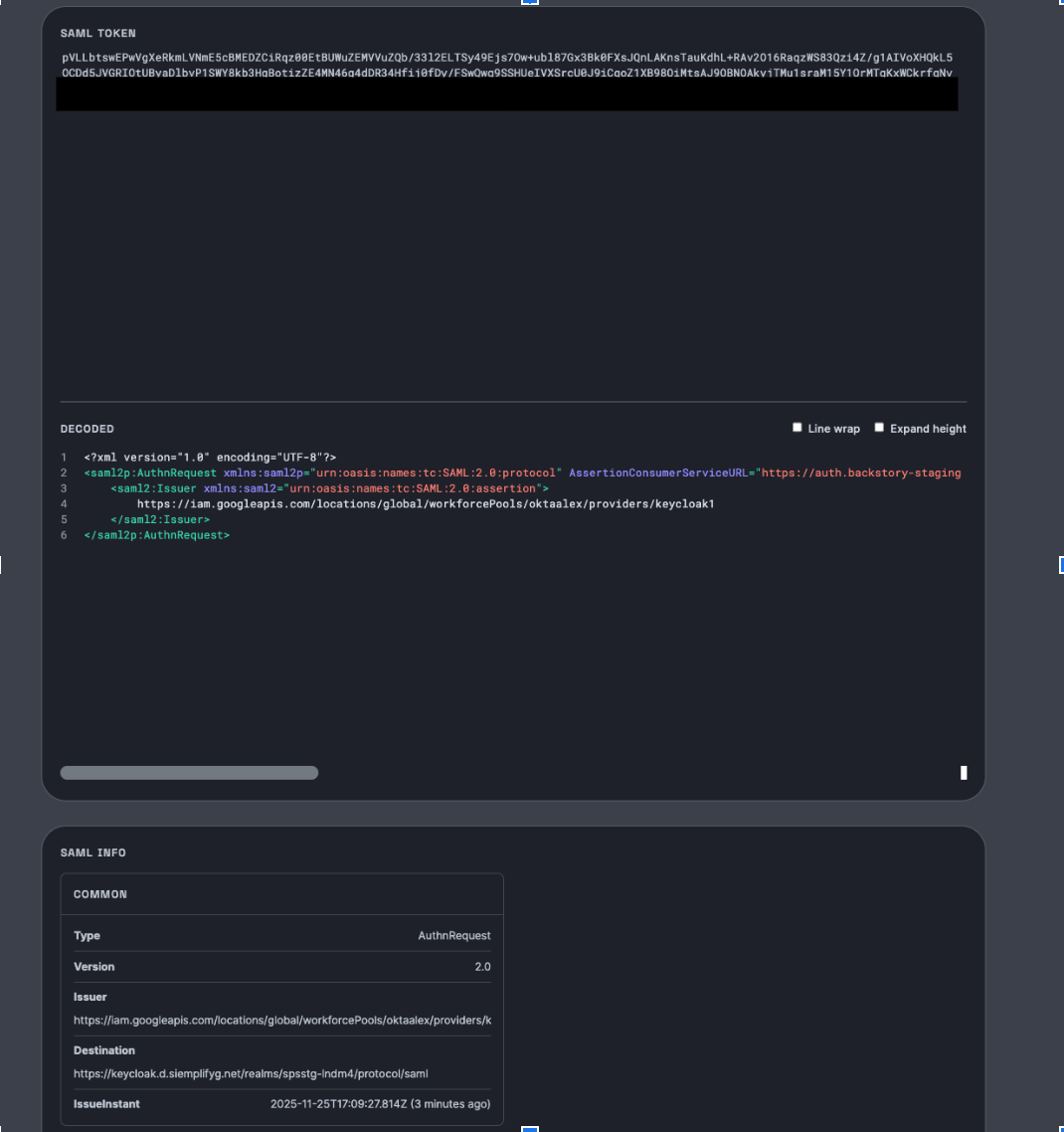

Fase 2: convalida della richiesta SAML all'IdP

Questo passaggio verifica il messaggio iniziale inviato Google Cloud al tuo provider di identità (IdP).

Individua la richiesta:nella barra dei filtri della scheda Rete, cerca

saml.

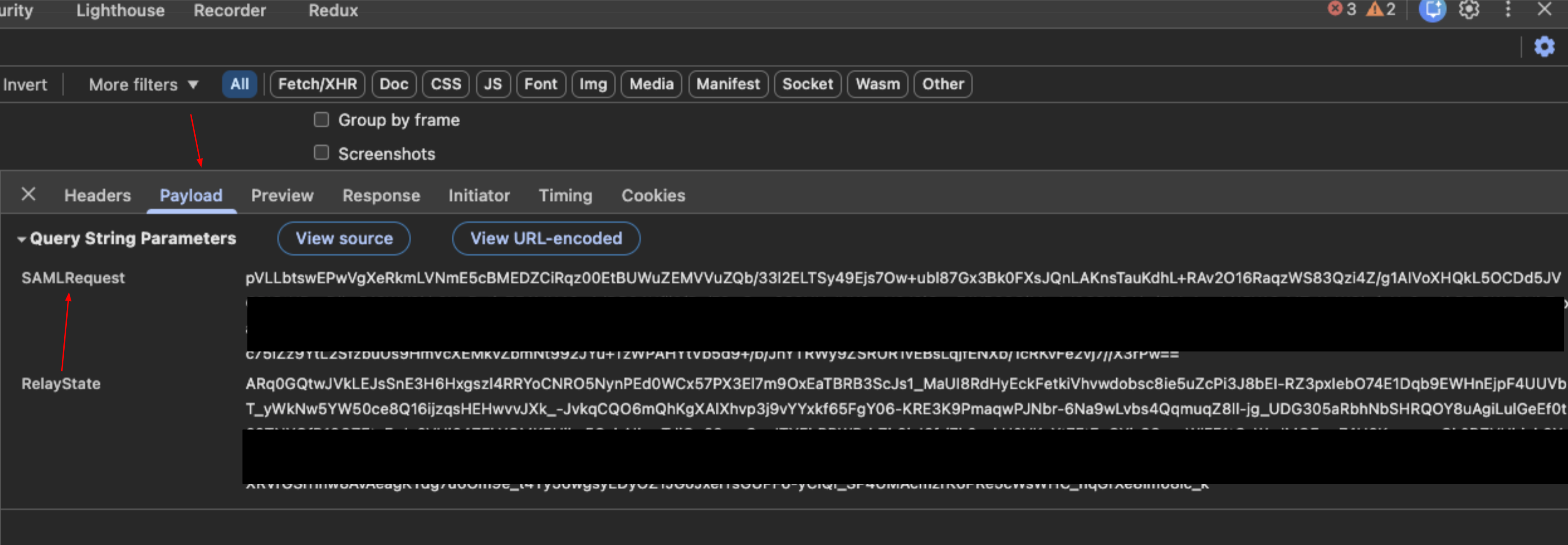

Estrai i dati: seleziona la richiesta e fai clic sulla scheda Payload. Individua il parametro della stringa di query con l'etichetta

SAMLRequest.

Decodifica: copia il valore della richiesta e incollalo nello strumento Convalida SAML (

samltool.io) per decodificarlo.

Verifica:

- Controlla la destinazione della richiesta.

- Verifica che questo URL corrisponda alle impostazioni di configurazione all'interno del tuo IdP.

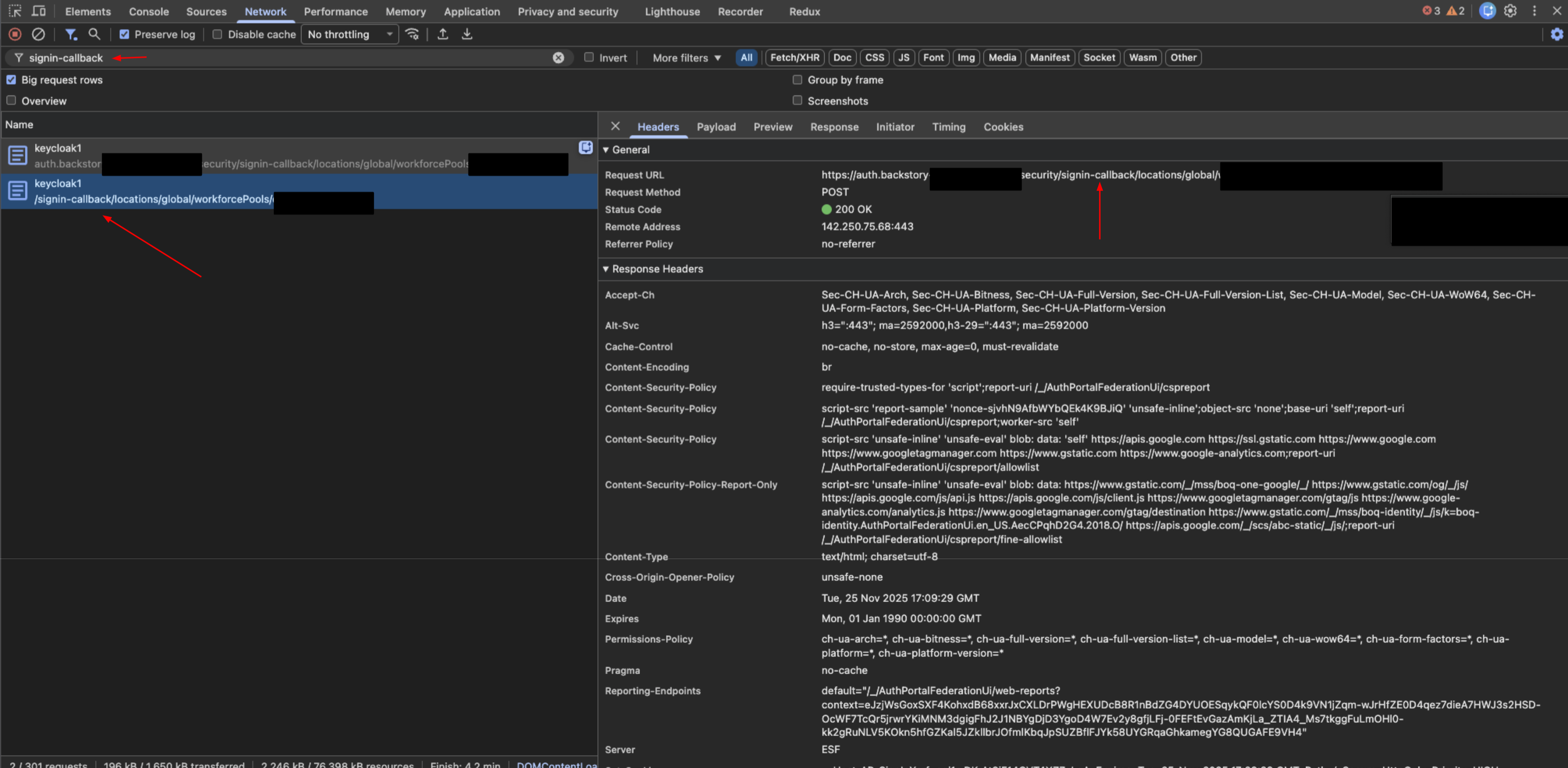

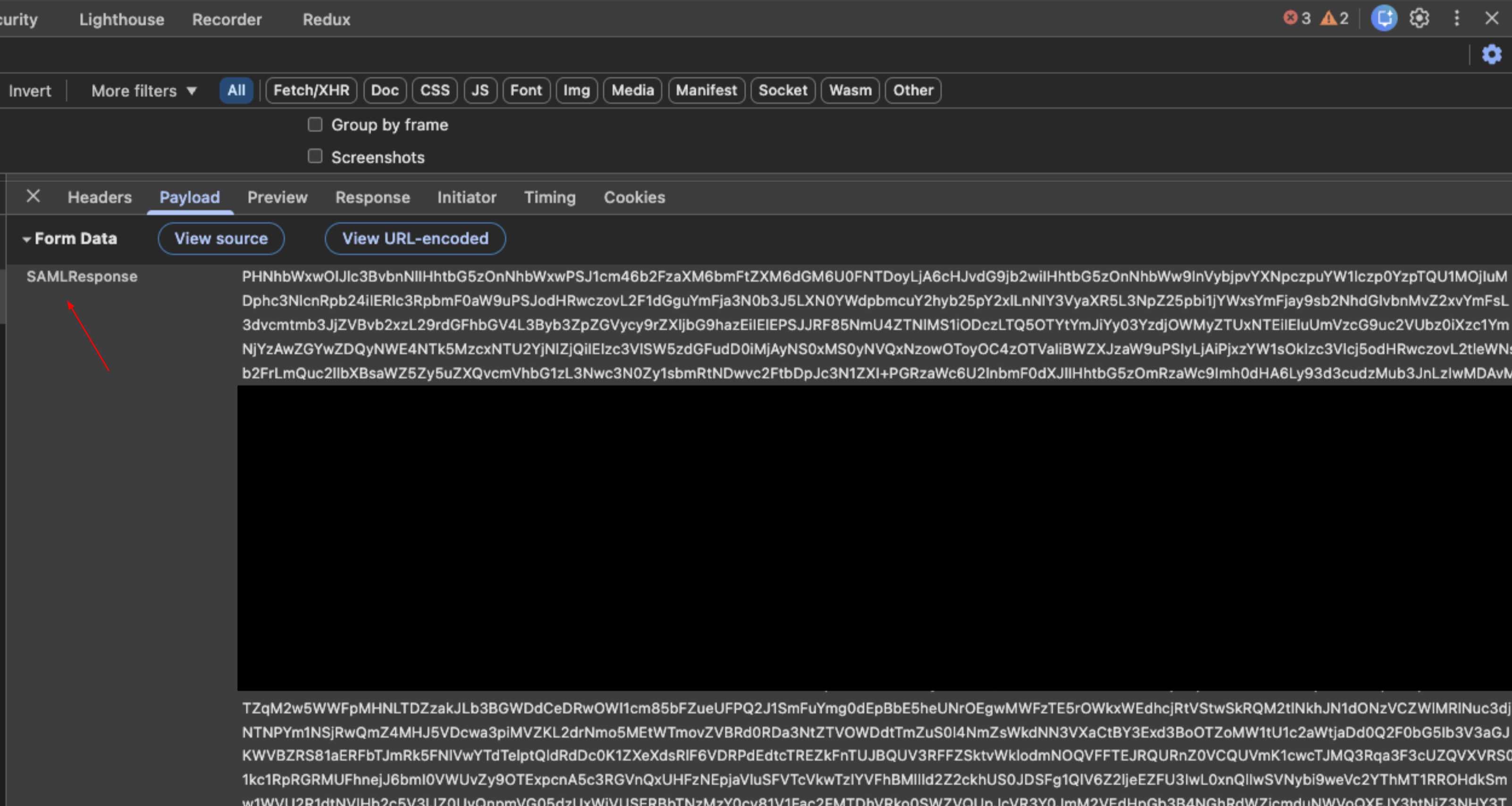

Fase 3: convalida della risposta SAML dall'IdP

Questo passaggio verifica gli attributi restituiti dall'IdP Google Cloud dopo l'autenticazione.

Individua la risposta: nella barra dei filtri della scheda Rete, cerca

signin-callback.

Estrai i dati: seleziona la richiesta e fai clic sulla scheda Payload. Individua i

SAMLResponsedati.

Decodifica: copia il valore della risposta e incollalo nello strumento Convalida SAML.

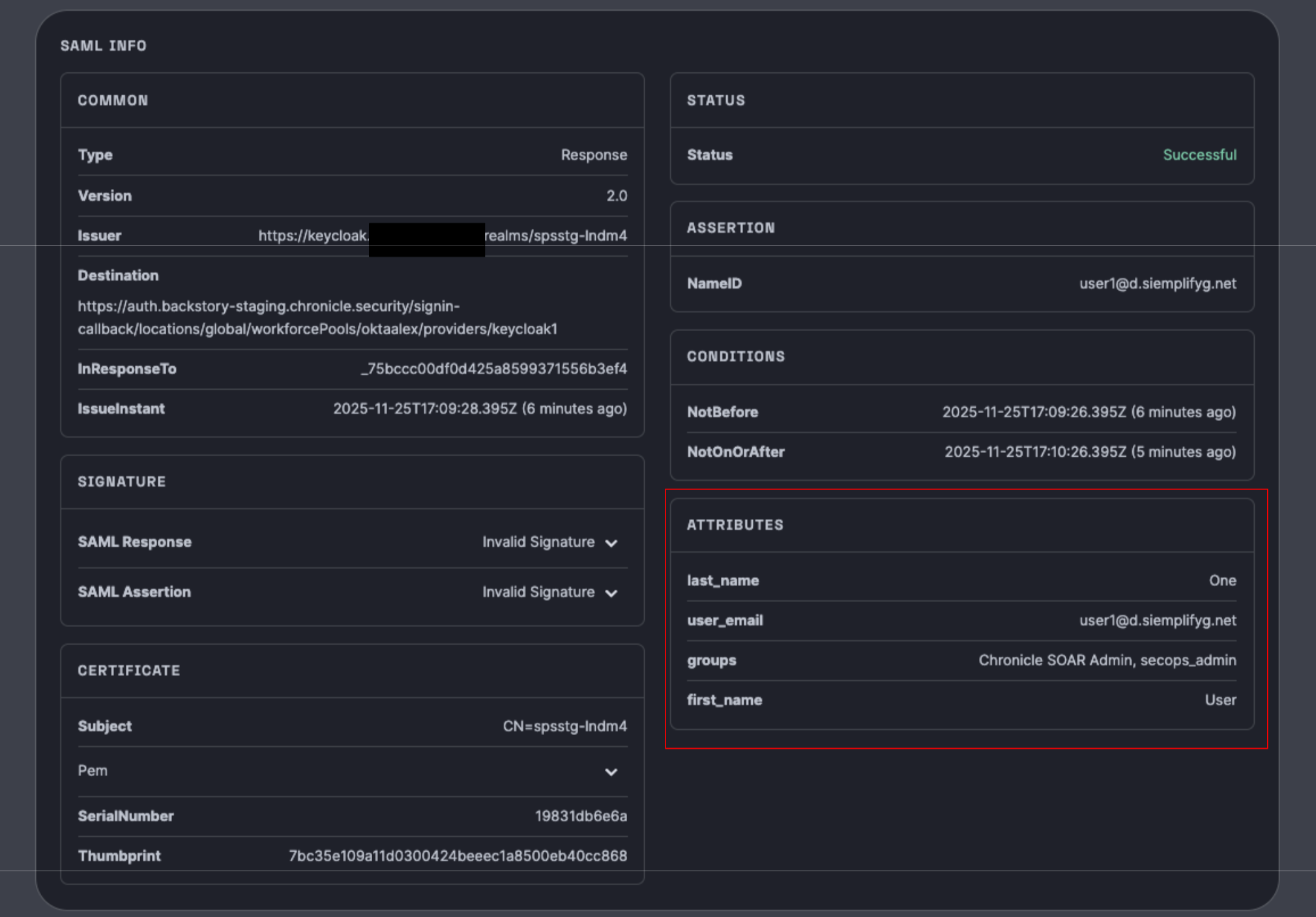

Verifica:

- Esamina le attestazioni (attributi) restituite, ad esempio

groups,first name,last nameeemail. - Importante: assicurati che questi attributi corrispondano alla configurazione nelle impostazioni del pool di forza lavoro in Google Cloud.

Verifica che i valori siano corretti per l'utente specifico che tenta di accedere.

- Esamina le attestazioni (attributi) restituite, ad esempio

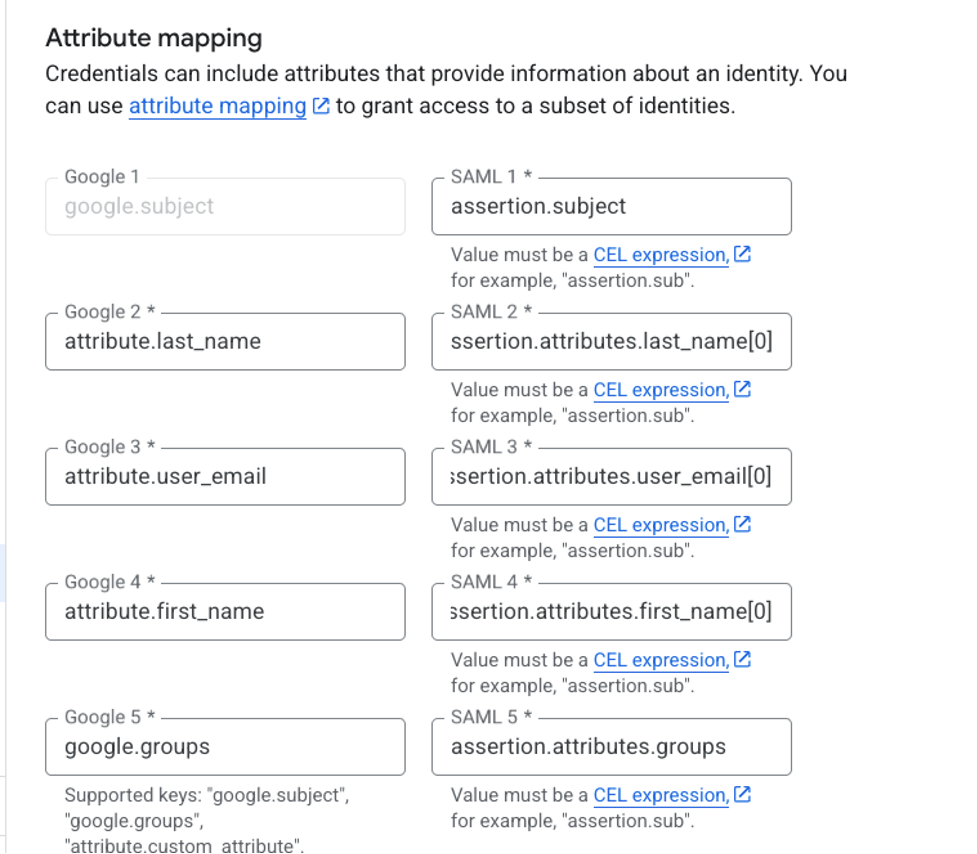

L'immagine seguente mostra un mapping degli attributi:

Il mapping nell'immagine è il seguente:

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

La parte sinistra è sempre la stessa: è la sintassi di Google. La parte destra è in base alle chiavi degli attributi delle attestazioni mostrate nella risposta SAML.

Il [0] è fondamentale per gli attributi specifici indicati (last_name, user_email , first_name) e non è pertinente per subject e groups.

Fase 4: convalida dell'autenticazione di Google SecOps

Questo passaggio verifica se Google Cloud sta autenticando l'utente per accedere a Google SecOps SOAR.

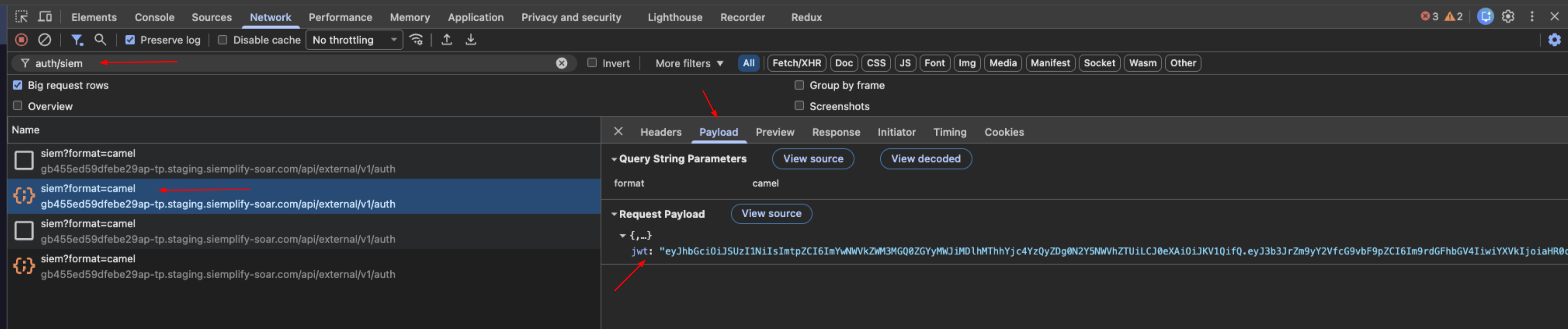

Individua il token nel browser dell'utente: Nella barra dei filtri della scheda Rete, cerca l'endpoint

auth/siem.

Estrai i dati: seleziona la richiesta e visualizza la scheda Payload. Individua la

jwtstringa.Decodifica: copia la stringa JWT e incollala nello strumento Ispezione JWT (jwt.io).

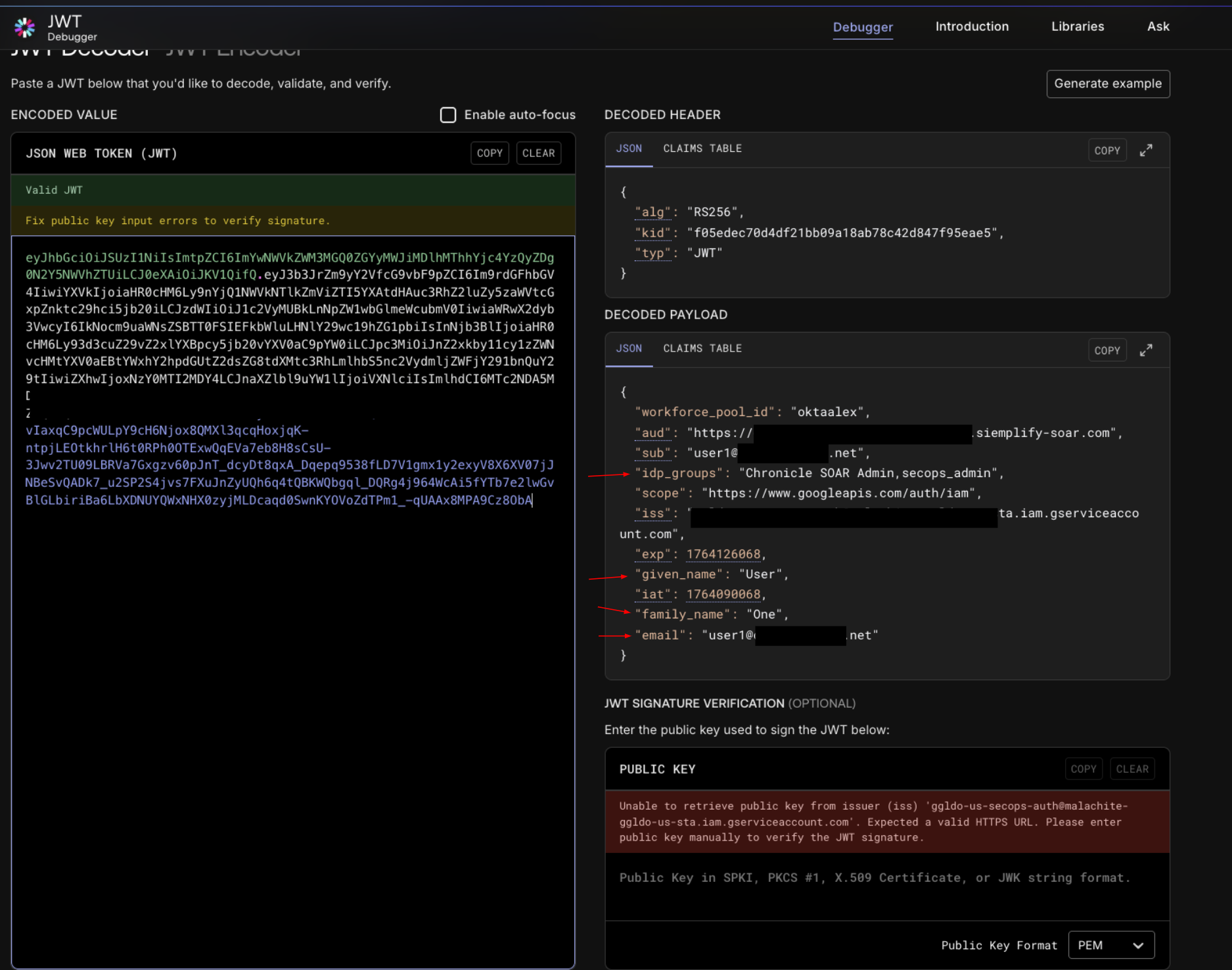

Verifica:

- Confronta le attestazioni decodificate per

given_name,family_name,emaileidpgroups. - Conferma della corrispondenza: questi valori devono corrispondere esattamente agli attributi convalidati nella fase 3 (risposta SAML).

- Se i valori corrispondono e non hai ancora accesso, controlla l' assegnazione dei ruoli in IAM. Assicurati che a tutti gli utenti sia assegnato uno dei ruoli predefiniti di Chronicle utilizzando il formato principale corretto per la configurazione dell'identità (federazione delle identità per la forza lavoro o Cloud Identity per gli account gestiti da Google).

- Confronta le attestazioni decodificate per

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.