Google SecOps SOAR-Protokolle erfassen

Sie können Google Security Operations SOAR-Logs im Google Cloud Log-Explorer verwalten und überwachen. Sie können auch Google Cloud Tools verwenden, um spezielle Messwerte und Benachrichtigungen einzurichten, die durch bestimmte Ereignisse in Ihren SOAR-Vorgangsprotokollen ausgelöst werden.

Die Logs enthalten wichtige Daten aus den ETL-, Playbook- und Python-Funktionen von SOAR. Zu den erfassten Daten gehören die Ausführung von Python-Skripts, die Aufnahme von Benachrichtigungen und die Playbook-Leistung.

SOAR-Logerfassung aktivieren

Google SecOps stellt Betriebslogs für SOAR-Aktivitäten bereit, einschließlich Playbook-Ausführungen, Connector-Ausführungen und Python-Skriptausgaben.

- Google SecOps (SIEM + SOAR Unified): Die Erfassung von SOAR-Logs ist standardmäßig aktiviert. Die Plattform konfiguriert automatisch Logsenken, um diese Logs an Cloud Logging in Ihrem Google Cloud -Projekt weiterzuleiten. Es ist keine manuelle Konfiguration erforderlich.

- Eigenständiges SOAR:Sie müssen ein Dienstkonto manuell konfigurieren und die Anmeldedaten dem Google SecOps-Support zur Verfügung stellen, um den Protokollexport zu aktivieren. Weitere Informationen finden Sie unter SOAR-Logs einrichten.

Auf Google SecOps SOAR-Logs zugreifen

Google SecOps SOAR-Logs werden in einen separaten Namespace namens chronicle-soar geschrieben und nach dem Dienst kategorisiert, der das Log generiert hat.

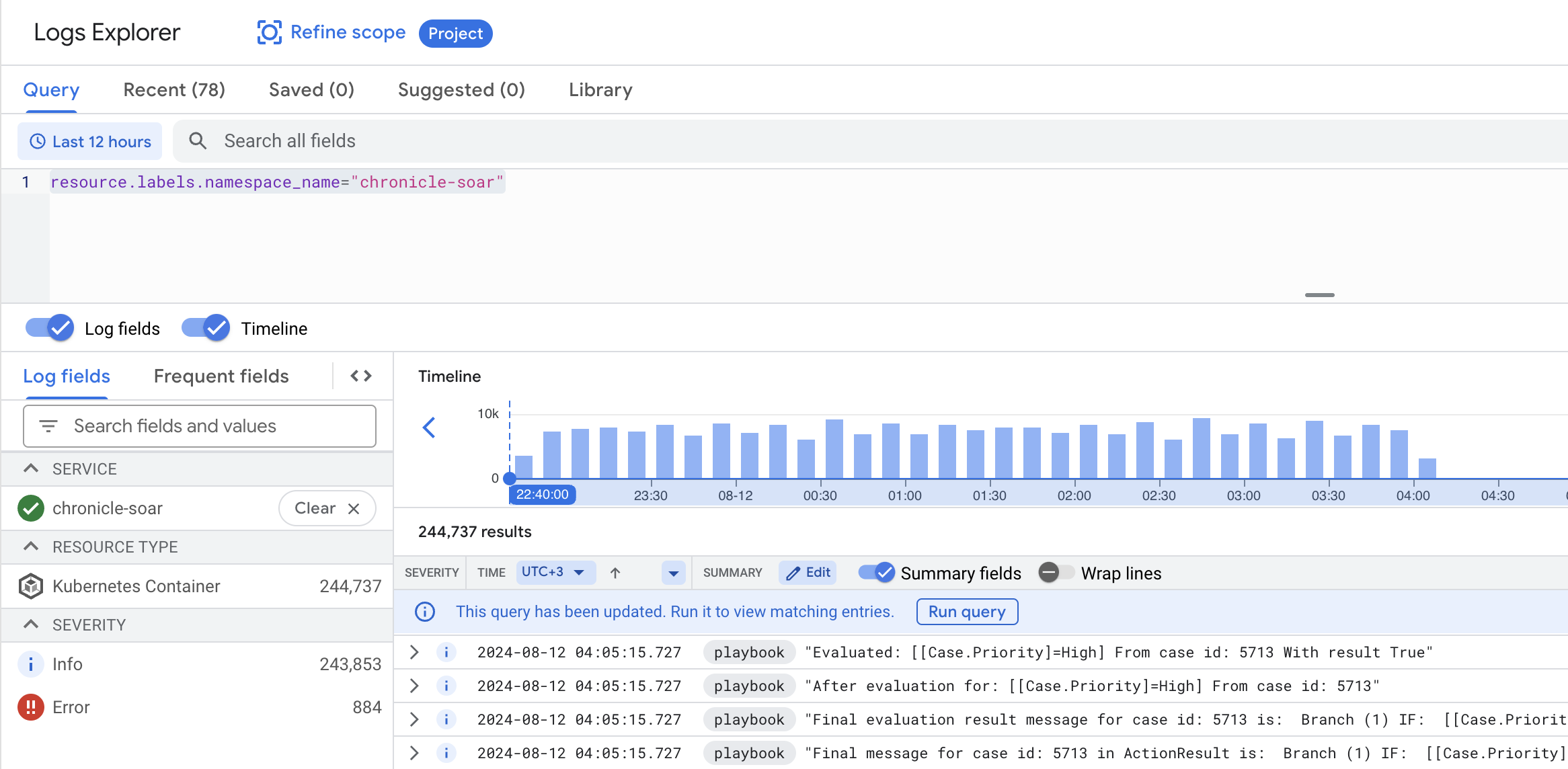

So greifen Sie auf Google SecOps SOAR-Logs zu:

- Rufen Sie in der Google Cloud Console Logging > Log-Explorer auf.

- Wählen Sie das Google SecOps-Projekt Google Cloud aus.

Geben Sie den folgenden Filter in das Feld ein und klicken Sie auf Abfrage ausführen:

resource.labels.namespace_name="chronicle-soar"

Wenn Sie Logs eines bestimmten Dienstes filtern möchten, geben Sie die folgenden Filter in das Feld ein und klicken Sie auf Abfrage ausführen:

resource.labels.namespace_name="chronicle-soar" resource.labels.container_name="<container_name>"Die Werte umfassen

playbook,pythonoderetl.

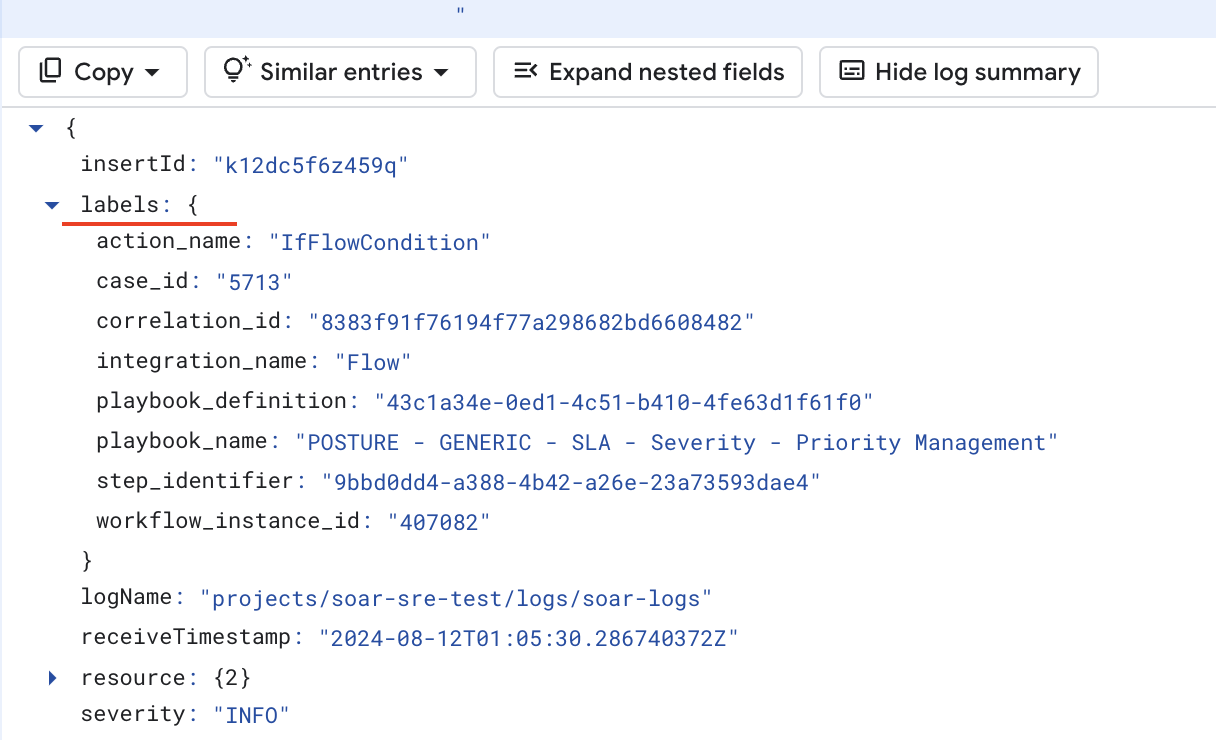

Playbook-Labels

Mit Playbook-Loglabels lässt sich der Umfang einer Abfrage effizienter und bequemer eingrenzen. Alle Labels befinden sich im Label-Abschnitt jeder Log-Nachricht:

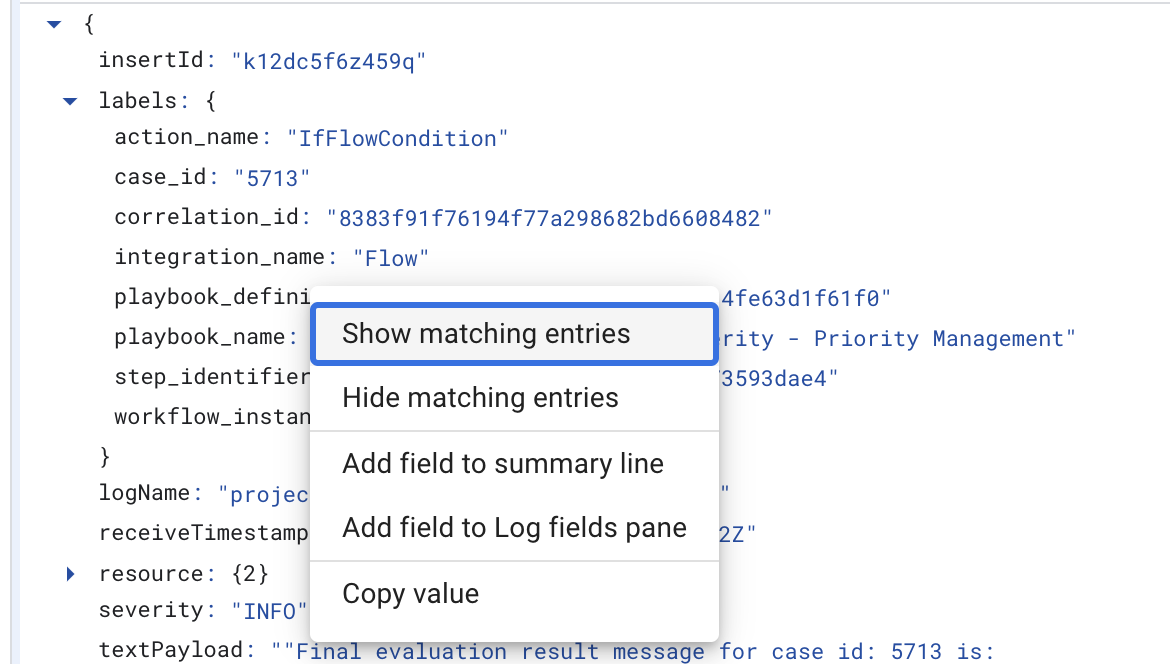

Wenn Sie den Logbereich eingrenzen möchten, maximieren Sie die Lognachricht, klicken Sie mit der rechten Maustaste auf die einzelnen Labels und blenden Sie bestimmte Logs ein oder aus:

Die folgenden Labels sind verfügbar:

playbook_definitionplaybook_nameblock_nameblock_definitioncase_idcorrelation_idintegration_nameaction_name

Python-Logs

Die folgenden Logs sind für den Python-Dienst verfügbar:

resource.labels.container_name="python"

Labels für Integrationen und Connectors:

integration_nameintegration_versionconnector_nameconnector_instance

Job-Labels:

integration_nameintegration_versionjob_name

Aktionslabels:

integration_nameintegration_versionintegration_instancecorrelation_idaction_name

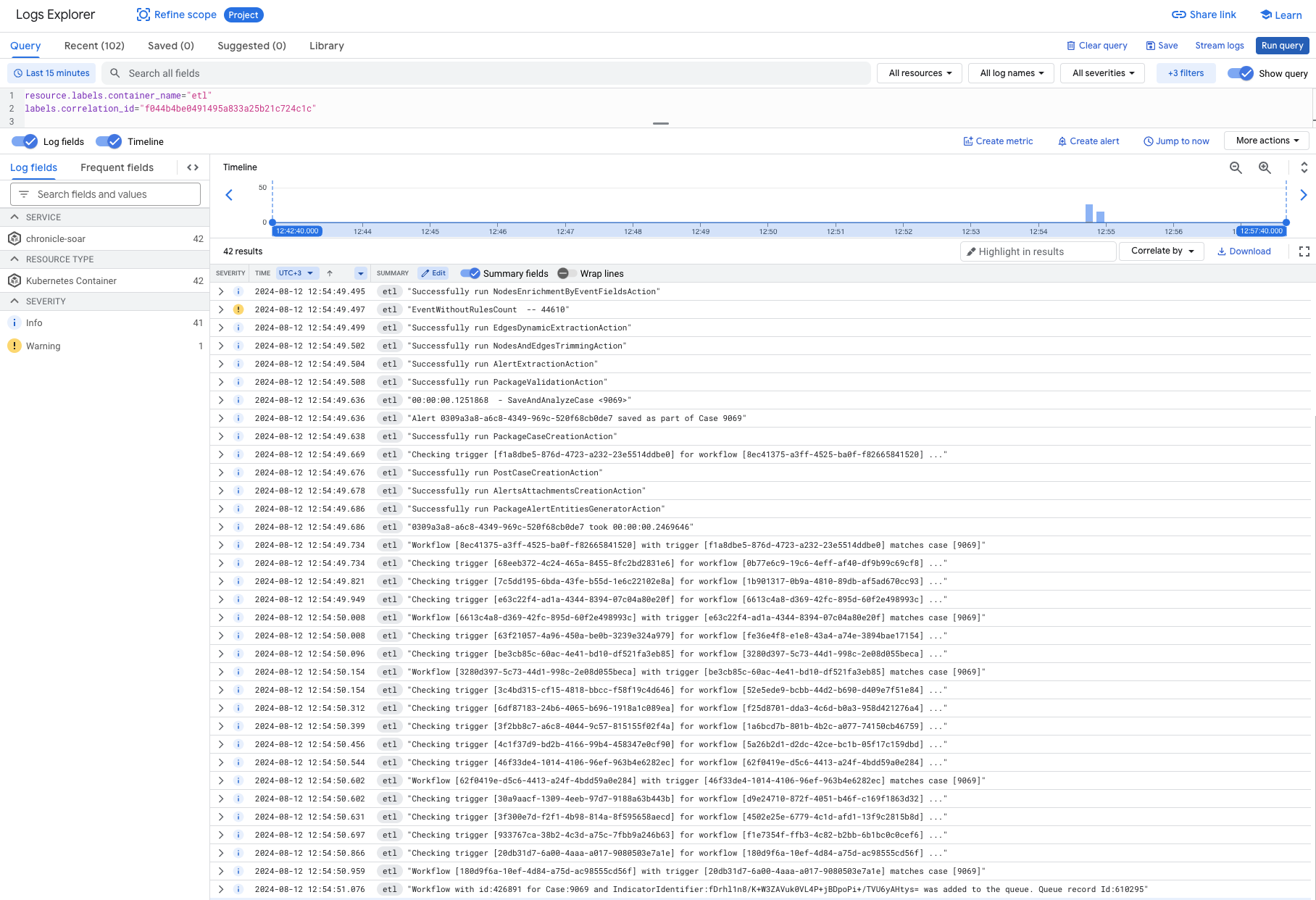

ETL-Logs

Für den ETL-Dienst sind die folgenden Logs verfügbar:

resource.labels.container_name="etl"

ETL-Labels:

correlation_id

Wenn Sie beispielsweise den Erfassungsablauf für eine Benachrichtigung bereitstellen möchten, filtern Sie nach correlation_id:

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten