ルールの再生と MTTD について

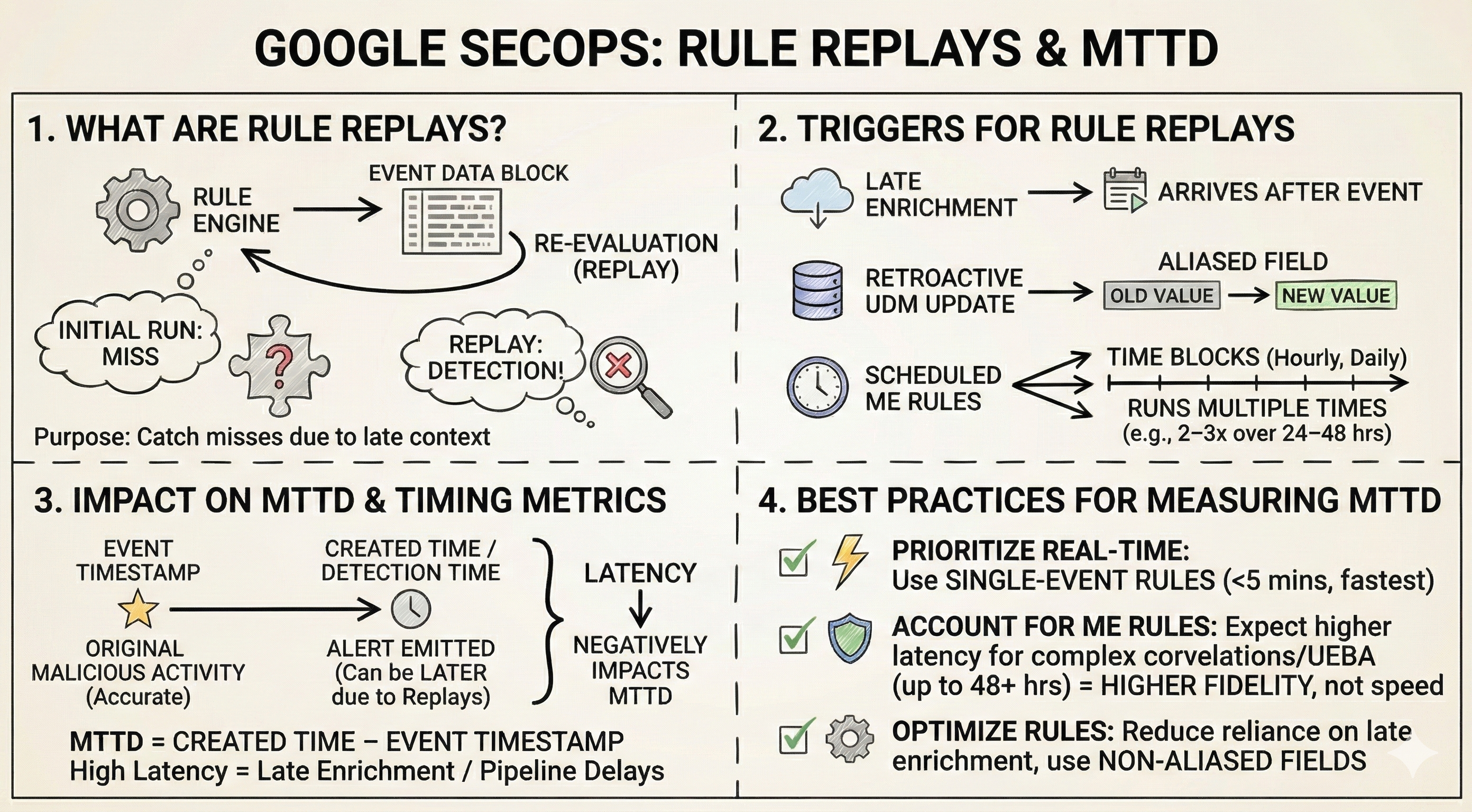

このドキュメントでは、ルール再生(クリーンアップ実行とも呼ばれます)が遅延して到着したデータとコンテキストの更新を管理する方法と、それが検出までの平均時間(MTTD)指標に与える影響について説明します。

ルールの再生

Google SecOps は、大量のセキュリティ データを処理します。コンテキスト データまたは関連データに依存するルールの検出を正確に行うため、ルールエンジンは ルール再生プロセスを自動的に実行します。このプロセスでは、遅れて到着したデータや、更新されたコンテキストを必要とするルール(侵害の指標(IOC)との照合など)を処理するために、同じイベントデータのブロックが異なる間隔で複数回評価されます。

ルールの再生トリガー

関連するコンテキスト データが到着したとき、または最初のイベントデータよりも遅れて処理されたときに、ルールが再評価(再実行)されます。

一般的なルール再生トリガーは次のとおりです。

遅延して到着した拡充データ

エンティティ コンテキスト グラフ(ECG)などのデータ拡充パイプラインは、データをバッチ処理する場合があります。UDM イベントが関連するコンテキスト データ(アセット情報やユーザー コンテキストなど)よりも先に到着した場合、最初のルール実行時に検出が漏れる可能性があります。

遡及的な UDM 拡充の更新

ルールで

$udm.event.principal.hostnameなどの エイリアス フィールド(拡充されたフィールド)を検出ロジックで使用し、ソースデータ(DHCP レコードなど)が 1 時間以上遅れて到着した場合、それらのフィールド値は、その特定のイベント時間に対して遡及的に更新されます。後続のルール実行(「クリーンアップ実行」)では、これらの新しく拡充された値が使用され、以前は見逃されていた検出がトリガーされる可能性があります。スケジュール設定されたマルチイベント ルール

マルチイベント(ME)ルールは、スケジュール(10 分、1 時間、1 日など)で実行され、イベント時間のブロックを評価します。これらのルールは、履歴データに対する遅延エンリッチメントの更新をキャプチャするために、同じ時間ブロックを後で再評価します。多くの場合、少なくとも 2 回または 3 回実行されます(たとえば、5 ~ 8 時間後にチェックし、24 ~ 48 時間後に再度チェックします)。

タイミング指標への影響

ルール再生の結果として検出が行われた場合、アラートの [検出期間] または [イベントのタイムスタンプ] は、元の悪意のあるアクティビティの時刻を参照します。作成日時は検出が作成された日時です。これは、数時間または数日遅れることがあります。

検出レイテンシが高い(イベントと検出の間に大きな時間差がある)場合は、通常、遅延して到着したデータの再エンリッチメントまたはエンティティ コンテキスト グラフ(ECG)パイプラインのレイテンシが原因です。

この時間差により、検出が「遅い」または「遅延」しているように見えることがあります。これにより、アナリストが混乱し、MTTD などのパフォーマンス指標が歪められる可能性があります。

| 指標コンポーネント | 時間のソース | リプレイが MTTD に与える影響 |

|---|---|---|

| 検出期間 / イベントのタイムスタンプ | 元のセキュリティ イベントが発生した時刻。 | この情報はイベントの時刻まで正確に保たれます。 |

| 検出時間 / 作成時間 | 検出がエンジンによって実際に発行された時刻。 | この時間は、遅延したエンリッチメント データを取り込んだセカンダリ(再生)実行に依存するため、イベント タイムスタンプに対して「遅延」または「遅延」と表示されます。この差分は MTTD の計算に悪影響を及ぼします。 |

MTTD の測定に関するベスト プラクティス

MTTD は、最初の侵害から脅威の効果的な検出までの時間を定量化します。ルール再生によってトリガーされた検出を分析する場合は、次のベスト プラクティスを適用して、正確な MTTD 指標を維持します。

リアルタイム検出システムを優先する

最速の検出を行うには、単一イベント ルールを使用します。これらのルールはほぼリアルタイムで実行され、通常は 5 分未満の遅延で実行されます。

これにより、複合検出のより包括的な使用もサポートされます。

マルチイベント ルールでルールの再生を考慮する

マルチイベント ルールは、スケジュールされた実行頻度により、本質的にレイテンシが高くなります。マルチイベント ルールによって生成された検出の MTTD を測定する場合は、自動ルール再生によって生成された検出がカバレッジと精度を高めることに役立つことを認識することが重要です。これらの再生は、遅延コンテキストを必要とする脅威を検出することが多いですが、その特定の検出の報告されたレイテンシは必然的に増加します。

クリティカルで時間依存性の高いアラートの場合: 実行頻度が可能な限り短い(たとえば、一致ウィンドウが 1 時間未満)単一イベント ルールまたはマルチイベント ルールを使用します。

複雑で長期間の関連付け(UEBA、多段階攻撃)の場合: ルールが広範なコンテキスト結合または参照リストに依存している場合、非同期で更新される可能性があるため、レイテンシが大きくなる(48 時間以上)可能性があります。ここでのメリットは、絶対的な速度ではなく、検出の忠実度が高まることです。

ルールを最適化して、遅延エンリッチメントへの依存度を下げる

検出速度を最適化し、遡及的エンリッチメント実行の影響を最小限に抑えるには、可能な限り、ルールロジックでエイリアスなしのフィールド(ダウンストリーム エンリッチメント パイプラインの対象とならないフィールド)の使用を検討してください。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。