Esta página aplica-se ao Apigee e ao Apigee Hybrid.

Muitas organizações procuram integrar o Apigee com as respetivas soluções de informação de segurança e gestão de eventos (SIEM). Esta integração permite a correlação valiosa dos dados do Apigee com outros registos de produtos de rede e segurança, o que facilita a deteção avançada de ameaças, o registo abrangente e os relatórios de conformidade. Este documento explora várias abordagens de integração, adequadas a cenários com e sem o suplemento Segurança avançada da API.

Público-alvo

O público-alvo deste documento inclui:

- Administradores de APIs responsáveis por garantir a segurança das APIs, gerir as configurações da plataforma, apoiar a eficiência operacional e cumprir os requisitos de conformidade de segurança.

- Analistas de segurança focados na deteção e investigação proativas de incidentes de segurança relacionados com APIs para minimizar o risco e proteger dados confidenciais.

Opções de configuração

O Apigee oferece dois métodos principais para enviar informações de registo para um SIEM:

| Opção | Descrição |

|---|---|

| Registos da Google Cloud Platform | Fornece um nível básico de dados de registo da API, incluindo registos específicos do serviço úteis para depuração e resolução de problemas. |

| Política de Registo de Mensagens do Apigee | A Política de Registo de Mensagens oferece maior flexibilidade e controlo, permitindo-lhe enviar uma vasta gama de dados de registo do Apigee, incluindo variáveis de fluxo específicas, para o seu SIEM. |

Integrar o Apigee com o seu SIEM

A adaptabilidade do Apigee garante uma integração perfeita com a solução SIEM escolhida. Os passos gerais de integração são:

- Escolha o método de integração. Selecione os registos da Google Cloud Platform ou a política de registo de mensagens do Apigee com base nos seus requisitos de dados e nas capacidades do SIEM.

- Estabeleça o encaminhamento de dados. Para estabelecer o encaminhamento de dados, configure o Apigee para enviar os dados de registo desejados para o seu SIEM. Seguem-se os passos básicos para esta configuração.

Os passos exatos dependem da configuração e dos detalhes de configuração do seu sistema SIEM:

- Configure uma ligação ou uma integração entre o Apigee e o seu SIEM.

- Especifique na configuração do SIEM os registos ou eventos do Apigee a encaminhar para o SIEM.

- Conceda as autorizações necessárias no seu SIEM para receber e processar os dados do Apigee.

- Alinhe as estruturas de dados. Mapeie os campos de registo do Apigee e as variáveis de fluxo

(como

client.ip,request.uri, etc.) aos campos correspondentes no modelo de dados do seu SIEM. Este alinhamento garante que o SIEM pode interpretar e categorizar corretamente os dados do Apigee para uma análise eficaz e uma correlação com outros eventos de segurança.

Registe dados de segurança avançados da API

Se quiser registar dados que foram identificados pela deteção de abusos de segurança da API avançada, pode usar ações com a política de registo de mensagens do Apigee.

Siga estes passos:

- Use ações de segurança avançada da API para sinalizar uma regra que quer registar.

- Use o cabeçalho adicionado pela ação para acionar a política de registo de mensagens para registar o pedido

sinalizado.

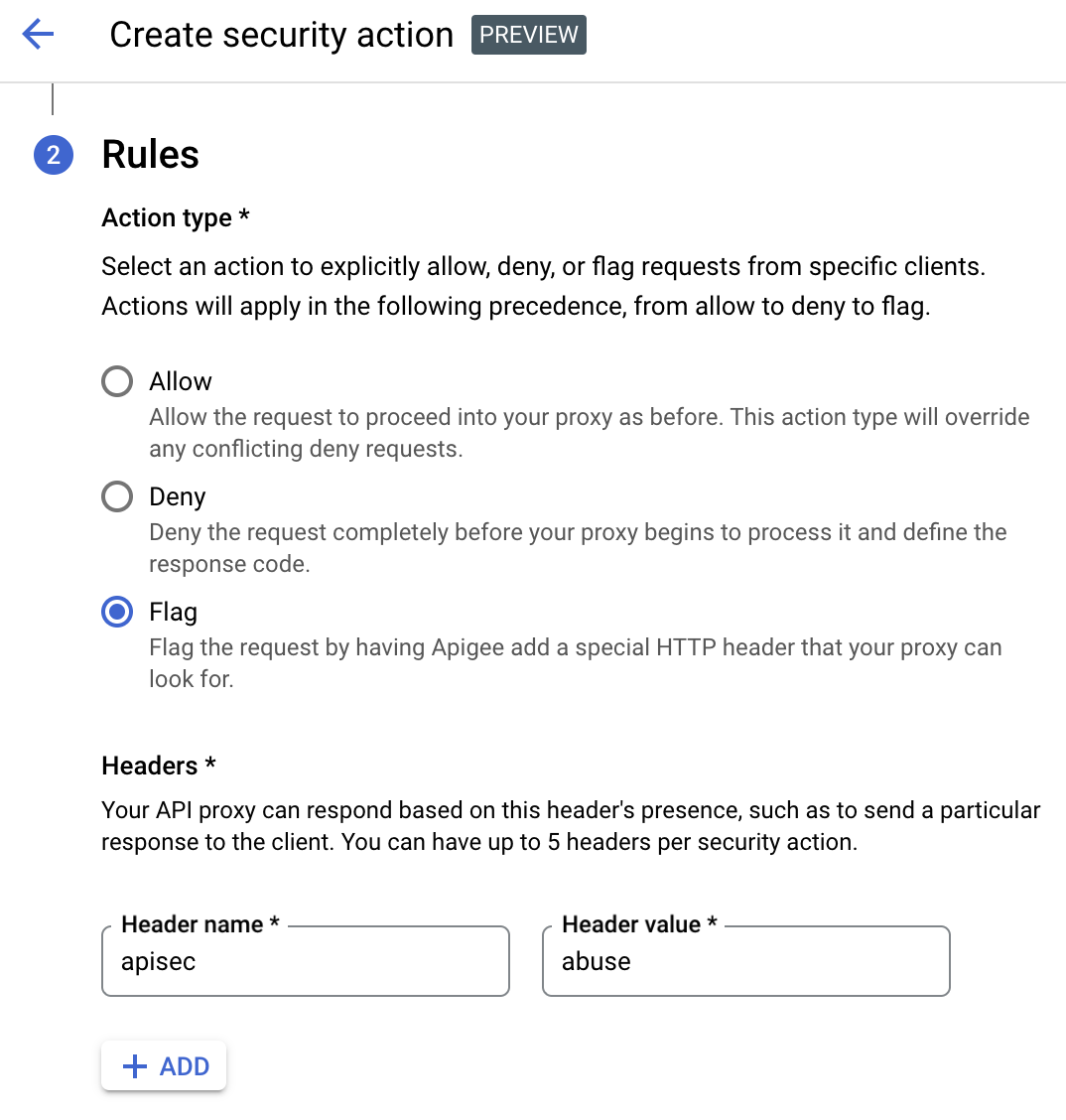

Por exemplo, a imagem seguinte mostra o cabeçalho

apisecconfigurado com o valorabusena IU de ações:

Seguindo este exemplo, pode configurar a política de registo de mensagens para ser acionada quando detetar o cabeçalho:

<PostFlow name="PostFlow"> <Request> <Step> <Condition>request.header.apisec="abuse"</Condition> <Name>LogMessagePolicy</Name> </Step> </Request> </PostFlow>

Exemplo: use a política de registo de mensagens do Apigee

Este exemplo mostra como configurar a política de registo de mensagens do Apigee para enviar dados de registo do Apigee para um SIEM. Com esta opção, especifica na política de registo de mensagens as variáveis de fluxo do Apigee que quer enviar para o SIEM. Esta opção permite-lhe enviar um conjunto mais completo de detalhes do registo para o SIEM do que os que recebe com a opção de registo da plataforma Google Cloud.

- Ative o carregamento de dados do Apigee no SIEM.

- Crie uma política de registo de mensagens com o seguinte corpo XML. Para obter ajuda, consulte o artigo Anexar e configurar políticas na IU.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <MessageLogging continueOnError="false" enabled="true" name="ML-SIEM-Integration"> <CloudLogging> <LogName>projects/{organization.name}/logs/Apigee-SIEM-Integration-{environment.name}</LogName> <Message contentType="application/json" defaultVariableValue="unknown"> { "apigee.metrics.policy.{policy_name}.timeTaken": "{apigee.metrics.policy.{policy_name}.timeTaken}", "client.country": "{client.country}", "client.host": "{client.host}", "client.ip": "{client.ip}", "client.locality": "{client.locality}", "client.port": "{client.port}", "client.state": "{client.state}", "organization.name": "{organization.name}", "proxy.client.ip": "{proxy.client.ip}", "proxy.name": "{proxy.name}", "proxy.pathsuffix": "{proxy.pathsuffix}", "proxy.url": "{proxy.url}", "request.uri": "{request.uri}", "request.verb": "{request.verb}", "response.content": "{response.content}", "response.reason.phrase": "{response.reason.phrase}", "response.status.code": "{response.status.code}", "system.region.name": "{system.region.name}", "system.timestamp": "{system.timestamp}", "system.uuid": "{system.uuid}", "target.country": "{target.country}", "target.host": "{target.host}", "target.ip": "{target.ip}", "target.locality": "{target.locality}", "target.organization": "{target.organization}", "target.port": "{target.port}", "target.scheme": "{target.scheme}", "target.state": "{target.state}", "target.url": "{target.url}" } </Message> </CloudLogging> </MessageLogging>

- Anexe a política ao fluxo de publicação do ponto final do proxy. Consulte o artigo Anexar e configurar políticas na IU.

À medida que o proxy da API processa o tráfego, a política de registo captura os campos especificados dos pedidos e das respostas e escreve-os no ficheiro de registo para análise e depuração.