Mapear usuarios en la plataforma Google SecOps

En este documento se explica cómo aprovisionar, autenticar y asignar usuarios con identificación segura a la plataforma Google Security Operations. En él se describe el proceso de configuración con Google Workspace como proveedor de identidades externo, aunque los pasos son similares para otros proveedores de identidades. Cuando uses el proveedor de identidades de Cloud, debes configurar el servicio con grupos de correo en lugar de grupos de IdP. Para obtener más información, consulta el artículo Mapear usuarios en la plataforma de Google SecOps con Cloud Identity.

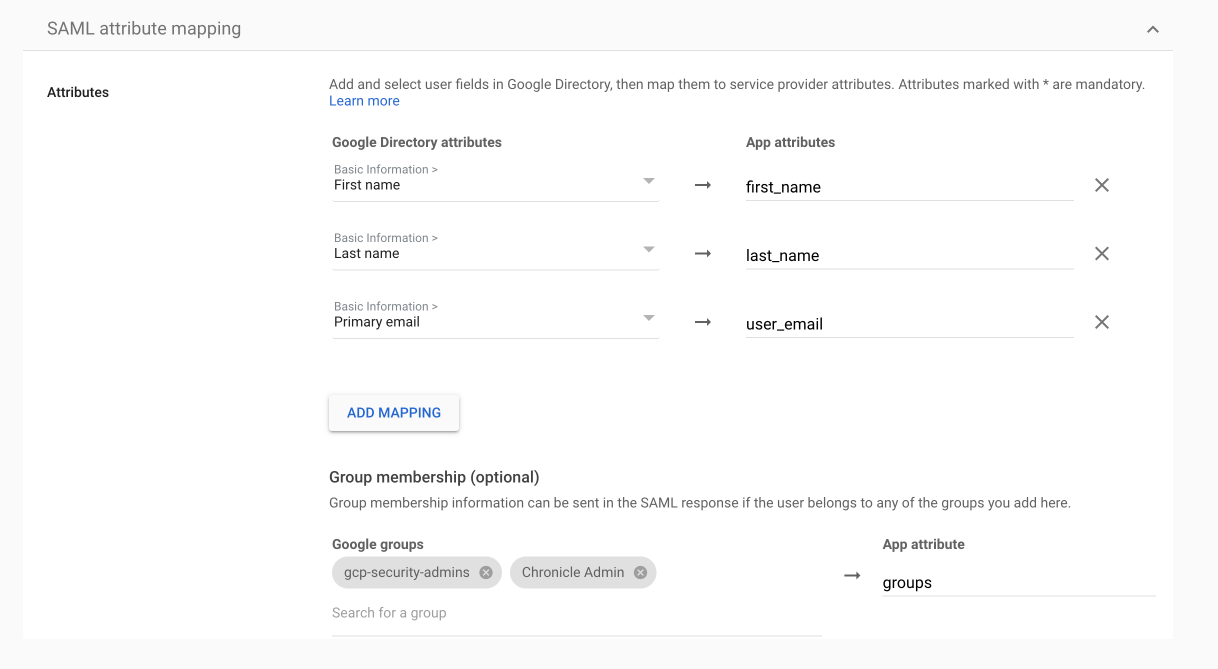

Configurar atributos de SAML para el aprovisionamiento

Para configurar los atributos y grupos de SAML en el IdP externo, haz lo siguiente:- En Google Workspace, ve a la sección de asignación Atributos de SAML.

- Añada los siguientes atributos obligatorios:

first_namelast_nameuser_emailgroups- En Grupos de Google, introduce los nombres de los grupos del proveedor de identidades. Por ejemplo,

Google SecOps administratorsoGcp-security-admins. Anota los nombres de estos grupos, ya que los necesitarás más adelante para la asignación en la plataforma Google SecOps. En otros proveedores externos, como Okta, se denomina Grupos de IdP.

Configurar el aprovisionamiento de IdP

Para configurar el aprovisionamiento de proveedores de identidades, sigue los pasos que se indican en los artículos Configurar el proveedor de identidades y Crear un proveedor de grupos de identidades de la fuerza de trabajo.

El siguiente ejemplo es el comando de creación workforce pool para la configuración de la aplicación

descrita en

Configurar la federación de identidades de los trabajadores:

gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool=WORKFORCE_POOL_ID \ --location="global" \ --display-name=WORKFORCE_PROVIDER_DISPLAY_NAME \ --description=WORKFORCE_PROVIDER_DESCRIPTION \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="google.subject=assertion.subject,attribute.first_name=assertion.attributes.first_name[0],attribute.last_name=assertion.attributes.last_name[0],attribute.user_email=assertion.attributes.user_email[0],google.groups=assertion.attributes.groups"

Controla el acceso de usuarios

Hay varias formas de gestionar el acceso de los usuarios a los distintos aspectos de la plataforma:

- Grupos de permisos: define los niveles de acceso de los usuarios asignándolos a grupos de permisos específicos. Estos grupos determinan qué módulos y submódulos pueden ver o editar los usuarios. Por ejemplo, un usuario puede tener acceso a las páginas Casos y Espacio de trabajo, pero no a Playbooks y Configuración. Para obtener más información, consulta Trabajar con grupos de permisos.

- Roles de SOC: define el rol de un grupo de usuarios. Puedes asignar usuarios a roles de SOC para agilizar la gestión de tareas. En lugar de asignar casos, acciones o guías a personas concretas, se pueden asignar a un rol del SOC. Los usuarios pueden ver los casos que se les han asignado a ellos, a su rol o a otros roles. Para obtener más información, consulta el artículo Trabajar con roles.

- Entornos o grupos de entornos: configura entornos o grupos de entornos para segmentar los datos en diferentes redes o unidades de negocio. Las empresas y los proveedores de servicios de seguridad gestionados (MSSPs) suelen usar esta opción. Los usuarios solo pueden acceder a los datos de los entornos o grupos que se les hayan asignado. Para obtener más información, consulta Trabajar con entornos.

Asignar y autenticar usuarios

La combinación de grupos de permisos, roles de SOC y entornos determina el recorrido del usuario de Google SecOps para cada grupo de proveedores de identidades en la plataforma Google SecOps.

- Los clientes que utilicen un proveedor externo deben asignar cada grupo de IdP definido en los ajustes de SAML de la página Asignación de grupos de IdP.

- Los clientes que usen un proveedor de identidades de Cloud deben asignar grupos de correo en la página Asignación de grupos. Para obtener más información, consulta el artículo Mapear usuarios en la plataforma de Google SecOps con Cloud Identity.

Puedes asignar grupos de proveedores de identidades a varios grupos de permisos, roles de SOC y entornos. De esta forma, los distintos usuarios asignados a diferentes grupos de proveedores de identidades en el proveedor de SAML heredan todos los niveles de permiso necesarios. Para obtener más información, incluido cómo gestiona Google SecOps esta función, consulta Varios permisos en la asignación de grupos de proveedores de identidades.

También puede asignar grupos de proveedores de identidades a parámetros de control de acceso concretos. Esto permite un nivel de asignación más granular y puede ser útil para clientes grandes. Para obtener más información, consulta Asignar grupos de IdP a parámetros de control de acceso.

De forma predeterminada, la plataforma Google SecOps incluye un grupo de administradores predeterminados del proveedor de identidades.

Para asignar grupos de IdP, sigue estos pasos:

- En Google SecOps, ve a Configuración > Configuración de SOAR > Avanzado > Asignación de grupos de IdP.

- Asegúrate de que tienes los nombres de los grupos del IdP.

- Haz clic en Añadir Añadir y empieza a asignar los parámetros de cada grupo de IdP.

- Cuando hayas terminado, haz clic en Añadir. Cada vez que un usuario inicia sesión en la plataforma, se añade automáticamente a la página Administración de usuarios, que se encuentra en Configuración > Organización.

Cuando los usuarios intentan iniciar sesión en la plataforma Google SecOps, pero su grupo de IdP no se ha asignado, para que no se les rechace, recomendamos habilitar los ajustes de acceso predeterminados y configurar los permisos de administrador en esta página. Una vez completada la configuración inicial del administrador, te recomendamos que ajustes los permisos de administrador a un nivel más mínimo.

Asignar grupos de IdP a parámetros de control de acceso

En esta sección se describe cómo asignar diferentes grupos de proveedores de identidades a uno o varios parámetros de control de acceso en la página Asignación de grupos de proveedores de identidades. Este enfoque es útil para los clientes que quieren incorporar y aprovisionar grupos de usuarios en función de personalizaciones específicas, en lugar de seguir la estandarización de la plataforma SOAR de Google SecOps. Aunque la asignación de grupos a parámetros puede requerir que crees más grupos al principio, una vez que se haya configurado la asignación, los nuevos usuarios podrán unirse a Google SecOps sin necesidad de crear grupos adicionales.

Para obtener información sobre la asignación de varios permisos en grupos, consulta Asignar usuarios con varios parámetros de control de acceso.

Eliminar usuarios

Si elimina grupos desde aquí, asegúrese de eliminar a los usuarios concretos desde la pantalla Gestión de usuarios. Para obtener más información, consulta Eliminar usuarios de Google SecOps.Caso práctico: asignar campos de permisos únicos a cada grupo de IdP

En el siguiente ejemplo se muestra cómo usar esta función para incorporar y aprovisionar usuarios según las necesidades de tu empresa.

Tu empresa tiene tres buyer personas diferentes:

- Analistas de seguridad (con los miembros del grupo Sasha y Tal)

- Ingenieros del SOC (incluidos los miembros del grupo Quinn y Noam)

- Ingenieros del centro de operaciones de red (incluye a los miembros del grupo Kim y Kai)

Este caso se ilustra en la siguiente tabla:

| Perfil ficticio | Grupo de permisos | Rol de SOC | Entorno |

|---|---|---|---|

| Analistas de seguridad | Analista | Nivel 1 | Londres |

| Ingenieros de SOC | Analista | Nivel 1 | Mánchester |

| Ingenieros de NOC | Básico | Nivel 2 | Londres |

En este ejemplo, se da por hecho que ya has configurado los grupos de permisos, los roles de SOC y los entornos necesarios en Google SecOps.

A continuación, se explica cómo configurar los grupos de IdP en el proveedor de SAML y en la plataforma Google SecOps:

-

En tu proveedor de SAML, crea los siguientes grupos de usuarios:

- Analistas de seguridad (Sasha y Tal)

- Ingenieros del SOC (incluidos Quinn y Noam)

- Ingenieros del NOC (Kim y Kai)

- Londres (con Sara, Tal, Kim y Kai)

- Mánchester (contiene Quinn y Noam)

- Ve a Ajustes > Ajustes de SOAR > Avanzado > Asignación de grupos de IdP.

- Haz clic en Añadir grupo de IdP.

- Introduce los siguientes datos en el cuadro de diálogo:

- Grupo de IdP:

Security analysts - Grupo de permisos:

Analyst - Rol de SOC:

Tier 1 - Entorno: dejar en blanco

- En el siguiente cuadro de diálogo, introduce los siguientes datos:

- Grupo de IdP:

SOC engineers - Grupo de permisos:

Analyst - Rol de SOC:

Tier 1 - Entorno: dejar en blanco

- En el siguiente cuadro de diálogo, introduce los siguientes datos:

- Grupo de IdP:

NOC engineers - Grupo de permisos:

Basic - Rol de SOC:

Tier 2 - Entorno: dejar en blanco

- En el siguiente cuadro de diálogo, introduce los siguientes datos:

- Grupo de IdP:

London - Grupo de permisos: dejar en blanco

- Rol de SOC: dejar en blanco

- Entorno:

London - En el siguiente cuadro de diálogo, introduce los siguientes datos:

- Grupo de IdP:

Manchester - Grupo de permisos: dejar en blanco

- Rol de SOC: dejar en blanco

- Entorno:

Manchester

Si eres cliente y usas la función de federación de casos, consulta el artículo Configurar el acceso federado a casos en Google SecOps.

¿Necesitas más ayuda? Recibe respuestas de los miembros de la comunidad y de los profesionales de Google SecOps.