Guía de validación previa a la migración

En este documento, se describe un enfoque de diagnóstico sistemático y paso a paso para validar la instancia de Google Security Operations y la configuración de autenticación antes de la migración de SOAR. Esta guía se centra en el estándar SAML que se usa para la autenticación y autorización de usuarios.

Validación de la configuración de la API de Chronicle

Para verificar si la API de Chronicle está configurada correctamente en tu Google Cloud proyecto, sigue estos pasos:

- Accede a la Google Cloud consola y selecciona el proyecto correcto de la lista proyecto en la barra de navegación superior. Google Cloud

- Abre el menú de navegación (≡) y ve a APIs y servicios > APIs y servicios habilitados.

- Ve a la lista de APIs y servicios habilitados para encontrar

Chronicle API. Si aparece en la lista: La API está habilitada.

Si NO aparece en la lista: Haz clic en + HABILITAR APIS Y SERVICIOS en la parte superior, busca

Chronicle APIy haz clic en Habilitar.

Para verificar si se creó la cuenta de servicio, haz lo siguiente:

- Dirígete a la página IAM en la Google Cloud consola.

- Revela las cuentas ocultas (paso fundamental): Debes seleccionar el cuadro en el lado derecho de la barra de filtros que dice Incluir asignaciones de funciones proporcionadas por Google.

- Busca el agente: En la barra de filtros, escribe

chronicle. Buscas una dirección de correo electrónico que coincida con este patrón específico:service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - Verifica los permisos: Asegúrate de que tenga el rol de Agente de servicio de Chronicle. Si falta el rol, haz clic en editar Editar y vuelve a agregarlo.

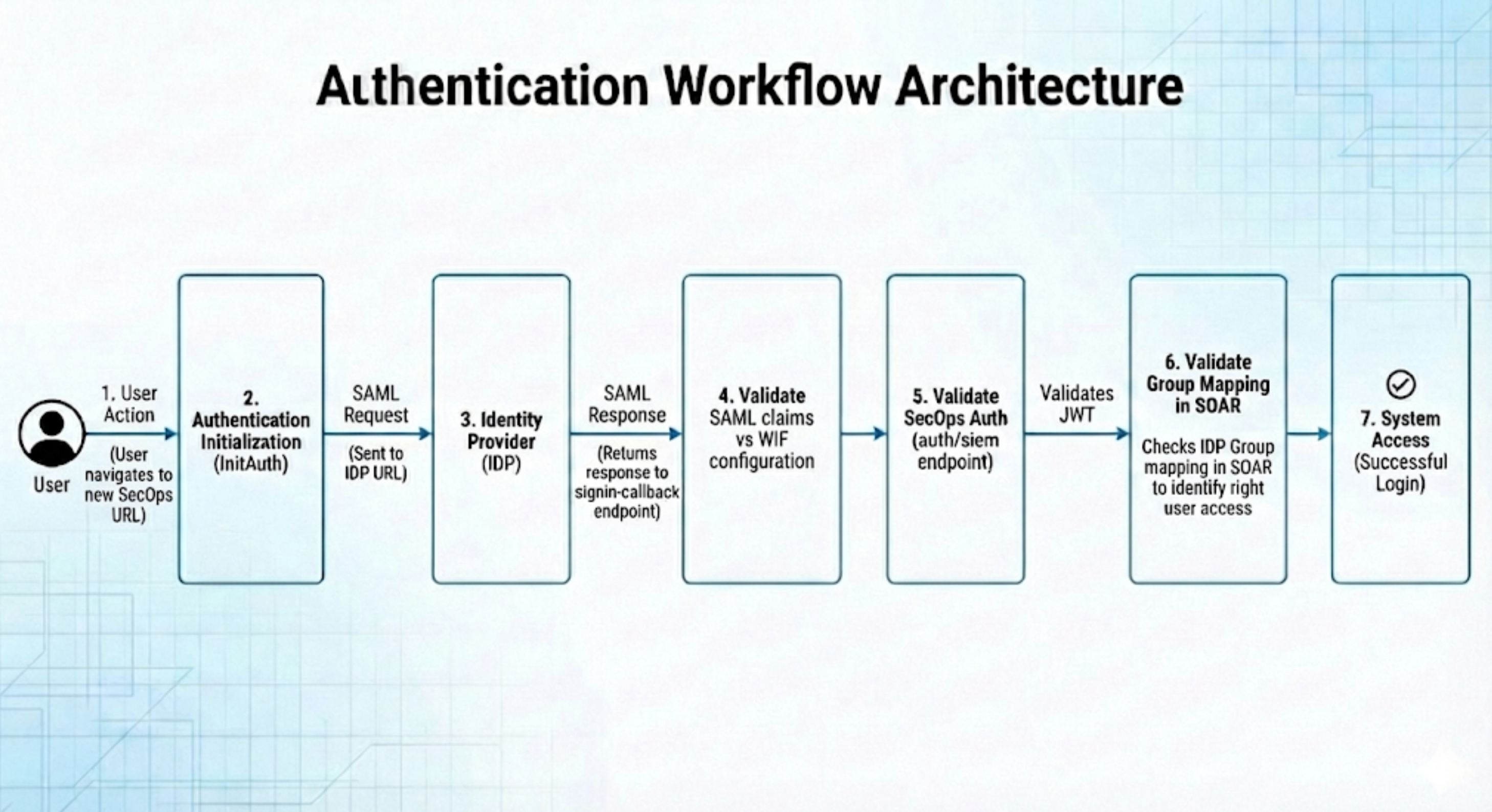

Arquitectura del flujo de trabajo de autenticación

Comprender el flujo de solicitudes es fundamental para aislar cualquier punto de falla. En el siguiente diagrama, se ilustra la ruta secuencial de un acceso correcto.

Procedimiento de solución de problemas paso a paso

Para diagnosticar y rastrear el proceso de autenticación de SAML de manera eficaz, puedes usar las utilidades basadas en la Web que se enumeran en las siguientes secciones.

Aunque Google no recomienda ningún producto en particular, se sabe que las siguientes herramientas ayudan a solucionar problemas del proceso:

- Validación de SAML: https://www.samltool.io/

- Propósito: Se usa para decodificar y validar solicitudes y respuestas de SAML sin procesar.

- Inspección de JWT: https://www.jwt.io/

- Propósito: Se usa para inspeccionar las reclamaciones y el contenido de los tokens web JSON (JWT).

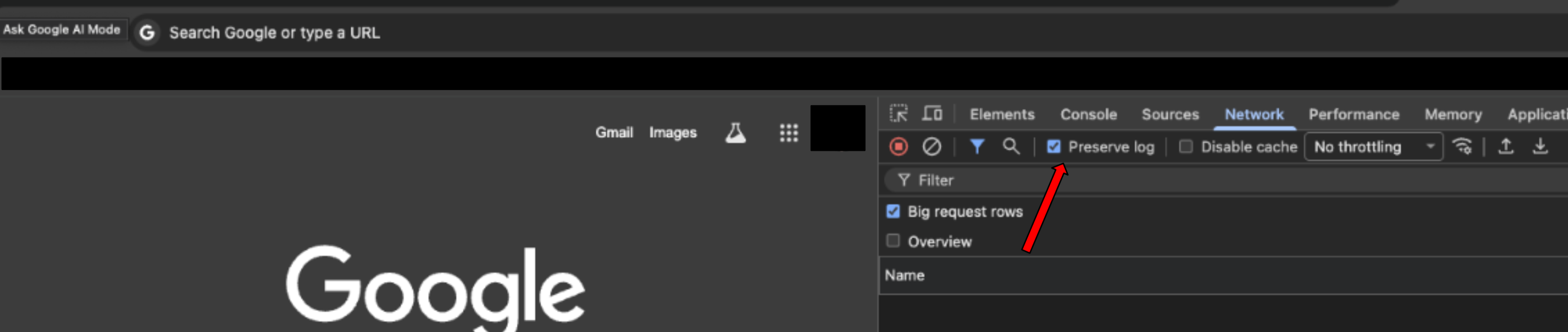

Fase 1: Preparación del entorno

Antes de comenzar, haz lo siguiente para asegurarte de que tu entorno de navegador esté listo para capturar el tráfico de red:

- Abre una nueva pestaña del navegador en blanco.

- Abre Herramientas para desarrolladores (presiona F12 o Ctrl + Mayúsculas + I [Windows /Linux] o Cmd + Opción + I [macOS]) y navega a la pestaña Red.

Selecciona la casilla Guardar el registro para asegurarte de que no se pierdan datos durante las redirecciones.

Navega a la URL de tu entorno de Google SecOps para iniciar el flujo de acceso. Recibirás esta URL por correo electrónico después de completar la configuración de Google SecOps en el paso 5 de la etapa 1 de la migración para clientes independientes de SOAR. El asunto del correo electrónico es

YourGoogle SecOps instance is ready.

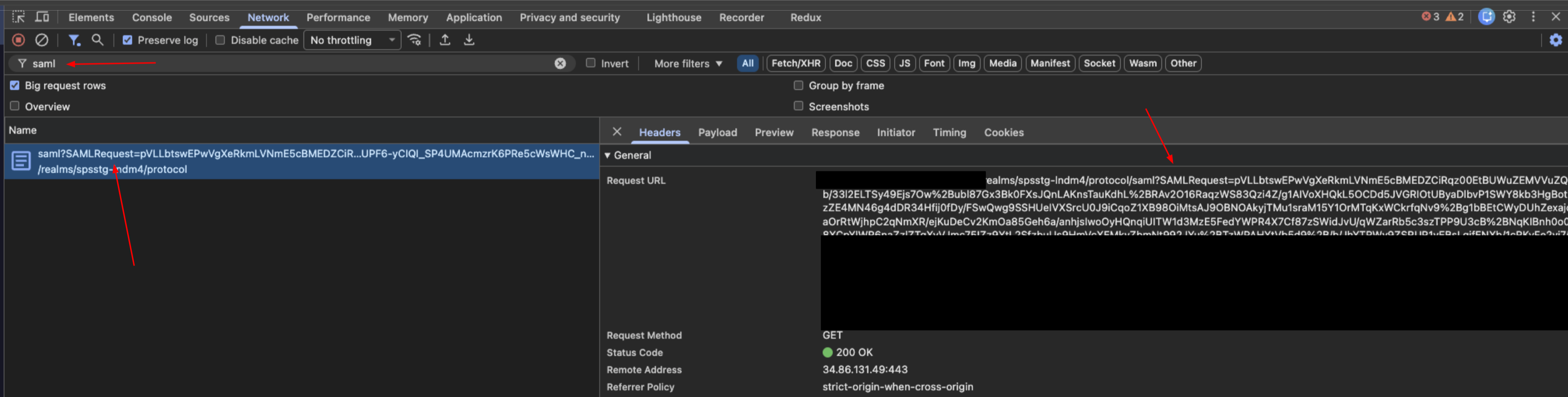

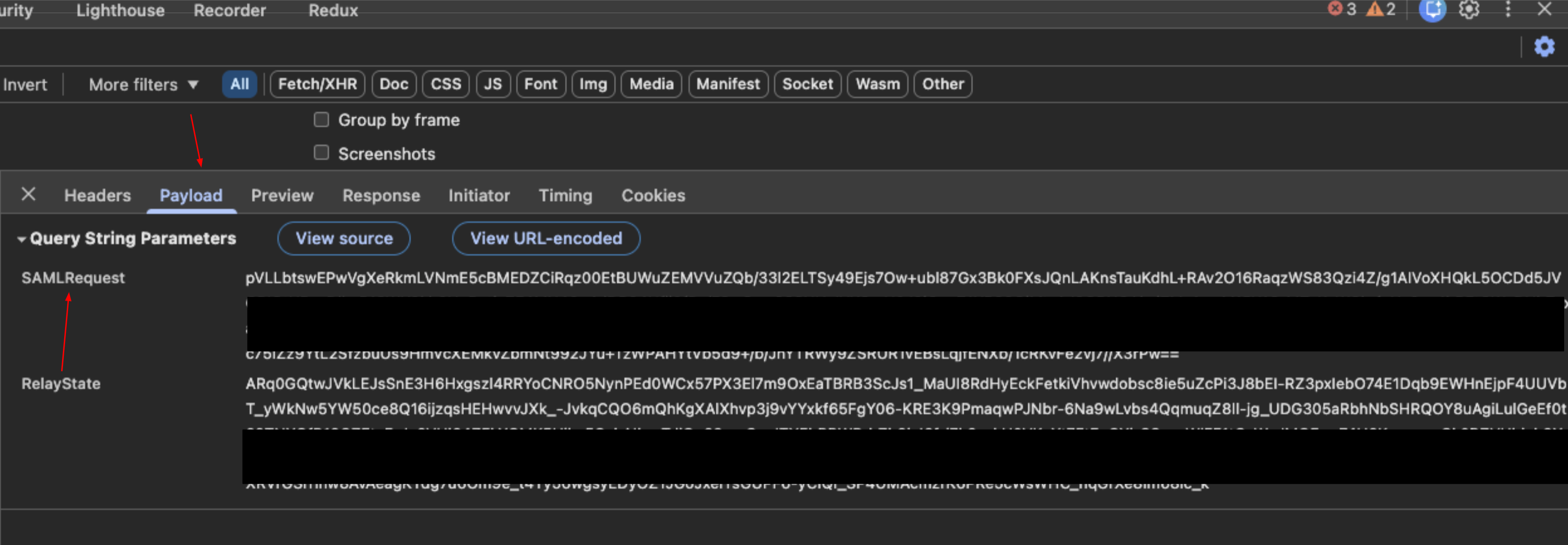

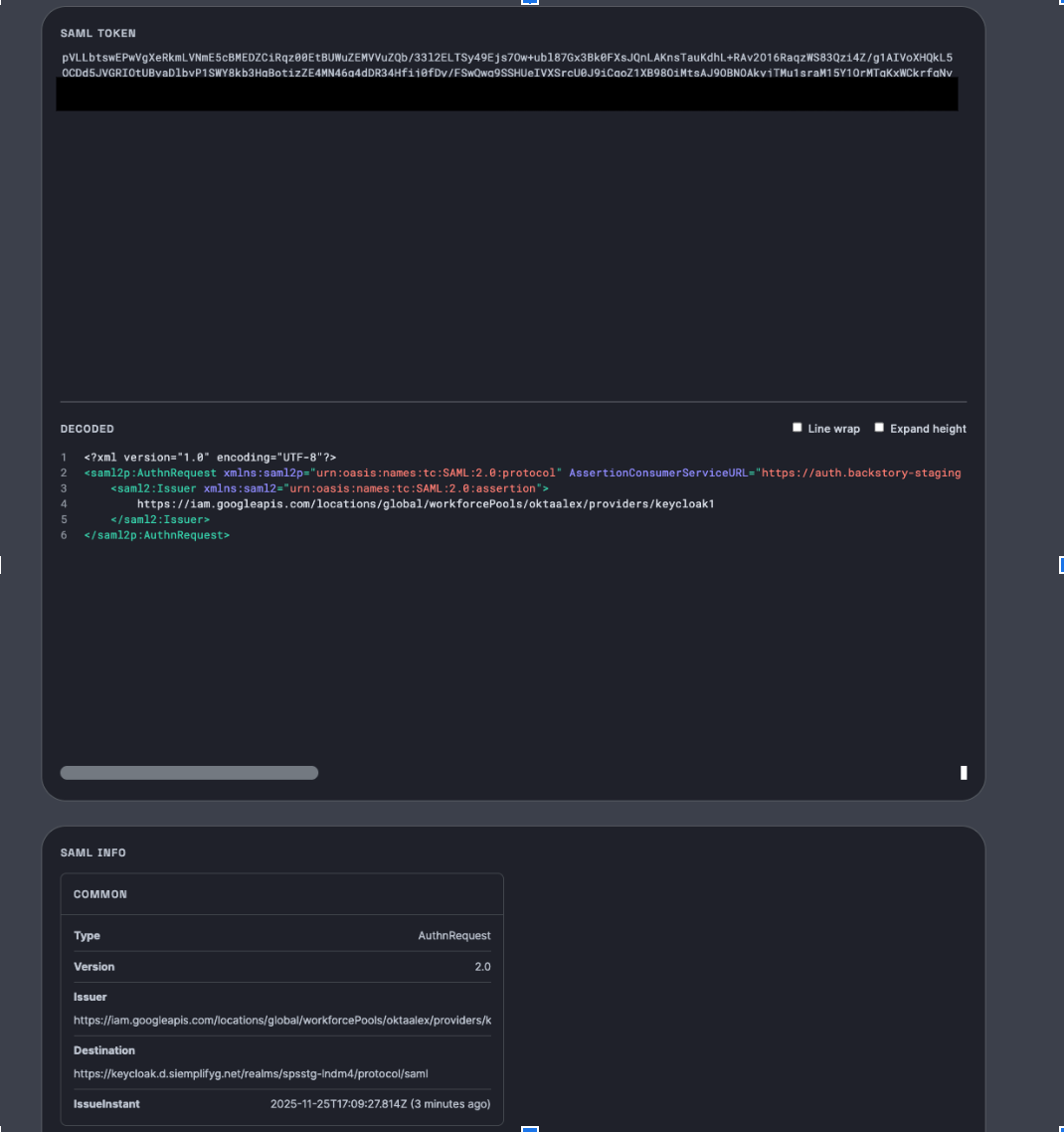

Fase 2: Valida la solicitud de SAML al IDP

En este paso, se verifica el mensaje inicial que envía Google Cloud a tu proveedor de identidad (IDP).

Ubica la solicitud: En la barra de filtros de la pestaña Red, busca

saml.

Extrae datos: Selecciona la solicitud y haz clic en la pestaña Carga útil. Ubica el parámetro de cadena de consulta etiquetado como

SAMLRequest.

Decodifica: Copia el valor de la solicitud y pégalo en la herramienta Validación de SAML (

samltool.io) para decodificarlo.

Verificación:

- Verifica el destino de la solicitud.

- Confirma que esta URL coincida con la configuración de tu IDP.

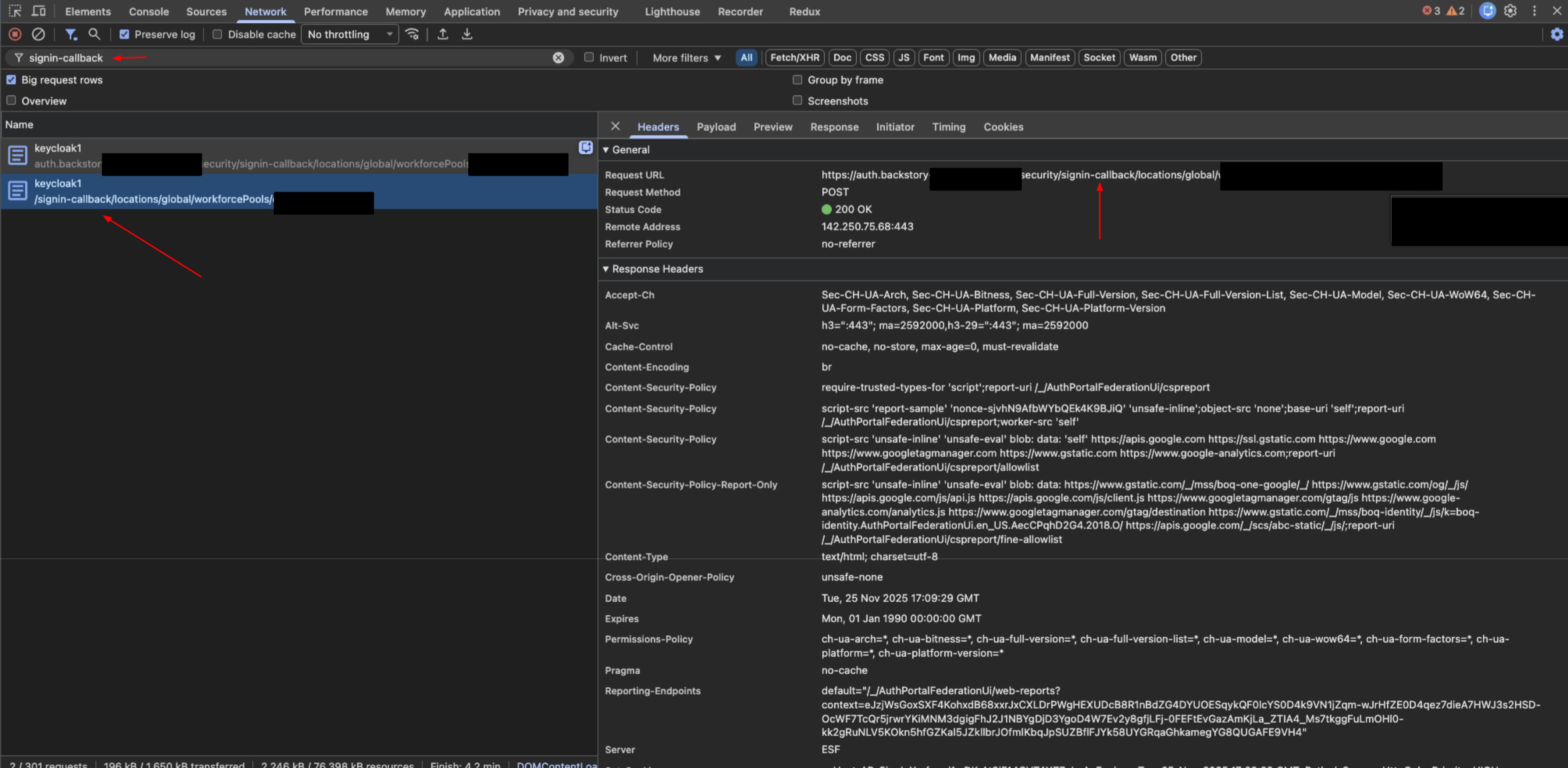

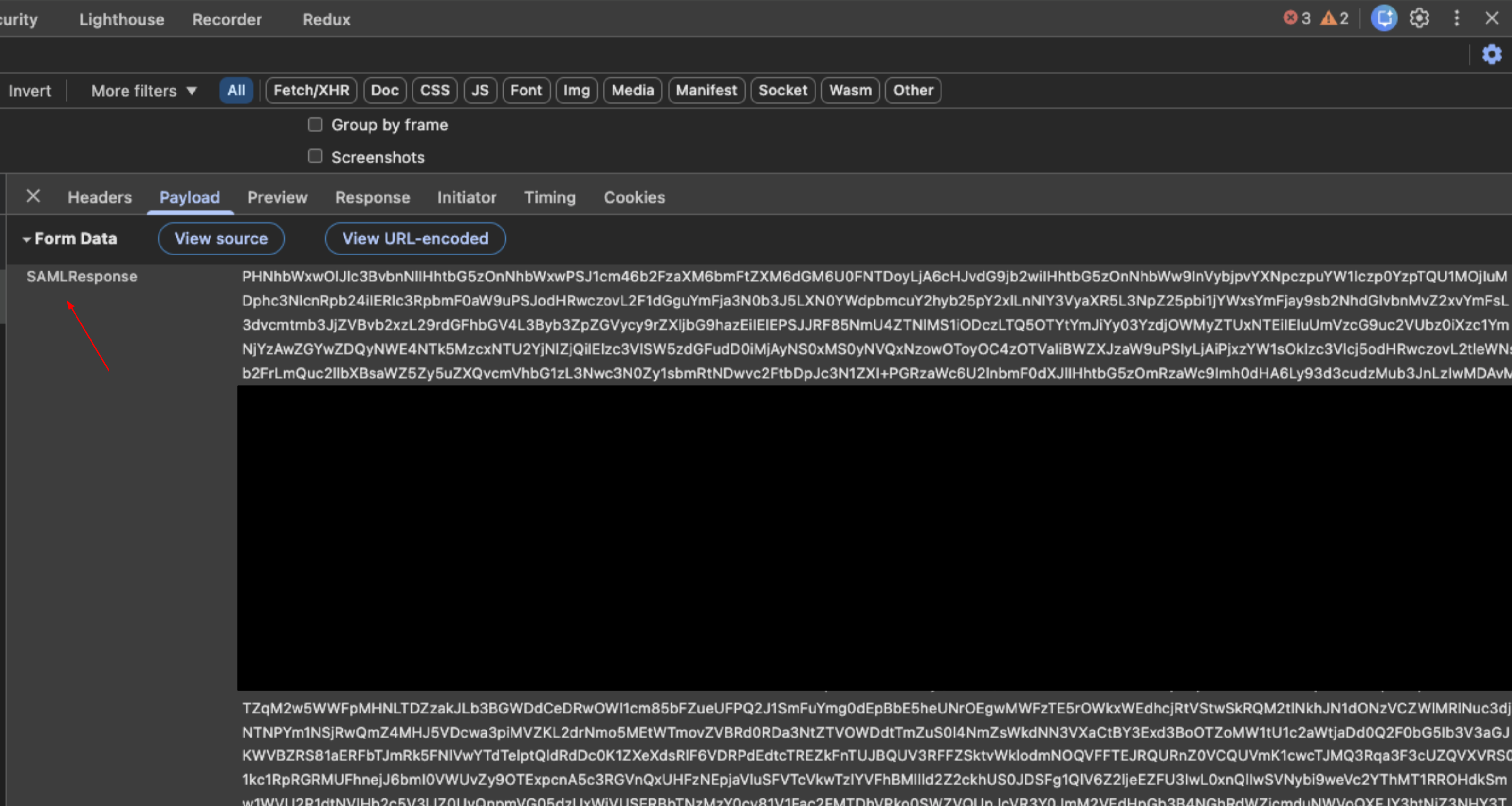

Fase 3: Valida la respuesta de SAML del IDP

En este paso, se verifican los atributos que muestra el IDP a Google Cloud después de la autenticación.

Ubica la respuesta: En la barra de filtros de la pestaña Red, busca

signin-callback.

Extrae datos: Selecciona la solicitud y haz clic en la pestaña Carga útil. Ubica los

SAMLResponsedatos.

Decodifica: Copia el valor de la respuesta y pégalo en la herramienta Validación de SAML.

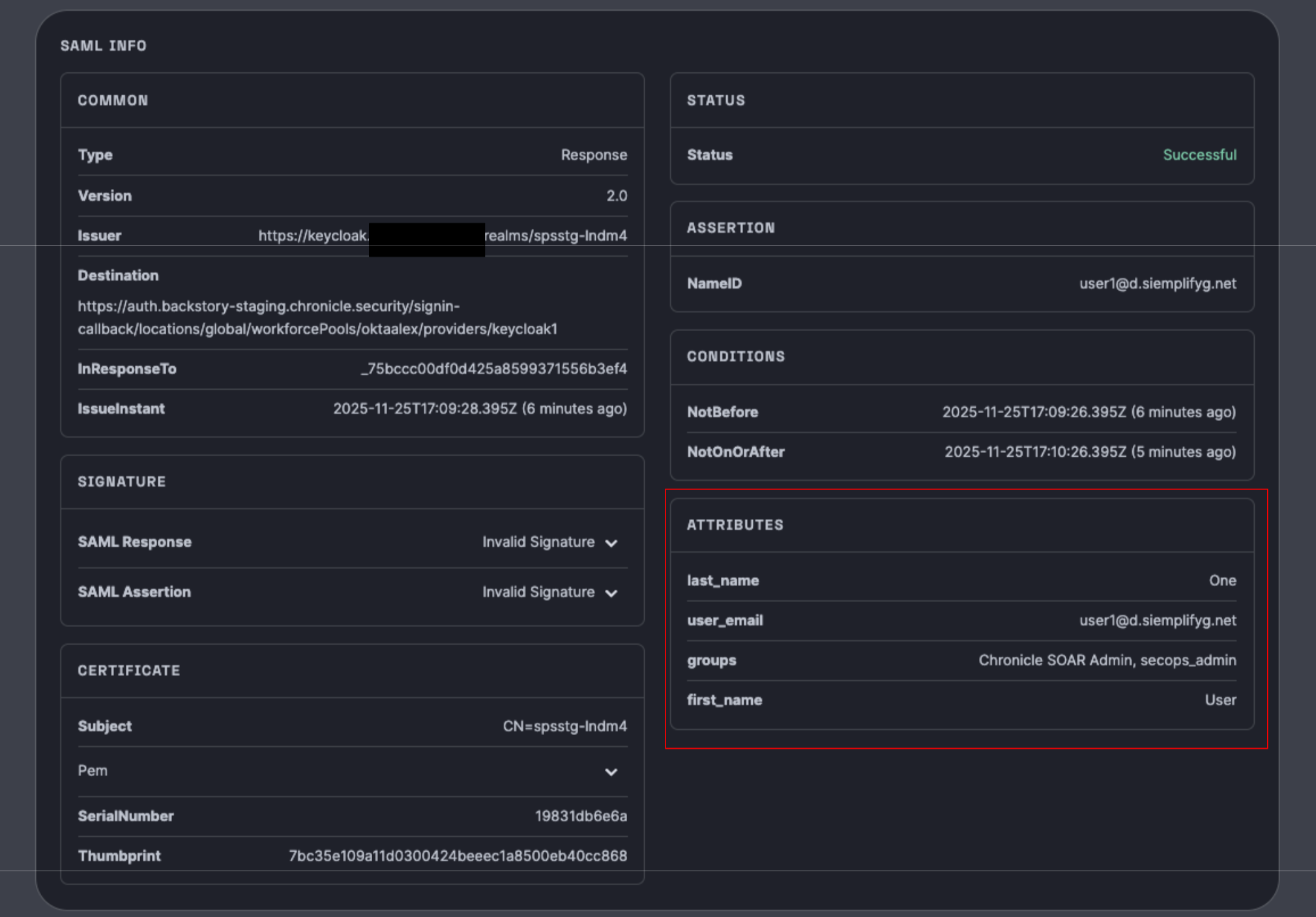

Verificación:

- Revisa las reclamaciones (atributos) que se muestran, como

groups,first name,last name, yemail. - Importante: Asegúrate de que estos atributos coincidan con la configuración en los parámetros de configuración del grupo de trabajadores en Google Cloud.

Confirma que los valores sean correctos para el usuario específico que intenta acceder.

- Revisa las reclamaciones (atributos) que se muestran, como

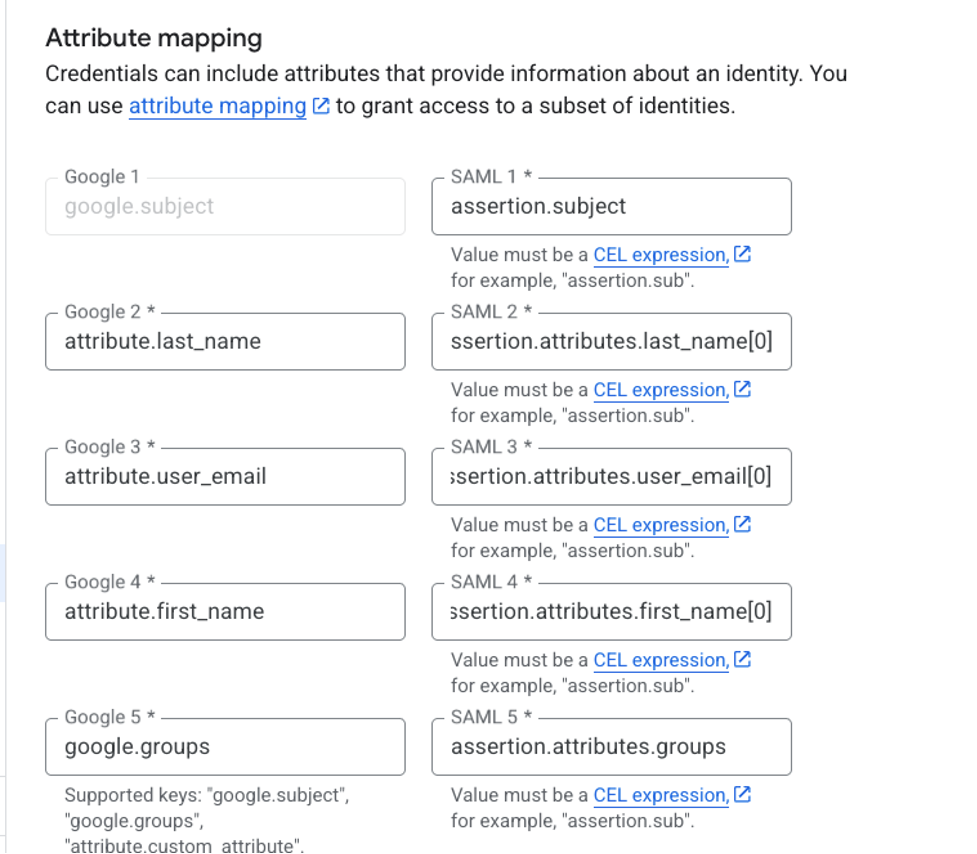

En la siguiente imagen, se muestra una asignación de atributos:

La asignación en la imagen es la siguiente:

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

La parte izquierda siempre es la misma; es la sintaxis de Google. El lado derecho es según las claves de atributos de reclamación que se muestran en la respuesta de SAML.

El [0] es fundamental para los atributos específicos indicados (last_name, user_email y first_name) y no es relevante para subject y groups.

Fase 4: Valida la autenticación de Google SecOps

En este paso, se verifica si Google Cloud autentica al usuario para acceder a Google SecOps SOAR.

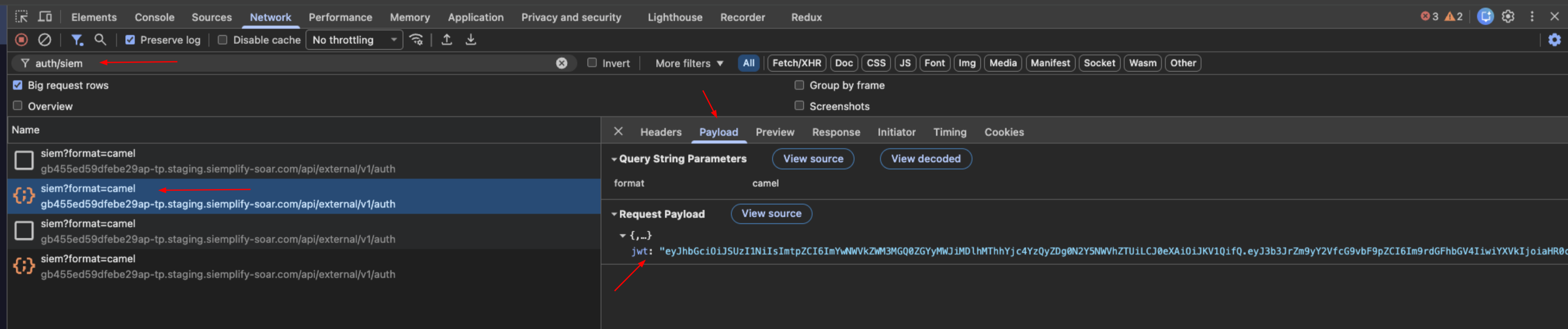

Ubica el token en el navegador del usuario: En la barra de filtros de la pestaña Red, busca el extremo

auth/siem.

Extrae datos: Selecciona la solicitud y consulta la pestaña Carga útil. Ubica la

jwtcadena.Decodifica: Copia la cadena JWT y pégala en la herramienta Inspección de JWT (jwt.io).

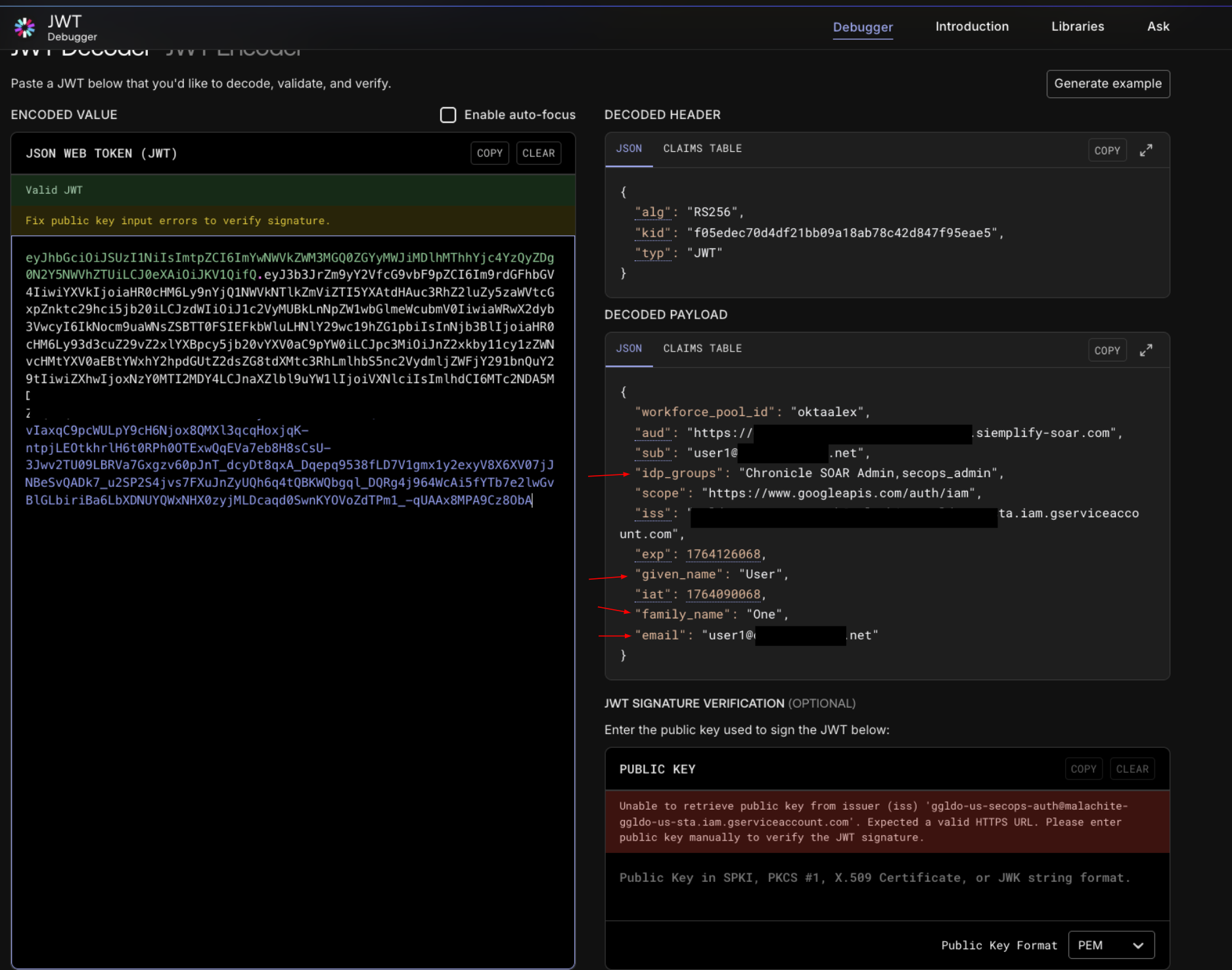

Verificación:

- Compara las reclamaciones decodificadas para

given_name,family_name,email, yidpgroups. - Confirmación de coincidencia: Estos valores deben coincidir exactamente con los atributos validados en la fase 3 (respuesta de SAML).

- Si los valores coinciden y aún no tienes acceso, consulta la asignación de roles en IAM. Asegúrate de que todos tus usuarios tengan asignado uno de los roles predefinidos de Chronicle con el formato principal correcto para tu configuración de identidad (federación de identidades de personal o Cloud Identity para cuentas administradas por Google).

- Compara las reclamaciones decodificadas para

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.