마이그레이션 전 검증 가이드

이 문서에서는 SOAR 마이그레이션 전에 Google Security Operations 인스턴스 및 인증 설정을 검증하기 위한 체계적인 단계별 진단 접근 방식을 설명합니다. 이 가이드에서는 사용자 인증 및 승인에 사용되는 SAML 표준에 중점을 둡니다.

Chronicle API 설정 유효성 검사

Chronicle API가 Google Cloud 프로젝트에서 올바르게 구성되었는지 확인하려면 다음 단계를 따르세요.

- Google Cloud 콘솔에 로그인하고 상단 탐색 메뉴의 프로젝트 목록에서 올바른 Google Cloud 프로젝트를 선택합니다.

- 탐색 메뉴 (≡)를 열고 API 및 서비스 > 사용 설정된 API 및 서비스로 이동합니다.

- 사용 설정된 API 및 서비스 목록으로 이동하여

Chronicle API를 찾습니다. 나열된 경우: API가 사용 설정된 것입니다.

목록에 없는 경우: 상단의 + API 및 서비스 사용 설정을 클릭하고

Chronicle API를 검색한 후 사용 설정을 클릭합니다.

서비스 계정이 생성되었는지 확인하려면 다음 단계를 따르세요.

- Google Cloud 콘솔에서 IAM 페이지로 이동합니다.

- 숨겨진 계정 표시 (중요한 단계): 필터 바 오른쪽에 있는 Google 제공 역할 부여 포함 체크박스를 선택해야 합니다.

- 상담사 검색: 필터 표시줄에

chronicle를 입력합니다. 다음과 같은 특정 패턴과 일치하는 이메일 주소를 찾고 있습니다.service-[PROJECT_NUMBER]@gcp-sa-chronicle.iam.gserviceaccount.com - 권한 확인: Chronicle 서비스 에이전트 역할이 있는지 확인합니다. 역할이 누락된 경우 수정 수정을 클릭하여 다시 추가합니다.

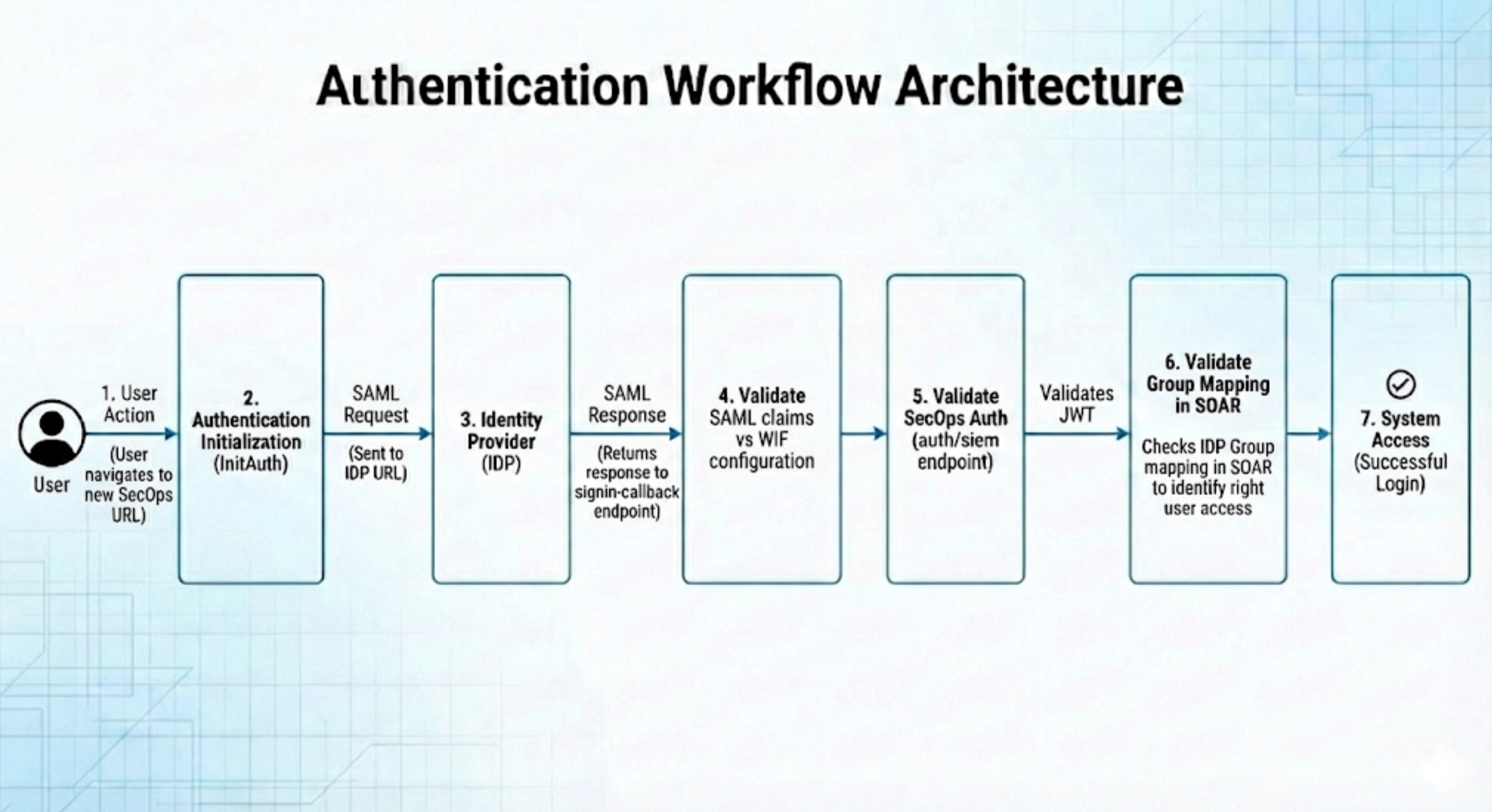

인증 워크플로 아키텍처

요청 흐름을 이해하는 것은 장애 지점을 격리하는 데 매우 중요합니다. 다음 다이어그램은 성공적인 로그인의 순차적 경로를 보여줍니다.

단계별 문제 해결 절차

SAML 인증 프로세스를 효과적으로 진단하고 추적하려면 다음 섹션에 나열된 웹 기반 유틸리티를 사용하면 됩니다.

Google은 특정 제품을 보증하지 않지만 다음 도구는 프로세스 문제 해결에 도움이 되는 것으로 알려져 있습니다.

- SAML 유효성 검사: https://www.samltool.io/

- 목적: 원시 SAML 요청 및 응답을 디코딩하고 검증하는 데 사용됩니다.

- JWT 검사: https://www.jwt.io/

- 목적: JSON 웹 토큰(JWT)의 클레임과 콘텐츠를 검사하는 데 사용됩니다.

1단계: 환경 준비

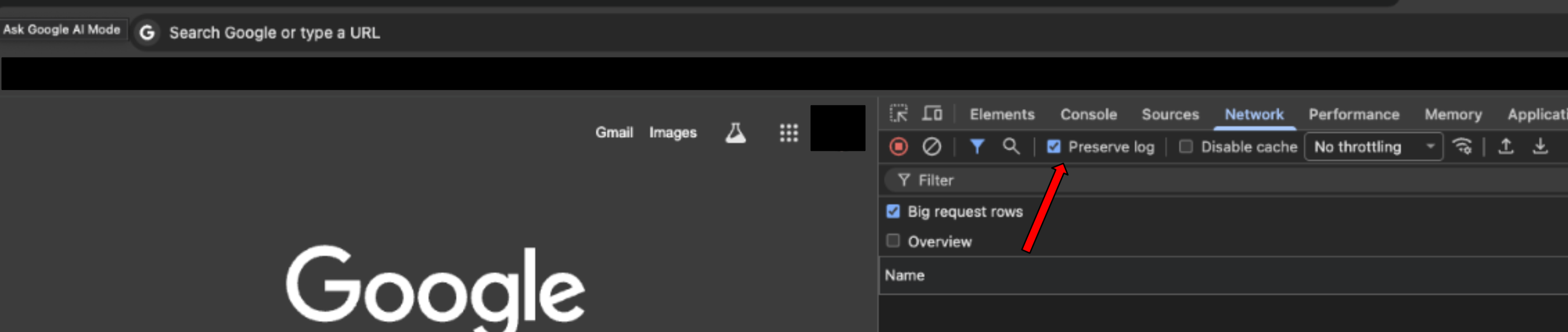

시작하기 전에 다음 단계를 따라 브라우저 환경에서 네트워크 트래픽을 캡처할 준비가 되었는지 확인하세요.

- 새 빈 브라우저 탭을 엽니다.

- 개발자 도구를 열고 (F12 또는 Ctrl + Shift + I(Windows /Linux) 또는 Cmd + Option + I (macOS) 누름) 네트워크 탭으로 이동합니다.

리디렉션 중에 데이터가 손실되지 않도록 로그 유지 상자를 선택합니다.

Google SecOps 환경 URL로 이동하여 로그인 흐름을 시작합니다. SOAR 독립형 고객의 이전 1단계 5단계에서 Google SecOps 설정을 완료하면 이 URL이 이메일로 전송됩니다. 이메일의 제목은

YourGoogle SecOps instance is ready입니다.

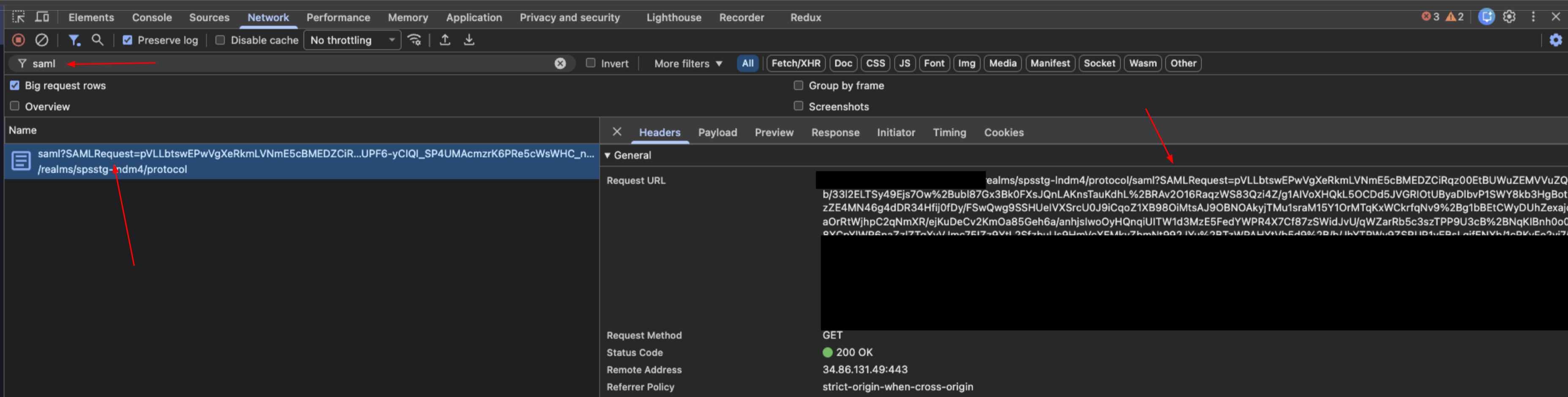

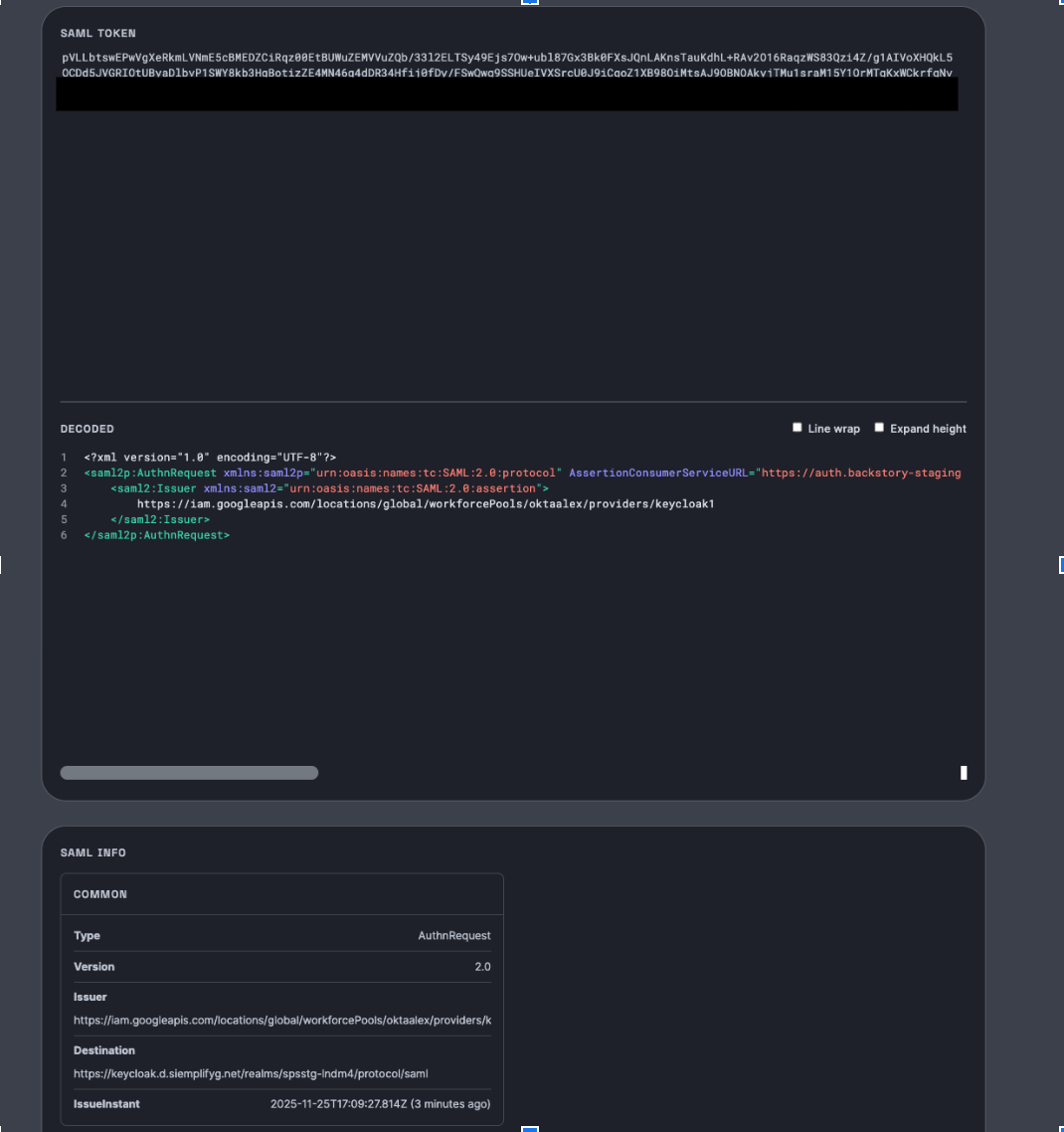

2단계: IDP에 대한 SAML 요청 유효성 검사

이 단계에서는 Google Cloud 에서 ID 공급업체 (IDP)로 전송한 초기 메시지를 확인합니다.

요청 찾기: 네트워크 탭 필터 막대에서

saml를 검색합니다.

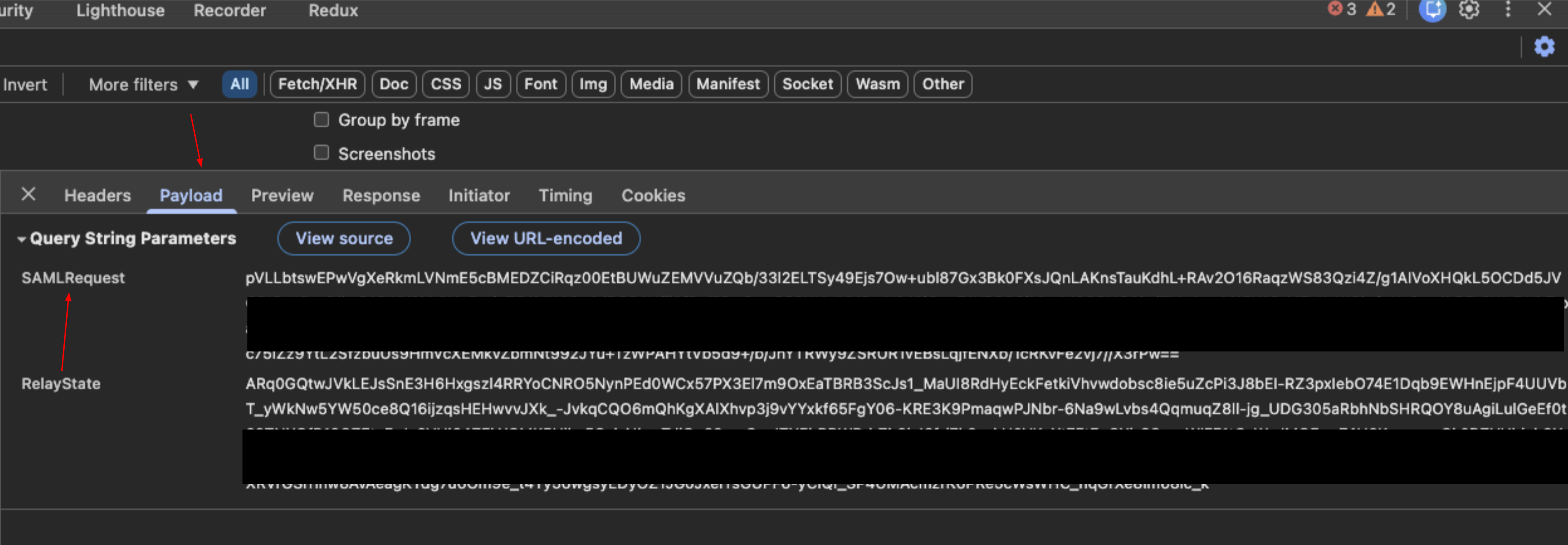

데이터 추출: 요청을 선택하고 페이로드 탭을 클릭합니다.

SAMLRequest이라는 라벨이 지정된 쿼리 문자열 매개변수를 찾습니다.

디코딩: 요청 값을 복사하여 SAML 유효성 검사 도구 (

samltool.io)에 붙여넣어 디코딩합니다.

인증:

- 요청 대상을 확인합니다.

- 이 URL이 IDP 내의 구성 설정과 일치하는지 확인합니다.

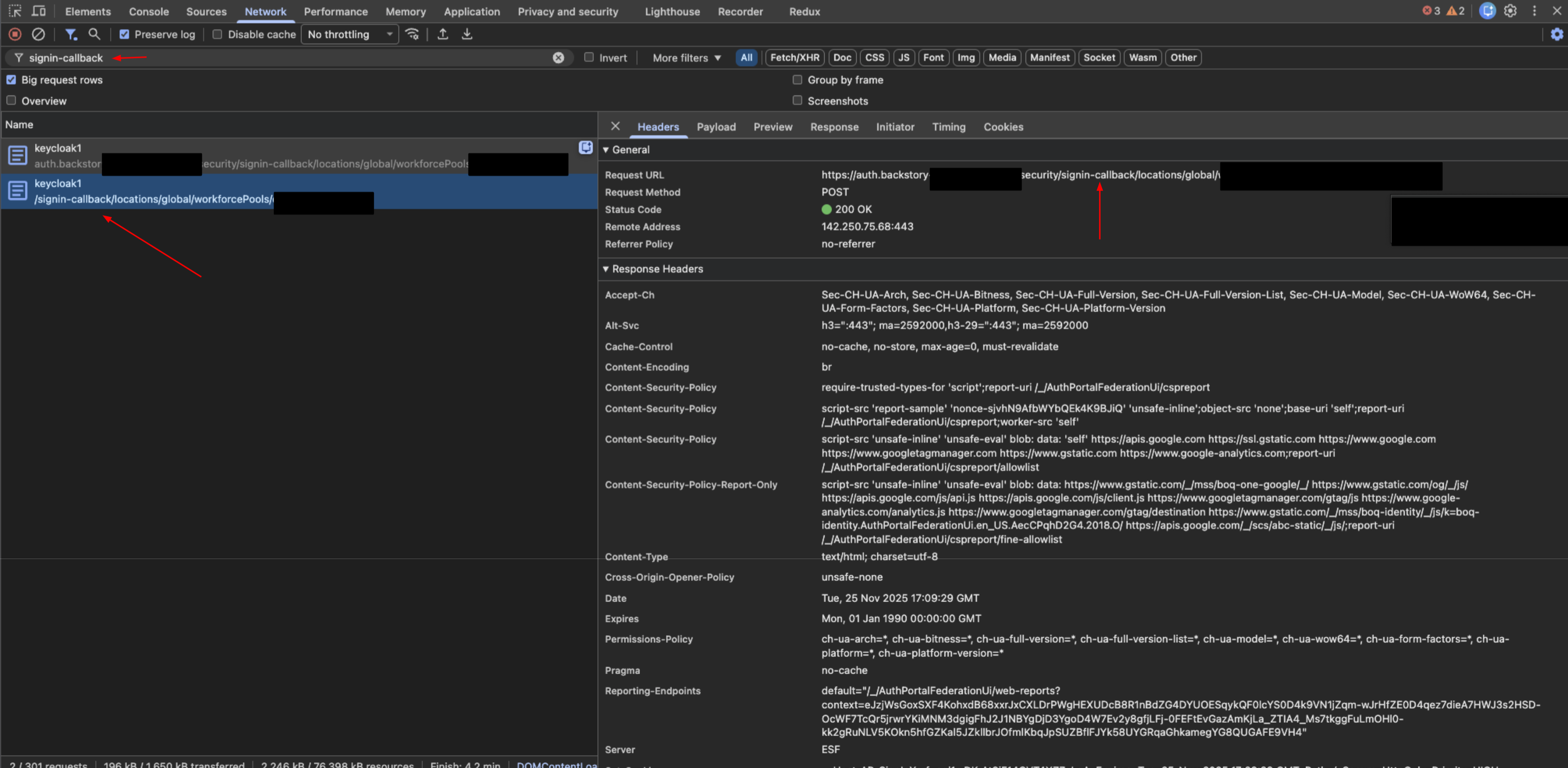

3단계: IDP의 SAML 응답 검증

이 단계에서는 인증 후 IDP에서 반환된 속성을 확인합니다. Google Cloud

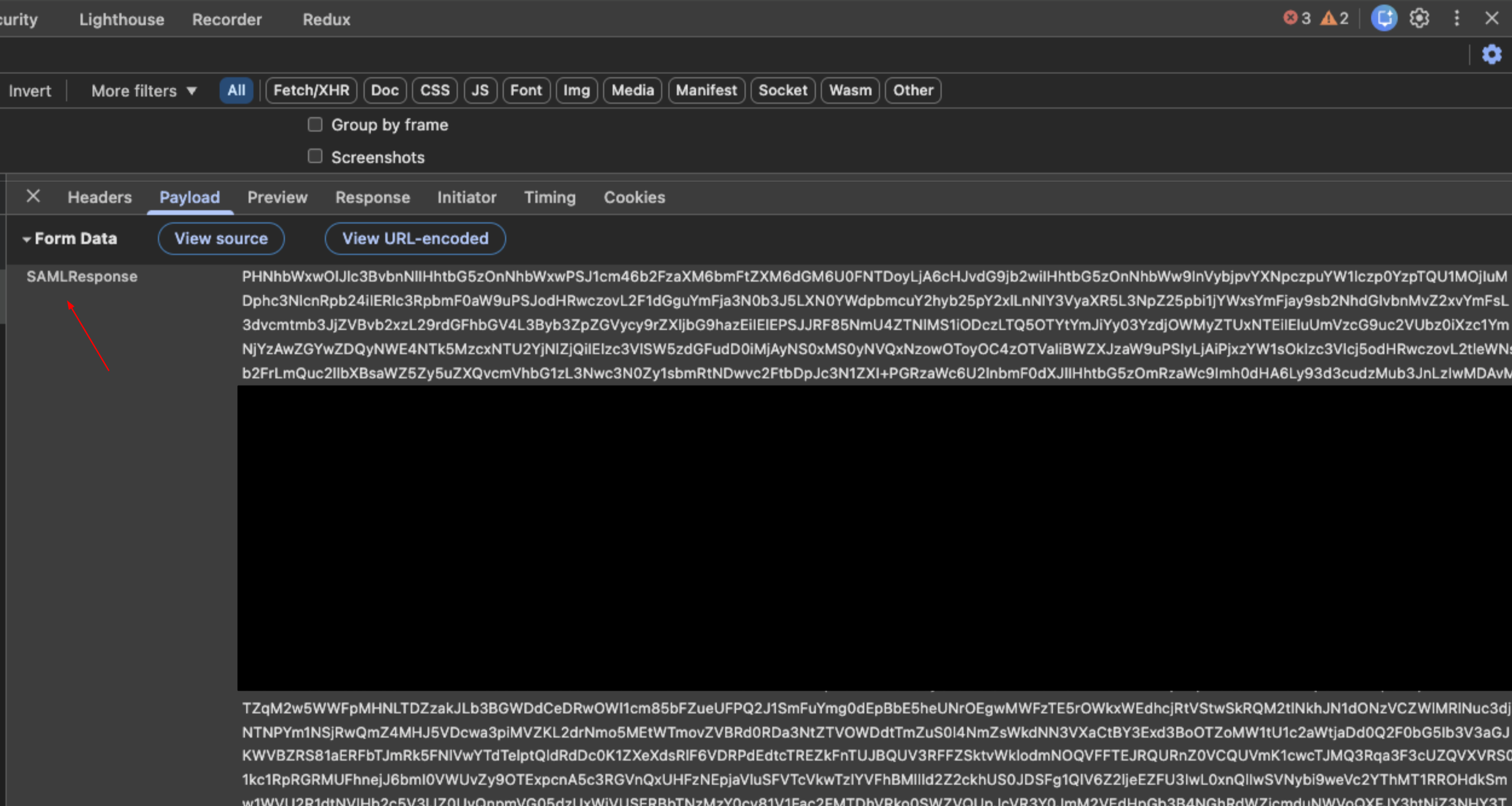

응답 찾기: 네트워크 탭 필터 표시줄에서

signin-callback를 검색합니다.

데이터 추출: 요청을 선택하고 페이로드 탭을 클릭합니다.

SAMLResponse데이터를 찾습니다.

디코딩: 응답 값을 복사하여 SAML 유효성 검사 도구에 붙여넣습니다.

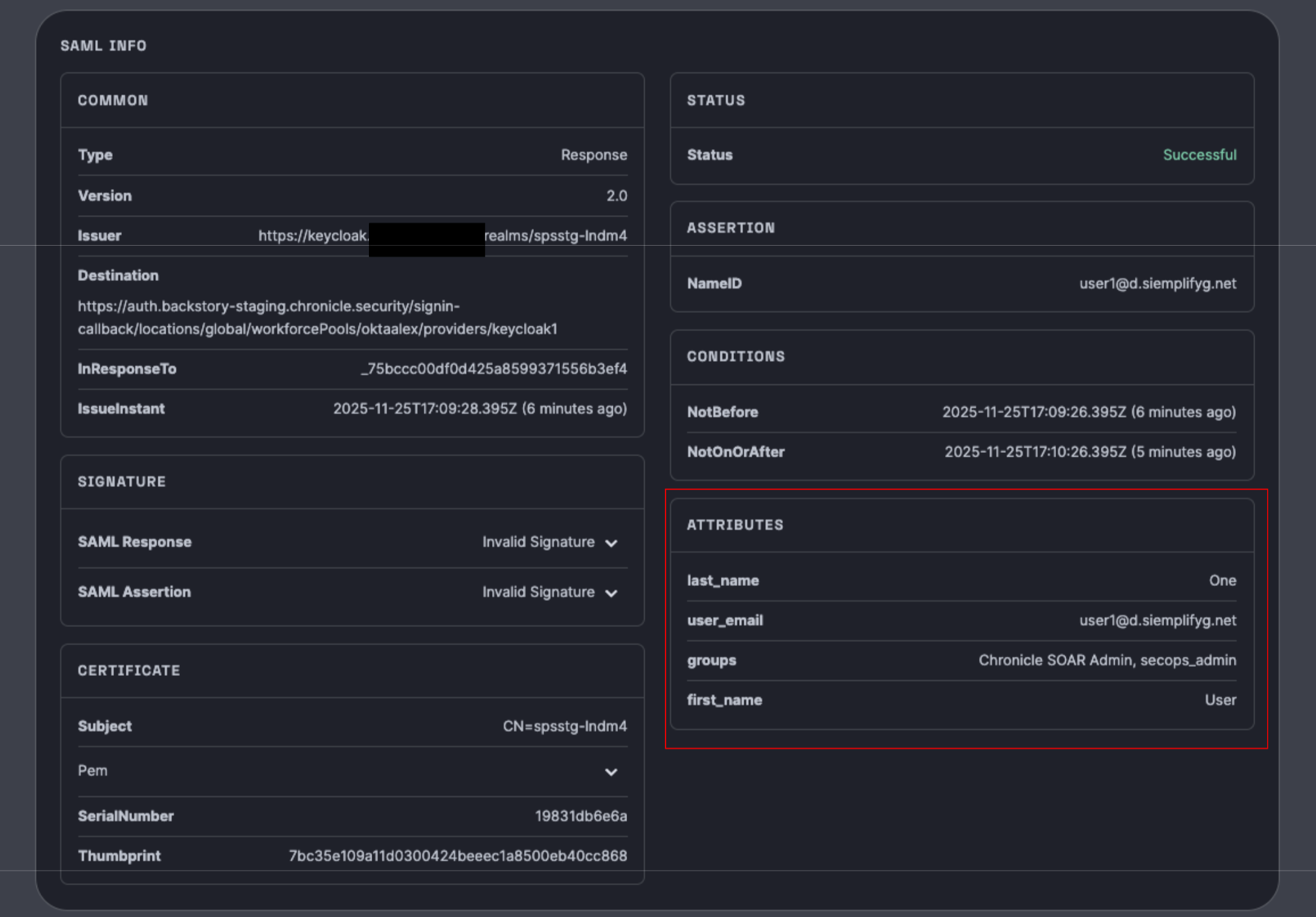

인증:

groups,first name,last name,email과 같은 반환된 클레임 (속성)을 검토합니다.- 중요: 이러한 속성이 Google Cloud의 직원 풀 설정에 있는 구성과 일치하는지 확인합니다.

로그인을 시도하는 특정 사용자의 값이 올바른지 확인합니다.

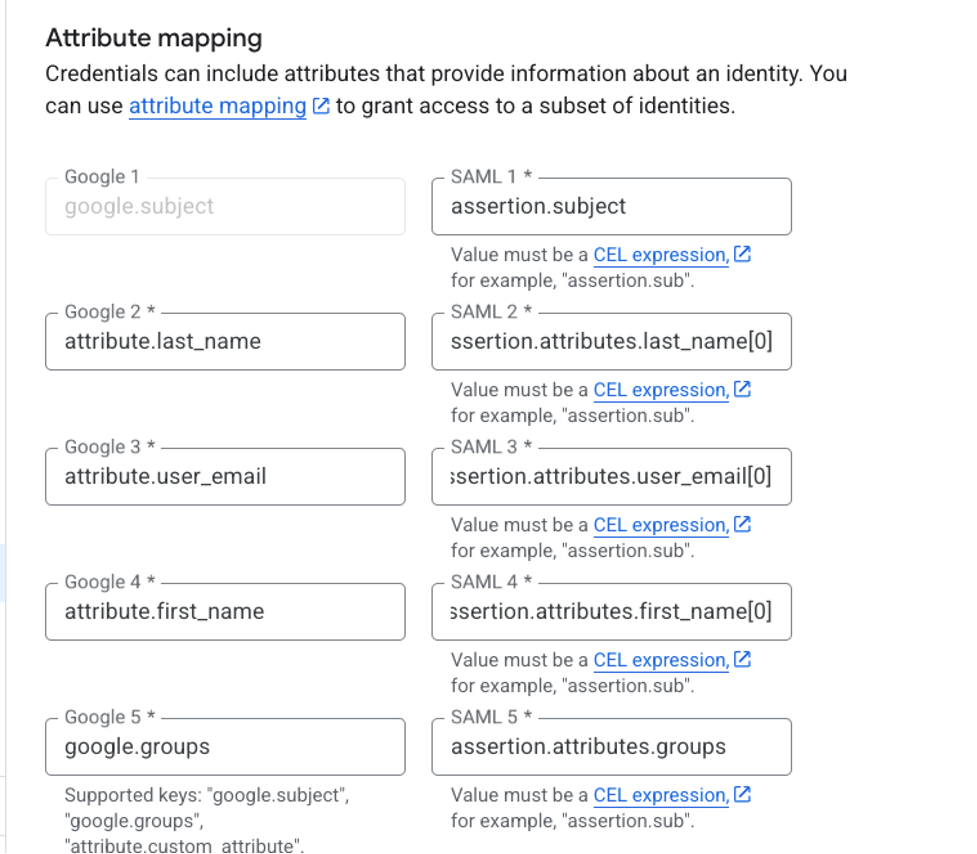

다음 이미지는 속성 매핑을 보여줍니다.

이미지의 매핑은 다음과 같습니다.

google.subject = assertion.subjectattribute.last_name = assertion.attributes.last_name[0]attribute.user_email = assertion.attributes.user_email[0]attribute.first_name = assertion.attributes.first_name[0]google.groups = assertion.attributes.groups

왼쪽 부분은 항상 동일합니다. Google 구문입니다. 오른쪽은 SAML 응답에 표시된 클레임 속성 키에 따른 것입니다.

[0]는 명시된 특정 속성 (last_name, user_email, first_name)에 중요하며 subject 및 groups에는 관련이 없습니다.

4단계: Google SecOps 인증 유효성 검사

이 단계에서는 Google Cloud 가 사용자를 인증하여 Google SecOps SOAR에 로그인하는지 확인합니다.

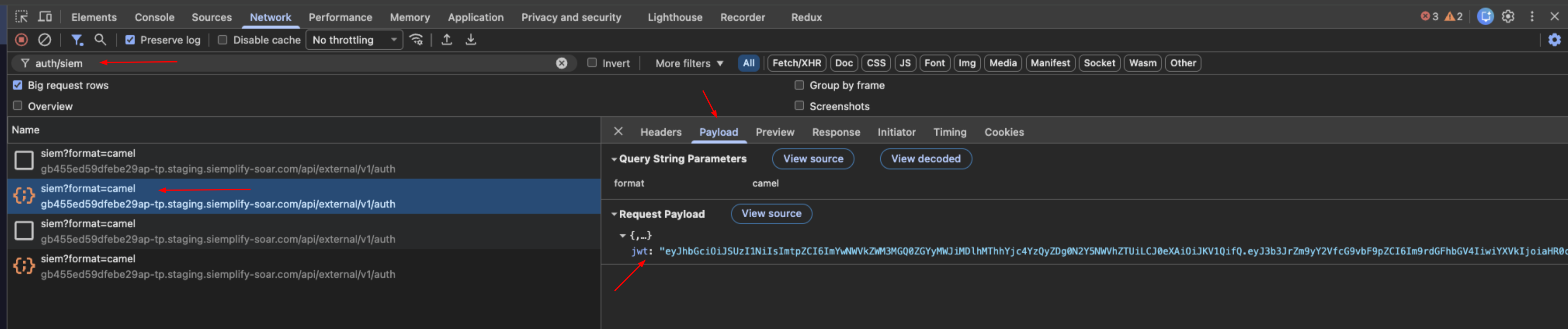

사용자 브라우저에서 토큰 찾기: 네트워크 탭 필터 표시줄에서 엔드포인트

auth/siem를 검색합니다.

데이터 추출: 요청을 선택하고 페이로드 탭을 확인합니다.

jwt문자열을 찾습니다.디코딩: JWT 문자열을 복사하여 JWT 검사 도구 (jwt.io)에 붙여넣습니다.

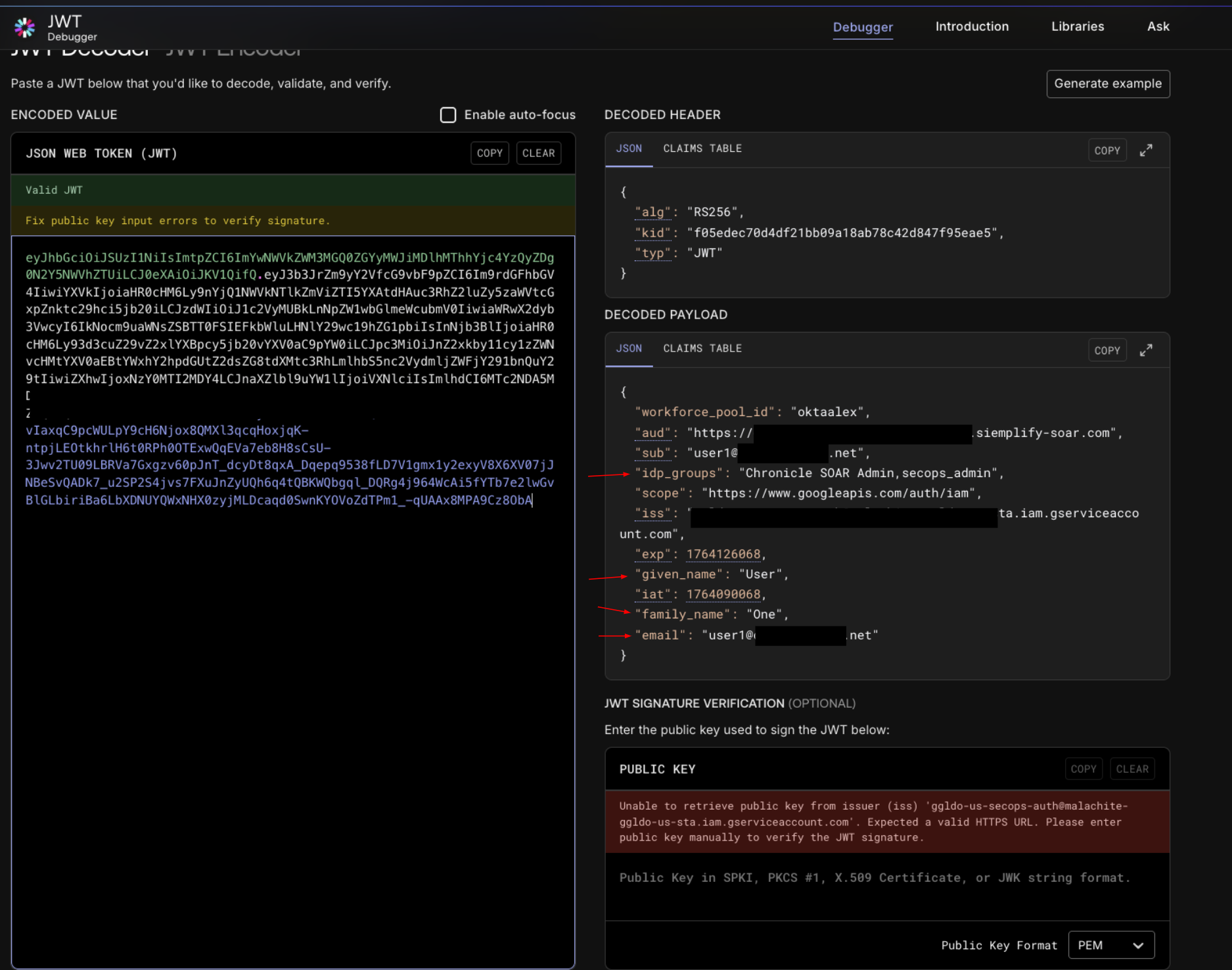

인증:

given_name,family_name,email,idpgroups의 디코딩된 클레임을 비교합니다.- 일치 확인: 이 값은 3단계 (SAML 응답)에서 검증된 속성과 정확히 일치해야 합니다.

- 값이 일치하는데도 액세스 권한이 없는 경우 IAM에서 역할 할당을 확인하세요. ID 설정 (Google 관리 계정용 직원 ID 제휴 또는 Cloud ID)에 맞는 주 구성원 형식을 사용하여 모든 사용자에게 Chronicle 사전 정의 역할 중 하나가 할당되어 있는지 확인합니다.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가에게 문의하여 답변을 받으세요.