SOAR-Migration für MSSPs

In diesem Dokument wird Phase 1 der Migration der Infrastruktur einer eigenständigen SOAR-Instanz eines Managed Security Service Providers (MSSP) zu Google Cloudbeschrieben.

Nach Abschluss von Phase 1 sollte der MSSP mit Phase 2 in der SOAR-Migrationsübersicht fortfahren, da diese für alle Kunden gleich ist: MSSPs und Nicht-MSSPs.

Schritt 1: Google Cloud -Projekt identifizieren und einrichten

Der Partner muss ein Google Cloud Projekt für die Migration der SOAR-Instanz gemäß den Lizenzen identifizieren:

Wenn der Partner eine Ingest-Lizenz (SIEM / Unified SecOps) für seine Mandanten hat, kann er das Google Cloud -Projekt des primären SIEM verwenden, um das primäre SOAR zu hosten. Alternativ können sie auch ein separates Google Cloud Projekt erstellen, um SIEM und SOAR zu trennen.

Wenn der Partner mitarbeiterbasierte Lizenzen für seine Mandanten hat, muss er ein separates Google Cloud -Projekt für SOAR erstellen, um SIEM und SOAR zu trennen.

Der Partner kann auch ein Google Cloud -Projekt verwenden, das möglicherweise für den Zugriff auf den Chronicle-Support eingerichtet wurde, aber noch keinen Google SecOps-Mandanten hat.

Schritt 2: Chronicle API im Google Cloud -Projekt des Kunden aktivieren

Schritt 3: Google Cloud Authentifizierung für den Zugriff auf SOAR einrichten

Der Partner muss die Google Cloud -Authentifizierung einrichten, um auf SOAR zuzugreifen.

Wenn der Partner nur einen Identitätsanbieter hat, kann er Cloud Identity (von Google verwaltete Konten) oder die Mitarbeiteridentitätsföderation konfigurieren. Sie werden im Dokument SOAR-Migrationsübersicht als Option 1 bzw. Option 2 beschrieben.

Wenn der Partner mehrere IdPs hat, muss er die folgenden Schritte ausführen, um die Mitarbeiteridentitätsföderation zu konfigurieren:

- Für jeden Frontend-Pfad in SOAR muss der Partner einen externen IdP über die Mitarbeiteridentitätsföderation einrichten.

- Der Partner muss für jeden IdP einen Personalpool erstellen und die Zuordnungen zwischen dem Workforce Identity-Pool-Anbieter und dem Drittanbieter-IdP konfigurieren. Wiederholen Sie diesen Vorgang für jeden Frontend-Pfad.

- Weisen Sie dem Onboarding-Fachexperten und allen SOAR-Nutzern die erforderlichen Rollen in IAM zu. Folgen Sie dazu der Anleitung in Schritt 3 von Option 2: Mitarbeiteridentitätsföderation in Google Cloudkonfigurieren.

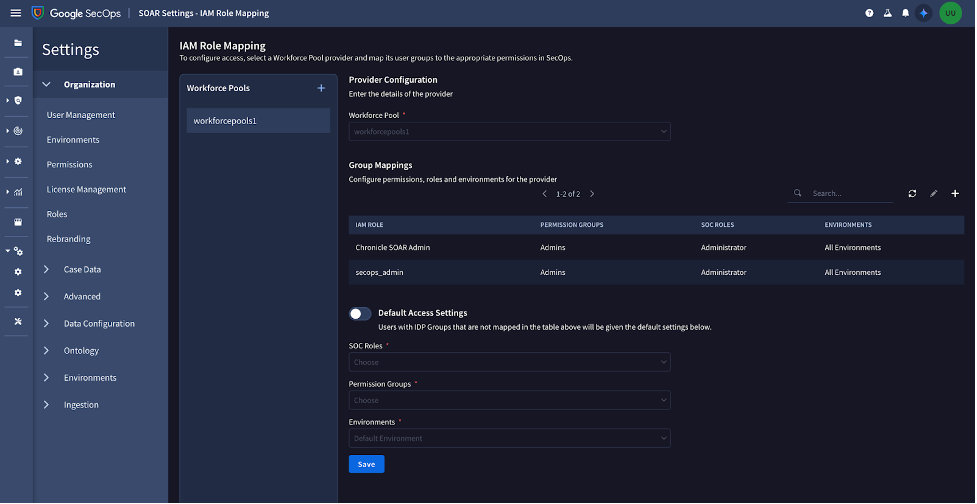

Aktualisieren Sie die IdP-Gruppenzuordnung auf der neuen Seite Gruppenzuordnung in SOAR für jeden Mitarbeiteridentitätspool und IdP.

- Klicken Sie rechts neben Workforce Pools auf Hinzufügen.

- Fügen Sie den Namen des Mitarbeiterpools hinzu, den Sie in der Workforce Identity-Föderation konfiguriert haben.

So fügen Sie der Tabelle Gruppenzuordnung Ihre IdP-Gruppen hinzu:

- Klicken Sie rechts auf Hinzufügen.

- Fügen Sie den Gruppennamen aus Ihrem IdP hinzu.

- Wählen Sie den erforderlichen Zugriff auf SOAR-Berechtigungsgruppen, ‑Umgebungen und ‑SOC-Rollen aus.

- Klicken Sie auf Speichern.

- Achten Sie darauf, dass Sie auch die Admin-IdP-Gruppe mit Administratorberechtigungen für Berechtigungsgruppen, SOC-Rollen und „Alle Umgebungen auswählen“ hinzugefügt haben.

Wiederholen Sie die Schritte a bis c für andere Mitarbeiterpools.

Wenn Sie auf der Seite Externe Authentifizierung vorhandene IdP-Gruppenzuordnungen haben, ändern Sie diese nicht, da Sie sie bis zur Migration für die Authentifizierung bei SOAR benötigen.

Nachdem Sie die vorherigen Schritte ausgeführt haben, klicken Sie auf Hinzufügen. Jedes Mal, wenn sich ein Nutzer in der Plattform anmeldet, wird er automatisch auf der Seite Einstellungen > Organisation > Nutzerverwaltung hinzugefügt.

Schritt 4: Einrichtung überprüfen

Zur Validierung Ihrer Einrichtung empfehlen wir, der Anleitung im Leitfaden zur Vorabvalidierung der SOAR-Migration zu folgen.

Schritt 5: Bestätigung des Migrationsdatums

Geben Sie die Google Cloud Projekt-ID im Google-Formular in der In-Product-Benachrichtigung an und bestätigen Sie das Migrationsdatum und den Zeitrahmen, bevor Sie das Formular senden.

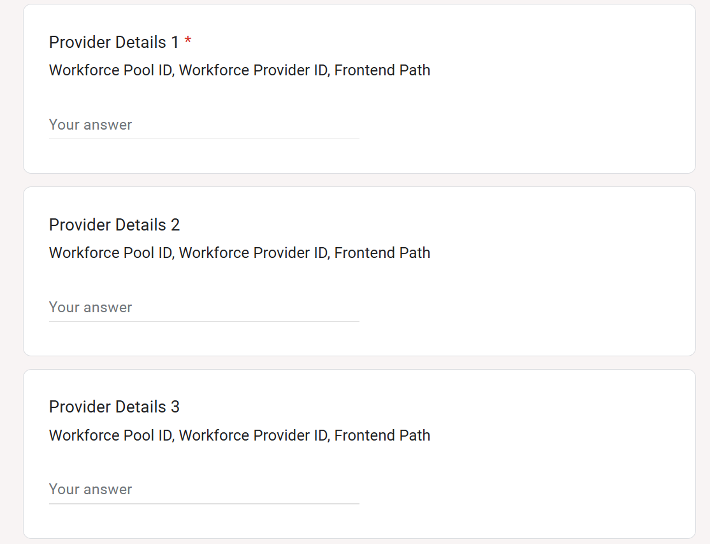

Wenn der MSSP mehrere Frontend-Pfade hat, füllen Sie das Google-Formular aus, um Details zur Personalpool-ID, Anbieter-ID und zum Frontend-Pfad für jeden Anbieter hinzuzufügen.

Schritt 6: Einladungs-E‑Mail

Nehmen Sie die E‑Mail-Einladung zur Seite „Google Security Operations erhalten“ an und schließen Sie die Einrichtung ab. Achten Sie darauf, dass die Regionsinformationen, die in der Einladungs-E-Mail angegeben sind, korrekt sind.

Schritt 7: Migration

Google führt die Migration durch. Während der Migration sind die SOAR-Dienste zwei Stunden lang nicht verfügbar.

Nach Abschluss der Migration senden wir Ihnen eine E-Mail mit einer neuen URL für den Zugriff auf die SOAR-Plattform.

Stimmen Sie sich während und nach der Migration mit Ihrem Partnervertreter ab, um sicherzustellen, dass nach der Migration keine Probleme auftreten.

Weitere Informationen

- Übersicht über die SOAR-Migration

- SOAR-Endpunkte zur Chronicle API migrieren

- Remote-Agents migrieren

- FAQ

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten