Migración de SOAR para MSSP

En este documento, se detalla la etapa 1 de la migración de la infraestructura de la instancia independiente de SOAR de un proveedor de servicios de seguridad administrados (MSSP) a Google Cloud.

Después de completar la etapa 1, el MSSP debe continuar con la etapa 2 en la descripción general de la migración a SOAR, ya que es la misma para todos los clientes: MSSP y no MSSP.

Paso 1: Google Cloud Identificación y configuración del proyecto

El socio debe identificar un proyecto Google Cloud para migrar la instancia de SOAR según las licencias, de la siguiente manera:

Si el socio tiene una licencia de transferencia (SIEM o SecOps unificado) para sus arrendatarios, puede optar por usar el proyecto Google Cloud del SIEM principal para alojar el SOAR principal. Como alternativa, pueden crear un proyecto Google Cloud independiente para mantener separados el SIEM y el SOAR.

Si el socio tiene licencias basadas en empleados para sus instancias, debe crear un proyecto Google Cloud independiente para alojar SOAR y mantener separados SIEM y SOAR.

El socio también puede usar un proyecto Google Cloud que se haya configurado para acceder a la Atención al cliente de Chronicle, pero que aún no tenga un arrendatario de Google SecOps.

Paso 2: Habilita la API de Chronicle en el proyecto del cliente Google Cloud

Paso 3: Configura la Google Cloud autenticación para acceder a SOAR

El socio debe configurar la autenticación Google Cloud para acceder a SOAR.

Si el socio tiene un solo IdP, puede optar por configurar Cloud Identity (cuentas administradas por Google) o la federación de identidades de personal. En el documento Descripción general de la migración de SOAR, se describen como Opción 1 y Opción 2, respectivamente.

Si el socio tiene varios IdPs, debe completar los siguientes pasos para configurar la federación de identidades de personal:

- Para cada ruta de frontend en SOAR, el socio debe configurar un IdP externo a través de la federación de identidades de personal para cada ruta de frontend.

- El socio debe crear un grupo de trabajadores para cada IdP y configurar las asignaciones entre el proveedor del grupo de trabajadores y el IdP externo. Repite este paso para cada ruta de frontend.

- Otorga los roles necesarios en IAM al SME de incorporación y a todos los usuarios de SOAR siguiendo las instrucciones del paso 3 de la opción 2: Configura la autenticación de la federación de identidades de personal en Google Cloud.

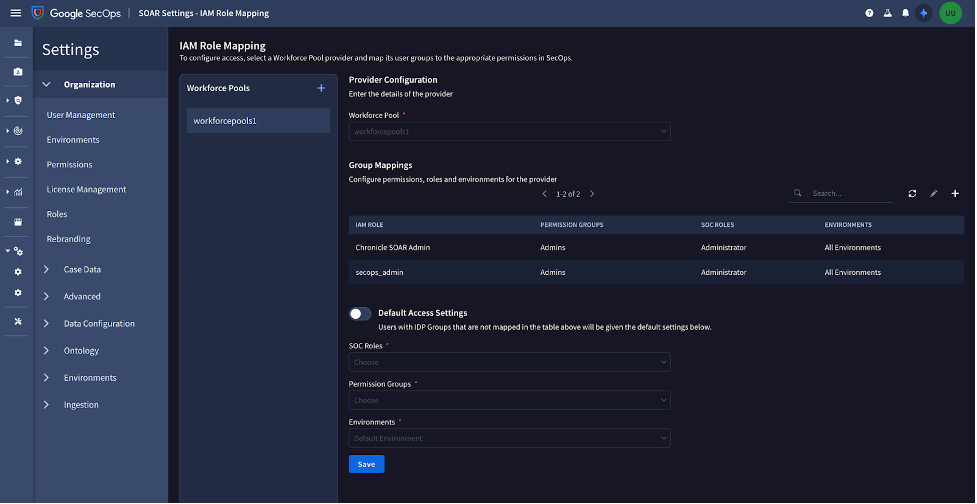

Actualiza la asignación de grupos de IdP en la nueva página Group Mapping de SOAR para cada grupo de personal y cada IdP.

- Haz clic en Agregar a la derecha de Grupos de personal.

- Agrega el nombre del grupo de personal que configuraste en la federación de identidades de personal.

Para agregar tus grupos de IdP a la tabla Group Mapping, haz lo siguiente:

- Haz clic en Agregar a la derecha.

- Agrega el nombre del grupo de tu IdP.

- Elige el acceso necesario a los grupos de permisos, los entornos y los roles de SOC de SOAR.

- Haz clic en Guardar.

- Asegúrate de haber agregado también el grupo de IdP de administrador con permisos de administrador para los grupos de permisos, los roles de SOC y la opción Select All Environments.

Repite los pasos del a al c para otros grupos de personal.

Si tienes alguna asignación de grupos del IdP existente en la página External Authentication, no la modifiques, ya que aún la necesitarás para autenticarte en SOAR hasta que se realice la migración.

Después de completar los pasos anteriores, haz clic en Agregar. Cada vez que un usuario accede a la plataforma, se agrega automáticamente a la página Configuración > Organización > Administración de usuarios.

Paso 4: Validación de la configuración

Para validar tu configuración, te recomendamos que sigas las instrucciones de la guía de validación previa a la migración de SOAR.

Paso 5: Confirmación de la fecha de migración

Proporciona el ID del proyecto Google Cloud en el formulario de Google que se muestra en la notificación del producto y confirma la fecha y el horario de la migración antes de enviar el formulario.

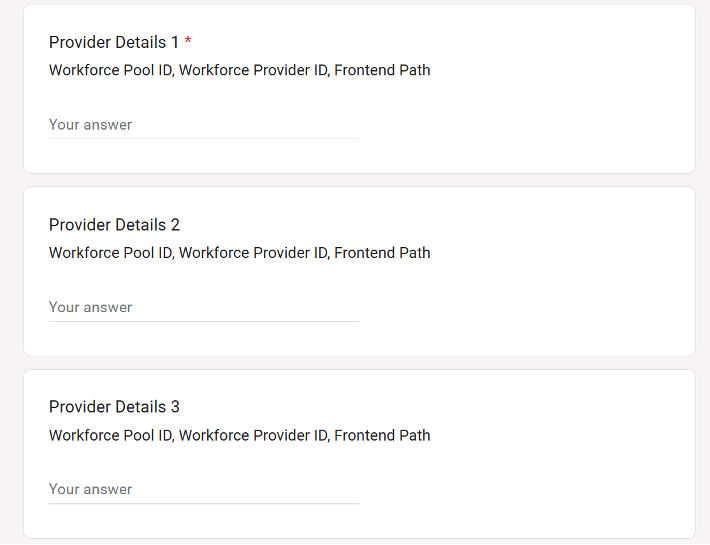

Si el MSSP tiene varias rutas de frontend, completa el formulario de Google para agregar detalles sobre el ID del grupo de personal, el ID del proveedor y la ruta de frontend para cada proveedor.

Paso 6: Correo electrónico de invitación

Acepta el correo electrónico de invitación a la página de Get Google Security Operations y completa la configuración. Asegúrate de que la información de tu región sea precisa, tal como se indica en el correo electrónico de invitación.

Paso 7: Migración

Google realizará la migración. Durante la migración, experimentarás un tiempo de inactividad de dos horas en los servicios de SOAR.

Una vez que se complete la migración, te enviaremos un correo electrónico con una nueva URL para acceder a la plataforma de SOAR.

Coordínate con tu representante de socios durante la migración y después de ella para asegurarte de que no tengas problemas.

Pasos siguientes

- Descripción general de la migración de SOAR

- Migra los extremos de SOAR a la API de Chronicle

- Migra agentes remotos

- Preguntas frecuentes

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.